Tutorial: Configuración de OpenText Directory Services para el aprovisionamiento automático de usuarios

Este tutorial describe los pasos que debe realizar tanto en OpenText como en Microsoft Entra ID para configurar el aprovisionamiento automático de usuarios. Cuando se configura, Microsoft Entra ID. aprovisiona y desaprovisiona automáticamente usuarios y grupos en OpenText Directory Services mediante el servicio de aprovisionamiento de Microsoft Entra. Para obtener información importante acerca de lo que hace este servicio, cómo funciona y ver preguntas frecuentes al respecto, consulte Automatización del aprovisionamiento y desaprovisionamiento de usuarios para aplicaciones SaaS con Microsoft Entra ID.

Funcionalidades admitidas

- Creación de un usuario en OpenText Directory Services

- Eliminación de usuarios de OpenText Directory Services cuando ya no necesitan acceso

- Mantenga los atributos de usuario sincronizados entre Microsoft Entra ID y OpenText Directory Services

- Aprovisionamiento de grupos y pertenencias a grupos en OpenText Directory Services

- Inicio de sesión único en OpenText Directory Services (recomendado)

Prerrequisitos

En el escenario descrito en este tutorial se supone que ya cuenta con los requisitos previos siguientes:

- Un inquilino de Microsoft Entra

- Uno de los siguientes roles: Administrador de aplicaciones, Administrador de aplicaciones en la nube o Propietario de la aplicación.

- Una instalación de OTDS accesible mediante el identificador de Microsoft Entra ID.

Paso 1: Planeación de la implementación de aprovisionamiento

- Obtenga información sobre cómo funciona el servicio de aprovisionamiento.

- Determine quién estará en el ámbito de aprovisionamiento.

- Determine qué datos se asignarán entre Microsoft Entra ID y OpenText Directory Services.

Paso 2: Configurar OpenText Directory Services para admitir el aprovisionamiento con Microsoft Entra ID

Nota:

Los pasos siguientes se aplican a una instalación de OpenText Directory Services. No se aplican a los inquilinos de OpenText CoreShare ni OpenText OT2.

Cree un cliente de OAuth confidencial dedicado.

Establezca una Vigencia del token de acceso duradera.

No especifique ninguna dirección URL de redireccionamiento. No son necesarias.

OTDS generará y mostrará el secreto de cliente. Guarde el identificador de cliente y el secreto de cliente en una ubicación segura.

Cree una partición para que los usuarios y grupos se sincronicen desde Microsoft Entra ID.

Conceda derechos administrativos al cliente de OAuth que creó en la partición que va a usar para los usuarios y grupos de Microsoft Entra que se van a sincronizar.

- Partition (Partición) -> Actions (Acciones) -> Edit Administrators (Editar administradores)

Se debe recuperar y configurar un token secreto en Microsoft Entra ID. Para ello, se puede usar cualquier aplicación cliente HTTP. A continuación se indican los pasos de recuperación con la aplicación API Swagger incluida en OTDS.

- En un explorador web, vaya a {URL de OTDS}/otdsws/oauth2

- Vaya a/token y haga clic en el icono de candado de la parte superior derecha. Escriba el id. de cliente de OAuth y el secreto recuperados anteriormente como nombre de usuario y contraseña, respectivamente. Haga clic en Autorizar.

Seleccione client_credentials de grant_type y haga clic en Execute (Ejecutar).

El token de acceso en la respuesta debe usarse en el campo Token secreto en Microsoft Entra ID.

Paso 3: Agregar OpenText Directory Services desde la galería de aplicaciones de Microsoft Entra

Agregue OpenText Directory Services desde la galería de aplicaciones de Microsoft Entra para empezar a administrar el aprovisionamiento en OpenText Directory Services. Si ha configurado previamente OpenText Directory Services para SSO, puede usar la misma aplicación. Sin embargo, se recomienda que cree una aplicación independiente al probar la integración inicialmente. Puede encontrar más información sobre cómo agregar una aplicación desde la galería aquí.

Paso 4: Determinar quién estará en el ámbito de aprovisionamiento

El servicio de aprovisionamiento de Microsoft Entra le permite definir quién se aprovisionará, en función de la asignación a la aplicación y de los atributos del usuario o grupo. Si elige el ámbito del que se aprovisionará en la aplicación en función de la asignación, puede usar los pasos siguientes para asignar usuarios y grupos a la aplicación. Si elige el ámbito del que se aprovisionará en función únicamente de los atributos del usuario o grupo, puede usar un filtro de ámbito, tal como se describe aquí.

Empiece por algo pequeño. Pruebe con un pequeño conjunto de usuarios y grupos antes de implementarlo en todos. Cuando el ámbito del aprovisionamiento se define en los usuarios y grupos asignados, puede controlarlo asignando uno o dos usuarios o grupos a la aplicación. Cuando el ámbito se establece en todos los usuarios y grupos, puede especificar un filtro de ámbito basado en atributos.

Si necesita roles adicionales, puede actualizar el manifiesto de aplicación para agregar nuevos roles.

Paso 5: Configuración del aprovisionamiento automático de usuarios en OpenText Directory Services

En esta sección, se le guiará por los pasos necesarios para configurar el servicio de aprovisionamiento de Microsoft Entra para crear, actualizar y deshabilitar usuarios o grupos en TestApp en función de las asignaciones de usuarios o grupos de Microsoft Entra ID.

Para configurar el aprovisionamiento automático de usuarios para OpenText Directory Services en Microsoft Entra ID:

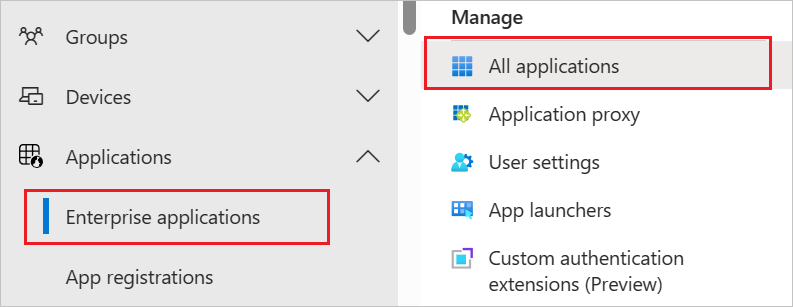

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales

En la lista de aplicaciones, seleccione OpenText Directory Services.

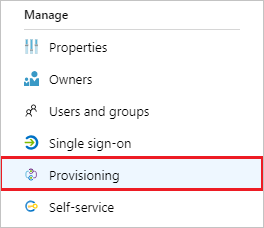

Seleccione la pestaña Aprovisionamiento.

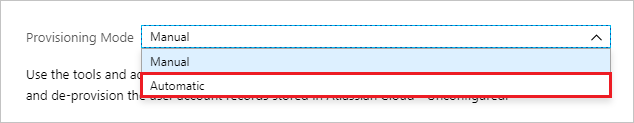

Establezca el modo de aprovisionamiento en Automático.

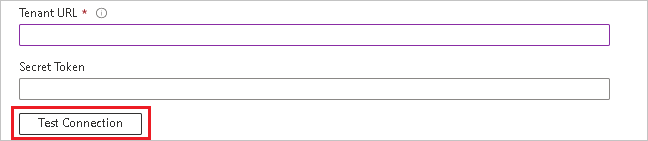

En la sección Credenciales de administrador, escriba la URL de inquilino de OpenText Directory Services.

- URL de inquilino no específico: {OTDS URL}/scim/{partitionName}

- URL de inquilino específica: {OTDS URL}/otdstenant/{tenantID}/scim/{partitionName}

Escriba el token secreto recuperado del paso 2. Haga clic en Probar conexión para asegurarse de que Microsoft Entra ID puede conectarse a OpenText Directory Services. Si la conexión no se establece, asegúrese de que la cuenta de OpenText Directory Services tenga permisos de administrador y pruebe de nuevo.

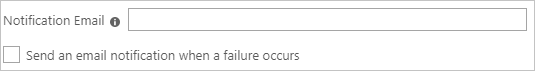

En el campo Correo electrónico de notificación, escriba la dirección de correo electrónico de una persona o grupo que deba recibir las notificaciones de error de aprovisionamiento y active la casilla Enviar una notificación por correo electrónico cuando se produzca un error.

Seleccione Guardar.

En la sección Asignaciones, seleccione Sincronizar usuarios de Azure Active Directory con OpenText Directory Services.

Examine los atributos de usuario que se sincronizan entre Microsoft Entra ID y OpenText Directory Services en la sección Asignación de atributos. Los atributos seleccionados como propiedades Matching (Coincidente) se usan para buscar coincidencias con las cuentas de usuario de OpenText Directory Services para las operaciones de actualización. Si decide cambiar el atributo de destino coincidente, deberá asegurarse de que la API de OpenText Directory Services admite el filtrado de usuarios basado en ese atributo. Seleccione el botón Guardar para confirmar los cambios.

Atributo Tipo userName String active Boolean DisplayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referencia En la sección Asignaciones, seleccione Sincronizar usuarios de Azure Active Directory con OpenText Directory Services.

Examine los atributos de grupo que se sincronizan entre Microsoft Entra ID y OpenText Directory Services en la sección Asignación de atributos. Los atributos seleccionados como propiedades Matching (Coincidente) se usan para buscar coincidencias con los grupos de OpenText Directory Services para las operaciones de actualización. Seleccione el botón Guardar para confirmar los cambios.

Atributo Tipo DisplayName String externalId String members Referencia Para configurar filtros de ámbito, consulte las siguientes instrucciones, que se proporcionan en el artículo Aprovisionamiento de aplicaciones basado en atributos con filtros de ámbito.

Para habilitar el servicio de aprovisionamiento de Microsoft Entra para OpenText Directory Services, cambie el Estado de aprovisionamiento a Activado en la sección Configuración.

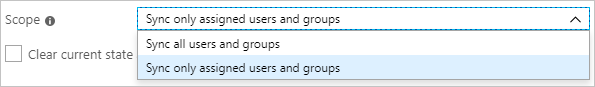

Elija los valores deseados en Ámbito, en la sección Configuración, para definir los usuarios o grupos que desea que se aprovisionen en OpenText Directory Services.

Cuando esté listo para realizar el aprovisionamiento, haga clic en Guardar.

Esta operación inicia el ciclo de sincronización inicial de todos los usuarios y grupos definidos en Ámbito en la sección Configuración. El ciclo de sincronización inicial tarda más tiempo en realizarse que los ciclos posteriores, que se producen aproximadamente cada 40 minutos si el servicio de aprovisionamiento de Microsoft Entra está ejecutándose.

Paso 6: Supervisión de la implementación

Una vez configurado el aprovisionamiento, use los recursos siguientes para supervisar la implementación:

- Use los registros de aprovisionamiento para determinar qué usuarios se han aprovisionado correctamente o sin éxito.

- Consulte la barra de progreso para ver el estado del ciclo de aprovisionamiento y cuánto falta para que finalice.

- Si la configuración de aprovisionamiento parece estar en mal estado, la aplicación pasará a estar en cuarentena. Más información sobre los estados de cuarentena aquí.

Recursos adicionales

- Administración del aprovisionamiento de cuentas de usuario para aplicaciones empresariales

- ¿Qué es el acceso a la aplicación y el inicio de sesión único con Microsoft Entra ID?