Tutorial: Integración del inicio de sesión único (SSO) de Microsoft Entra con ServiceNow

En este tutorial, obtendrá información sobre cómo integrar ServiceNow con Microsoft Entra ID. Al integrar ServiceNow con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a ServiceNow.

- Permitir que los usuarios inicien sesión automáticamente en ServiceNow con sus cuentas de Microsoft Entra.

- Administrar sus cuentas en una ubicación central: Azure Portal.

Requisitos previos

Para empezar, necesitas los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción de ServiceNow con inicio de sesión único (SSO) habilitado.

- En ServiceNow, una instancia o un inquilino de ServiceNow admite las versiones de Calgary, Kingston, Londres, Madrid, Nueva York, Orlando, París y San Diego o posteriores.

- Para ServiceNow Express, una instancia de ServiceNow Express, versión Helsinki o posterior.

- El inquilino de ServiceNow debe tener habilitado el complemento de inicio de sesión único en varios proveedores.

- Para la configuración automática, habilite el complemento de varios proveedores para ServiceNow.

- Para instalar la aplicación ServiceNow Agent (móvil), vaya a la tienda de aplicaciones adecuada y busque la aplicación ServiceNow Agent. A continuación, descárguela.

Nota:

Esta integración también está disponible para usarse desde el entorno de la nube del gobierno de EE. UU. de Microsoft Entra. Es posible encontrar esta aplicación en la galería de aplicaciones en la nube del gobierno de EE. UU. de Microsoft Entra y configurarla de la misma manera que en la nube pública.

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

ServiceNow admite el inicio de sesión único iniciado por SP.

ServiceNow admite el aprovisionamiento de usuarios automatizado.

Puede configurar la aplicación de ServiceNow Agent (móvil) con Microsoft Entra ID para habilitar el inicio de sesión único. Admite tanto a usuarios de iOS como de Android. En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

Adición de ServiceNow desde la galería

Para configurar la integración de ServiceNow en Microsoft Entra ID, deberá agregar ServiceNow desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba ServiceNow en el cuadro de búsqueda.

- Seleccione ServiceNow en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo deseas, puedes usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puedes agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para ServiceNow

Configure y pruebe el inicio de sesión único de Microsoft Entra con ServiceNow by mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de ServiceNow.

Para configurar y probar el inicio de sesión único de Microsoft Entra con ServiceNow, complete los siguientes pasos:

- Configure el inicio de sesión único de Microsoft Entra para que los usuarios puedan utilizar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configure el inicio de sesión único de Microsoft Entra para ServiceNow Express, para que los usuarios puedan usar esta característica.

- Configuración de ServiceNow, para configurar el inicio de sesión único en la aplicación.

- Cree un usuario de prueba en ServiceNow, para tener un homólogo de B. Simon en ServiceNow que esté vinculado a la representación del usuario en Microsoft Entra.

- Configuración del inicio de sesión único en ServiceNow Express, para configurar los valores de inicio de sesión único en la aplicación.

- Comprobación del inicio de sesión único, para verificar que la configuración funciona correctamente.

- Prueba del inicio de sesión único para ServiceNow Agent (móvil), para comprobar si funciona la configuración.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>ServiceNow y, en la página de integración de la aplicación, vaya a la sección Administrar. Seleccione Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

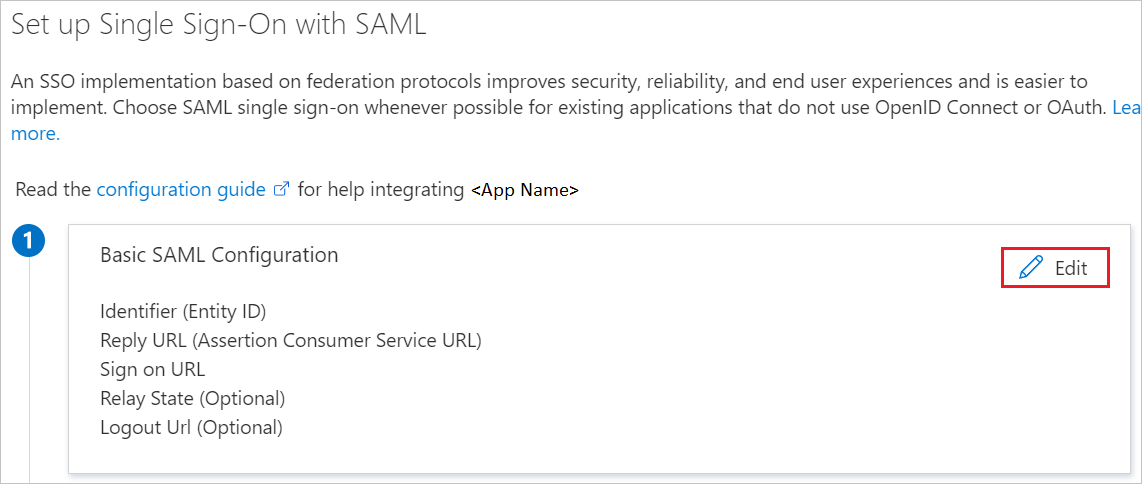

En la página Configurar el inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a. En URL de inicio de sesión, escriba uno de los siguientes patrones de dirección URL:

Dirección URL de inicio de sesión https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Nota:

Copie el valor de sys_id de la sección Configurar ServiceNow que se explica más adelante en el tutorial.

b. En Identificador (Id. de entidad) , escriba una dirección URL con el siguiente formato:

https://<instance-name>.service-now.comc. En URL de respuesta, escriba uno de los siguientes patrones de dirección URL:

URL de respuesta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. En el cuadro URL de cierre de sesión, escriba una dirección URL con el siguiente patrón:

https://<instancename>.service-now.com/navpage.do.Nota:

Si se ha agregado "/" en el valor del identificador, quítelo manualmente.

Nota:

Estos valores no son reales. Tiene que actualizarlos con la dirección URL de inicio de sesión, la dirección URL de respuesta, la dirección URL de cierre de sesión y el identificador reales. Esto se explica más adelante en el tutorial. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

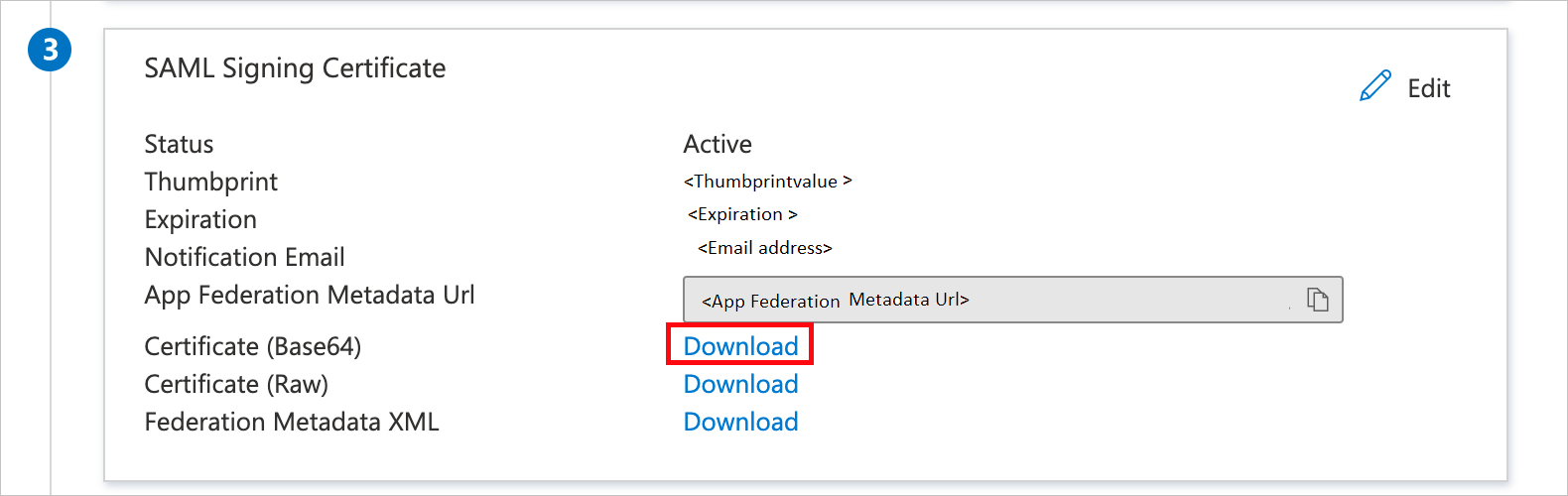

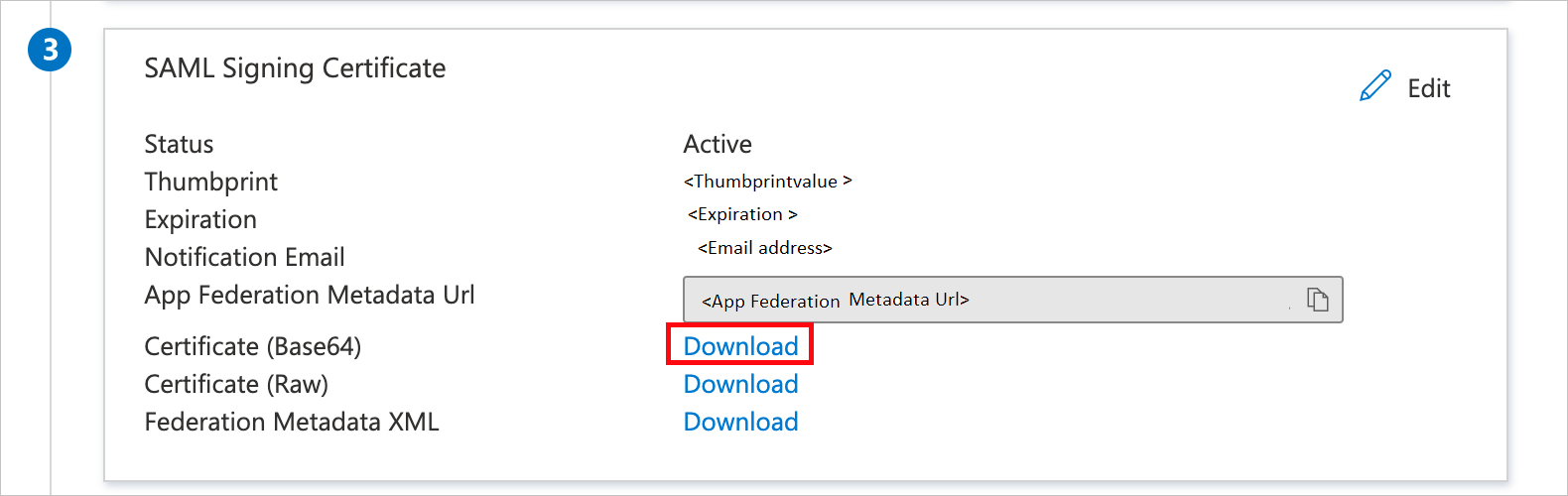

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque Certificado (Base64) .

a. Seleccione el botón Copiar para copiar la dirección URL de los metadatos de federación de la aplicación y péguela en el Bloc de notas. Esta dirección URL se utilizará más adelante en el tutorial.

b. Seleccione Descargar para descargar el Certificado (Base64) y, luego, guarde el archivo de certificado en el equipo.

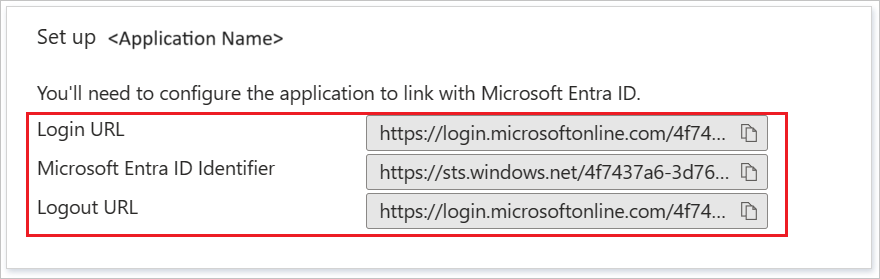

En la sección Configurar ServiceNow, copie las direcciones URL que necesite.

Cree un usuario de prueba de Microsoft Entra

En esta sección, se creará un usuario de prueba llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Ve a Identidad>Usuarios>Todos los usuarios.

- Selecciona Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, sigue estos pasos:

- En el campo Nombre para mostrar, escribe

B.Simon. - En el campo Nombre principal de usuario, escribe username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Activa la casilla Mostrar contraseña y, después, anota el valor que se muestra en el cuadro Contraseña.

- Selecciona Revisar + crear.

- En el campo Nombre para mostrar, escribe

- Selecciona Crear.

Asignación del usuario de prueba de Microsoft Entra

En esta sección, habilitará a B.Simon para que utilice el inicio de sesión único concediendo acceso a Azure.

- Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

- En la lista de aplicaciones, seleccione ServiceNow.

- En la página de información general de la aplicación, busque la sección Administrar y seleccione Usuarios y grupos.

- Seleccione Agregar usuario. En el cuadro de diálogo Agregar asignación, seleccione Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, seleccione B. Simon en la lista de usuarios y, después, elija Seleccionar.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, seleccione Asignar.

Configurar el SSO de Microsoft Entra para ServiceNow Express

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad> Aplicaciones>Aplicaciones empresariales>ServiceNow página de integración de aplicaciones, seleccione Inicio de sesión único.

En el cuadro de diálogo Seleccione un método de inicio de sesión único, seleccione el modo SAML/WS-Fed para habilitar el inicio de sesión único.

En la página Configurar el inicio de sesión único con SAML, seleccione el icono de lápiz para abrir el cuadro de diálogo Configuración básica de SAML.

En la sección Configuración básica de SAML, siga estos pasos:

a. En URL de inicio de sesión, escriba uno de los siguientes patrones de dirección URL:

Dirección URL de inicio de sesión https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. En Identificador (id. de entidad) , escriba una dirección URL con el siguiente formato:

https://<instance-name>.service-now.comc. En URL de respuesta, escriba uno de los siguientes patrones de dirección URL:

URL de respuesta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. En el cuadro URL de cierre de sesión, escriba una dirección URL con el siguiente patrón:

https://<instancename>.service-now.com/navpage.do.Nota:

Si se ha agregado "/" en el valor del identificador, quítelo manualmente.

Nota:

Estos valores no son reales. Tiene que actualizarlos con la dirección URL de inicio de sesión, la dirección URL de respuesta, la dirección URL de cierre de sesión y el identificador reales. Esto se explica más adelante en el tutorial. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, seleccione Descargar para descargar el Certificado (Base64) de las opciones especificadas según sus requisitos. Guárdelo en el equipo.

Puede hacer que Microsoft Entra ID configure automáticamente ServiceNow para la autenticación basada en SAML. Para habilitar este servicio, vaya a la sección Configurar ServiceNow y haga clic en Ver instrucciones detalladas para abrir la ventana Configurar inicio de sesión.

En el formulario Configurar inicio de sesión, escriba el nombre de la instancia de ServiceNow, el nombre de usuario y la contraseña de administrador. Seleccione Configurar ahora. El nombre de usuario administrador proporcionado debe tener asignado el rol security_admin en ServiceNow para que esto funcione. De lo contrario, para configurar manualmente ServiceNow de modo que se use Microsoft Entra ID como proveedor de identidades de SAML, seleccione Configurar manualmente el inicio de sesión único. Copie la dirección URL de cierre de sesión, el identificador de Microsoft Entra y la dirección URL de inicio de sesión de la sección Referencia rápida.

Configuración de ServiceNow

Inicie sesión en la aplicación ServiceNow como administrador.

Active el complemento Integration - Multiple Provider Single Sign-On Installer (Integración: instalador del inicio de sesión único multiproveedor), para lo cual debe seguir estos pasos:

a. En el panel izquierdo, busque la sección Definition System (Definición del sistema) en el cuadro de búsqueda y, después, seleccione Plugins (Complementos).

b. Busque Integration - Multiple Provider single sign-on Installer (Integración: instalador del inicio de sesión único multiproveedor) y, a continuación, instálelo y actívelo.

En el panel izquierdo, busque la sección Multi-Provider SSO (Inicio de sesión único multiproveedor) en la barra de búsqueda; después, seleccione Properties (Propiedades) en Administration (Administración).

En el cuadro de diálogo Multiple Provider SSO Properties (Propiedades de inicio de sesión único multiproveedor), siga estos pasos:

En Enable multiple provider SSO (Habilitar inicio de sesión único multiproveedor), seleccione Yes (Sí).

En Enable Auto Importing of users from all identity providers into the user table (Habilitar la importación automática de usuarios de todos los proveedores de identidades en la tabla de usuarios), seleccione Yes (Sí).

En Enable debug logging for the multiple provider SSO integration (Habilitar el registro de depuración para la integración de SSO multiproveedor), seleccione Yes (Sí).

En The field on the user table that... (El campo en la tabla de usuario que...), escriba email (correo electrónico).

Seleccione Guardar.

Puede configurar ServiceNow de forma automática o manual. Para configurar ServiceNow automáticamente, siga estos pasos:

Vuelva a la página de inicio de sesión único de ServiceNow.

Se proporciona un servicio de configuración con un solo clic para ServiceNow. Para habilitar este servicio, vaya a la sección Configuración de ServiceNow y seleccione Configurar ServiceNow para abrir la ventana Configurar inicio de sesión.

En el formulario Configurar inicio de sesión, escriba el nombre de la instancia de ServiceNow, el nombre de usuario y la contraseña de administrador. Seleccione Configurar ahora. El nombre de usuario administrador proporcionado debe tener asignado el rol security-admin en ServiceNow para que esta operación funcione. De lo contrario, para configurar manualmente ServiceNow de modo que se use Microsoft Entra ID como proveedor de identidades de SAML, seleccione Configurar manualmente el inicio de sesión único. Copie la URL del servicio de inicio de sesión único de SAML, el identificador de entidad de SAML y la dirección URL de cierre de sesión de SAML de la sección Referencia rápida.

Inicie sesión en la aplicación ServiceNow como administrador.

En la configuración automática, todos los valores necesarios se configuran en el lado de ServiceNow, pero el certificado X.509 no está habilitado de forma predeterminada, por lo que, en Single Sign-On Script (Script de inicio de sesión único), debe proporcionar el valor MultiSSOv2_SAML2_custom. Tiene que asignarlo manualmente al proveedor de identidades en ServiceNow. Siga estos pasos:

En el panel izquierdo, busque la sección Multi-Provider SSO (Inicio de sesión único multiproveedor) en la barra de búsqueda y, después, seleccione Identity Providers (Proveedores de identidades).

Seleccione el proveedor de identidades generado automáticamente.

En la sección Proveedor de identidades, realice los siguientes pasos:

a. Haga clic con el botón derecho en la barra gris de la parte superior de la pantalla y haga clic en Copiar sys_id y use este valor en URL de inicio de sesión en la sección Configuración básica de SAML.

b. En Name (Nombre), escriba el nombre de la configuración, por ejemplo, Microsoft Azure Federated single sign-on (Inicio de sesión único federado de Microsoft Azure).

c. Copie el valor de ServiceNow Homepage (Página principal de ServiceNow) y péguelo en Dirección URL de inicio de sesión, en la sección Configuración básica de SAML de ServiceNow.

Nota:

La página principal de la instancia de ServiceNow es una concatenación de su URL de inquilino de ServiceNow y /navpage.do (por ejemplo:

https://fabrikam.service-now.com/navpage.do).d. Copie el valor de id. de entidad o emisor y péguelo en Identificador, en la sección Configuración básica de SAML de ServiceNow.

e. Confirme que el valor de NameID Policy (Directiva de id. de nombre) esté establecido en

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Haga clic en Advanced (Avanzado) y, en Single Sign-On Script (Script de inicio de sesión único), proporcione el valor MultiSSOv2_SAML2_custom.

Desplácese hacia abajo a la sección Certificado X.509 y seleccione Editar.

Seleccione el certificado y el icono de flecha derecha para agregar el certificado.

Seleccione Guardar.

En la esquina superior derecha de la página, seleccione Test Connection (Probar conexión).

Nota:

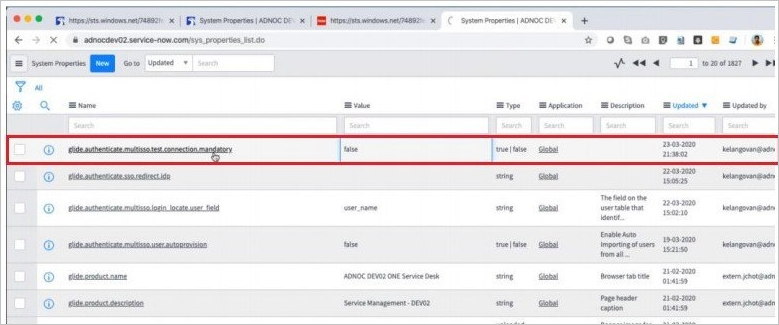

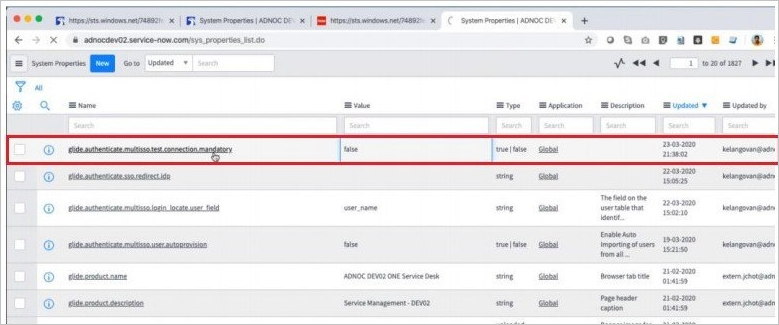

Si se produce un error en la prueba de conexión y no puede activar esta conexión, ServiceNow ofrece el modificador de invalidación. Tiene que escribir Sys_properties.LIST en el cuadro de navegación por búsqueda y se abrirá la nueva página de propiedades del sistema. Aquí debe crear una nueva propiedad con un nombre como glide.authenticate.multisso.test.connection.mandatory con dataType como True/False y establecer el valor en False.

Cuando se le pidan sus credenciales, escríbalas. Verá la página siguiente. Se espera el error SSO Logout Test Results (Resultados de la prueba del cierre de sesión de SSO). Omita el error y seleccione Activar.

Para configurar ServiceNow manualmente, siga estos pasos:

Inicie sesión en la aplicación ServiceNow como administrador.

En el panel izquierdo, seleccione Identity Providers (Proveedores de identidades).

En el cuadro de diálogo Identity Providers (Proveedores de identidades), haga clic en New (Nuevo).

En el cuadro de diálogo Identity Providers (Proveedores de identidades), seleccione SAML.

En Import Identity Provider Metadata (Importar metadatos del proveedor de identidades), realice los siguientes pasos:

Escriba el valor de App Federation Metadata Url (URL de metadatos de federación de la aplicación) que haya copiado.

Seleccione Import (Importar).

Se lee la dirección URL de los metadatos de IdP y se rellena toda la información de los campos.

a. Haga clic con el botón derecho en la barra gris de la parte superior de la pantalla y haga clic en Copiar sys_id y use este valor en URL de inicio de sesión en la sección Configuración básica de SAML.

b. En Name (Nombre), escriba el nombre de la configuración, por ejemplo, Microsoft Azure Federated single sign-on (Inicio de sesión único federado de Microsoft Azure).

c. Copie el valor de ServiceNow Homepage (Página principal de ServiceNow). Péguelo en URL de inicio de sesión en la sección Configuración de SAML básica de ServiceNow.

Nota:

La página principal de la instancia de ServiceNow es una concatenación de su URL de inquilino de ServiceNow y /navpage.do (por ejemplo:

https://fabrikam.service-now.com/navpage.do).d. Copie el valor de Entity ID / Issuer (Id. de entidad/emisor). Péguelo en Identificador, en la sección Configuración de SAML básica de ServiceNow.

e. Confirme que el valor de NameID Policy (Directiva de id. de nombre) esté establecido en

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Seleccione Advanced (Avanzadas). En el campo Usuario, escriba email (correo electrónico).

Nota:

Puede configurar Microsoft Entra ID para emitir el identificador de usuario de Microsoft Entra (nombre principal de usuario) o la dirección de correo electrónico como identificador único en el token SAML. Para ello, vaya a la sección ServiceNow>Attributes>Single sign-on (ServiceNow>Atributos>Inicio de sesión único) de Azure Portal y asigne el campo deseado al atributo nameidentifier (identificador de nombre). El valor almacenado para el atributo seleccionado en Microsoft Entra ID (por ejemplo, el nombre de usuario principal) debe coincidir con el valor almacenado en ServiceNow para el campo especificado (por ejemplo, user_name).

ej. Seleccione Test Connection (Probar conexión) en la esquina superior derecha de la página.

Nota:

Si se produce un error en la prueba de conexión y no puede activar esta conexión, ServiceNow ofrece el modificador de invalidación. Tiene que escribir Sys_properties.LIST en el cuadro de navegación por búsqueda y se abrirá la nueva página de propiedades del sistema. Aquí debe crear una nueva propiedad con un nombre como glide.authenticate.multisso.test.connection.mandatory con dataType como True/False y establecer el valor en False.

h. Cuando se le pidan sus credenciales, escríbalas. Verá la página siguiente. Se espera el error SSO Logout Test Results (Resultados de la prueba del cierre de sesión de SSO). Omita el error y seleccione Activar.

Creación de un usuario de prueba en ServiceNow

El objetivo de esta sección es crear una usuaria de prueba llamada B. Simon en ServiceNow. ServiceNow admite el aprovisionamiento automático de usuarios, que está habilitado de forma predeterminada.

Nota:

Si necesita crear un usuario manualmente, póngase en contacto con el equipo de soporte técnico de ServiceNow.

Configuración del inicio de sesión único de ServiceNow Express

Inicie sesión en la aplicación ServiceNow Express como administrador.

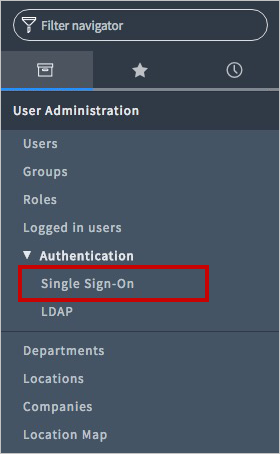

En el panel izquierdo, haga clic en Single Sign-On (Inicio de sesión único).

En el cuadro de diálogo Single Sign-On (Inicio de sesión único), seleccione el icono de configuración en la parte superior derecha y establezca las siguientes propiedades:

a. Cambie Enable multiple provider SSO (Habilitar SSO de varios proveedores), hacia la derecha.

b. Cambie Enable debug logging got the multiple provider SSO integration (Habilitar registro de depuración para integración de SSO de varios proveedores) hacia la derecha.

c. En The field on the user table that... (El campo en la tabla de usuario que...), escriba user_name (nombre de usuario).

En el cuadro de diálogo Single Sign-On (Inicio de sesión único), seleccione Add New Certificate (Agregar nuevo certificado).

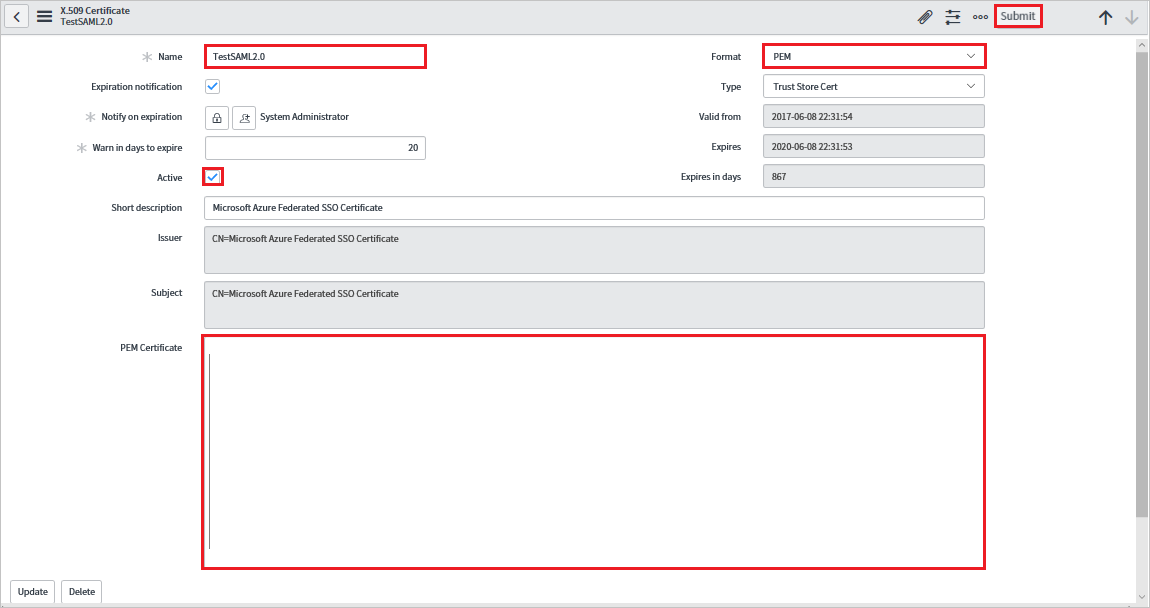

En el cuadro de diálogo X.509 Certificates (Certificados X.509), siga estos pasos:

a. En el cuadro de texto Name (Nombre), escriba el nombre de la configuración (por ejemplo, TestSAML2.0).

b. Seleccione Active(Activo).

c. En Format (Formato), seleccione PEM.

d. En Type (Tipo), seleccione Trust Store Cert (Confiar en certificados de almacén).

e. Abra en el Bloc de notas su certificado codificado en

Base64que ha descargado de Azure Portal. Copie el contenido en el Portapapeles y, después, péguelo en el cuadro de texto PEM Certificate (Certificado PEM).f. Seleccione Update (Actualizar).

En el cuadro de diálogo Single Sign-On (Inicio de sesión único), seleccione Add New IdP (Agregar nuevo IdP).

En el cuadro de diálogo Add New Identity Provider (Agregar nuevo proveedor de identidades), en Configure Identity Provider (Configurar proveedor de identidades), siga estos pasos:

a. En el cuadro de texto Name (Nombre), escriba el nombre de la configuración (por ejemplo, SAML 2.0).

b. En Dirección URL del proveedor de identidades, pegue el valor del identificador del proveedor de identidades que ha copiado.

c. En Solicitud de autenticación del proveedor de identidades, pegue la dirección URL de la solicitud de autenticación que ha copiado.

d. En Solicitud de cierre de sesión única del proveedor de identidades, pegue la dirección URL de cierre de sesión que ha copiado.

e. Como Identity Provider Certificate (Certificado del proveedor de identidades), seleccione el certificado que ha creado en el paso anterior.

Seleccione Advanced Settings (Configuración avanzada). En Additional Identity Provider Properties (Propiedades adicionales del proveedor de identidades), siga estos pasos:

a. En Protocol Binding for the IDP's SingleLogoutRequest (Enlace de protocolo para la solicitud de cierre de sesión único del proveedor de identidades), escriba urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. En el cuadro de texto NameID Policy (Directiva de identificador de nombre), escriba urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. En AuthnContextClassRef Method (Método AuthnContextClassRef), escriba

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. En Create an AuthnContextClass (Crear AuthnContextClass), cambie a off (desactivado).

En Additional Identity Provider Properties (Propiedades adicionales del proveedor de identidades), siga estos pasos:

a. En el cuadro de texto ServiceNow Homepage (Página principal de ServiceNow), escriba la dirección URL de la página principal de la instancia de ServiceNow.

Nota:

La página principal de la instancia de ServiceNow es una concatenación de su URL de inquilino de ServiceNow y /navpage.do (por ejemplo:

https://fabrikam.service-now.com/navpage.do).b. En Entity ID / Issuer (Id. de entidad/emisor), escriba la dirección URL de su inquilino de ServiceNow.

c. En Audience URI (URI de audiencia), escriba la dirección URL de su inquilino de ServiceNow.

d. En Clock Skew (Sesgo de reloj), escriba 60.

e. En el campo Usuario, escriba email (correo electrónico).

Nota:

Puede configurar Microsoft Entra ID para emitir el identificador de usuario de Microsoft Entra (nombre principal de usuario) o la dirección de correo electrónico como identificador único en el token SAML. Para ello, vaya a la sección ServiceNow>Attributes>Single sign-on (ServiceNow>Atributos>Inicio de sesión único) de Azure Portal y asigne el campo deseado al atributo nameidentifier (identificador de nombre). El valor almacenado para el atributo seleccionado en Microsoft Entra ID (por ejemplo, el nombre de usuario principal) debe coincidir con el valor almacenado en ServiceNow para el campo especificado (por ejemplo, user_name).

f. Seleccione Guardar.

Prueba de SSO

Al seleccionar en el icono de ServiceNow del panel de acceso, debería iniciar sesión automáticamente en la versión de ServiceNow para la que configuró el inicio de sesión único. Para más información sobre el Panel de acceso, consulte Introducción al Panel de acceso.

Prueba del inicio de sesión único para ServiceNow Agent (móvil)

Abra la aplicación ServiceNow Agent (móvil) y realice los pasos siguientes:

b. Escriba la dirección de la instancia de ServiceNow, alias y seleccione Guardar e iniciar sesión.

c. En la página Log in (Iniciar sesión), siga estos pasos:

Escriba el valor de Username (Nombre de usuario), por ejemplo B.simon@contoso.com.

Seleccione Usar inicio de sesión externo. Se le redirigirá a la página de Microsoft Entra ID para iniciar sesión.

Escriba sus credenciales. Si hay alguna autenticación de terceros o cualquier otra característica de seguridad habilitada, el usuario debe responder como corresponda. Aparece la página principal de la aplicación.

Pasos siguientes

Una vez configurado ServiceNow, puede aplicar controles de sesión, que protegen la filtración y la infiltración de la información confidencial de la organización en tiempo real. Los controles de sesión proceden del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.