Integración de SSO de Microsoft Entra con SURFconext

En este artículo, aprenderá a integrar SURFconext con Microsoft Entra ID. Las instituciones conectadas a SURF pueden usar SURFconext para iniciar sesión en muchas aplicaciones en la nube con sus credenciales de institución. Al integrar SURFconext con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra IDentificador quién tiene acceso a SURFconext.

- Permitir que los usuarios puedan iniciar sesión automáticamente en SURFconext con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Configurará y probará el inicio de sesión único de Microsoft Entra para SURFconext en un entorno de prueba. SURFconext admite el inicio de sesión único iniciado por SP y el aprovisionamiento de usuarios Just-In-Time.

Nota:

El identificador de esta aplicación es un valor de cadena fijo, por lo que solo se puede configurar una instancia en un inquilino.

Requisitos previos

Para integrar Microsoft Entra ID con SURFconext, necesita:

- Una cuenta de usuario de Microsoft Entra. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles: Administrador de aplicaciones, Administrador de aplicaciones en la nube o Propietario de la aplicación.

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción que permita el inicio de sesión único (SSO) en SURFconext.

Añadir una aplicación y asignar un usuario de prueba

Antes de comenzar el proceso de configuración del inicio de sesión único, debe agregar la aplicación SURFconext desde la galería de Microsoft Entra. Necesita una cuenta de usuario de prueba para asignar a la aplicación y probar la configuración de inicio de sesión único.

Adición de SURFconext desde la galería de Microsoft Entra

Agregue SURFconext desde la galería de aplicaciones de Microsoft Entra para configurar el inicio de sesión único con SURFconext. Para obtener más información sobre cómo agregar una aplicación desde la galería, consulte Inicio rápido: Agregar aplicación desde la galería.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las directrices del artículo Creación y asignación de una cuenta de usuario para crear una cuenta de usuario de prueba llamada B.Simon.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación a su inquilino, agregar usuarios o grupos a la aplicación, y asignar roles. El asistente también proporciona un vínculo al panel de configuración de inicio de sesión único. Obtenga más información sobre los asistentes de Microsoft 365..

Configuración del inicio de sesión único de Microsoft Entra

Complete los siguientes pasos para habilitar el inicio de sesión único de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>SURFconext>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

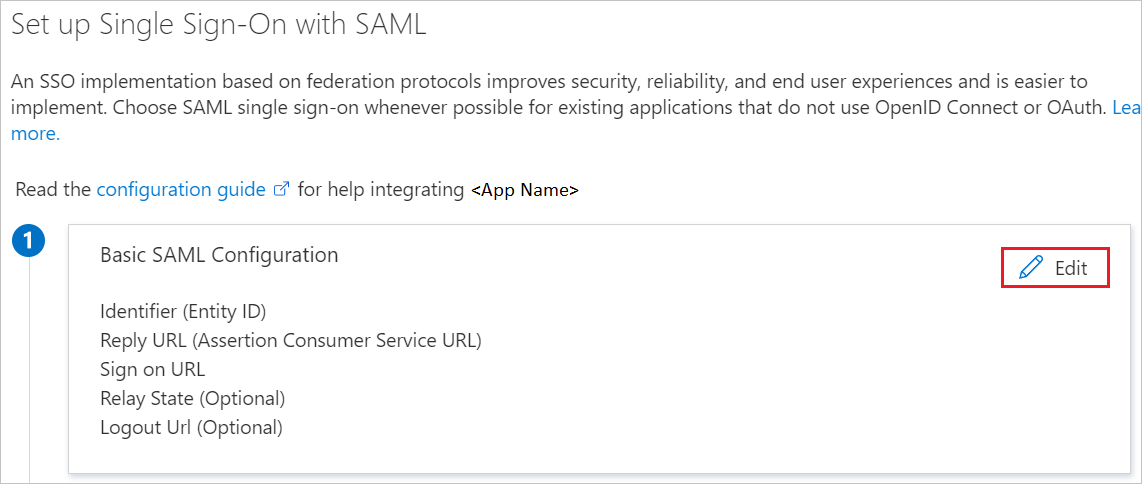

En la página Configuración del inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a. En el cuadro de texto Identificador, escriba una de las siguientes direcciones URL:

Entorno URL Producción https://engine.surfconext.nl/authentication/sp/metadataEnsayo https://engine.test.surfconext.nl/authentication/sp/metadatab. En el cuadro de texto URL de respuesta, escriba una de las siguientes direcciones URL:

Entorno URL Producción https://engine.surfconext.nl/authentication/sp/consume-assertionEnsayo https://engine.test.surfconext.nl/authentication/sp/consume-assertionc. En el cuadro de texto URL de inicio de sesión, escriba una de las siguientes direcciones URL:

Entorno URL Producción https://engine.surfconext.nl/authentication/sp/debugEnsayo https://engine.test.surfconext.nl/authentication/sp/debugLa aplicación SURFconext espera las aserciones de SAML en un formato específico, lo que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token de SAML. La siguiente captura de muestra la lista de atributos predeterminados.

Nota

Puede quitar o eliminar manualmente estos atributos predeterminados en la sección Notificaciones adicionales, si no es necesario.

Además de lo anterior, la aplicación SURFconext espera que se devuelvan algunos atributos más, que se muestran a continuación, en la respuesta de SAML. Estos atributos también se rellenan previamente, pero puede revisarlos según sus requisitos.

Nombre Atributo de origen urn:mace:dir:attribute-def:cn user.displayname urn:mace:dir:attribute-def:displayName user.displayname urn:mace:dir:attribute-def:eduPersonPrincipalName user.userprincipalname urn:mace:dir:attribute-def:givenName user.givenname urn:mace:dir:attribute-def:mail user.mail urn:mace:dir:attribute-def:preferredLanguage user.preferredlanguage urn:mace:dir:attribute-def:sn user.surname urn:mace:dir:attribute-def:uid user.userprincipalname urn:mace:terena.org:attribute-def:schacHomeOrganization user.userprincipalname Para realizar la operación de transformación de la notificación urn:mace:terena.org:attribute-def:schacHomeOrganization , seleccione como origen el botón Transformación en la sección Administrar notificación.

En la página Administrar transformación, lleve a cabo los pasos siguientes:

Seleccione Extract() en el menú desplegable del campo Transformación y haga clic en el botón Después de la coincidencia.

Seleccione Atributo como Parámetro 1 (entrada).

En el campo Nombre de atributo, seleccione user.userprinciplename en la lista desplegable.

Seleccione el valor @ en la lista desplegable.

Haga clic en Agregar.

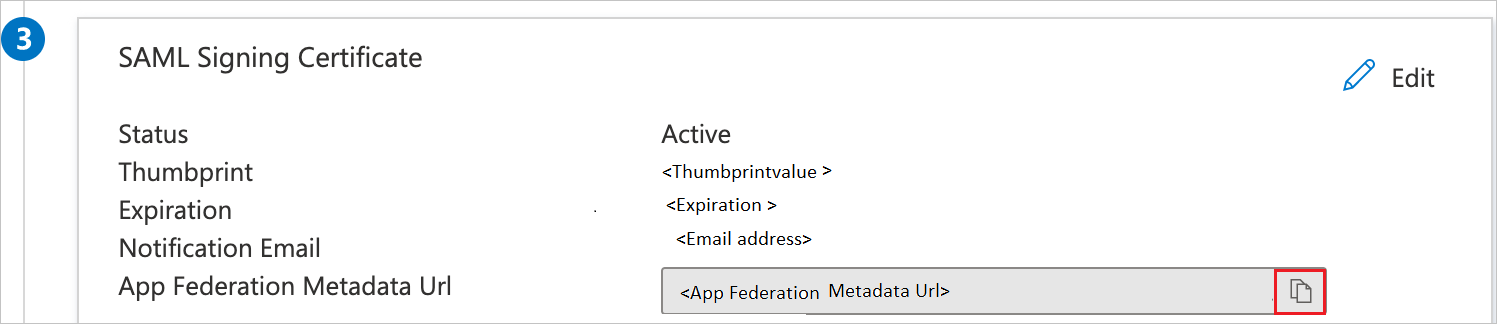

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, haga clic en el botón de copia para copiar la Dirección URL de metadatos de federación de aplicación y guárdela en su equipo.

Configuración del inicio de sesión único de SURFconext

Para configurar el inicio de sesión único en SURFconext, debe enviar la dirección URL de metadatos de federación de la aplicación al equipo de soporte técnico de SURFconext. Dicho equipo lo configura para establecer la conexión de SSO de SAML correctamente en ambos lados.

Creación de un usuario de prueba de SURFconext

En esta sección, se crea un usuario llamado B.Simon en SURFconext. SURFconext admite el aprovisionamiento de usuarios Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si un usuario deja de existir en SURFconext, normalmente se crea otro después de la autenticación.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Haga clic en Probar esta aplicación, esto le redirigirá a la dirección URL de inicio de sesión de SURFconext, donde puede poner en marcha el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de SURFconext e inicie el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al hacer clic en el icono de SURFconext en Aplicaciones, se le redirigirá a la dirección URL de inicio de sesión de esa aplicación. Para más información, vea Aplicaciones en Microsoft Entra.

Recursos adicionales

- ¿Qué es el inicio de sesión único con Microsoft Entra ID?

- Planeamiento de una implementación de inicio de sesión único.

Pasos siguientes

Una vez configurado SURFconext, puede aplicar el control de sesión para proteger contra la filtración y la infiltración de información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Cloud App Security.