Configure un fornecedor de OpenID Connect para portais con Azure AD

Nota

A partir do 12 de outubro de 2022, Portais de Power Apps é Power Pages. Máis información: Microsoft Power Pages xa está dispoñible de forma xeral (blog)

Proximamente migraremos e uniremos a documentación de Portais de Power Apps coa documentación de Power Pages.

Neste artigo, aprenderá a configurar o provedor de OpenID Connect para portais con Azure Active Directory (Azure AD) e Azure AD multiempresa.

Nota

- Portais non se limita só a Azure AD, Azure AD multiempresa, ou Azure AD B2C como provedores de OpenID Connect. Pode usar calquera outro provedor que cumpra coa especificación de OpenID Connect. Os cambios na configuración de autenticación poden tardar uns minutos en reflectirse no portal. Reinicie o portal usando as accións do portal se quere reflectir os cambios de inmediato.

Para configurar Azure AD como o provedor de OpenID Connect usando un fluxo de concesión implícita

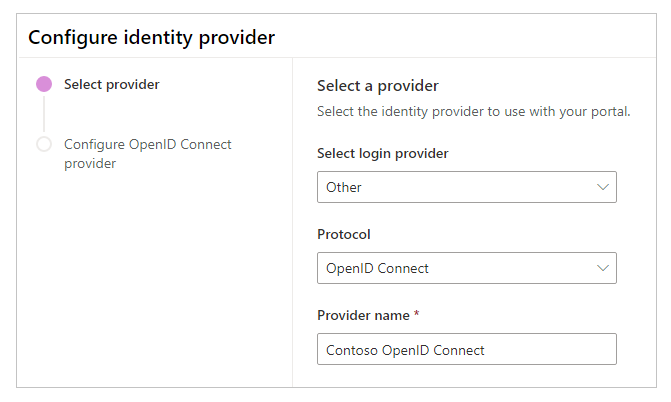

Seleccione Engadir provedor para o seu portal.

Para Fornecedor de inicio de sesión, seleccione Outro.

Para Protocolo, seleccione OpenID Connect.

Escriba un nome de fornecedor.

Seleccione Seguinte.

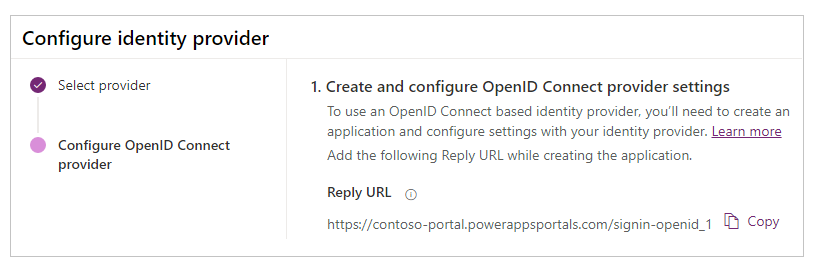

Neste paso, cree a aplicación e configure a configuración co seu provedor de identidades.

Nota

- O URL de resposta é usado pola aplicación para redirixir os usuarios ao portal despois de que a autenticación teña éxito. Se o seu portal usa un nome de dominio personalizado, pode que teña un URL diferente ao fornecido aquí.

- Máis información sobre como crear o rexistro da aplicación no portal de Azure está dispoñible en Inicio rápido: rexistrar unha aplicación coa plataforma de identidade de Microsoft.

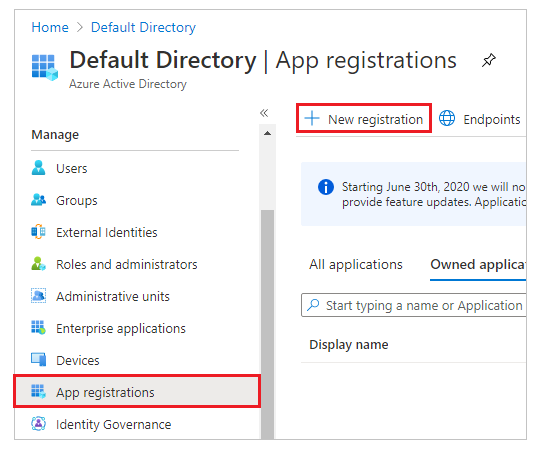

Inicie sesión no portal de Azure.

Busque e seleccione Azure Active Directory.

En Xestionar, seleccione Rexistros de aplicacións.

Seleccione Novo rexistro.

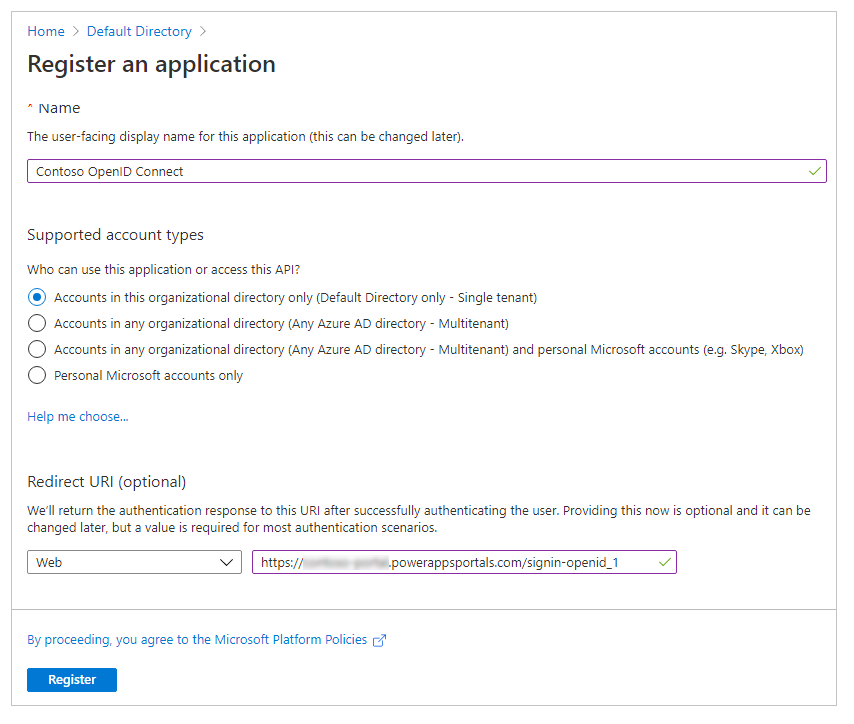

Escriba un nome.

Se é necesario, seleccione outro Tipo de conta admitido. Máis información: Tipos de conta admitidos

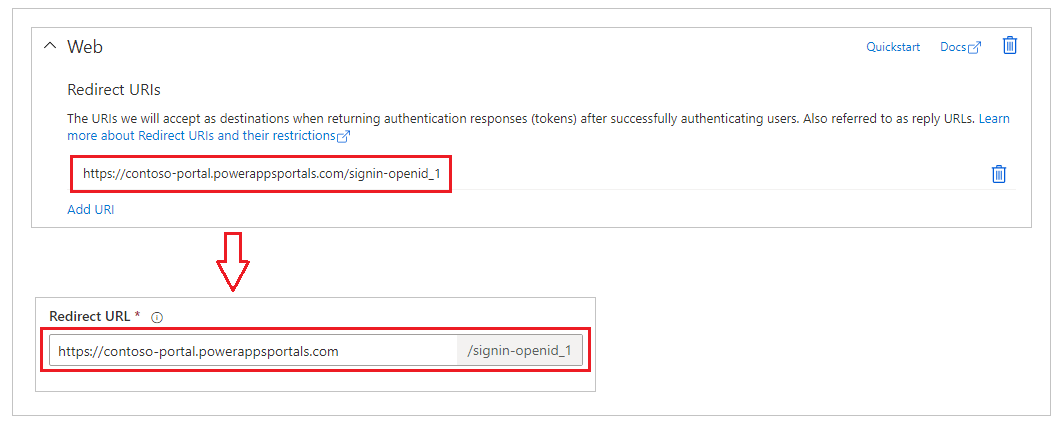

En URI de redireccionamento, seleccione Web (se non está seleccionado xa).

Introduza oURL de resposta para o seu portal na caixa de texto do URI de redireccionamento.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Se está a usar o URL predeterminado do portal, copie e pegque o URL de resposta como se mostra na sección Crear e configurar a configuración do provedor de OpenID Connect na pantalla Configurar o provedor de identidade (paso 6 anterior). Se está a usar un nome de dominio personalizado para o portal, introduza o URL personalizado. Asegúrese de usar este valor cando configure o URL de redireccionamento na configuración do seu portal mentres configura o provedor de OpenID Connect.

Por exemplo, se introduce o URL de resposta no portal de Azure comohttps://contoso-portal.powerappsportals.com/signin-openid_1, debes utilizalo como está para a configuración de OpenID Connect nos portais.

Seleccione Rexistrar.

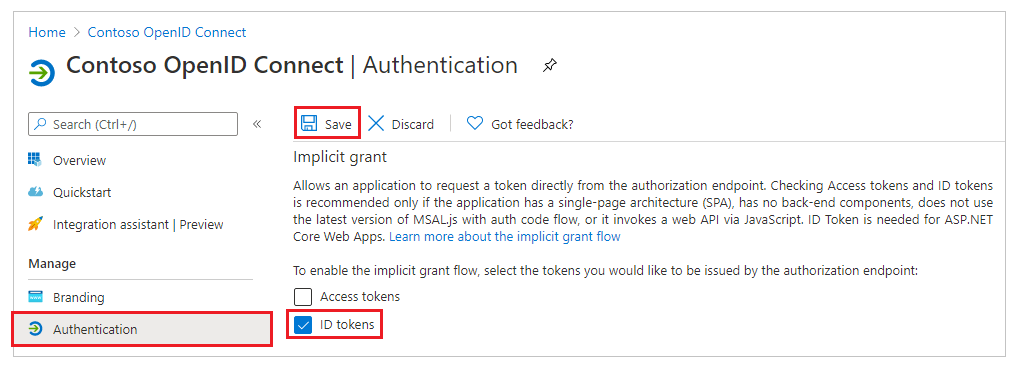

No panel esquerdo, en Xestionar, seleccione Autenticación.

En Concesión implícita, seleccione a caixa de verificación Tokens de identificación.

Seleccione Gardar.

Neste paso, introduza a configuración do sitio para a configuración do portal.

Suxestión

Se pechou a xanela do explorador despois de configurar o rexistro da aplicación no paso anterior, inicie sesión de novo no portal de Azure e vaia á aplicación que rexistrou.

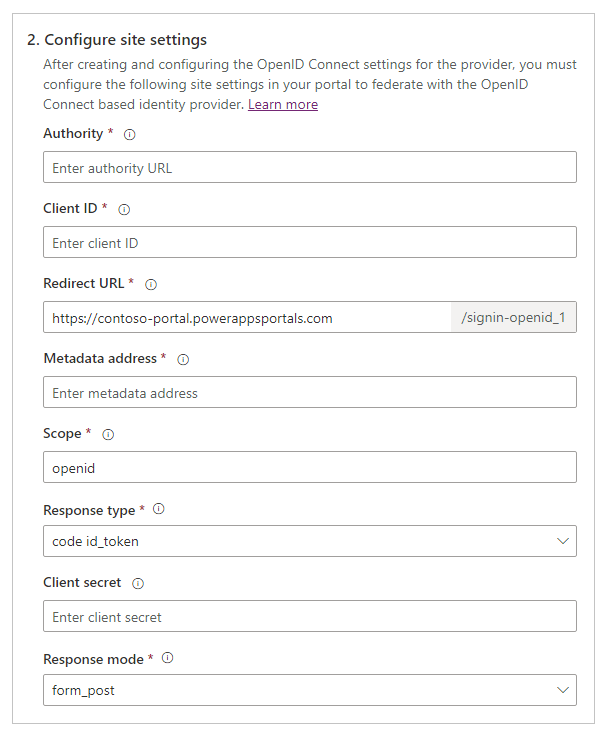

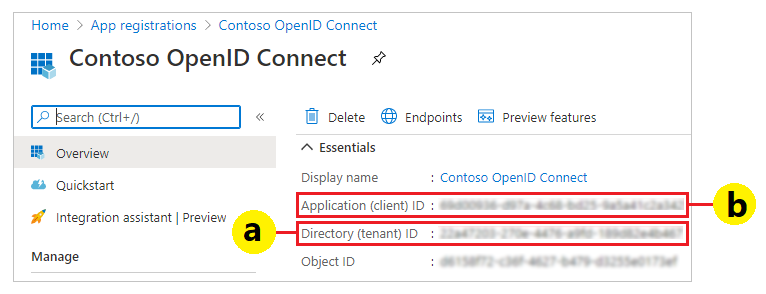

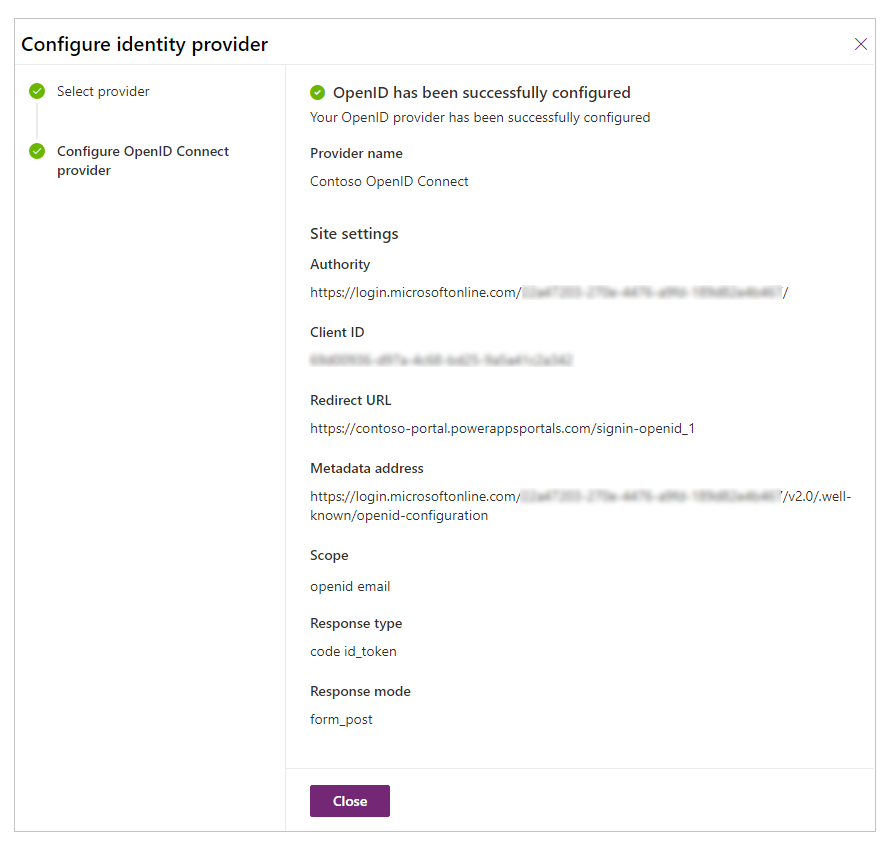

Autoridade: Para configurar o URL de autoridade, use o seguinte formato:

https://login.microsoftonline.com/<Directory (tenant) ID>/Por exemplo, se o ID de directorio (inquilino) no portal Azure é

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, o URL de autoridade éhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID de cliente: Copie o ID de aplicación (cliente) do portal Azure como identificador de cliente.

URL de redireccionamento: Confirme que o valor de configuración do sitio do URL de redireccionamento é o mesmo que o URI de redireccionamento que configurou no portal de Azure anteriormente.

Nota

Se está a usar o URL predeterminado do portal, pode copiar e pegar o URL de resposta como se mostra no paso Crear e configurar as opcións do provedor de OpenID Connect. Se está a usar un nome de dominio personalizado, introduza o URL manualmente. Asegúrese de que o valor introducido aquí é exactamente o mesmo que o valor que introduciu como URI de redireccionamento no portal de Azure anteriormente.

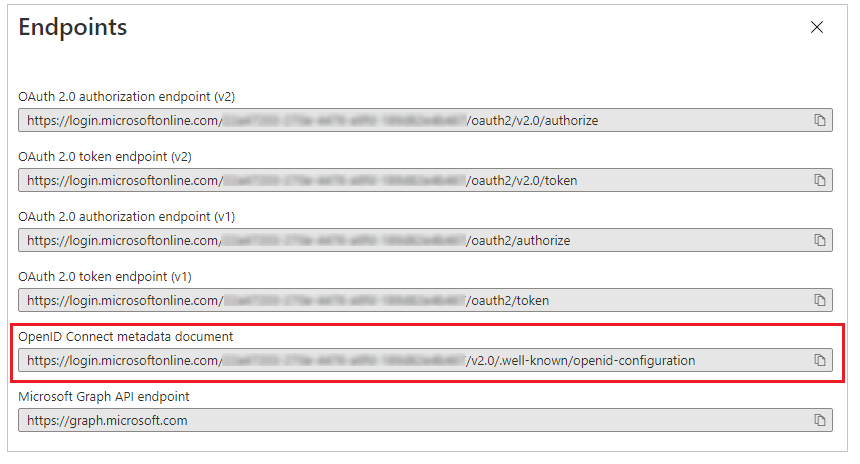

Enderezo de metadatos: Para configurar o enderezo de metadatos, faga o seguinte:

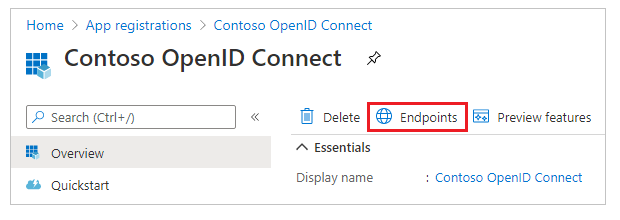

Seleccionar Visión xeral no Porta de Azure.

Seleccione Extremos.

Copie o URL en Documento de metadatos de OpenID Connect.

Pegue o URL do documento copiado como Enderezo de metadatos para os portais.

Ámbito: Configure o valor da configuración do sitio do Ámbito como:

openid emailNota

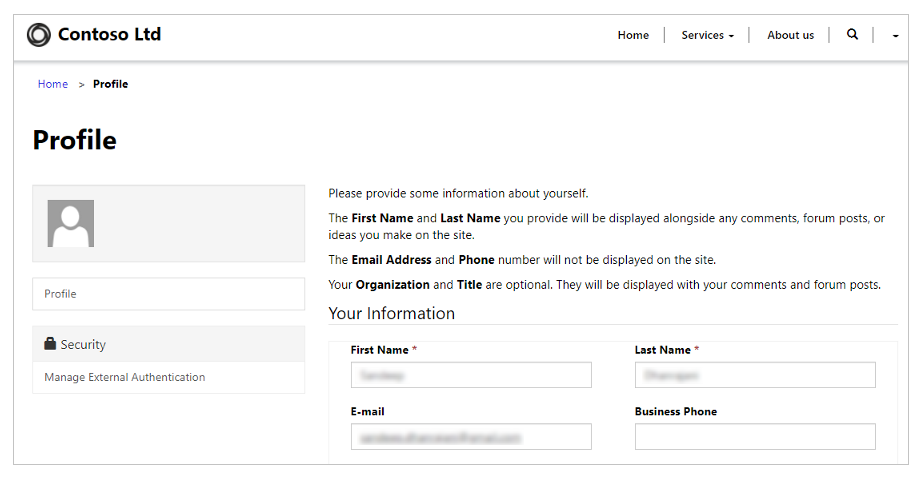

O valor

openidno Ámbito é obrigatorio. O valoremailé opcional e especificalo no valoremaildo ámbito garante que o enderezo de correo electrónico do usuario do portal (rexistro de contacto) se introduza automaticamente e se mostre na páxina de Perfil despois de que o usuario inicie sesión. Para obter información sobre reclamacións adicionais, consulte Configurar reclamacións adicionais máis tarde neste artigo.Para Tipo de resposta, seleccione id_token de código.

Para Modo de resposta, seleccione form_post.

Seleccione Confirmar.

Seleccione Pechar.

Configurar reclamacións adicionais

Defina o Ámbito para incluír as reclamacións adicionais.

Exemplo:openid email profileConfigure a configuración adicional do sitio deAsignación de reclamacións de rexistro.

Exemplo:firstname=given_name,lastname=family_nameConfigure a configuración adicional do sitio deAsignación de reclamacións de inicio de sesión.

Exemplo:firstname=given_name,lastname=family_name

Por exemplo, o nome, apelidos e os enderezos de correo electrónico fornecidos coas reclamacións adicionais converteranse nos valores predeterminados na páxina de perfil do portal.

Activar a autenticación usando unha aplicación multiempresa de Azure AD

Pode configurar o seu portal para que acepte usuarios de Azure AD de calquera arrendatario en Azure e non só un arrendatario específico ao utilizar a aplicación multiempresa rexistrada en Azure AD. Para activar a arquitectura multiempresa, actualice o rexistro da aplicación na aplicación Azure AD.

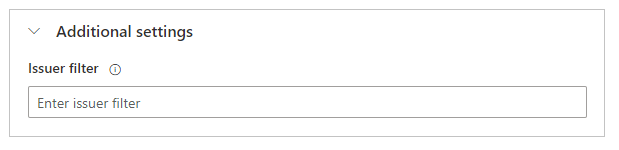

Para admitir a autenticación contra Azure AD ao utilizar unha aplicación de multiempresa, ten que crear ou configurar a configuración adicional do sitio de Filtro emisor.

Esta configuración do sitio é un filtro baseado en comodíns que coincida con todos os emisores en todos os arrendatarios. Exemplo: https://sts.windows.net/*/

Consulte tamén

Preguntas máis frecuentes sobre o uso de OpenID Connect nos portais

Nota

Pode indicarnos as súas preferencias para o idioma da documentación? Realice unha enquisa breve. (teña en conta que esa enquisa está en inglés)

Esta enquisa durará sete minutos aproximadamente. Non se recompilarán datos persoais (declaración de privacidade).

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios