Xestiona os roles de administrador con Microsoft Entra Xestión de identidades privilexiadas

Use Microsoft Entra Xestión de identidades con privilexios (PIM) para xestionar roles de administrador con privilexios elevados no Power Platform centro de administración.

Requisitos previos

- Elimina as antigas asignacións de roles de administrador do sistema nos teus ambientes. Podes utilizar scripts de PowerShell para inventariar e eliminar usuarios non desexados da función de Administrador do sistema nun ou máis Power Platform ambientes.

Cambios na compatibilidade con funcións

Microsoft xa non asigna automaticamente a función de Administrador do sistema aos usuarios con roles de administrador global ou de nivel de servizo, como Power Platform Administrador e Administrador de Dynamics 365.

Estes administradores poden seguir iniciando sesión no Power Platform centro de administración, con estes privilexios:

- Activa ou desactiva a configuración do nivel de inquilino

- Consulta información analítica para ambientes

- Ver o consumo de capacidade

Estes administradores non poden realizar actividades que requiran acceso directo a Dataverse datos sen unha licenza. Exemplos destas actividades inclúen:

- Actualizando o rol de seguranza para un usuario nun ambiente

- Instalación de aplicacións para un entorno

Importante

Power Platform e os administradores do servizo de Dynamics 365 deben completar outro paso antes de poder realizar actividades que requiran acceso a Dataverse. Deben elevarse ao papel de Administrador do sistema no entorno ao que precisan acceso. Todas as accións de elevación están rexistradas en Microsoft Purview.

Limitacións coñecidas

Ao usar a API, notarás que, se o que chama é un administrador do sistema, a chamada autoelevada devolve un éxito en lugar de notificarlle que o administrador do sistema xa existe.

O usuario que realiza a chamada debe ter asignado o rol de administrador do inquilino. Para obter unha lista completa de usuarios que cumpren os criterios de administrador do inquilino, consulte Cambios na compatibilidade con funcións

Se es administrador de Dynamics 365 e o ambiente está protexido por un grupo de seguranza, debes ser membro do grupo de seguranza. Esta regra non se aplica aos usuarios con funcións de administrador global ou Power Platform administrador.

A API de elevación só pode ser invocada polo usuario que necesite elevar o seu estado. Non admite facer chamadas á API en nome doutro usuario con fins de elevación.

Hai unha solución alternativa dispoñible para os clientes que utilizan o Microsoft Power Platform Kit de inicio CoE. Consulta Problema PIM e solución alternativa #8119 para obter máis información e detalles.

Non se admiten as asignacións de roles a través de grupos. Asegúrate de asignar roles directamente ao usuario.

Autoelevación ao rol de administrador do sistema

Admitimos a elevación mediante PowerShell ou mediante unha experiencia intuitiva no Power Platform centro de administración.

Nota

Os usuarios que intenten elevarse por si mesmos deben ser administrador global, Power Platform administrador ou administrador de Dynamics 365. A interface de usuario do Power Platform centro de administración non está dispoñible para os usuarios con outras funcións de administrador de Entra ID e ao tentar elevarse a través da API de PowerShell aparece un erro.

Autoelevación mediante PowerShell

Configura PowerShell

Instala o módulo MSAL PowerShell. Só precisa instalar o módulo unha vez.

Install-Module -Name MSAL.PS

Para obter máis información sobre a configuración de PowerShell, consulte API Web de inicio rápido con PowerShell e Visual Studio Code.

Paso 1: execute o script para elevar

Neste script de PowerShell, vostede:

- Autentique mediante a Power Platform API.

- Crea unha

httpconsulta co ID do teu contorno. - Chame ao punto final da API para solicitar elevación.

Engade o teu ID de contorno

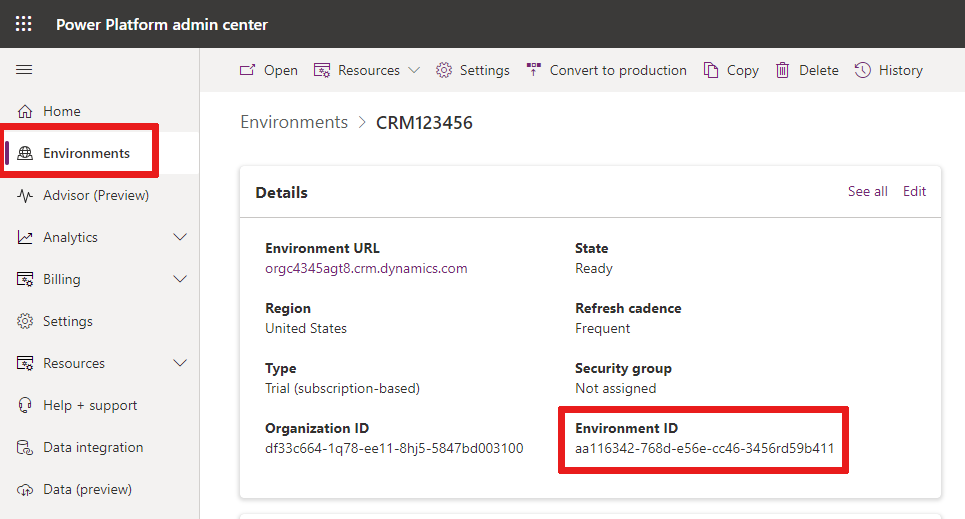

Obtén o teu ID de contorno da pestana Entornos do Power Platform Centro de administración.

Engade o teu

<environment id>único ao guión.

Executar o script

Copie e pegue o script nunha consola PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Paso 2: confirma o resultado

Tras o éxito, verá unha saída similar á seguinte. Busca "Code": "UserExists" como evidencia de que elevaches o teu papel con éxito.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Errors

Podes ver unha mensaxe de erro se non tes os permisos correctos.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Paso 3: Actividade de limpeza

Executa Remove-RoleAssignmentFromUsers para eliminar usuarios do administrador do sistema rol de seguranza despois de que caduque a asignación en PIM.

-

-roleName: "Administrador do sistema" ou outro rol -

-usersFilePath: Ruta ao ficheiro CSV coa lista dos nomes principais dos usuarios (un por liña) -

-environmentUrl: Atopado en admin.powerplatform.microsoft.com -

-processAllEnvironments: (Opcional) Procesa todos os teus ambientes -

-geo: Un GEO válido -

-outputLogsDirectory: Ruta onde se escriben os ficheiros de rexistro

Exemplo de guión

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

Autoelevación a través do Power Platform centro de administración

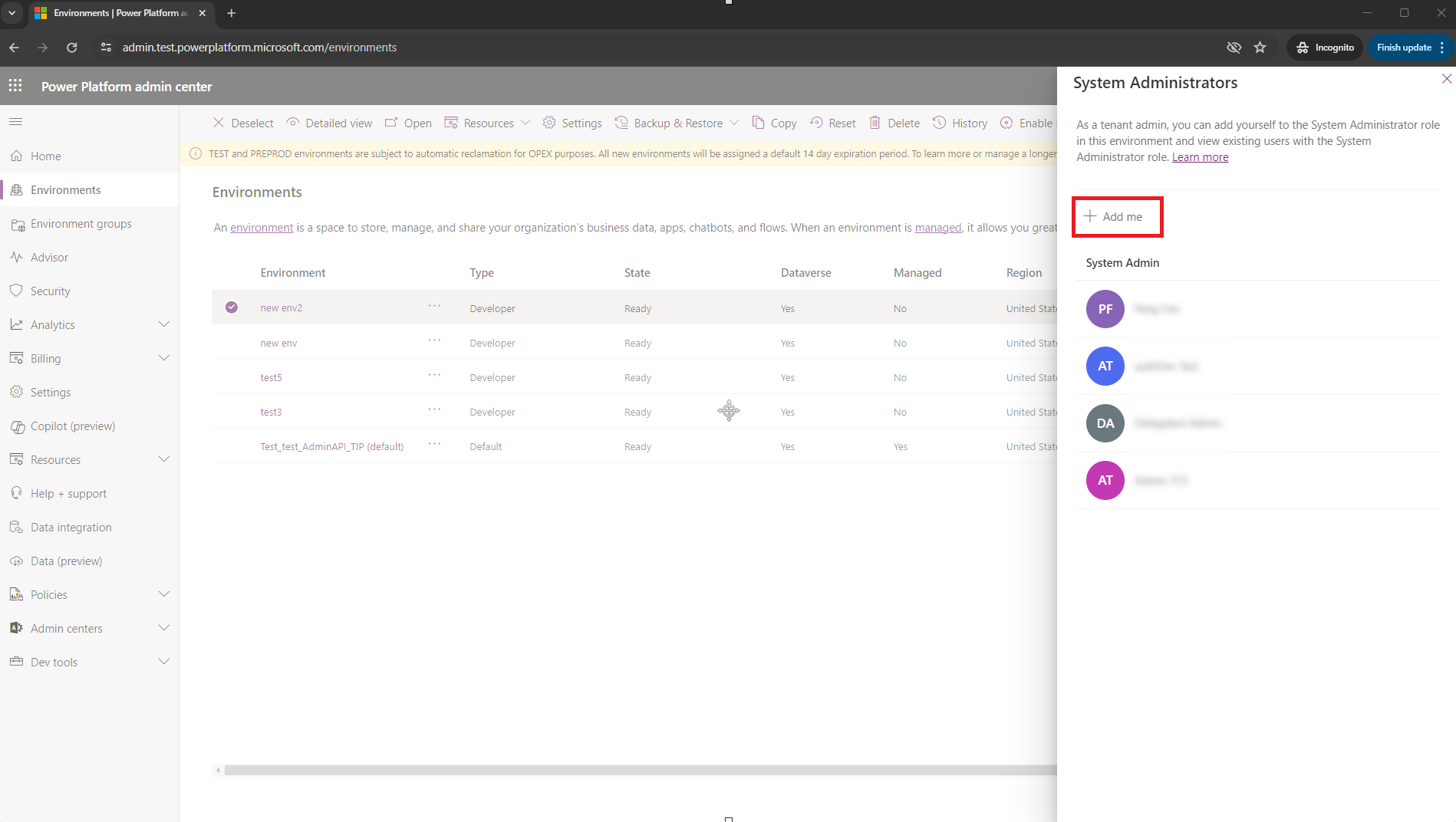

Inicie sesión no Centro de administración de Power Platform.

No panel lateral esquerdo, selecciona Entornos.

Seleccione a marca de verificación situada a carón do seu contorno.

Seleccione Membro na barra de comandos para solicitar a autoelevación.

Móstrase o panel Administradores do sistema . Engádese á función de administrador do sistema seleccionando Engadirme.

Comentarios

Proximamente: Ao longo de 2024, retiraremos gradualmente GitHub Issues como mecanismo de comentarios sobre o contido e substituirémolo por un novo sistema de comentarios. Para obter máis información, consulte: https://aka.ms/ContentUserFeedback.

Enviar e ver os comentarios