रैप के लिए Azure कुंजी वॉल्ट बनाएँ Power Apps

रैप विज़ार्ड के दौरान अपने Android या iOS मोबाइल ऐप पैकेज को स्वचालित रूप से साइन इन करने के लिए, Azure Key Vault को कॉन्फ़िगर करना आवश्यक है। ... Azure Key Vault एक क्लाउड-आधारित सेवा है जिसे गोपनीय सूचनाओं के लिए सुरक्षित भंडारण समाधान प्रदान करने के लिए डिज़ाइन किया गया है, जिसमें प्रमाणपत्र, पासवर्ड, कुंजियाँ और अन्य संवेदनशील जानकारी शामिल हो सकती है। Azure Key Vault के बारे में अधिक जानने के लिए, देखें Azure Key Vault का परिचय.

इस आलेख में, आप सीखेंगे कि मौजूदा Azure Key Vault का उपयोग कैसे करें या नया Azure पोर्टल कैसे बनाएँ। ...

पूर्वावश्यकताएँ

- Microsoft Entra कुंजी वॉल्ट बनाने के लिए सदस्यता.

- आपके टैनेंट के लिए व्यवस्थापक पहुंच।

- आपके पास Apple डेवलपर प्रोग्राम या Apple एंटरप्राइज़ डेवलपर प्रोग्राम में नामांकित Apple खाता होना चाहिए। ...

- वितरण प्रमाणपत्र या तदर्थ प्रावधान प्रोफ़ाइल या उद्यम प्रावधान प्रोफ़ाइल बनाएँ।

Azure कुंजी वॉल्ट बनाएं और कुंजी वॉल्ट URI कॉन्फ़िगर करें

1P Microsoft Entra application 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp) के लिए एक नया Azure सेवा प्रिंसिपल बनाने के लिए, अपने टेनेंट में व्यवस्थापक के रूप में लॉग इन करें। फिर, PowerShell में निम्न स्क्रिप्ट चलाएँ:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"यह सुनिश्चित करने के लिए कि आपके ऐप का प्रतिनिधित्व करने वाले सेवा प्रिंसिपल, जैसे कि रैप कुंजी वॉल्ट एक्सेस ऐप, के पास आवश्यक एक्सेस अनुमतियाँ हैं, इन चरणों का पालन करें, अपनी डिफ़ॉल्ट सदस्यता के एक्सेस कंट्रोल (IAM) में इसके लिए एक भूमिका असाइनमेंट जोड़ें। · · यह सदस्यता और कुंजी वॉल्ट दोनों की आईडी में भी मौजूद होना चाहिए।

बाईं ओर एक्सेस नियंत्रण (IAM) टैब का चयन करें और फिर जोड़ें > भूमिका असाइनमेंट जोड़ें का चयन करें।

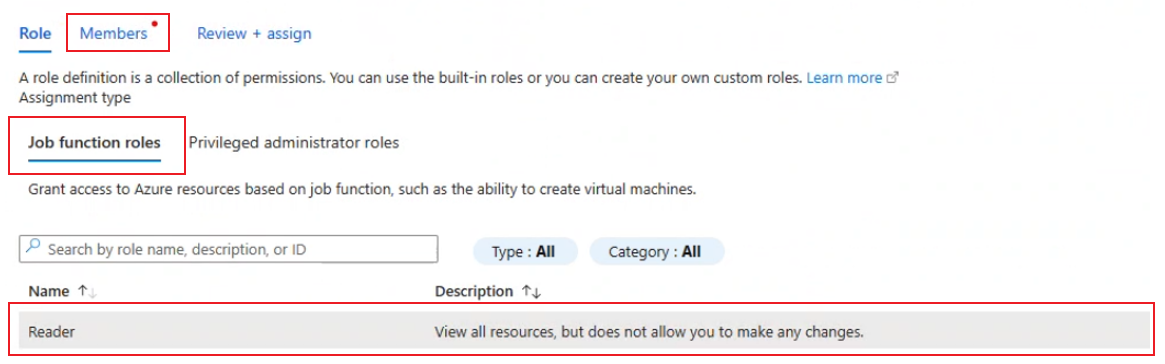

सदस्य टैब का चयन करें और फिर नौकरी फ़ंक्शन भूमिकाएँ का चयन करें. सुनिश्चित करें कि रीडर भूमिका चयनित है.

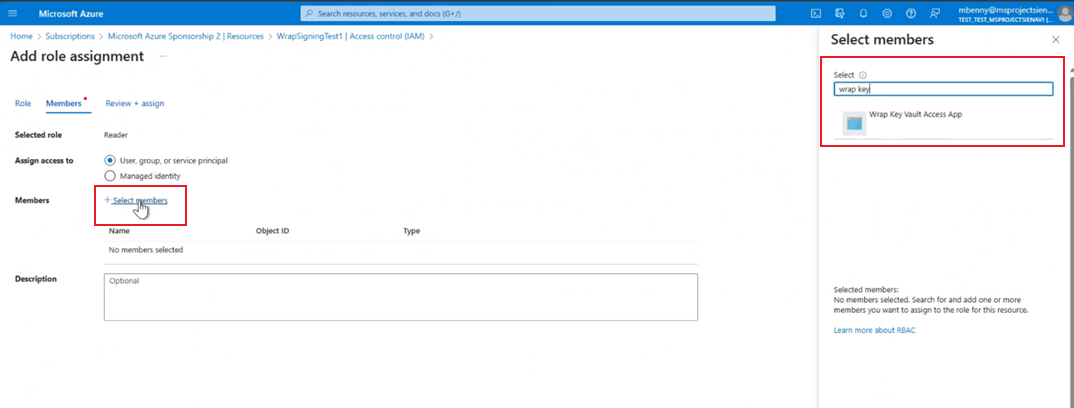

सदस्य टैब पर, सदस्य का चयन करें चुनें और दाईं ओर के टेक्स्ट बॉक्स में रैप कुंजी वॉल्ट एक्सेस ऐप दर्ज करें और इसे खोजें।

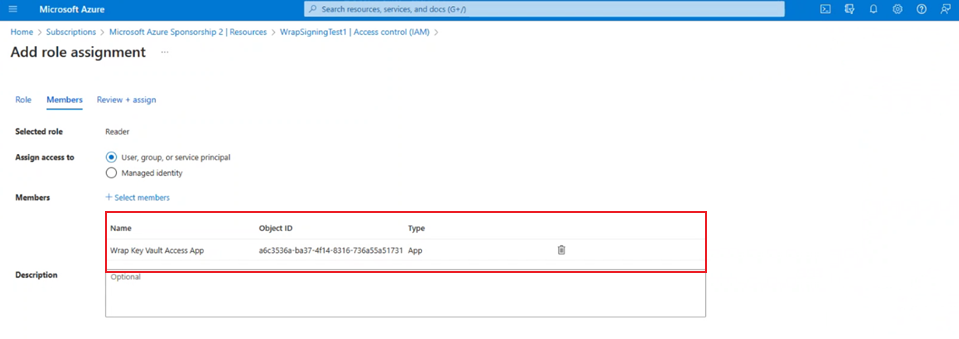

रैप कुंजी वॉल्ट एक्सेस ऐप चुनें और फिर समीक्षा + असाइन चुनें ताकि रीडर भूमिका असाइन की जा सके.

मौजूदा कुंजी वॉल्ट बनाएं या उस तक पहुंचें. सुनिश्चित करें कि यह कुंजी वॉल्ट आपके टेनेंट के लिए डिफ़ॉल्ट सदस्यता में स्थित है. अधिक जानकारी: Azure पोर्टल का उपयोग करके कुंजी वॉल्ट बनाएँ.

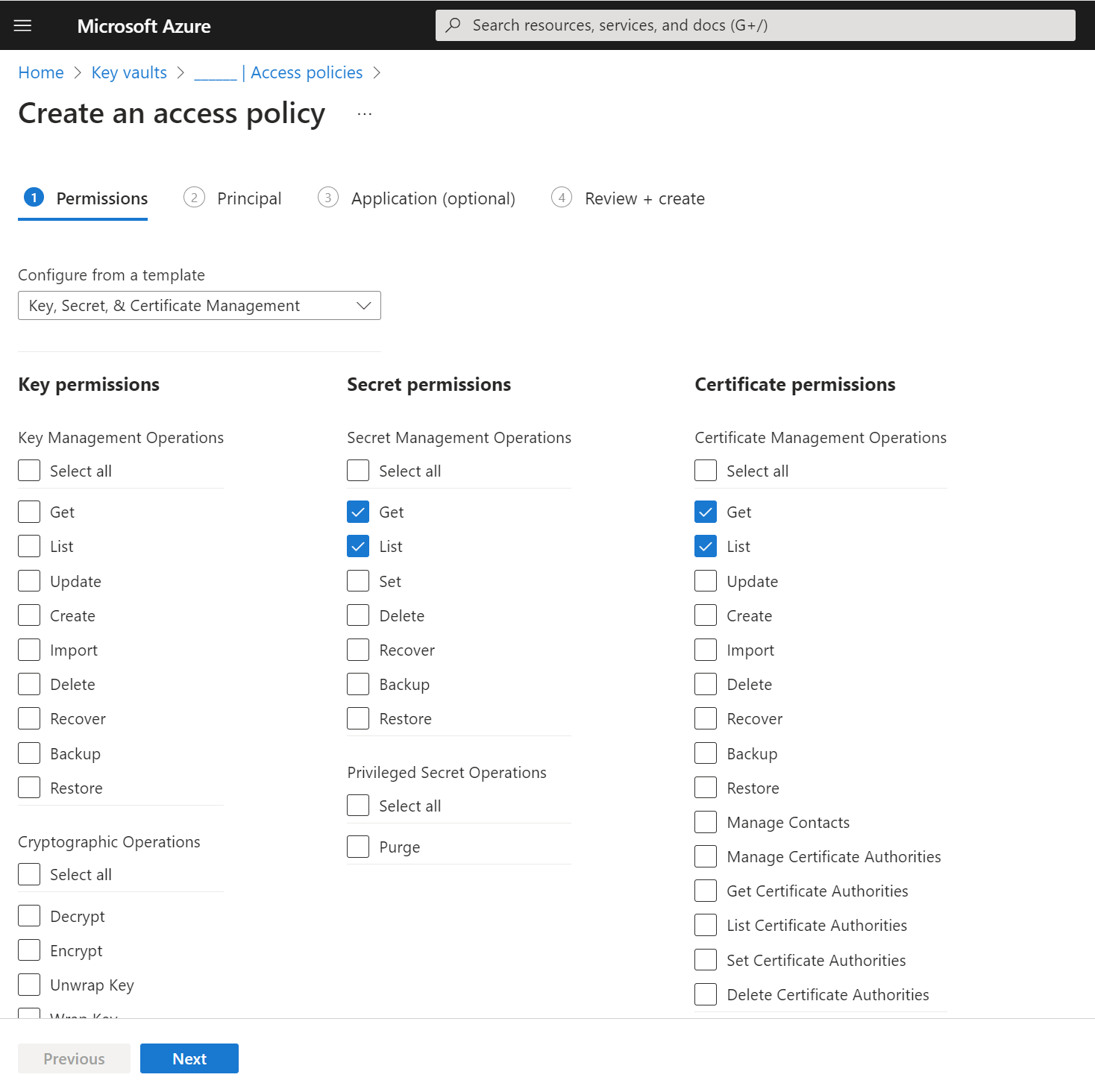

कुंजी वॉल्ट के लिए पहुँच नीतियाँ जोड़ें. गुप्त अनुमतियाँ और प्रमाणपत्र अनुमतियाँ के लिए सुनिश्चित करें कि प्राप्त करें और सूचीबद्ध करें अनुमतियाँ चयनित हैं।

अपने डिवाइस के आधार पर निम्नलिखित विकल्पों में से एक चुनें:

Android

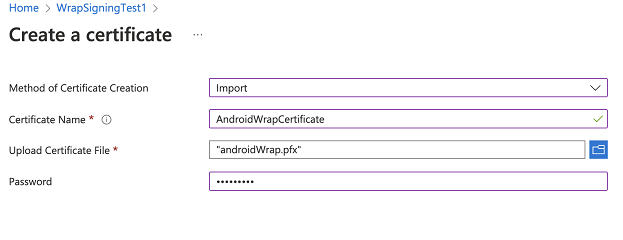

.pfx फ़ाइल तैयार करें और फिर उसे कुंजी वॉल्ट के प्रमाणपत्र अनुभाग में अपलोड करने के लिए आगे बढ़ें। अधिक जानकारी: कुंजी उत्पन्न करें

नोट

सुनिश्चित करें कि प्रमाणपत्र का नाम चरण टैग में शामिल है और पासवर्ड चरण 2 के दौरान .pfx फ़ाइल बनाने में उपयोग किए गए स्टोर पास पैरामीटर के लिए दर्ज किए गए पासवर्ड से मेल खाता है।

iOS

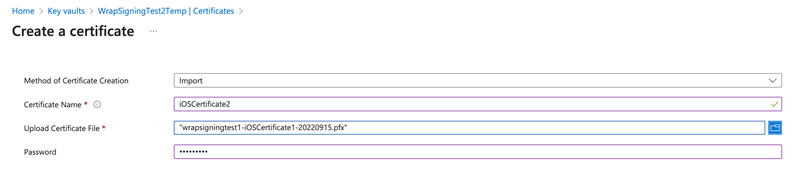

- इसे इंस्टॉल करने के लिए कीचेन एक्सेस ऐप में .cer का चयन करें। अधिक जानकारी के लिए, देखें वितरण प्रमाणपत्र बनाएँ.

- फ़ाइल को .p12 फ़ाइल के रूप में निर्यात करने के लिए अपनी प्रमाणपत्र फ़ाइल पर राइट-क्लिक करें, निर्यात करें का चयन करें, और फिर फ़ाइल स्वरूप .p12 का चयन करें।

- iOS प्रमाणपत्र एक्सटेंशन (.p12) का नाम बदलकर .pfx कर दिया जाना चाहिए क्योंकि यह कुंजी वॉल्ट द्वारा स्वीकृत प्रारूप है

नोट

जब आप कुंजी वॉल्ट पर अपलोड करेंगे, तो आपको वह पासवर्ड प्रदान करना होगा जो आपने .p12 फ़ाइल के लिए पिछले चरण में सेट किया था।

प्रोविजनिंग प्रोफाइल बनाएं और इसे बेस64 में एनकोड करने के लिए यह कमांड चलाएं:

- मैक:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- मैक:

पिछले चरण से प्राप्त

base64स्ट्रिंग को कुंजी वॉल्ट गुप्त में अपलोड करें। इसके बाद, .pfx फ़ाइल को कुंजी वॉल्ट प्रमाणपत्र पर अपलोड करें।

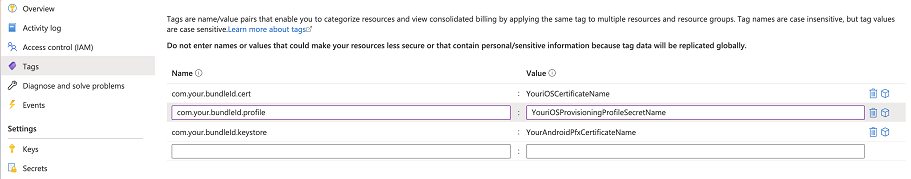

एक बार या iOS प्रमाणपत्र बनाए और अपलोड किए जाने के बाद Android , बंडल आईडी के रूप में नाम के साथ तीन टैग जोड़ें, और अपलोड किए गए प्रमाणपत्रों के नाम के अनुरूप मान।

समस्या निवारण

समस्या निवारण के लिए, रैप इन सुविधा के साथ समस्याओं का निवारण करें देखें Power Apps.