Azure AD के साथ पोर्टल्स के लिए OpenID Connect प्रदाता कॉन्फ़िगर करें

नोट

12 अक्टूबर 2022 से प्रभावी, Power Apps पोर्टल Power Pages है। अधिक जानकारी: Microsoft Power Pages अब आम तौर पर उपलब्ध है (ब्लॉग)

हम जल्द ही Power Apps पोर्टल दस्तावेज़ीकरण को Power Pages दस्तावेज़ीकरण के साथ माइग्रेट और विलय करेंगे।

इस लेख में, आप Azure Active Directory (Azure AD) और एक से अधिक टेनेंट Azure AD के साथ पोर्टल के लिए OpenID कनेक्ट प्रदाता को कॉन्फ़िगर करना सीखेंगे.

नोट

- पोर्टल केवल Azure AD, मल्टीटेनेंट Azure AD, या OpenID Connect प्रदाताओं के रूप में Azure AD B2C तक ही सीमित नहीं है. आप OpenID Connect विनिर्देश का पालन करने वाले किसी अन्य प्रदाता का उपयोग भी कर सकते हैं. प्रमाणीकरण सेटिंग्स में परिवर्तन कुछ मिनट लग सकते हैं पोर्टल पर दिखाई देने के लिए. यदि आप चाहते हैं कि परिवर्तन तुरंत परिलक्षित हों, तो पोर्टल क्रियाएं का उपयोग करके पोर्टल को पुनः आरंभ करें.

निहित अनुदान प्रवाह का उपयोग कर OpenID कनेक्ट प्रदाता के रूप में Azure AD कॉन्फ़िगर करना

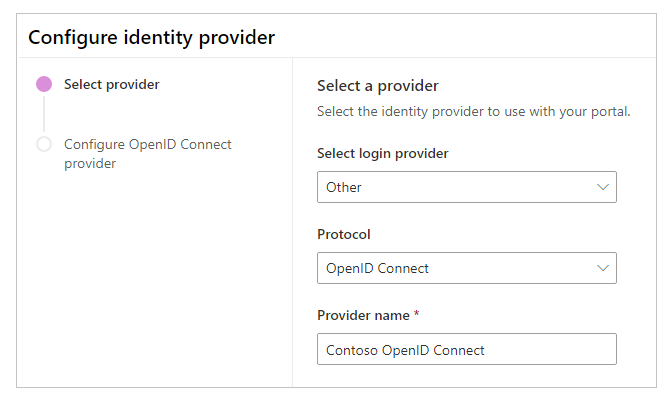

अपने पोर्टल के लिए प्रदाता जोड़ेंचुनें.

लॉगिन प्रदाता के लिए, अन्य चुनें.

प्रोटोकॉल के लिए, OpenID Connect चुनें.

प्रदाता का नाम दर्ज करें.

अगला चुनें.

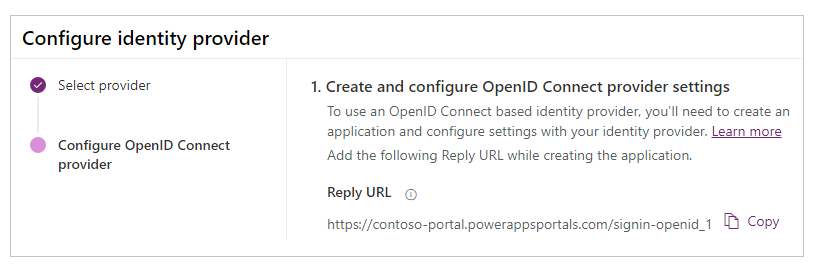

इस चरण में, आप अनुप्रयोग बनाते हैं और अपने पहचान प्रदाता के साथ सेटिंग्स को कॉन्फ़िगर करते हैं.

नोट

- रिप्लाई URL का उपयोग अनुप्रयोग द्वारा किया जाता है ताकि सत्यापन सफल होने के बाद यूजर को पोर्टल तक पुनःनिर्देशित किया जा सके. यदि आपका पोर्टल एक कस्टम डोमेन नाम का उपयोग करता है, तो आपके पास यहाँ दिए गए URL से भिन्न हो सकता है.

- Azure पोर्टल पर अनुप्रयोग पंजीकरण बनाने के बारे में अधिक जानकारी त्वरित प्रारंभ: Microsoft पहचान प्लेटफ़ॉर्म के साथ एक ऐप्लिकेशन रजिस्टर करें में उपलब्ध हैं.

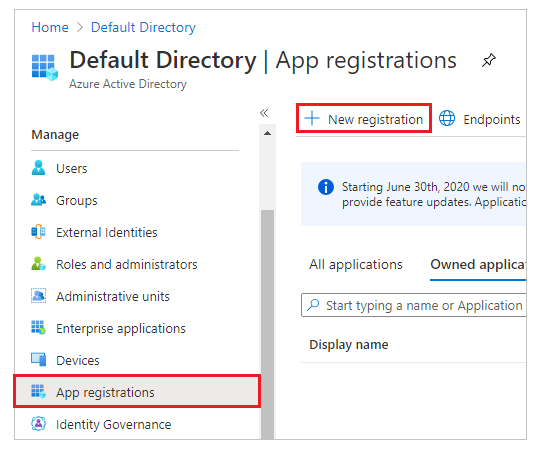

Azure पोर्टल में साइन इन करें.

Azure Active Directory को खोजें एवं इसे चुनें.

प्रबंधित करें में, अनुप्रयोग पंजीयन चुनें.

नया पंजीकरण चुनें.

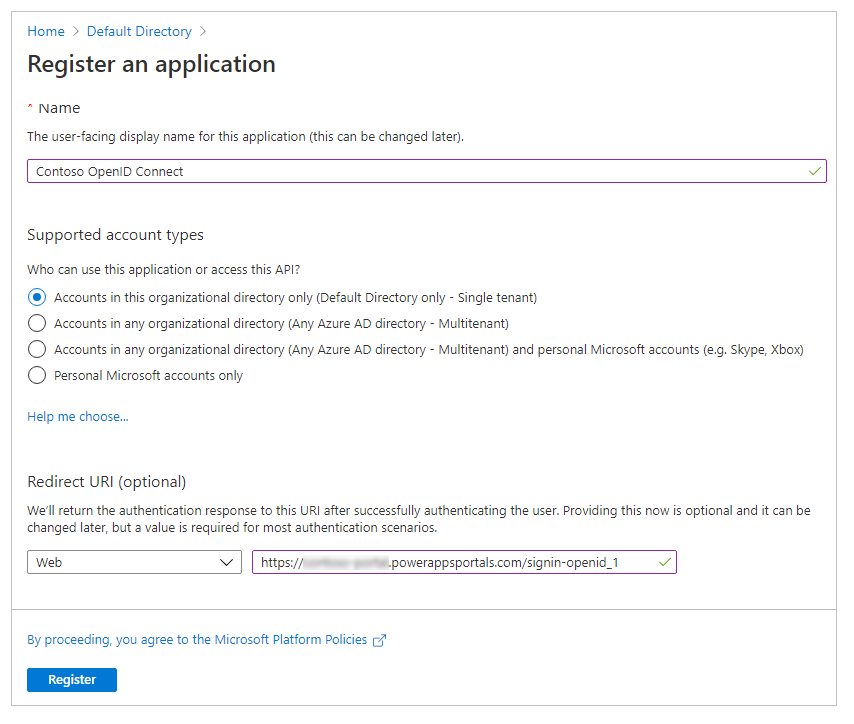

कोई नाम दर्ज करें.

यदि आवश्यक हो, तो एक अलग समर्थित खाता के प्रकार का चयन करें. अधिक जानकारी: समर्थित खाता के प्रकार

रीडायरेक्ट URI के अन्तर्गत, वेब चुनें (यदि यह पहले से ही चयनित नहीं है).

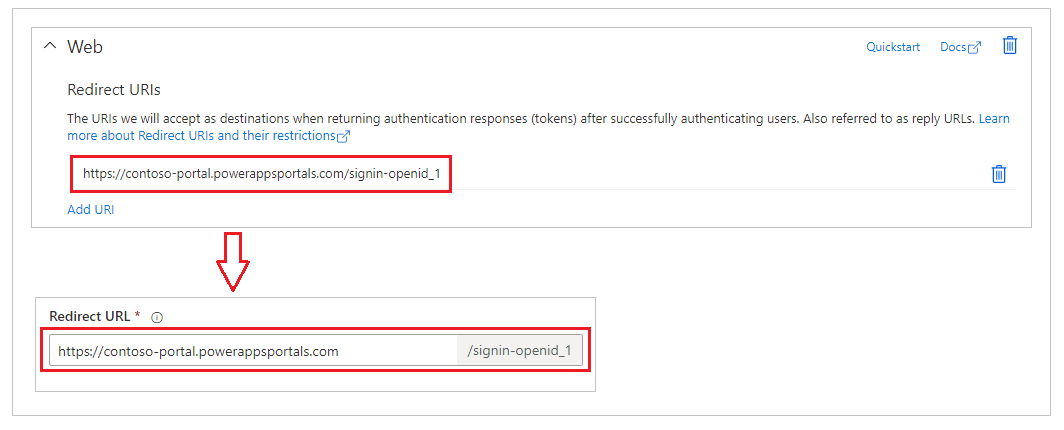

रिडायरेक्ट URI टेक्स्ट बॉक्स में अपने पोर्टल के लिए रिडायरेक्ट URL दर्ज करें.

उदाहरण:https://contoso-portal.powerappsportals.com/signin-openid_1नोट

यदि आप डिफ़ॉल्ट पोर्टल URL उपयोग कर रहे हैं, तो उत्तर URL को कॉपी और पेस्ट करें जैसा कि पहचान प्रदाता कॉन्फ़िगर करें स्क्रीन पर OpenID कनेक्ट प्रदाता सेटिंग्स बनाएं और कॉन्फ़िगर करें अनुभाग में दिखाया गया है (ऊपर चरण 6). अगर आप पोर्टल के लिए कस्टम डोमेन नाम उपयोग कर रहे हैं, कस्टम URL दर्ज करें. OpenID Connect प्रदाता को कॉन्फ़िगर करने के दौरान, अपनी पोर्टल सेटिंग्स में रीडायरेक्ट URL को कॉन्फ़िगर करते समय इस मान का उपयोग करना सुनिश्चित करें.

उदाहरण के लिए, यदि आप Azure Portal में रिप्लाइ URL कोhttps://contoso-portal.powerappsportals.com/signin-openid_1के रूप में प्रविष्ट करते हैं, तो आपको पोर्टल्स में OpenID Connect कॉन्फ़िगरेशन के लिए इसका उसी रूप में उपयोग करना चाहिए.

पंजीकरण करें चुनें.

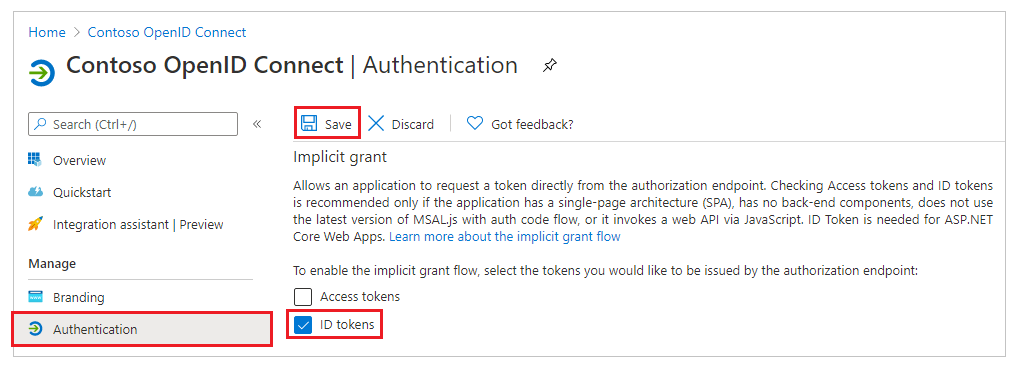

बाएं फलक पर, प्रबंधित करें के अंदर, सत्यापन चुनें.

निहित अनुदान में, ID टोकन चेक बॉक्स चुनें.

सहेजें चुनें.

इस चरण-में, आप पोर्टल कॉन्फ़िगरेशन के लिए साइट सेटिंग्स प्रविष्ट करते हैं.

युक्ति

यदि आपने पहले चरण में अनुप्रयोग पंजीयन को कॉन्फ़िगर करने के बाद ब्राउज़र विण्डो को बंद कर दिया है, तो Azure Portal पर फिर से साइन-इन करें और आपके द्वारा पंजीकृत किये गए अनुप्रयोग पर जाएं.

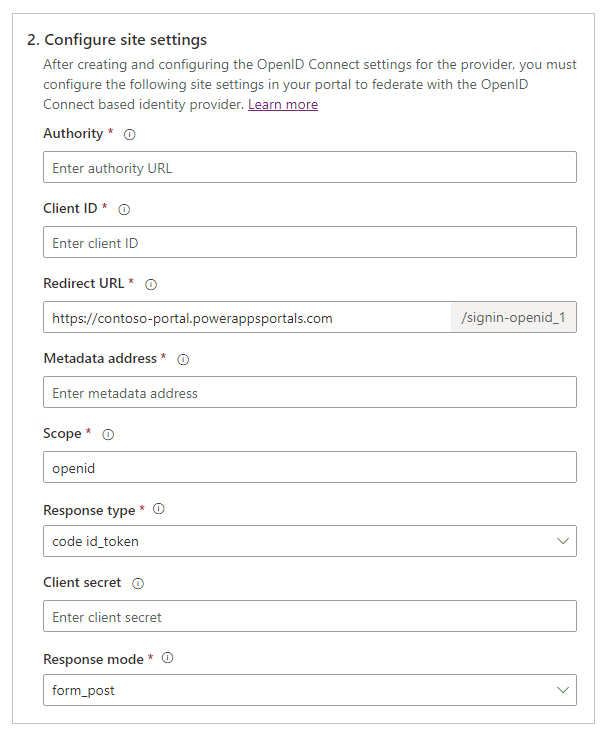

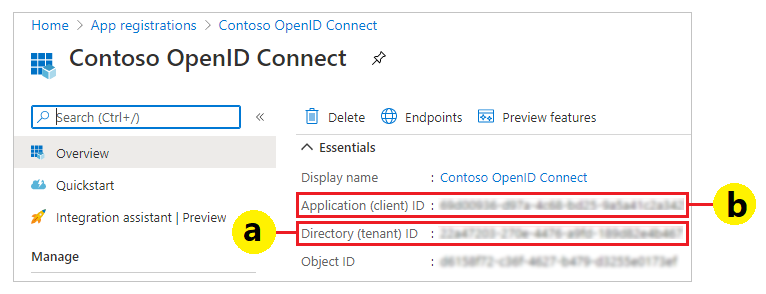

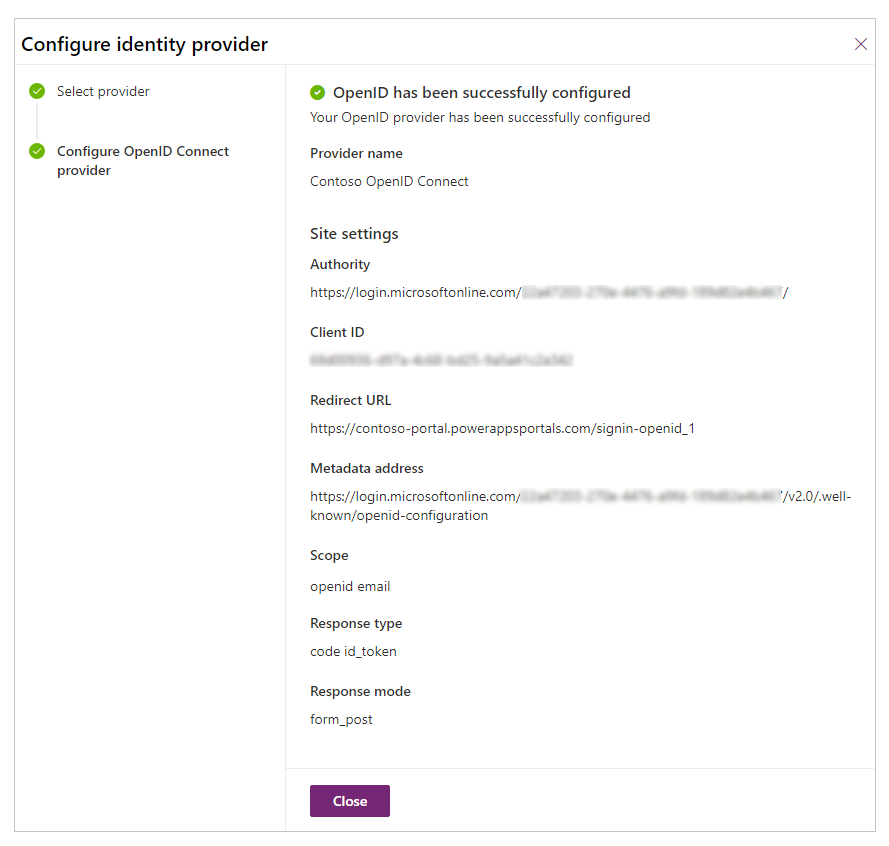

अधिकार: अधिकृत URL को कॉन्फ़िगर करने के लिए, निम्नलिखित फॉर्मैट का उपयोग करें.

https://login.microsoftonline.com/<Directory (tenant) ID>/उदाहरण के लिए, अगर Azure पोर्टल में प्रत्यक्ष (टेनेंट) ID

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, है, अधिकृत URLhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/हैक्लाइंट ID: Azure पोर्टल से अनुप्रयोग (क्लाइंट) ID को क्लाइंट ID के रूप में कॉपी करें.

रिडायरेक्ट URL: पुष्टि करें कि Redirect URL साइट सेटिंग मान रिडायरेक्ट URI के समान है, जिसे पहले आप Azure पोर्टल में सेट करते हैं.

नोट

यदि आप डिफ़ॉल्ट पोर्टल URL का उपयोग कर रहे हैं, तो आप रिप्लाइ URL को कॉपी और पेस्ट कर सकते हैं, जैसा कि OpenID Connect प्रदाता सेटिंग बनाएं और कॉन्फ़िगर करें चरण में दर्शाया गया है. अगर आप कस्टम डोमेन का उपयोग कर रहे हैं, URL को मैनुअली दर्ज करें. सुनिश्चित करें कि आपके द्वारा दर्ज किया गया मान ठीक वही है जैसा आपने पहले Azure पोर्टल में रीडायरेक्ट URI के रूप में प्रविष्ट किया था.

मेटाडाटा पता: मेटाडेटा पते को कॉन्फ़िगर करने के लिए, निम्नालिखित कार्य करें :

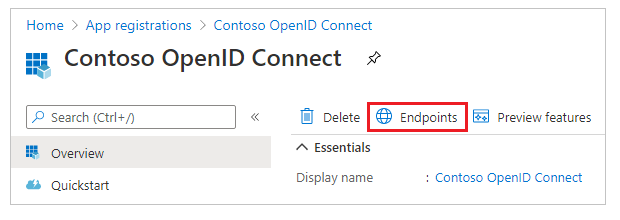

Azure पोर्टल में अवलोकन का चयन करें.

समाप्ति बिंदु चुनें.

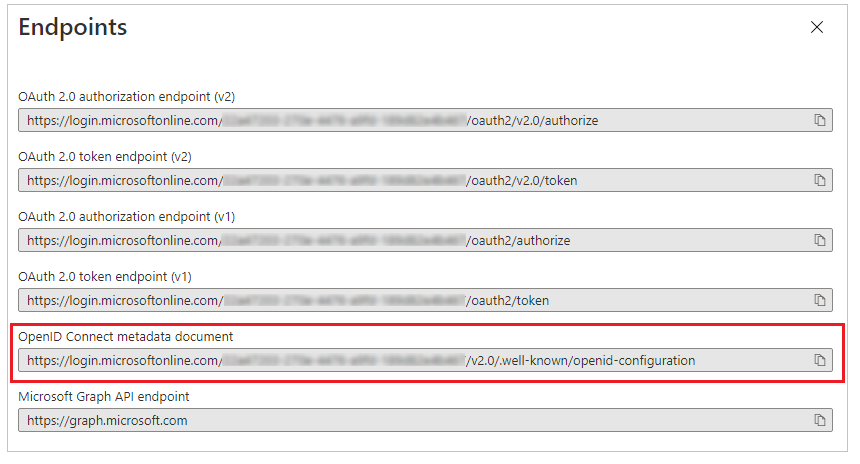

OpenID Connect मेटाडेटा डॉक्यूमेन्ट में URL को कॉपी करें.

पोर्टलों के लिए कॉपी किए गए दस्तावेज़ URL को मेटाडेटा के पते के रूप में चिपकाएं.

स्कोप: स्कोप साइट सेटिंग मान को ऐसे सेट करें:

openid emailनोट

स्कोप में

openidमान अनिवार्य है.emailमान वैकल्पिक होता है; स्कोप मेंemailमान निर्दिष्ट करना यह पक्का करता है कि पोर्टल उपयोगकर्ता (संपर्क रिकॉर्ड) का ई-मेल पता स्वचालित रूप से भरा हुआ है और उपयोगकर्ता के साइन-इन करने के बाद प्रोफ़ाइल पृष्ठ पर दिखाया जाता है. अतिरिक्त क्लेम्स संबंधी जानकारी हेतु, इस लेख में आगे दिये गए अतिरिक्त क्लेम कॉन्फ़िगर करें देखें.प्रतिक्रिया प्रकार के लिए, code id_token चुनें.

प्रतिक्रिया मोड के लिए, form_post चुनें.

पुष्टि करें चुनें.

बंद करें चुनें.

अतिरिक्त दावे को कॉन्फ़िगर करें

Azure AD में वैकल्पिक दावों को सक्षम करें.

अतिरिक्त दावों को शामिल करने के लिए स्कोप को सेट करें.

उदाहरण:openid email profileपंजीयन दावा मैपिंग अतिरिक्त साइट सेटिंग को सेट करें.

उदाहरण:firstname=given_name,lastname=family_nameलॉगिन दावा मैपिंग अतिरिक्त साइट सेटिंग को सेट करें.

उदाहरण:firstname=given_name,lastname=family_name

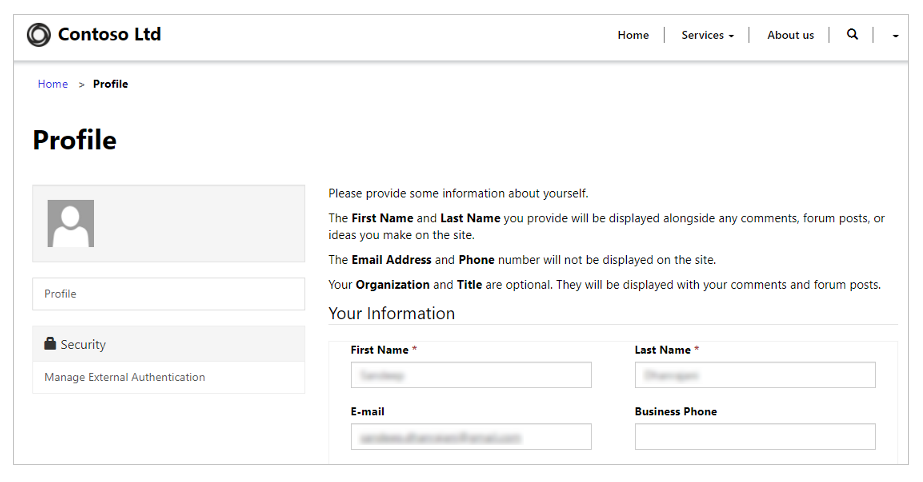

उदाहरण के लिए, अतिरिक्त क्लेम्स के साथ प्रदान किया गया प्रथम नाम, अंतिम नाम और ई-मेल पते, पोर्टल में प्रोफ़ाइल पेज में डिफ़ॉल्ट मान बन जाते हैं.

एक मल्टीटेनेंट Azure AD अनुप्रयोग का उपयोग करके प्रमाणन सक्षम करें

आप Azure AD में पंजीकृत मल्टीटैनेन्ट अनुप्रयोग का उपयोग करके अपने पोर्टल को Azure में केवल किसी विशिष्ट टेनेन्ट से नहीं, बल्कि किसी भी टेनेन्ट से Azure AD उपयोगकर्ताओं को स्वीकारने के लिए कॉन्फ़िगर कर सकते हैं. एक से अधिक मल्टीटेनेंसी को सक्षम करने के लिए, Azure AD अनुप्रयोग में अनुप्रयोग पंजीयन को अपडेट करें.

एक से अधिक मल्टीटेनेंट अनुप्रयोग का उपयोग कर प्रमाणीकरण को Azure AD पर समर्थन करने के लिए, आपको अतिरिक्त जारीकर्ता फील्टर साइट सेटिंग को बनाना या कॉन्फ़िगर करना होगा.

यह साइट सेटिंग वाइल्ड कार्ड आधारित फील्टर है, जो कि सभी टेनेंट में सभी जारीकर्ता से मेल खाते हैं. उदाहरण: https://sts.windows.net/*/

इसे भी देखें

पोर्टल्स में OpenID Connect का उपयोग करने के लिए बहुधा पूछे जाने वाले प्रश्न

नोट

क्या आप हमें अपनी दस्तावेज़ीकरण भाषा वरीयताओं के बारे में बता सकते हैं? एक छोटा सर्वेक्षण पूरा करें. (कृपया ध्यान दें कि यह सर्वेक्षण अंग्रेज़ी में है)

सर्वेक्षण में लगभग सात मिनट लगेंगे. कोई भी व्यक्तिगत डेटा एकत्र नहीं किया जाता है (गोपनीयता कथन).