Pianificazione della gestione delle identità e degli accessi dei clienti

Microsoft Entra per ID esterno è una soluzione personalizzabile ed estendibile per aggiungere l'identità dei clienti e la gestione degli accessi (CIAM) all'app. Poiché si basa sulla piattaforma Microsoft Entra, è possibile trarre vantaggio dalla coerenza nell'integrazione delle app, nella gestione dei tenant e nelle operazioni tra la forza lavoro e gli scenari dei clienti. Quando si progetta la configurazione, è importante comprendere i componenti di un tenant esterno e le funzionalità di Microsoft Entra disponibili per gli scenari dei clienti.

Questo articolo fornisce un framework generale per l'integrazione dell'app e la configurazione di Microsoft Entra per ID esterno. Descrive le funzionalità disponibili in un tenant esterno e descrive le importanti considerazioni sulla pianificazione per ogni passaggio dell'integrazione.

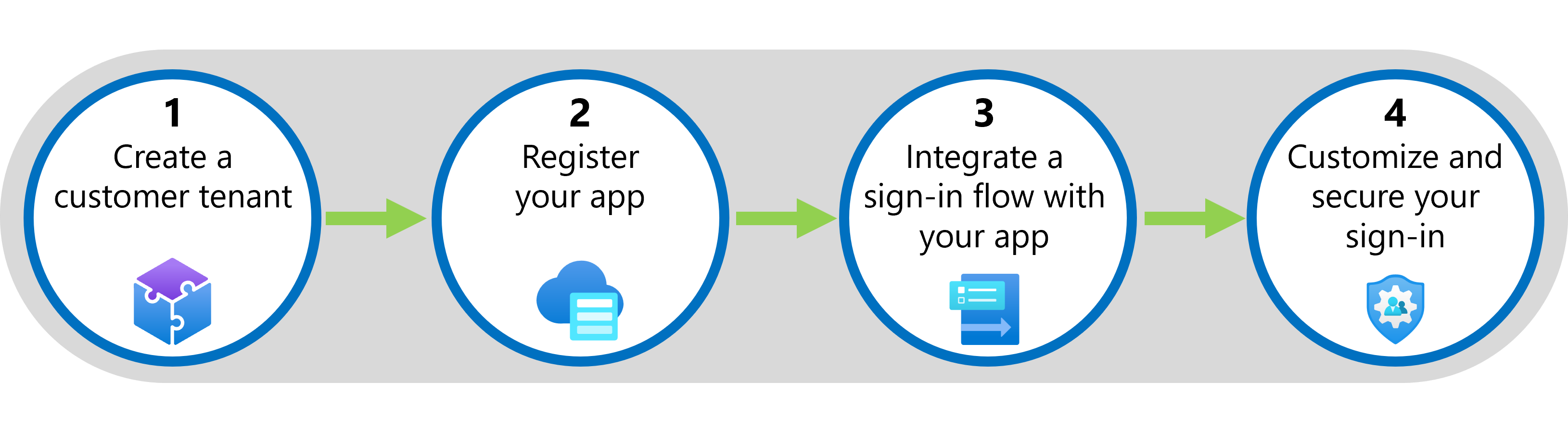

L'aggiunta dell'accesso sicuro all'app e la configurazione di una gestione delle identità e degli accessi dei clienti prevede quattro passaggi principali:

Questo articolo descrive ognuno di questi passaggi e descrive importanti considerazioni sulla pianificazione. Nella tabella seguente selezionare un passaggio per informazioni dettagliate e considerazioni sulla pianificazione oppure passare direttamente alle guide pratiche.

Passaggio 1: Creare un tenant esterno

Un tenant esterno è la prima risorsa da creare per iniziare a usare Microsoft Entra per ID esterno. Il tenant esterno è il punto in cui si registra l'applicazione. Contiene anche una directory in cui si gestiscono le identità dei clienti e l'accesso, separati dal tenant della forza lavoro.

Quando si crea un tenant esterno, è possibile impostare la posizione geografica corretta e il nome di dominio. Se attualmente si usa Azure AD B2C, il nuovo modello di forza lavoro e tenant esterno non influisce sui tenant di Azure AD B2C esistenti.

Account utente in un tenant esterno

La directory in un tenant esterno contiene account utente amministratore e cliente. È possibile creare e gestire gli account amministratore per il tenant esterno. Gli account cliente vengono in genere creati tramite l'iscrizione self-service, ma è possibile creare e gestire gli account locali del cliente.

Gli account cliente hanno un set predefinito di autorizzazioni. I clienti non possono accedere alle informazioni su altri utenti nel tenant esterno. Per impostazione predefinita, i clienti non possono accedere alle informazioni su altri utenti, gruppi o dispositivi.

Come creare un tenant esterno

Creare un tenant esterno nell'interfaccia di amministrazione di Microsoft Entra.

Se non si ha già un tenant di Microsoft Entra e si vuole provare Microsoft Entra per ID esterno, è consigliabile usare l'esperienza introduttiva per avviare una versione di valutazione gratuita.

Passaggio 2: Registrare l'applicazione

Prima che le applicazioni possano interagire con Microsoft Entra per ID esterno, è necessario registrarle nel tenant esterno. Microsoft Entra ID esegue la gestione delle identità e degli accessi solo per le applicazioni registrate. La registrazione dell'app stabilisce una relazione di trust e consente di integrare l'app con Microsoft Entra per ID esterno.

Quindi, per completare la relazione di trust tra Microsoft Entra ID e l'app, aggiornare il codice sorgente dell'applicazione con i valori assegnati durante la registrazione dell'app, ad esempio l'ID applicazione (client), il sottodominio della directory (tenant) e il segreto client.

Sono disponibili guide di esempio di codice e guide approfondite all'integrazione per diversi tipi e linguaggi di app. A seconda del tipo di app che vuoi registrare, puoi trovare indicazioni nella pagina Esempi per tipo di app e lingua.

Come registrare l'applicazione

Trovare indicazioni specifiche per l'applicazione che si vuole registrare nella pagina Samples by app type and language (Esempi per tipo di app e lingua).

Se non è disponibile una guida specifica per la piattaforma o la lingua, vedere le istruzioni generali per la registrazione di un'applicazione in un tenant esterno.

Passaggio 3: Integrare un flusso di accesso con l'app

Dopo aver configurato il tenant esterno e registrato l'applicazione, creare un flusso utente di iscrizione e accesso. Integrare quindi l'applicazione con il flusso utente in modo che tutti gli utenti che accedono a tale applicazione esegnino l'esperienza di iscrizione e accesso progettata.

Per integrare l'applicazione con un flusso utente, aggiungere l'applicazione alle proprietà del flusso utente e aggiornare il codice dell'applicazione con le informazioni sul tenant e l'endpoint di autorizzazione.

Flusso di autenticazione

Quando un cliente tenta di accedere all'applicazione, l'applicazione invia una richiesta di autorizzazione all'endpoint fornito quando è stata associata l'app al flusso utente. Il flusso utente definisce e controlla l'esperienza di accesso del cliente.

Se l'utente accede per la prima volta, viene visualizzata l'esperienza di iscrizione. Immettono informazioni in base agli attributi utente predefiniti o personalizzati che si è scelto di raccogliere.

Al termine dell'iscrizione, Microsoft Entra ID genera un token e reindirizza il cliente all'applicazione. Viene creato un account cliente per il cliente nella directory .

Flusso utente di iscrizione e accesso

Quando si pianifica l'iscrizione e l'esperienza di accesso, determinare i requisiti:

Numero di flussi utente. Ogni applicazione può avere un solo flusso utente di iscrizione e accesso. Se sono presenti più applicazioni, è possibile usare un singolo flusso utente per tutti. In alternativa, se si vuole un'esperienza diversa per ogni applicazione, è possibile creare più flussi utente. Il valore massimo è 10 flussi utente per tenant esterno.

Personalizzazioni della lingua e del marchio dell'azienda. Sebbene venga descritta la configurazione delle personalizzazioni della lingua e della personalizzazione della lingua aziendali più avanti nel passaggio 4, è possibile configurarle in qualsiasi momento, prima o dopo l'integrazione di un'app con un flusso utente. Se si configura la personalizzazione dell'azienda prima di creare il flusso utente, le pagine di accesso riflettono tale personalizzazione. In caso contrario, le pagine di accesso riflettono la personalizzazione predefinita e neutra.

Attributi da raccogliere. Nelle impostazioni del flusso utente è possibile selezionare da un set di attributi utente predefiniti che si vuole raccogliere dai clienti. Il cliente immette le informazioni nella pagina di iscrizione che vengono poi memorizzate insieme al profilo nella directory Per raccogliere altre informazioni, è possibile definire attributi personalizzati e aggiungerli al flusso utente.

Consenso per termini e condizioni. È possibile usare attributi utente personalizzati per richiedere agli utenti di accettare termini e condizioni. Ad esempio, è possibile aggiungere caselle di controllo al modulo di iscrizione e includere collegamenti alle condizioni per l'utilizzo e all'informativa sulla privacy.

Requisiti per le attestazioni di token. Se l'applicazione richiede attributi utente specifici, è possibile includerli nel token inviato all'applicazione.

Provider di identità basati su social network. È possibile configurare provider di identità di social networking Google e Facebook e aggiungerli al flusso utente come opzioni di accesso.

Come integrare un flusso utente con l'app

Se si vogliono raccogliere informazioni dai clienti oltre gli attributi utente predefiniti, definire attributi personalizzati in modo che siano disponibili durante la configurazione del flusso utente.

Creare un flusso utente di iscrizione e accesso per i clienti.

Aggiungere l'applicazione al flusso utente.

Passaggio 4: Personalizzare e proteggere l'accesso

Quando si pianifica la configurazione della personalizzazione aziendale, delle personalizzazioni della lingua e delle estensioni personalizzate, tenere presenti i punti seguenti:

Personalizzazione dell'azienda. Dopo aver creato un nuovo tenant esterno, è possibile personalizzare l'aspetto delle applicazioni basate sul Web per i clienti che eseguono l'accesso o l'iscrizione, per personalizzare l'esperienza dell'utente finale. In Microsoft Entra ID il marchio Microsoft predefinito viene visualizzato nelle pagine di accesso prima di personalizzare le impostazioni. Esso rappresenta l'aspetto globale che si applica a tutti gli accessi al tenant. Altre informazioni sulla personalizzazione dell'aspetto dell'accesso.

Estensione delle attestazioni del token di autenticazione. Microsoft Entra per ID esterno è progettato per la flessibilità. È possibile usare un'estensione di autenticazione personalizzata per aggiungere attestazioni da sistemi esterni al token dell'applicazione subito prima che il token venga rilasciato all'applicazione. Altre informazioni su aggiunta di una logica di business personalizzata con estensioni di autenticazione personalizzate.

Autenticazione a più fattori (MFA). È anche possibile abilitare la sicurezza dell'accesso alle applicazioni applicando L'autenticazione a più fattori, che aggiunge un secondo livello critico di sicurezza agli accessi utente richiedendo la verifica tramite passcode monouso tramite posta elettronica. Altre informazioni sull'autenticazione a più fattori per i clienti.

Autenticazione nativa. L'autenticazione nativa consente di ospitare l'interfaccia utente nell'applicazione client anziché delegare l'autenticazione ai browser. Altre informazioni sull'autenticazione nativa in Microsoft Entra per ID esterno.

Sicurezza e governance. Informazioni sulle funzionalità di sicurezza e governance disponibili nel tenant esterno, ad esempio Identity Protection.

Come personalizzare e proteggere l'accesso

- Modificare la personalizzare

- Aggiungere provider di identità

- Raccogliere attributi durante l'iscrizione

- Aggiungere attributi al token

- Aggiungere l'autenticazione a più fattori

Passaggi successivi

- Avviare una versione di valutazione gratuita o creare il tenant esterno.

- Trovare esempi e indicazioni per l'integrazione dell'app.

- Vedere anche il centro per sviluppatori Microsoft Entra per ID esterno per i contenuti e le risorse più recenti per sviluppatori.