Quali sono le autorizzazioni utente predefinite in Microsoft Entra ID?

In Microsoft Entra ID a tutti gli utenti viene concesso un set di autorizzazioni predefinite. L'accesso di un utente è costituito dal tipo di utente, dalle assegnazioni di ruolo e dalla proprietà dei singoli oggetti.

In questo articolo vengono descritte le autorizzazioni predefinite e vengono confrontate le impostazioni predefinite per i membri e gli utenti guest. Le autorizzazioni utente predefinite possono essere modificate solo nelle impostazioni utente in Microsoft Entra ID.

Utenti guest e membro

Il set di autorizzazioni predefinite dipende dal fatto che l'utente sia un membro nativo del tenant (utente membro) o se l'utente viene portato da un'altra directory come guest (utente guest) di collaborazione business-to-business (B2B). Per altre informazioni sull'aggiunta di utenti guest, vedere Che cos'è Microsoft Entra B2B Collaboration?. Ecco le funzionalità delle autorizzazioni predefinite:

Gli utenti membri possono registrare applicazioni, gestire la propria foto del profilo e il numero di telefono cellulare, modificare la propria password e invitare gli utenti guest B2B. Questi utenti possono anche leggere tutte le informazioni sulla directory (con alcune eccezioni).

Gli utenti guest hanno autorizzazioni di directory limitate. Possono gestire il proprio profilo, modificare la propria password e recuperare alcune informazioni su altri utenti, gruppi e app. Tuttavia, non possono leggere tutte le informazioni sulla directory.

Ad esempio, gli utenti guest non possono enumerare l'elenco di tutti gli utenti, i gruppi e altri oggetti directory. Gli utenti guest possono essere aggiunti ai ruoli di amministratore, che concedono loro autorizzazioni di lettura e scrittura complete. Gli utenti guest possono anche invitare altri guest.

Confrontare le autorizzazioni predefinite di membri e guest

| Area | Autorizzazioni utente membro | Autorizzazioni utente guest predefinite | Autorizzazioni utente guest con restrizioni |

|---|---|---|---|

| Utenti e contatti |

|

|

|

| Gruppi |

|

|

|

| Applicazioni |

|

|

|

| Dispositivi |

|

Nessuna autorizzazione | Nessuna autorizzazione |

| Organizzazione |

|

|

|

| Ruoli e ambiti |

|

Nessuna autorizzazione | Nessuna autorizzazione |

| Sottoscrizioni |

|

Nessuna autorizzazione | Nessuna autorizzazione |

| Criteri |

|

Nessuna autorizzazione | Nessuna autorizzazione |

Limitare le autorizzazioni predefinite degli utenti membri

È possibile aggiungere restrizioni alle autorizzazioni predefinite degli utenti.

È possibile limitare le autorizzazioni predefinite per gli utenti membro nei modi seguenti:

Attenzione

L'uso dell'opzione Limita l'accesso al portale di amministrazione di Microsoft Entra non è una misura di sicurezza. Per altre informazioni sulle funzionalità, vedere la tabella seguente.

| Autorizzazione | Spiegazione dell'impostazione |

|---|---|

| Registrare le applicazioni | L'impostazione di questa opzione su No impedisce agli utenti di creare registrazioni dell'applicazione. È quindi possibile concedere di nuovo la possibilità a singoli utenti specifici aggiungendoli al ruolo di sviluppatore dell'applicazione. |

| Consentire agli utenti di connettere l'account aziendale o dell'istituto di istruzione con LinkedIn | L'impostazione di questa opzione su No impedisce agli utenti di connettere l'account aziendale o dell'istituto di istruzione con il proprio account LinkedIn. Per altre informazioni, vedere Connessioni all'account LinkedIn condivisione e consenso. |

| Creare gruppi di sicurezza | L'impostazione di questa opzione su No impedisce agli utenti di creare gruppi di sicurezza. I Amministrazione istrator globali e gli Amministrazione istratori utenti possono comunque creare gruppi di sicurezza. Per informazioni su come, vedere Cmdlet di Microsoft Entra per la configurazione delle impostazioni del gruppo. |

| Creare gruppi di Microsoft 365 | L'impostazione di questa opzione su No impedisce agli utenti di creare gruppi di Microsoft 365. L'impostazione di questa opzione su Alcuni consente a un set di utenti di creare gruppi di Microsoft 365. I Amministrazione istrator globali e gli utenti Amministrazione istrator possono comunque creare gruppi di Microsoft 365. Per informazioni su come, vedere Cmdlet di Microsoft Entra per la configurazione delle impostazioni del gruppo. |

| Limitare l'accesso al portale di amministrazione di Microsoft Entra | Che cosa fa questa opzione? No consente agli utenti non amministratori di esplorare il portale di amministrazione di Microsoft Entra. Sì impedisce agli utenti non amministratori di esplorare il portale di amministrazione di Microsoft Entra. Gli utenti non amministratori proprietari di gruppi o applicazioni non possono usare il portale di Azure per gestire le risorse di proprietà. Cosa non fa? Quando è consigliabile usare questa opzione? Quando non è consigliabile usare questa opzione? Ricerca per categorie concedere solo a utenti non amministratori specifici la possibilità di usare il portale di amministrazione di Microsoft Entra? Limitare l'accesso al portale di amministrazione di Microsoft Entra |

| Limitare gli utenti non amministratori alla creazione di tenant | Gli utenti possono creare tenant nel portale di amministrazione microsoft Entra ID e Microsoft Entra in Gestisci tenant. La creazione di un tenant viene registrata nel log di controllo come categoria DirectoryManagement e attività Create Company. Chiunque crei un tenant diventa l'Amministrazione istrator globale di tale tenant. Il tenant appena creato non eredita impostazioni o configurazioni. Che cosa fa questa opzione? Ricerca per categorie concedere solo a utenti non amministratori specifici la possibilità di creare nuovi tenant? |

| Limitare gli utenti a ripristinare le chiavi BitLocker per i dispositivi di proprietà | Questa impostazione è disponibile nell'interfaccia di amministrazione di Microsoft Entra in Device Impostazioni. L'impostazione di questa opzione su Sì impedisce agli utenti di ripristinare in modalità self-service le chiavi BitLocker per i dispositivi di proprietà. Gli utenti dovranno contattare il supporto tecnico dell'organizzazione per recuperare le chiavi BitLocker. L'impostazione di questa opzione su No consente agli utenti di ripristinare le chiavi BitLocker. |

| Leggere altri utenti | Questa impostazione è disponibile solo in Microsoft Graph e PowerShell. L'impostazione di questo flag su impedisce a $false tutti gli utenti non amministratori di leggere le informazioni utente dalla directory. Questo flag non impedisce la lettura delle informazioni utente in altri servizi Microsoft come Exchange Online.Questa impostazione è destinata a circostanze speciali, pertanto non è consigliabile impostare il flag su |

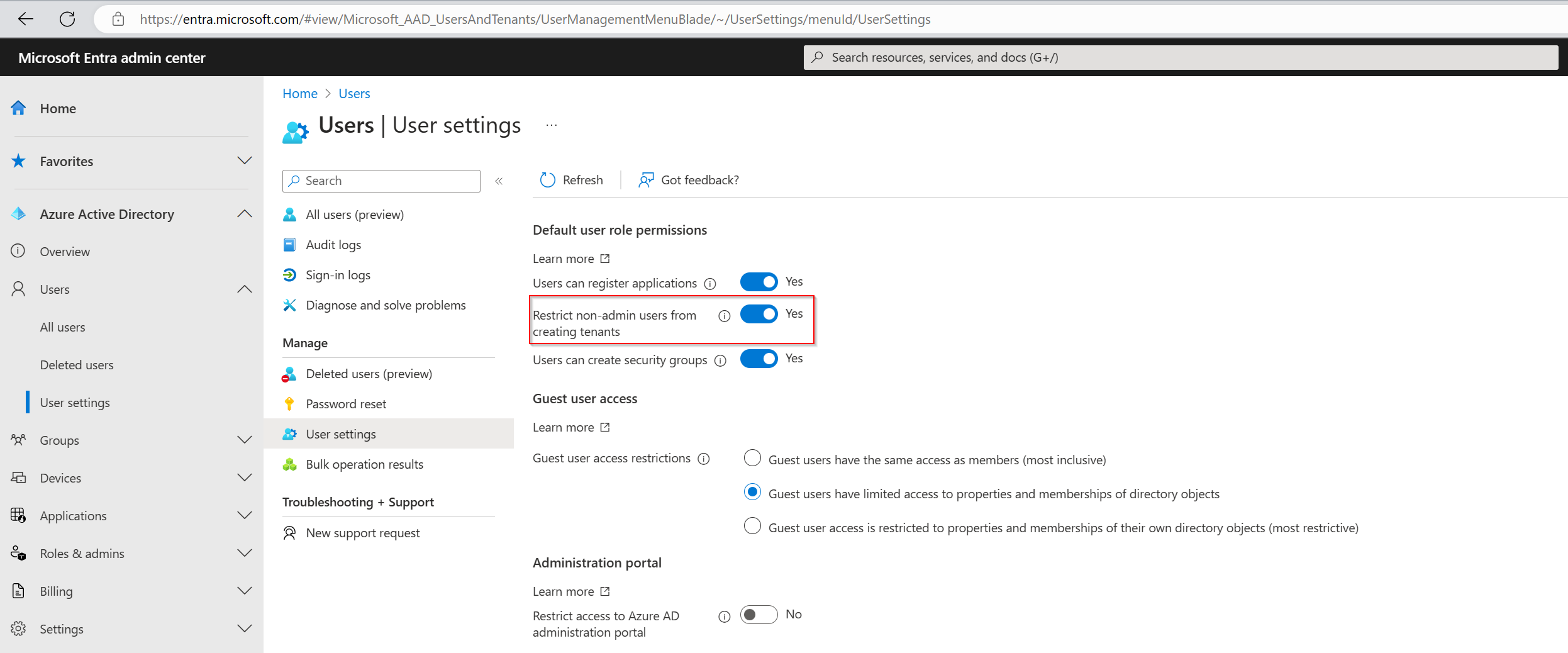

L'opzione Restrict non admin users from creating tenants (Limitare gli utenti non amministratori dalla creazione di tenant) è illustrata di seguito

Limitare le autorizzazioni predefinite degli utenti guest

È possibile limitare le autorizzazioni predefinite per gli utenti guest nei modi seguenti.

Nota

L'impostazione Restrizioni di accesso utente guest ha sostituito l'impostazione Autorizzazioni utenti guest limitate . Per indicazioni sull'uso di questa funzionalità, vedere Limitare le autorizzazioni di accesso guest in Microsoft Entra ID.

| Autorizzazione | Spiegazione dell'impostazione |

|---|---|

| Restrizioni di accesso degli utenti guest | L'impostazione di questa opzione su Utenti guest ha lo stesso accesso dei membri concede tutte le autorizzazioni utente membro agli utenti guest per impostazione predefinita. L'impostazione di questa opzione su Accesso utente guest è limitata alle proprietà e alle appartenenze dei propri oggetti directory limita l'accesso guest solo al proprio profilo utente per impostazione predefinita. L'accesso ad altri utenti non è più consentito, anche quando esegue la ricerca in base al nome dell'entità utente, all'ID oggetto o al nome visualizzato. L'accesso alle informazioni sui gruppi, incluse le appartenenze ai gruppi, non è più consentito. Questa impostazione non impedisce l'accesso ai gruppi aggiunti in alcuni servizi di Microsoft 365 come Microsoft Teams. Per altre informazioni, vedere Accesso guest di Microsoft Teams. Gli utenti guest possono comunque essere aggiunti ai ruoli di amministratore indipendentemente da questa impostazione di autorizzazione. |

| Gli utenti guest possono invitare | L'impostazione di questa opzione su Sì consente agli utenti guest di invitare altri utenti guest. Per altre informazioni, vedere Configurare le impostazioni di collaborazione esterna. |

Proprietà di un oggetto

Autorizzazioni di proprietario della registrazione dell'applicazione

Quando un utente registra un'applicazione, viene aggiunto automaticamente come proprietario per l'applicazione. I proprietari possono gestire i metadati dell'applicazione, ad esempio il nome e le autorizzazioni richieste dall'app. Possono anche gestire la configurazione specifica del tenant dell'applicazione, ad esempio la configurazione dell'accesso Single Sign-On (SSO) e le assegnazioni utente.

Un proprietario può anche aggiungere o rimuovere altri proprietari. A differenza di Global Amministrazione istrators, i proprietari possono gestire solo le applicazioni di cui sono proprietari.

Autorizzazioni per il proprietario dell'applicazione aziendale

Quando un utente aggiunge una nuova applicazione aziendale, viene aggiunta automaticamente come proprietario. I proprietari possono gestire la configurazione specifica del tenant dell'applicazione, ad esempio la configurazione SSO, il provisioning e le assegnazioni utente.

Un proprietario può anche aggiungere o rimuovere altri proprietari. A differenza di Global Amministrazione istrators, i proprietari possono gestire solo le applicazioni di cui sono proprietari.

Autorizzazioni di proprietario del gruppo

Quando un utente crea un gruppo, viene aggiunto automaticamente come proprietario per tale gruppo. I proprietari possono gestire le proprietà del gruppo (ad esempio il nome) e gestire l'appartenenza al gruppo.

Un proprietario può anche aggiungere o rimuovere altri proprietari. A differenza di Global Amministrazione istrators e User Amministrazione istrators, i proprietari possono gestire solo i gruppi di cui sono proprietari.

Per assegnare un proprietario del gruppo, vedere Gestione dei proprietari di un gruppo.

Autorizzazioni di proprietà

Le tabelle seguenti descrivono le autorizzazioni specifiche in Microsoft Entra ID che gli utenti membri dispongono di oggetti di proprietà. Gli utenti dispongono di queste autorizzazioni solo per gli oggetti di cui sono proprietari.

Registrazioni dell'applicazione di proprietà

Gli utenti possono eseguire le azioni seguenti sulle registrazioni delle applicazioni di proprietà:

| Azione | Descrizione |

|---|---|

| microsoft.directory/applications/audience/update | Aggiornare la applications.audience proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/authentication/update | Aggiornare la applications.authentication proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/basic/update | Aggiornare le proprietà di base sulle applicazioni in Microsoft Entra ID. |

| microsoft.directory/applications/credentials/update | Aggiornare la applications.credentials proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/delete | Eliminare le applicazioni in Microsoft Entra ID. |

| microsoft.directory/applications/owners/update | Aggiornare la applications.owners proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/permissions/update | Aggiornare la applications.permissions proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/policies/update | Aggiornare la applications.policies proprietà in Microsoft Entra ID. |

| microsoft.directory/applications/restore | Ripristinare le applicazioni in Microsoft Entra ID. |

Applicazioni aziendali di proprietà

Gli utenti possono eseguire le azioni seguenti sulle applicazioni aziendali di proprietà. Un'applicazione aziendale è costituita da un'entità servizio, uno o più criteri dell'applicazione e talvolta un oggetto applicazione nello stesso tenant dell'entità servizio.

| Azione | Descrizione |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Leggere tutte le proprietà (incluse le proprietà con privilegi) nei log di controllo in Microsoft Entra ID. |

| microsoft.directory/policies/basic/update | Aggiornare le proprietà di base sui criteri in Microsoft Entra ID. |

| microsoft.directory/policies/delete | Eliminare i criteri in Microsoft Entra ID. |

| microsoft.directory/policies/owners/update | Aggiornare la policies.owners proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Aggiornare la servicePrincipals.appRoleAssignedTo proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Aggiornare la users.appRoleAssignments proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/audience/update | Aggiornare la servicePrincipals.audience proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/authentication/update | Aggiornare la servicePrincipals.authentication proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/basic/update | Aggiornare le proprietà di base sulle entità servizio in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/credentials/update | Aggiornare la servicePrincipals.credentials proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/delete | Eliminare le entità servizio in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/owners/update | Aggiornare la servicePrincipals.owners proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/permissions/update | Aggiornare la servicePrincipals.permissions proprietà in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/policies/update | Aggiornare la servicePrincipals.policies proprietà in Microsoft Entra ID. |

| microsoft.directory/signInReports/allProperties/read | Leggere tutte le proprietà (incluse le proprietà con privilegi) nei report di accesso in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Gestione dei segreti e delle credenziali per il provisioning di applicazioni |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Avvio, riavvio e sospensione dei processi di sincronizzazione del provisioning di applicazioni |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Creazione e gestione dei processi e dello schema di sincronizzazione del provisioning di applicazioni |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Leggere le impostazioni di provisioning associate all'entità servizio |

Dispositivi di proprietà

Gli utenti possono eseguire le azioni seguenti nei dispositivi di proprietà:

| Azione | Descrizione |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Leggere la devices.bitLockerRecoveryKeys proprietà in Microsoft Entra ID. |

| microsoft.directory/devices/disable | Disabilitare i dispositivi in Microsoft Entra ID. |

Gruppi di proprietà

Gli utenti possono eseguire le azioni seguenti sui gruppi di proprietà.

Nota

Per modificare le regole di appartenenza ai gruppi, i proprietari di gruppi dinamici devono avere un Amministrazione istrator globale, un Amministrazione istrator di gruppo, Intune Amministrazione istrator o un utente Amministrazione istrator. Per altre informazioni, vedere Creare o aggiornare un gruppo dinamico in Microsoft Entra ID.

| Azione | Descrizione |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Aggiornare la groups.appRoleAssignments proprietà in Microsoft Entra ID. |

| microsoft.directory/groups/basic/update | Aggiornare le proprietà di base sui gruppi in Microsoft Entra ID. |

| microsoft.directory/groups/delete | Eliminare i gruppi in Microsoft Entra ID. |

| microsoft.directory/groups/members/update | Aggiornare la groups.members proprietà in Microsoft Entra ID. |

| microsoft.directory/groups/owners/update | Aggiornare la groups.owners proprietà in Microsoft Entra ID. |

| microsoft.directory/groups/restore | Ripristinare i gruppi in Microsoft Entra ID. |

| microsoft.directory/groups/settings/update | Aggiornare la groups.settings proprietà in Microsoft Entra ID. |

Passaggi successivi

- Per altre informazioni sull'impostazione Restrizioni di accesso utente guest, vedere Limitare le autorizzazioni di accesso guest in Microsoft Entra ID.

- Per altre informazioni su come assegnare i ruoli di amministratore di Microsoft Entra, vedere Assegnare un utente ai ruoli di amministratore in Microsoft Entra ID.

- Per altre informazioni sul controllo dell'accesso alle risorse in Microsoft Azure, vedere Informazioni sull'accesso alle risorse in Azure.

- Per altre informazioni su come Microsoft Entra ID è correlato alla sottoscrizione di Azure, vedere Modalità di associazione delle sottoscrizioni di Azure all'ID Microsoft Entra.

- Gestire gli utenti.