Pianificare una distribuzione di Single Sign-On

Questo articolo fornisce informazioni che è possibile usare per pianificare la distribuzione dell'accesso Single Sign-On (SSO) in Microsoft Entra ID. Quando si pianifica la distribuzione dell'accesso SSO con le applicazioni in Microsoft Entra ID, è necessario considerare le domande seguenti:

- Quali sono i ruoli amministrativi necessari per la gestione dell'applicazione?

- Il certificato dell'applicazione SAML (Security Assertion Markup Language) deve essere rinnovato?

- Chi deve ricevere una notifica delle modifiche correlate all'implementazione dell'accesso SSO?

- Quali licenze sono necessarie per garantire una gestione efficace dell'applicazione?

- Gli account utente condivisi e guest vengono usati per accedere all'applicazione?

- Le opzioni per la distribuzione dell'accesso SSO sono state comprese?

Ruoli amministrativi

Usare sempre il ruolo con le autorizzazioni minime disponibili per eseguire l'attività richiesta all'interno di Microsoft Entra ID. Esaminare i diversi ruoli disponibili e scegliere quello giusto per soddisfare le esigenze di ogni utente tipo per l'applicazione. Alcuni ruoli potrebbero essere applicati temporaneamente e rimossi al termine della distribuzione.

| Utente tipo | Ruoli | Ruolo di Microsoft Entra (se necessario) |

|---|---|---|

| Amministratore dell'help desk | Il supporto di livello 1 visualizza i log di accesso per risolvere i problemi. | None |

| Amministratore delle identità | Configurazione ed esecuzione del debug quando i problemi coinvolgono Microsoft Entra ID | Amministratore applicazione cloud |

| Amministratore dell'applicazione | Attestazione utente nell'applicazione, configurazione per gli utenti con autorizzazioni | None |

| Amministratori di infrastrutture | Proprietario del rollover del certificato | Amministratore applicazione cloud |

| Imprenditore/Stakeholder | Attestazione utente nell'applicazione, configurazione per gli utenti con autorizzazioni | None |

Per altre informazioni sui ruoli amministrativi di Microsoft Entra, vedere Ruoli predefiniti di Microsoft Entra.

Attestati

Quando si abilita la federazione nell'applicazione SAML, Microsoft Entra ID crea un certificato valido per tre anni per impostazione predefinita. Se necessario, è possibile personalizzare la data di scadenza per il certificato. Assicurarsi di disporre di processi per rinnovare i certificati prima della scadenza.

È possibile modificare la durata del certificato nell'interfaccia di amministrazione di Microsoft Entra. Assicurarsi di documentare la scadenza e sapere come gestire il rinnovo del certificato. È importante identificare i ruoli e le liste di distribuzione di posta elettronica corretti coinvolti nella gestione del ciclo di vita del certificato di firma. Sono consigliati i ruoli seguenti:

- Proprietario per l'aggiornamento delle proprietà utente nell'applicazione

- Proprietario reperibile per supporto per la risoluzione dei problemi delle applicazioni

- Elenco di distribuzione della posta elettronica monitorato attentamente per le notifiche di modifica correlate al certificato

Configurare un processo per gestire una modifica del certificato tra Microsoft Entra ID e l'applicazione. La definizione di questo processo consente di evitare o ridurre al minimo un'interruzione a causa della scadenza di un certificato o di un rollover forzato del certificato. Per altre informazioni, vedere Gestione di certificati per accesso Single Sign-On federato in Microsoft Entra ID.

Comunicazioni

La comunicazione è fondamentale per il successo di un nuovo servizio. Comunicare in modo proattivo agli utenti sul cambiamento di esperienza imminente. Comunicare quando si verifica una modifica e come ottenere supporto in caso di problemi. Esaminare le opzioni relative al modo in cui gli utenti possono accedere alle applicazioni abilitate per l'accesso SSO e creare le comunicazioni in modo che corrispondano alla selezione.

Implementare il piano di comunicazione. Assicurarsi di comunicare agli utenti che sta arrivando una modifica, quando arriva e cosa fare ora. Assicurarsi inoltre di fornire informazioni su come richiedere assistenza.

Licenze

Verificare che l'applicazione sia coperta dai requisiti di licenza seguenti:

Licenze di Microsoft Entra ID: l'accesso SSO per le applicazioni aziendali preintegrate è gratuito. Tuttavia, il numero di oggetti nella directory e le funzionalità da distribuire potrebbero richiedere più licenze. Per un elenco completo dei requisiti di licenza, vedere Prezzi di Microsoft Entra.

Licenze per le applicazioni: sono necessarie le licenze appropriate per le applicazioni per soddisfare le esigenze aziendali. Collaborare con il proprietario dell'applicazione per determinare se gli utenti assegnati all'applicazione hanno le licenze appropriate per i ruoli all'interno dell'applicazione. Se Microsoft Entra ID gestisce il provisioning automatico in base ai ruoli, i ruoli assegnati in Microsoft Entra ID devono essere allineati al numero di licenze di proprietà dell'applicazione. Il numero improprio di licenze di proprietà dell'applicazione potrebbe causare errori durante il provisioning o l'aggiornamento di un account utente.

Shared accounts (Account condivisi)

Dal punto di vista dell'accesso, le applicazioni con account condivisi non sono diverse dalle applicazioni aziendali che usano l'accesso SSO con password per singoli utenti. Sono tuttavia necessari altri passaggi durante la pianificazione e la configurazione di un'applicazione destinata all'uso di account condivisi.

- Collaborare con gli utenti per documentare le informazioni seguenti:

- Set di utenti dell'organizzazione che devono usare l'applicazione.

- Set esistente di credenziali nell'applicazione associate al set di utenti.

- Per ogni combinazione di set di utenti e credenziali, creare un gruppo di sicurezza nel cloud o in locale in base ai requisiti.

- Reimpostare le credenziali condivise. Dopo la distribuzione dell'applicazione in Microsoft Entra ID, i singoli utenti non necessitano della password dell'account condiviso. Microsoft Entra ID archivia la password ed è consigliabile impostarla in modo che sia lunga e complessa.

- Configurare il rollover automatico della password se l'applicazione lo supporta. In questo modo nemmeno l'amministratore che ha eseguito l'installazione iniziale conosce la password dell'account condiviso.

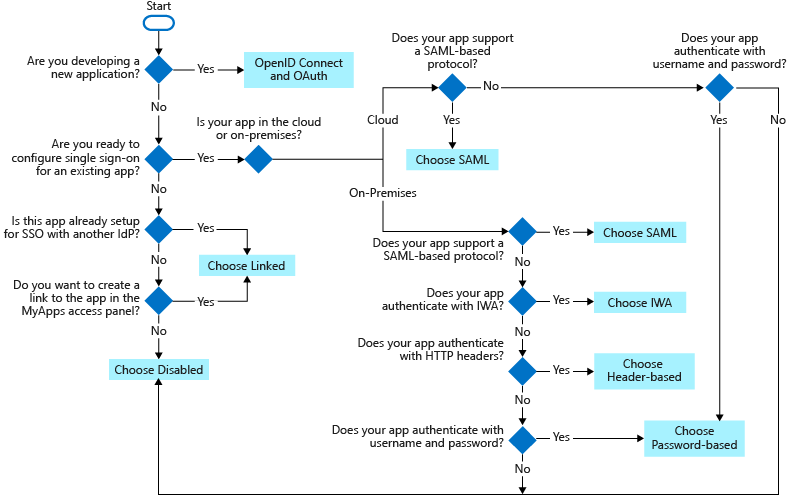

Opzioni di accesso Single Sign-On

È possibile configurare un'applicazione per l'accesso Single Sign-On in vari modi. La scelta di un metodo di accesso Single Sign-On dipende dal modo in cui l'applicazione è configurata per l'autenticazione.

- Le applicazioni cloud possono usare OpenID Connect, OAuth, SAML, l'accesso SSO basato su password o basato su collegamento. L'accesso Single Sign-On può anche essere disabilitato.

- Le applicazioni locali possono usare l'autenticazione integrata di Windows basata su password, basata su intestazione o collegata per l'accesso SSO. Le scelte locali sono valide se le applicazioni sono configurate per Application Proxy.

Questo diagramma di flusso consente di decidere quale metodo SSO è più adatto alle proprie situazioni.

Per l'uso sono disponibili i protocolli SSO seguenti:

OpenID Connect e OAuth: scegliere OpenID Connect e OAuth 2.0 se l'applicazione a cui ci si connette li supporta. Per altre informazioni, vedere Protocolli di Connessione OAuth 2.0 e OpenID in Microsoft Identity Platform. Per la procedura per implementare OpenID Connessione SSO, vedere Configurare l'accesso Single Sign-On basato su OIDC per un'applicazione in Microsoft Entra ID.

SAML: scegliere SAML quando possibile per le applicazioni esistenti che non usano OpenID Connect oppure OAuth. Per altre informazioni, vedere Protocollo SAML per l'accesso Single Sign-On.

Basato su password: scegliere un protocollo basato su password quando l'applicazione ha una pagina di accesso HTML. L'accesso Single Sign-On basato su password è noto anche come insieme di credenziali delle password. L'accesso SSO basato su password consente di gestire l'accesso utente e le password alle applicazioni Web che non supportano la federazione delle identità. È anche utile nei casi in cui diversi utenti devono condividere un singolo account, ad esempio per gli account dell'app per i social media dell'organizzazione.

L'accesso Single Sign-On basato su password supporta applicazioni che richiedono più campi di accesso per le applicazioni che richiedono più campi nome utente e password per l'accesso. È possibile personalizzare le etichette dei campi nome utente e password visualizzati dagli utenti in App personali quando immettono le credenziali. Per la procedura per implementare l'accesso Single Sign-On basato su password, vedere Single Sign-On basato su password.

Collegato: scegliere l'approccio collegato quando l'applicazione è configurata per l'accesso SSO in un altro servizio del provider di identità. L'opzione Collegato consente di configurare il percorso di destinazione quando un utente seleziona l'applicazione nei portali degli utenti finali dell'organizzazione. È possibile aggiungere un collegamento a un'applicazione Web personalizzata che attualmente usa la federazione, ad esempio Active Directory Federation Services (ADFS).

È anche possibile aggiungere i collegamenti a pagine Web specifiche da visualizzare nei pannelli di accesso dell'utente e a un'app che non richiede l'autenticazione. L'opzione Collegato non fornisce funzionalità di accesso tramite le credenziali di Microsoft Entra. Per la procedura per implementare l'accesso Single Sign-On collegato, vedere Accesso Single Sign-On collegato.

Disabilitato: scegliere l'accesso SSO disabilitato quando l'applicazione non è pronta per essere configurata per l'accesso SSO.

Autenticazione integrata di Windows: scegliere l'accesso Single Sign-On con autenticazione integrata di Windows per le applicazioni che usano l'autenticazione integrata di Windows o per le applicazioni che supportano le attestazioni. Per altre informazioni, vedere Delega vincolata Kerberos per l'accesso Single Sign-On alle applicazioni con Application Proxy.

Basato su intestazione: scegliere l'accesso Single Sign-On basato su intestazione quando l'applicazione usa le intestazioni per l'autenticazione. Per altre informazioni, vedere SSO basato su intestazione.