Ruotare e revocare una chiave gestita dal cliente

Questo articolo è la terza parte di una serie di esercitazioni in quattro parti. La prima parte offre una panoramica delle chiavi gestite dal cliente, delle relative funzionalità e considerazioni prima di abilitare una nel Registro di sistema. Nella seconda parte si apprenderà come abilitare una chiave gestita dal cliente usando l'interfaccia della riga di comando di Azure, il portale di Azure o un modello di azure Resource Manager. Questo articolo illustra la rotazione, l'aggiornamento e la revoca di una chiave gestita dal cliente.

Ruotare una chiave gestita dal cliente

Per ruotare una chiave, è possibile aggiornare la versione della chiave in Azure Key Vault o creare una nuova chiave. Durante la rotazione della chiave, è possibile specificare la stessa identità usata per creare il Registro di sistema.

Facoltativamente, è possibile:

- Configurare una nuova identità assegnata dall'utente per accedere alla chiave.

- Abilitare e specificare l'identità assegnata dal sistema del Registro di sistema.

Nota

Per abilitare l'identità assegnata dal sistema nel portale, selezionare Impostazioni>Identità e impostare lo stato dell'identità assegnata dal sistema su Sì.

Assicurarsi che l'accesso all'insieme di credenziali delle chiavi richiesto sia impostato per l'identità configurata per l'accesso alle chiavi.

Creare o aggiornare la versione della chiave usando l'interfaccia della riga di comando di Azure

Per creare una nuova versione della chiave, eseguire il comando az keyvault key create :

# Create new version of existing key

az keyvault key create \

--name <key-name> \

--vault-name <key-vault-name>

Se si configura il Registro di sistema per rilevare gli aggiornamenti delle versioni delle chiavi, la chiave gestita dal cliente viene aggiornata automaticamente entro un'ora.

Se si configura il Registro di sistema per l'aggiornamento manuale per una nuova versione della chiave, eseguire il comando az-acr-encryption-rotate-key . Passare il nuovo ID chiave e l'identità da configurare.

Suggerimento

Quando si esegue az-acr-encryption-rotate-key, è possibile passare un ID chiave con versione o un ID chiave non modificato. Se si usa un ID chiave non modificato, il Registro di sistema viene quindi configurato per rilevare automaticamente gli aggiornamenti delle versioni delle chiavi successive.

Per aggiornare manualmente una versione della chiave gestita dal cliente, sono disponibili due opzioni:

Ruotare la chiave e usare un'identità assegnata dall'utente.

Se si usa la chiave da un insieme di credenziali delle chiavi diverso, verificare che

principal-id-user-assigned-identitydisponga dellegetautorizzazioni ,wrapeunwrapper tale insieme di credenziali delle chiavi.az acr encryption rotate-key \ --name <registry-name> \ --key-encryption-key <new-key-id> \ --identity <principal-id-user-assigned-identity>Ruotare la chiave e usare un'identità assegnata dal sistema.

Prima di usare l'identità assegnata dal sistema, verificare che le

getautorizzazioni ,wrapeunwrapsiano assegnate.az acr encryption rotate-key \ --name <registry-name> \ --key-encryption-key <new-key-id> \ --identity [system]

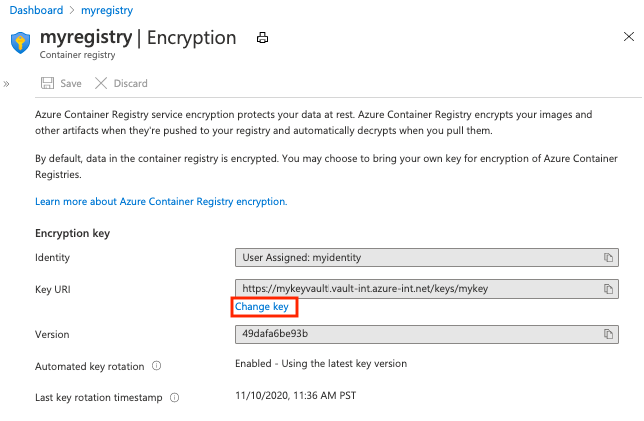

Creare o aggiornare la versione della chiave usando il portale di Azure

Usare le impostazioni di crittografia del Registro di sistema per aggiornare le impostazioni dell'insieme di credenziali delle chiavi, della chiave o dell'identità per una chiave gestita dal cliente.

Ad esempio, per configurare una nuova chiave:

Nel portale passare al registro.

In Impostazioni selezionare Crittografia>Cambia chiave.

In Crittografia scegliere una delle opzioni seguenti:

- Scegliere Seleziona da Key Vault, quindi selezionare un insieme di credenziali delle chiavi esistente e una chiave oppure selezionare Crea nuovo. La chiave selezionata non èversione e abilita la rotazione automatica delle chiavi.

- Selezionare Invio URI chiave e specificare direttamente un identificatore di chiave. È possibile specificare un URI della chiave con controllo delle versioni (per una chiave che deve essere ruotata manualmente) o un URI di chiave non modificato (che abilita la rotazione automatica della chiave).

Completare la selezione della chiave e quindi selezionare Salva.

Revocare una chiave gestita dal cliente

È possibile revocare una chiave di crittografia gestita dal cliente modificando i criteri di accesso, modificando le autorizzazioni nell'insieme di credenziali delle chiavi o eliminando la chiave.

Per modificare i criteri di accesso dell'identità gestita usata dal Registro di sistema, eseguire il comando az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--object-id <key-vault-key-id>

Per eliminare le singole versioni di una chiave, eseguire il comando az-keyvault-key-delete . Questa operazione richiede l'autorizzazione chiavi/eliminazione .

az keyvault key delete \

--name <key-vault-name> \

--

--object-id $identityPrincipalID \

Nota

La revoca di una chiave gestita dal cliente bloccherà l'accesso a tutti i dati del Registro di sistema. Se si abilita l'accesso alla chiave o si ripristina una chiave eliminata, il Registro di sistema selezionerà la chiave e sarà possibile recuperare il controllo dell'accesso ai dati crittografati del Registro di sistema.

Passaggi successivi

Passare all'articolo successivo per risolvere i problemi comuni, ad esempio gli errori quando si rimuove un'identità gestita, errori 403 ed eliminazioni accidentali delle chiavi.