Integrazione della rete virtuale per Azure Data Lake Storage Gen1

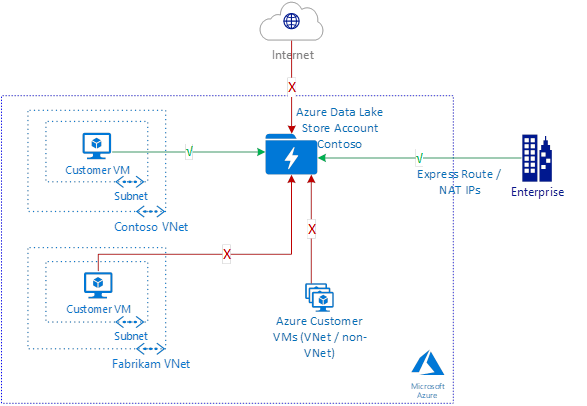

Questo articolo presenta l'integrazione della rete virtuale per Azure Data Lake Storage Gen1. Con l'integrazione della rete virtuale, è possibile configurare gli account in modo che accettino solo il traffico proveniente da reti virtuali e subnet specifiche.

Questa funzionalità consente di proteggere l'account Data Lake Storage da minacce esterne.

L'integrazione della rete virtuale per Data Lake Storage Gen1 usa la sicurezza dell'endpoint del servizio di rete virtuale tra la rete virtuale e Microsoft Entra ID per generare attestazioni di sicurezza aggiuntive nel token di accesso. Queste attestazioni vengono quindi usate per autenticare la rete virtuale nell'account Data Lake Storage Gen1 e consentire l'accesso.

Nota

L'uso di queste funzionalità non prevede costi aggiuntivi. Per l'account verrà addebitata la tariffa standard per Data Lake Storage Gen1. Per altre informazioni, vedere la pagina relativa ai prezzi. Per tutti gli altri servizi di Azure in uso, vedere la pagina relativa ai prezzi.

Scenari di integrazione della rete virtuale per Data Lake Storage Gen1

Con l'integrazione della rete virtuale per Data Lake Storage Gen1, è possibile limitare l'accesso al proprio account Data Lake Storage Gen1 da reti virtuali e subnet specifiche. Dopo che l'account è bloccato a una specifica subnet di rete virtuale, le altre reti virtuali o macchine virtuali in Azure non possono accedervi. A livello funzionale, l'integrazione della rete virtuale per Data Lake Storage Gen1 abilita lo stesso scenario degli endpoint servizio di rete virtuale. Alcune differenze importanti sono descritte in dettaglio nelle sezioni successive.

Nota

Le regole del firewall IP esistenti possono essere usate in aggiunta alle regole della rete virtuale per consentire l'accesso anche dalle reti locali.

Routing ottimale con l'integrazione della rete virtuale per Data Lake Storage Gen1

Un vantaggio importante offerto dagli endpoint servizio di rete virtuale è il routing ottimale dalla rete virtuale. È possibile applicare la stessa ottimizzazione delle route agli account Data Lake Storage Gen1. Usare le route definite dall'utente seguenti dalla rete virtuale all'account Data Lake Storage Gen1.

Indirizzo IP pubblico di Data Lake Storage: usare l'indirizzo IP pubblico per gli account Data Lake Storage Gen1 di destinazione. Per identificare gli indirizzi IP dell'account Data Lake Storage Gen1, risolvere i nomi DNS degli account in uso. Creare una voce separata per ogni indirizzo.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Esfiltrazione dei dati dalla rete virtuale del cliente

Oltre a proteggere gli account Data Lake Storage per l'accesso dalla rete virtuale, potrebbe essere utile assicurarsi che non avvenga l'esfiltrazione in un account non autorizzato.

Usare una soluzione firewall nella rete virtuale per filtrare il traffico in uscita in base all'URL dell'account di destinazione. Consentire l'accesso solo agli account Data Lake Storage Gen1 approvati.

Alcune opzioni disponibili sono:

- Firewall di Azure: distribuire e configurare un'istanza di Firewall di Azure per la rete virtuale. Proteggere il traffico Data Lake Storage in uscita bloccandolo all'URL dell'account noto e approvato.

- Firewall dell'appliance virtuale di rete: l'amministratore potrebbe consentire solo l'uso di alcuni fornitori firewall commerciali. Usare una soluzione firewall di tipo appliance virtuale di rete disponibile in Azure Marketplace per eseguire la stessa funzione.

Nota

L'uso di firewall nel percorso dati introduce un hop aggiuntivo in tale percorso. Può inoltre incidere sulle prestazioni di rete per lo scambio di dati end-to-end. Anche la velocità effettiva disponibile e la latenza della connessione potrebbero risentirne.

Limitazioni

I cluster HDInsight creati prima che fosse disponibile il supporto dell'integrazione della rete virtuale per Data Lake Storage Gen1 devono essere ricreati per supportare questa nuova funzionalità.

Quando si crea un nuovo cluster HDInsight e si seleziona un account Data Lake Storage Gen1 con l'integrazione della rete virtuale abilitata, il processo ha esito negativo. Per prima cosa, disabilitare la regola di rete virtuale. In alternativa, nel pannello Firewall e reti virtuali dell'account Data Lake Storage selezionare l'opzione per consentire l'accesso da tutte le reti e i servizi. Creare quindi il cluster HDInsight prima di riabilitare la regola di rete virtuale o di deselezionare Consentire l'accesso da tutte le reti e servizi. Per altre informazioni, vedere la sezione Eccezioni .

L'integrazione della rete virtuale per Data Lake Storage Gen1 non funziona con le identità gestite per le risorse di Azure.

I dati di file e cartelle contenuti in un account Data Lake Storage Gen1 abilitato per le reti virtuali non sono accessibili dal portale. Questa limitazione include l'accesso da una macchina virtuale che si trova all'interno della rete virtuale e le attività come l'uso di Esplora dati. Le attività di gestione dell'account continuano a funzionare. I dati di file e cartelle contenuti in un account Data Lake Storage abilitato per le reti virtuali sono accessibili tramite tutte le risorse diverse dal portale. Queste risorse includono SDK, script di PowerShell e altri servizi di Azure, se non originati dal portale.

Configurazione

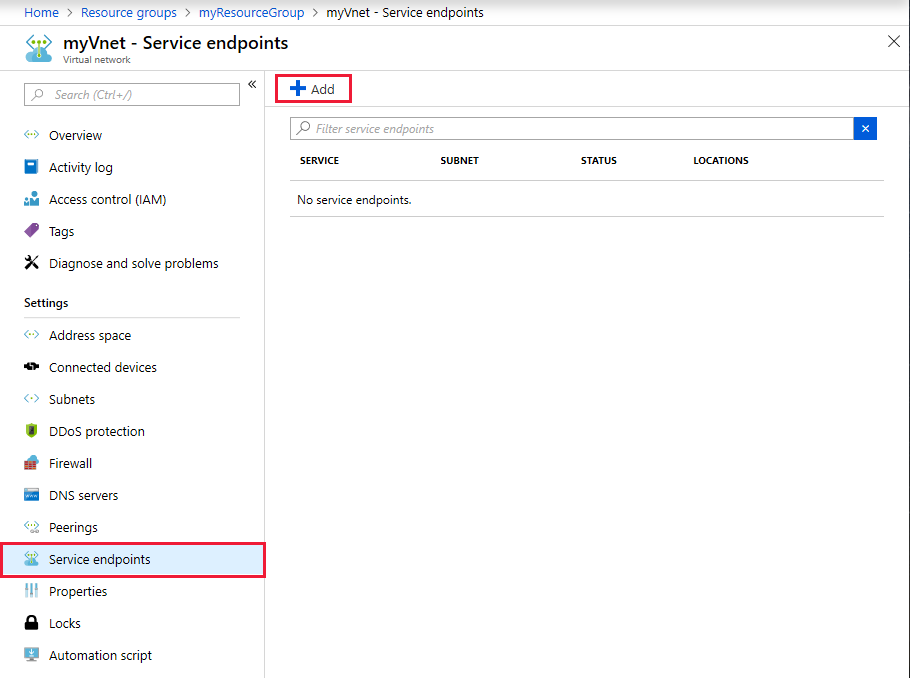

Passaggio 1: Configurare la rete virtuale per usare un endpoint di servizio Microsoft Entra

Passare al portale di Azure ed eseguire l'accesso all'account.

Creare una nuova rete virtuale nella sottoscrizione. In alternativa, è possibile accedere a una rete virtuale esistente. La rete virtuale deve trovarsi nella stessa area dell'account Data Lake Storage Gen1.

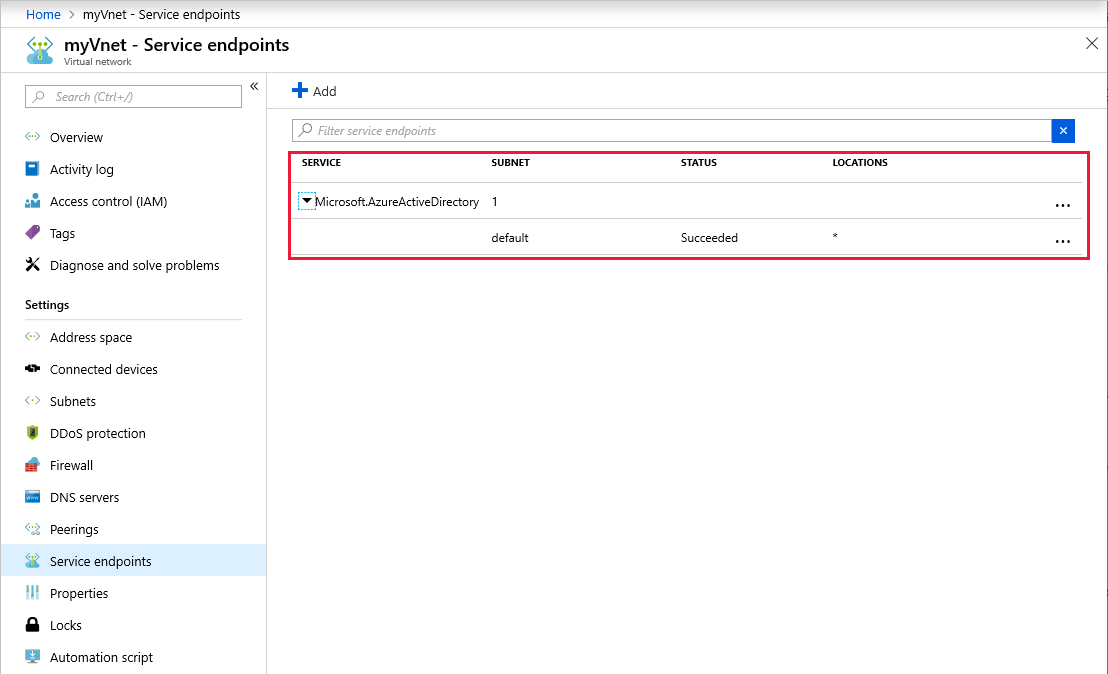

Nel pannello Rete virtuale selezionare Endpoint servizio.

Selezionare Aggiungi per aggiungere un nuovo endpoint di servizio.

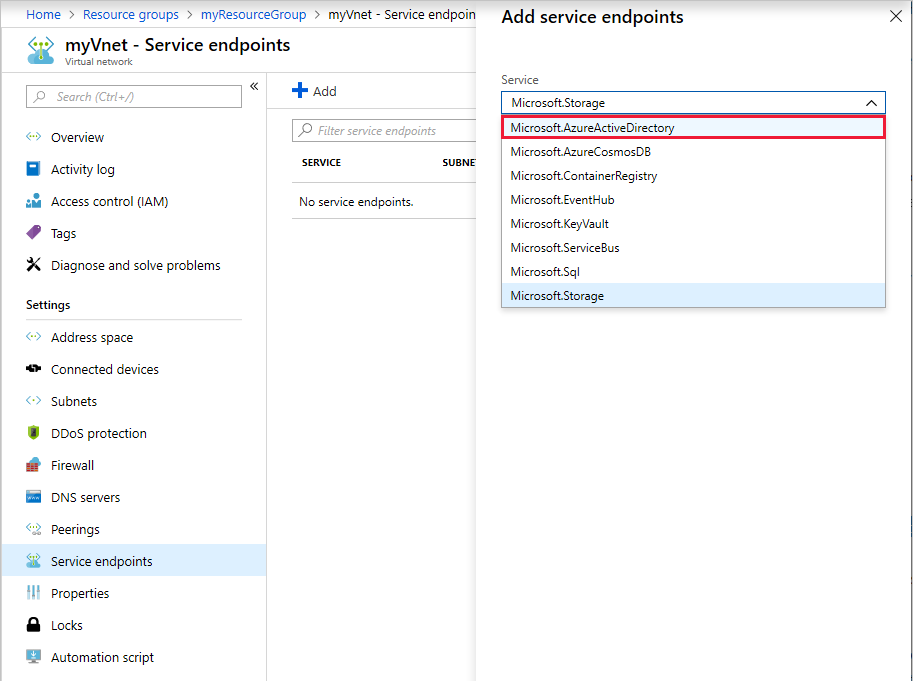

Selezionare Microsoft.AzureActiveDirectory come servizio per l'endpoint.

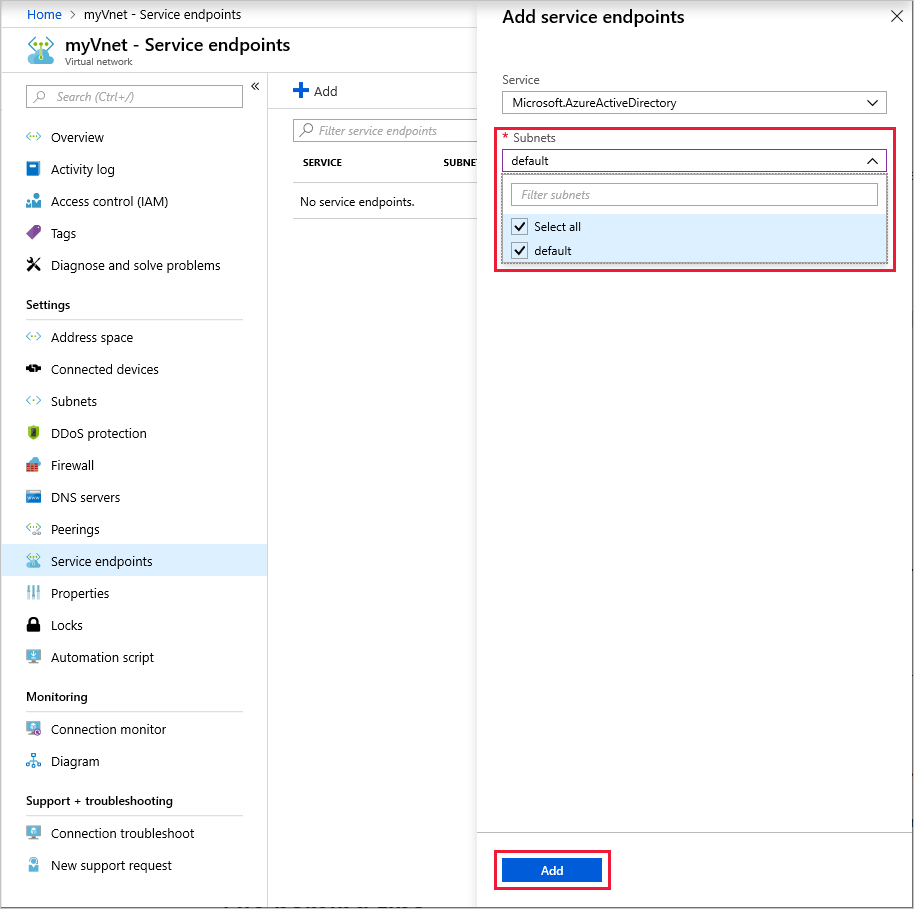

Selezionare le subnet per cui si vuole consentire la connettività. Selezionare Aggiungi.

Per l'aggiunta dell'endpoint di servizio possono essere necessari fino a 15 minuti. Dopo essere stato aggiunto, viene visualizzato nell'elenco. Verificare che compaia e che tutti i dettagli corrispondano alla configurazione.

Passaggio 2: Configurare la rete virtuale o la subnet consentita per l'account Data Lake Storage Gen1

Dopo aver configurato la rete virtuale, creare un nuovo account Azure Data Lake Storage Gen1 nella sottoscrizione. In alternativa, è possibile passare a un account Data Lake Storage Gen1 esistente. L'account Data Lake Storage Gen1 deve trovarsi nella stessa area della rete virtuale.

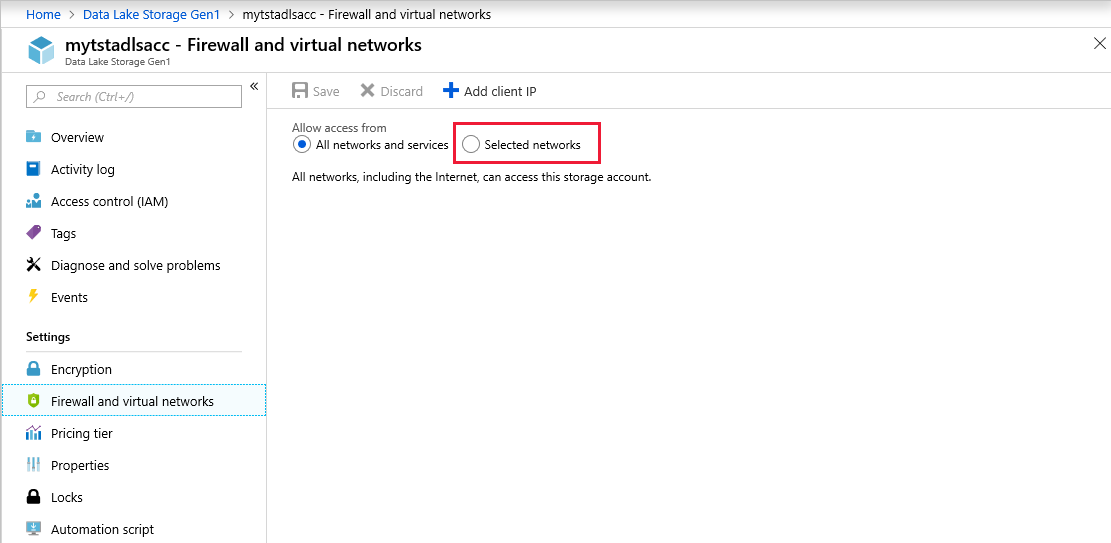

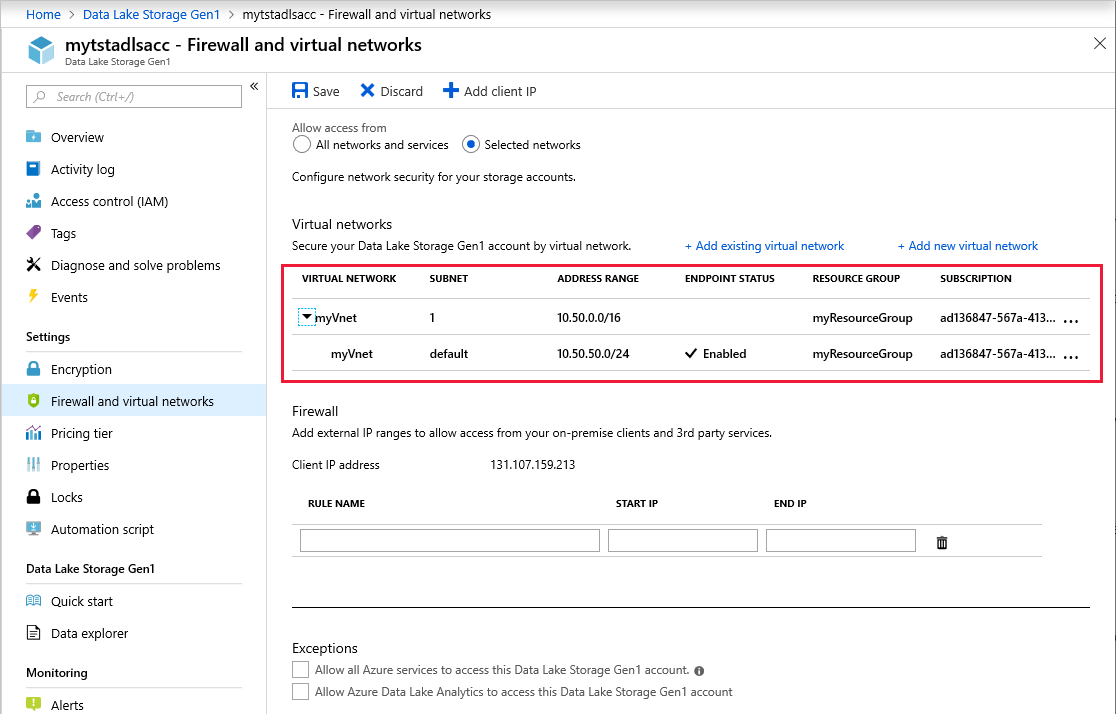

Selezionare Firewall e reti virtuali.

Nota

Se Firewall e reti virtuali non compare nelle impostazioni, disconnettersi dal portale. Chiudere il browser e cancellare la cache del browser. Riavviare il computer e riprovare.

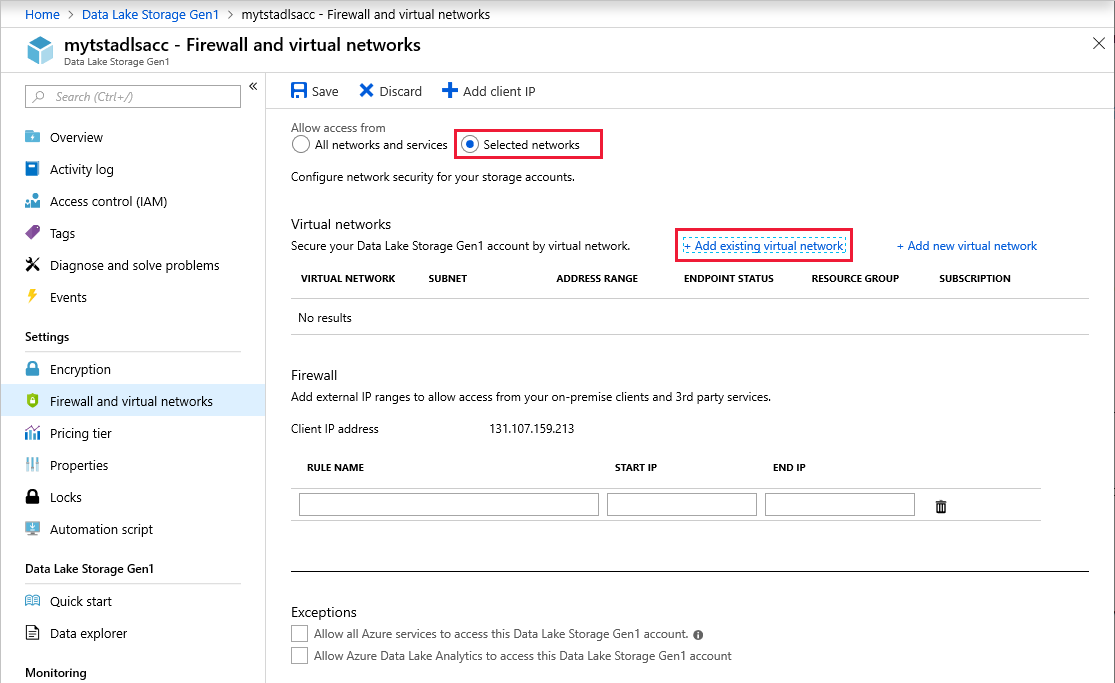

Selezionare Reti selezionate.

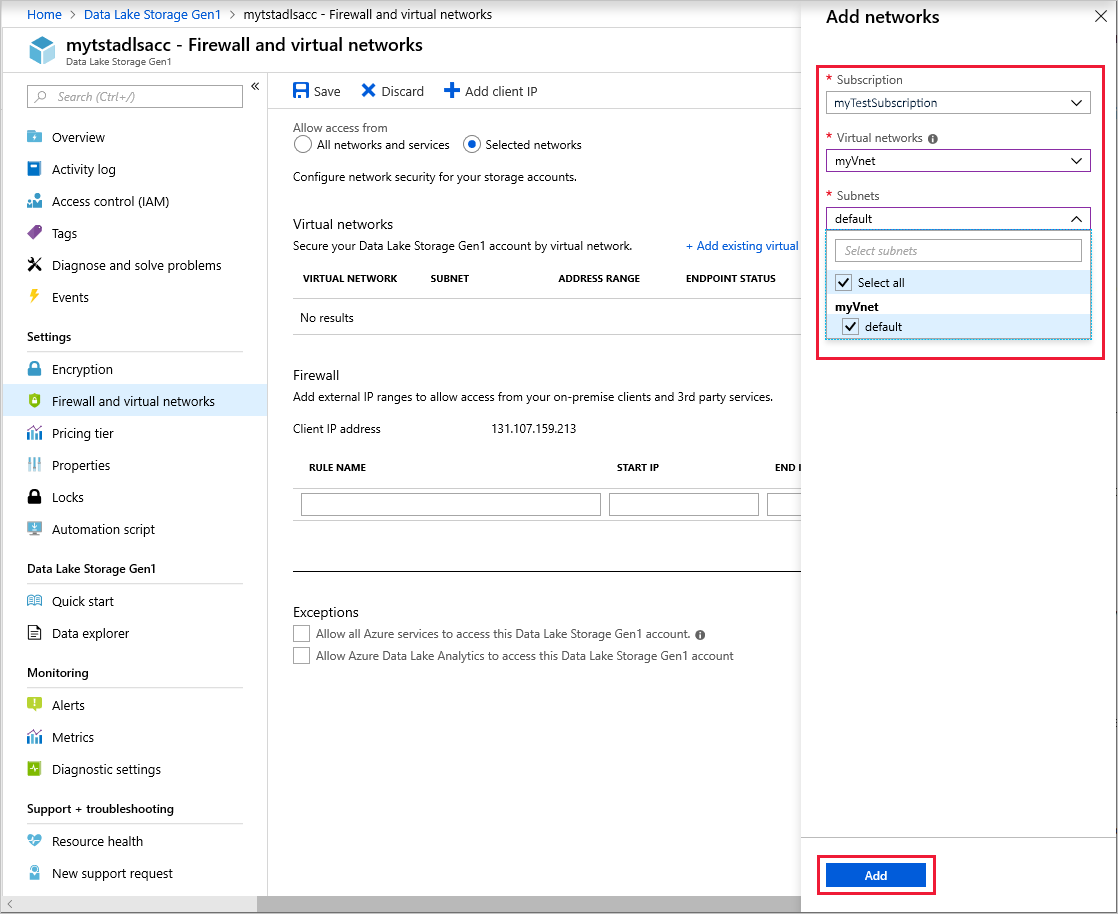

Selezionare Aggiungi rete virtuale esistente.

Selezionare le reti virtuali e le subnet per cui consentire la connettività. Selezionare Aggiungi.

Assicurarsi che le reti virtuali e le subnet compaiano correttamente nell'elenco. Selezionare Salva.

Nota

Dopo il salvataggio, potrebbero essere necessari fino a 5 minuti prima che le impostazioni diventino effettive.

[Facoltativo] Nella sezione Firewall della pagina Firewall e reti virtuali è possibile consentire la connettività da indirizzi IP specifici.

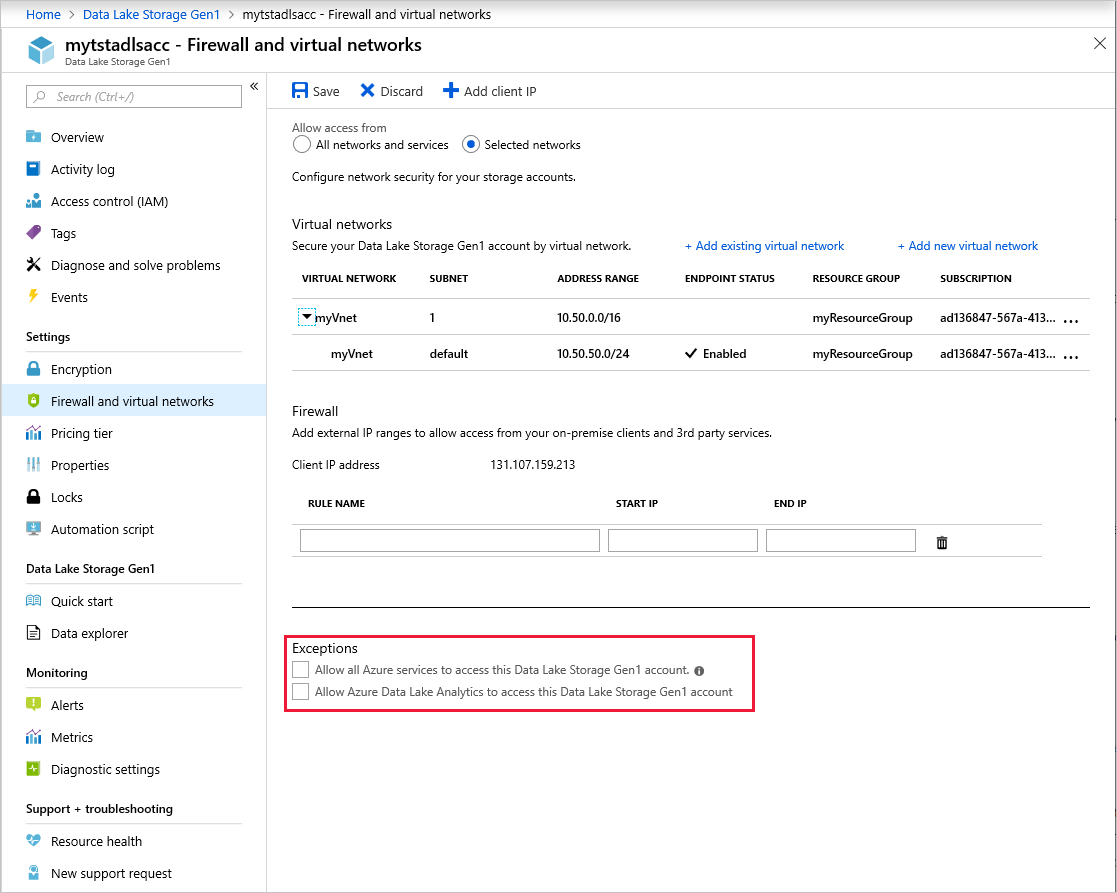

Eccezioni

È possibile abilitare la connettività da macchine virtuali e servizi di Azure all'esterno delle reti virtuali selezionate. Nell'area Eccezioni del pannello Firewall e reti virtuali selezionare una delle due opzioni seguenti:

Consente a tutti i servizi di Azure di accedere a questo account Data Lake Storage Gen1. Questa opzione consente ai servizi di Azure come Azure Data Factory, Hub eventi di Azure e tutte le macchine virtuali di Azure di comunicare con l'account Data Lake Storage.

Consente ad Azure Data Lake Analytics di accedere a questo account Data Lake Storage Gen1. Questa opzione consente la connettività di Data Lake Analytics a questo account Data Lake Storage.

È consigliabile mantenere queste eccezioni disattivate. Attivarle solo se è necessaria la connettività da questi altri servizi dall'esterno della rete virtuale.