Pianificare il sistema di monitoraggio OT con Defender per IoT

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT.

Usare il contenuto seguente per informazioni su come pianificare il monitoraggio complessivo di OT con Microsoft Defender per IoT, inclusi i siti da monitorare, i gruppi di utenti e i tipi e altro ancora.

Prerequisiti

Prima di iniziare a pianificare la distribuzione del monitoraggio OT, assicurarsi di avere una sottoscrizione di Azure e un piano OT di cui è stato eseguito l'onboarding di Defender per IoT. Per altre informazioni, vedere Avviare una versione di valutazione di Microsoft Defender per IoT.

Questo passaggio viene eseguito dai team dell'architettura.

Pianificare siti e zone OT

Quando si lavora con le reti OT, è consigliabile elencare tutte le località in cui l'organizzazione dispone di risorse connesse a una rete e quindi segmentare tali posizioni in siti e zone.

Ogni posizione fisica può avere un proprio sito, che viene ulteriormente segmentato in zone. Ogni sensore di rete OT verrà associato a un sito e a una zona specifici, in modo che ogni sensore copre solo un'area specifica della rete.

L'uso di siti e zone supporta i principi di Zero Trust e offre una granularità aggiuntiva di monitoraggio e creazione di report.

Ad esempio, se la tua azienda in crescita ha stabilimenti e uffici a Parigi, Dubai, Dubai e Societa, potresti segmentare la tua rete come indicato di seguito:

| Sito | Zone |

|---|---|

| Ufficio di Parigi | - Piano terra (Ospiti) - Piano 1 (Vendite) - Piano 2 (Executive) |

| Ufficio di Londra | - Piano terra (uffici) - Piani 1-2 (Fabbrica) |

| Ufficio di Dubai | - Piano terra (centro convenzioni) - Piano 1 (Vendite) - Piano 2 (uffici) |

| Ufficio di Succursale | - Piano terra (uffici) - Piani 1-2 (Fabbrica) |

Se non si pianificano siti e zone dettagliati, Defender per IoT usa comunque un sito e una zona predefiniti da assegnare a tutti i sensori OT.

Per altre informazioni, vedere Zero Trust e le reti OT.

Separazione delle zone per intervalli IP ricorrenti

Ogni zona può supportare più sensori e, se si distribuisce Defender per IoT su larga scala, ogni sensore potrebbe rilevare aspetti diversi dello stesso dispositivo. Defender per IoT consolida automaticamente i dispositivi rilevati nella stessa zona, con la stessa combinazione logica di caratteristiche del dispositivo, come lo stesso indirizzo IP e MAC.

Se si usano più reti e si hanno dispositivi univoci con caratteristiche simili, ad esempio intervalli di indirizzi IP ricorrenti, assegnare ogni sensore a una zona separata in modo che Defender per IoT sappia distinguere tra i dispositivi e identifica ogni dispositivo in modo univoco.

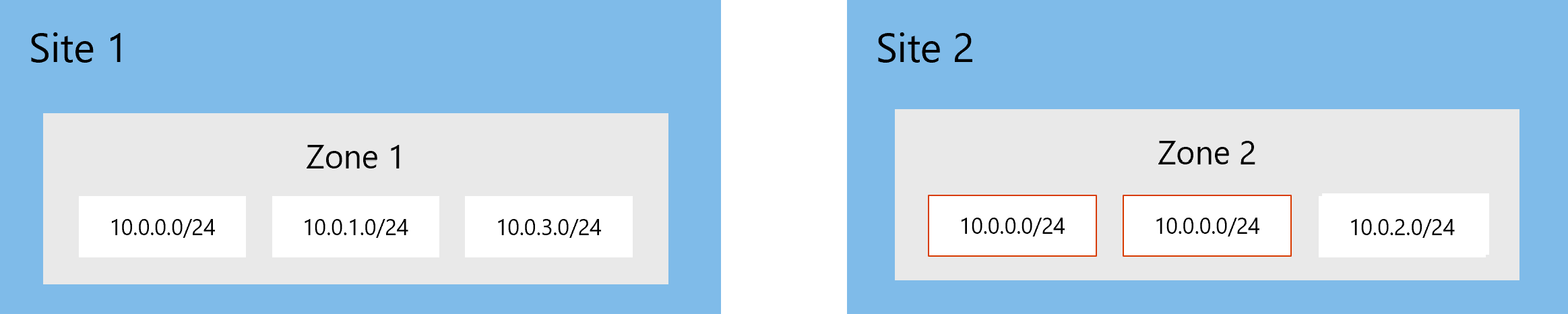

Ad esempio, la rete potrebbe essere simile all'immagine seguente, con sei segmenti di rete allocati logicamente in due siti e zone di Defender per IoT. Si noti che questa immagine mostra due segmenti di rete con gli stessi indirizzi IP di linee di produzione diverse.

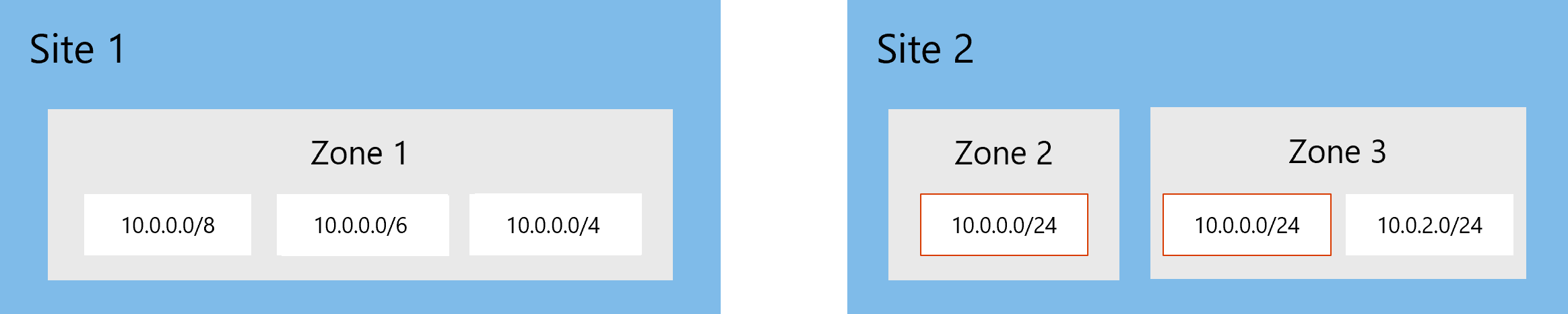

In questo caso, è consigliabile separare Il sito 2 in due zone separate, in modo che i dispositivi nei segmenti con indirizzi IP ricorrenti non vengano consolidati in modo errato e vengano identificati come dispositivi separati e univoci nell'inventario dei dispositivi.

Ad esempio:

Pianificare gli utenti

Comprendere chi nell'organizzazione userà Defender per IoT e quali casi d'uso sono. Anche se il centro operativo per la sicurezza (SOC) e il personale IT saranno gli utenti più comuni, potrebbero essere presenti altri utenti dell'organizzazione che avranno bisogno dell'accesso in lettura alle risorse in Azure o nelle risorse locali.

In Azure, le assegnazioni degli utenti si basano sui ruoli Microsoft Entra ID e Controllo degli accessi in base al ruolo. Se si segmenta la rete in più siti, decidere quali autorizzazioni applicare per sito.

I sensori di rete OT supportano sia gli utenti locali che le sincronizzazioni di Active Directory. Se si usa Active Directory, assicurarsi di disporre dei dettagli di accesso per il server Active Directory.

Per altre informazioni, vedere:

- Gestione utenti di Microsoft Defender per IoT

- Ruoli utente e autorizzazioni di Azure per Defender per IoT

- Utenti e ruoli locali per il monitoraggio OT con Defender per IoT

Pianificare connessioni di gestione e sensori OT

Per i sensori connessi al cloud, determinare come connettere ogni sensore OT a Defender per IoT nel cloud di Azure, ad esempio quale tipo di proxy potrebbe essere necessario. Per altre informazioni, vedere Metodi per la connessione dei sensori ad Azure.

Se si lavora in un ambiente ibrido o air-gapped e si avranno più sensori di rete OT gestiti in locale, è possibile pianificare la distribuzione di una console di gestione locale per configurare le impostazioni e visualizzare i dati da una posizione centrale. Per altre informazioni, vedere il percorso di distribuzione della gestione dei sensori OT con gapped air.

Pianificare certificazioni SSL/TLS locali

È consigliabile usare un certificato SSL/TLS firmato dalla CA con il sistema di produzione per garantire la sicurezza continuativa delle appliance.

Pianificare i certificati e l'autorità di certificazione (CA) che verranno usati per ogni sensore OT, quali strumenti verranno usati per generare i certificati e quali attributi verranno inclusi in ogni certificato.

Per altre informazioni, vedere Requisiti dei certificati SSL/TLS per le risorse locali.