Monitoraggio delle minacce OT nei SOC aziendali

Man mano che più settori critici per l'azienda trasformano i sistemi OT in infrastrutture IT digitali, i team del Centro operazioni di sicurezza (SOC) e i chief information security officer (CISO) sono sempre più responsabili delle minacce provenienti dalle reti OT.

Insieme alle nuove responsabilità, i team SOC affrontano nuove sfide, tra cui:

Mancanza di competenze e conoscenze OT all'interno dei team SOC correnti riguardanti avvisi OT, apparecchiature industriali, protocolli e comportamento di rete. Questo spesso si traduce in una comprensione vaga o ridotta al minimo degli eventi imprevisti OT e del loro impatto aziendale.

Siloed o inefficiente comunicazione e processi tra organizzazioni OT e SOC.

Tecnologia e strumenti limitati, ad esempio la mancanza di visibilità o la correzione automatica della sicurezza per le reti OT. È necessario valutare e collegare informazioni tra le origini dati per le reti OT e le integrazioni con le soluzioni SOC esistenti potrebbero essere costose.

Tuttavia, senza dati OT, contesto e integrazione con gli strumenti e i flussi di lavoro SOC esistenti, le minacce operative e di sicurezza OT potrebbero essere gestite in modo non corretto o persino ignorate.

Integrare Defender per IoT e Microsoft Sentinel

Microsoft Sentinel è un servizio cloud scalabile per la gestione degli eventi di sicurezza (SIEM, Security Event Management) e la risposta automatica (SOAR). I team SOC possono usare l'integrazione tra Microsoft Defender per IoT e Microsoft Sentinel per raccogliere dati tra reti, rilevare e analizzare le minacce e rispondere agli eventi imprevisti.

In Microsoft Sentinel, il connettore dati e la soluzione Defender per IoT offre contenuti di sicurezza predefiniti ai team SOC, aiutandoli a visualizzare, analizzare e rispondere agli avvisi di sicurezza OT e comprendere gli eventi imprevisti generati nel contenuto più ampio delle minacce dell'organizzazione.

Installare solo il connettore dati Defender per IoT per trasmettere gli avvisi di rete OT a Microsoft Sentinel. Installare quindi anche la soluzione Microsoft Defender per IoT per il valore aggiuntivo delle regole di analisi specifiche di IoT/OT, cartelle di lavoro e playbook SOAR e mapping degli eventi imprevisti a MITRE ATT&CK per le tecniche ICS.

L'integrazione di Defender per IoT con Microsoft Sentinel consente anche di inserire più dati dalle altre integrazioni dei partner di Microsoft Sentinel. Per altre informazioni, vedere Integrazioni con Microsoft e i servizi partner.

Nota

Alcune funzionalità di Microsoft Sentinel potrebbero comportare una tariffa. Per altre informazioni, vedere Pianificare i costi e comprendere i prezzi e la fatturazione di Microsoft Sentinel.

Rilevamento e risposta integrati

La tabella seguente illustra in che modo il team OT, sul lato Defender per IoT, e il team SOC, sul lato Microsoft Sentinel, possono rilevare e rispondere alle minacce rapidamente nell'intera sequenza temporale degli attacchi.

| Microsoft Sentinel | Procedi | Defender per IoT |

|---|---|---|

| Avviso OT attivato | Gli avvisi OT con attendibilità elevata, basati sul gruppo di ricerca sezione 52 di Defender per IoT, vengono attivati in base ai dati inseriti in Defender per IoT. | |

| Le regole di analisi aprono automaticamente gli eventi imprevisti solo per i casi d'uso pertinenti, evitando l'affaticamento degli avvisi OT | Evento imprevisto OT creato | |

| I team SOC mappano l'impatto aziendale, inclusi i dati relativi al sito, alla linea, agli asset compromessi e ai proprietari di OT | Mapping dell'impatto aziendale degli eventi imprevisti OT | |

| I team SOC spostano l'evento imprevisto in Attivo e avviano l'analisi, usando connessioni di rete ed eventi, cartelle di lavoro e la pagina dell'entità del dispositivo OT | Indagine sugli eventi imprevisti OT | Gli avvisi vengono spostati in Active e i team OT esaminano usando i dati PCAP, i report dettagliati e altri dettagli del dispositivo |

| I team SOC rispondono con playbook e notebook OT | Risposta agli eventi imprevisti OT | I team OT eliminano l'avviso o lo apprendono per la prossima volta, in base alle esigenze |

| Dopo aver mitigato la minaccia, i team SOC chiudono l'evento imprevisto | Chiusura di eventi imprevisti OT | Dopo aver mitigato la minaccia, i team OT chiudono l'avviso |

Sincronizzazioni dello stato degli avvisi

Le modifiche dello stato degli avvisi vengono sincronizzate solo da Microsoft Sentinel a Defender per IoT e non da Defender per IoT a Microsoft Sentinel.

Se si integra Defender per IoT con Microsoft Sentinel, è consigliabile gestire gli stati degli avvisi insieme agli eventi imprevisti correlati in Microsoft Sentinel.

Eventi imprevisti di Microsoft Sentinel per Defender per IoT

Dopo aver configurato il connettore dati Defender per IoT e aver eseguito lo streaming dei dati degli avvisi IoT/OT in Microsoft Sentinel, usare uno dei metodi seguenti per creare eventi imprevisti in base a tali avvisi:

| metodo | Descrizione |

|---|---|

| Usare la regola predefinita del connettore dati | Usare l'impostazione predefinita Creare eventi imprevisti in base a tutti gli avvisi generati nella regola di analisi di Microsoft Defender per IOT fornita con il connettore dati. Questa regola crea un evento imprevisto separato in Microsoft Sentinel per ogni avviso trasmesso da Defender per IoT. |

| Usare le regole predefinite per la soluzione | Abilitare alcune o tutte le regole di analisi predefinite fornite con la soluzione Microsoft Defender per IoT . Queste regole di analisi consentono di ridurre l'affaticamento degli avvisi creando eventi imprevisti solo in situazioni specifiche. Ad esempio, è possibile scegliere di creare eventi imprevisti per tentativi di accesso eccessivi, ma per più analisi rilevate nella rete. |

| Creare regole personalizzate | Creare regole di analisi personalizzate per creare eventi imprevisti in base alle esigenze specifiche. È possibile usare le regole di analisi predefinite come punto di partenza o creare regole da zero. Aggiungere il filtro seguente per evitare eventi imprevisti duplicati per lo stesso ID avviso: | where TimeGenerated <= ProcessingEndTime + 60m |

Indipendentemente dal metodo scelto per creare avvisi, è necessario creare un solo evento imprevisto per ogni ID avviso di Defender per IoT.

Cartelle di lavoro di Microsoft Sentinel per Defender per IoT

Per visualizzare e monitorare i dati di Defender per IoT, usare le cartelle di lavoro distribuite nell'area di lavoro di Microsoft Sentinel come parte della soluzione Microsoft Defender per IoT .

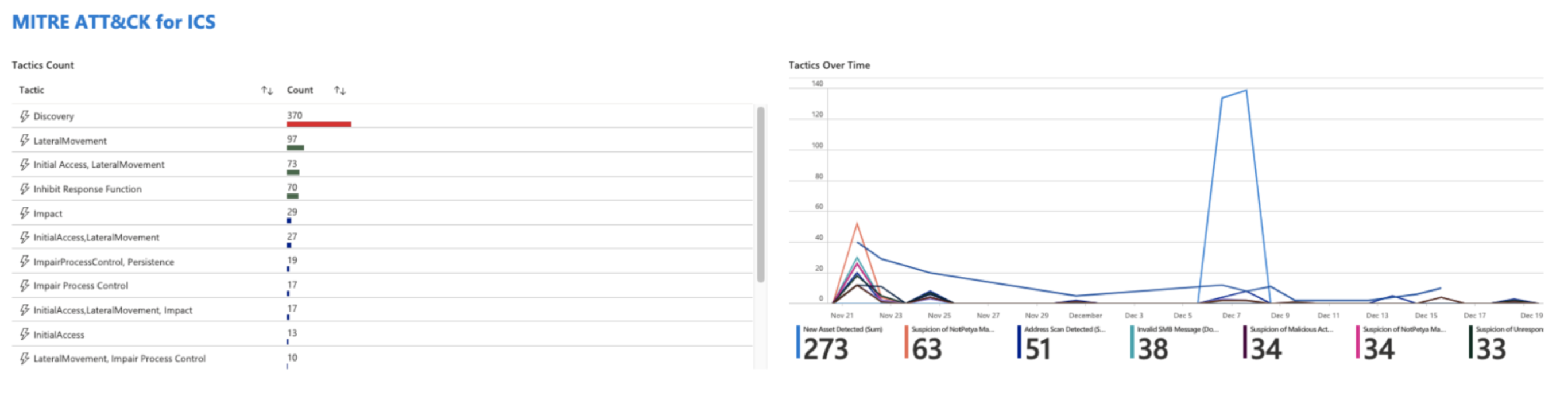

Le cartelle di lavoro di Defender per IoT forniscono indagini guidate per le entità OT in base a eventi imprevisti aperti, notifiche di avviso e attività per gli asset OT. Forniscono anche un'esperienza di ricerca nel framework MITRE ATT&CK® per ICS e sono progettati per consentire agli analisti, ai tecnici della sicurezza e agli MSSP di acquisire consapevolezza della situazione del comportamento di sicurezza OT.

Le cartelle di lavoro possono visualizzare avvisi per tipo, gravità, tipo di dispositivo OT o fornitore o avvisi nel tempo. Le cartelle di lavoro mostrano anche il risultato del mapping degli avvisi a MITRE ATT&CK per tattiche ICS, oltre alla distribuzione delle tattiche per conteggio e periodo di tempo. Ad esempio:

Playbook SOAR per Defender per IoT

I playbook sono raccolte di azioni di correzione automatizzate che possono essere eseguite da Microsoft Sentinel come routine. Un playbook consente di automatizzare e orchestrare la risposta alle minacce. Può essere eseguita manualmente o impostata per l'esecuzione automatica in risposta a avvisi o eventi imprevisti specifici, quando viene attivata rispettivamente da una regola di analisi o da una regola di automazione.

Ad esempio, usare playbook SOAR per:

Aprire un ticket di asset in ServiceNow quando viene rilevato un nuovo asset, ad esempio una nuova workstation di progettazione. Questo avviso può essere un dispositivo non autorizzato che potrebbe essere usato dagli avversari per riprogrammare i PC.

Inviare un messaggio di posta elettronica agli stakeholder interessati quando viene rilevata un'attività sospetta, ad esempio la riprogrammazione del PLC non pianificato. La posta potrebbe essere inviata al personale OT, ad esempio un ingegnere di controllo responsabile della linea di produzione correlata.

Confronto tra eventi, avvisi e eventi imprevisti di Defender per IoT

Questa sezione illustra le differenze tra eventi, avvisi e eventi imprevisti di Defender per IoT in Microsoft Sentinel. Usare le query elencate per visualizzare un elenco completo degli eventi, degli avvisi e degli eventi imprevisti correnti per le reti OT.

In genere vengono visualizzati più eventi di Defender per IoT in Microsoft Sentinel rispetto agli avvisi e più avvisi di Defender per IoT rispetto agli eventi imprevisti.

Eventi di Defender per IoT in Microsoft Sentinel

Ogni log degli avvisi che trasmette a Microsoft Sentinel da Defender per IoT è un evento. Se il log degli avvisi riflette un avviso nuovo o aggiornato in Defender per IoT, viene aggiunto un nuovo record alla tabella SecurityAlert .

Per visualizzare tutti gli eventi di Defender per IoT in Microsoft Sentinel, eseguire la query seguente nella tabella SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Avvisi di Defender per IoT in Microsoft Sentinel

Microsoft Sentinel crea avvisi in base alle regole di analisi correnti e ai log degli avvisi elencati nella tabella SecurityAlert . Se non si dispone di regole di analisi attive per Defender per IoT, Microsoft Sentinel considera ogni log degli avvisi come evento.

Per visualizzare gli avvisi in Microsoft Sentinel, eseguire la query seguente nellatabella SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Dopo aver installato la soluzione Microsoft Defender per IoT e aver distribuito il playbook AD4IoT-AutoAlertStatusSync , le modifiche dello stato degli avvisi vengono sincronizzate da Microsoft Sentinel a Defender per IoT. Le modifiche dello stato degli avvisi non vengono sincronizzate da Defender per IoT a Microsoft Sentinel.

Importante

È consigliabile gestire gli stati degli avvisi insieme agli eventi imprevisti correlati in Microsoft Sentinel. Per altre informazioni, vedere Usare le attività degli eventi imprevisti in Microsoft Sentinel.

Eventi imprevisti di Defender per IoT in Microsoft Sentinel

Microsoft Sentinel crea eventi imprevisti in base alle regole di analisi. Potrebbero essere presenti diversi avvisi raggruppati nello stesso evento imprevisto oppure è possibile che siano configurate regole di analisi per non creare eventi imprevisti per tipi di avviso specifici.

Per visualizzare gli eventi imprevisti in Microsoft Sentinel, eseguire la query seguente:

SecurityIncident

Passaggi successivi

Per altre informazioni, vedi:

- Integrazioni con Microsoft e servizi partner

- Esercitazione: Connessione Microsoft Defender per IoT con Microsoft Sentinel

- Rilevare le minacce predefinite con i dati di Defender per IoT

- Creare regole di analisi personalizzate per rilevare le minacce

- Esercitazione: Usare playbook con regole di automazione in Microsoft Sentinel