Configurare la modalità trasporto IPSec per il peering privato ExpressRoute

Questo articolo illustra come creare tunnel IPsec in modalità di trasporto tramite peering privato ExpressRoute. Il tunnel viene creato tra macchine virtuali di Azure che eseguono host Windows e Windows locali. I passaggi descritti in questo articolo per questa configurazione usano oggetti criteri di gruppo. Anche se è possibile creare questa configurazione senza usare unità organizzative (UNITÀ organizzative) e oggetti criteri di gruppo (Oggetti Criteri di gruppo). La combinazione di unità organizzative e oggetti Criteri di gruppo consente di semplificare il controllo dei criteri di sicurezza e consente di aumentare rapidamente le prestazioni. I passaggi descritti in questo articolo presuppongono di avere già una configurazione di Active Directory e si ha familiarità con l'uso di unità utente e oggetti Criteri di gruppo.

Informazioni sulla configurazione

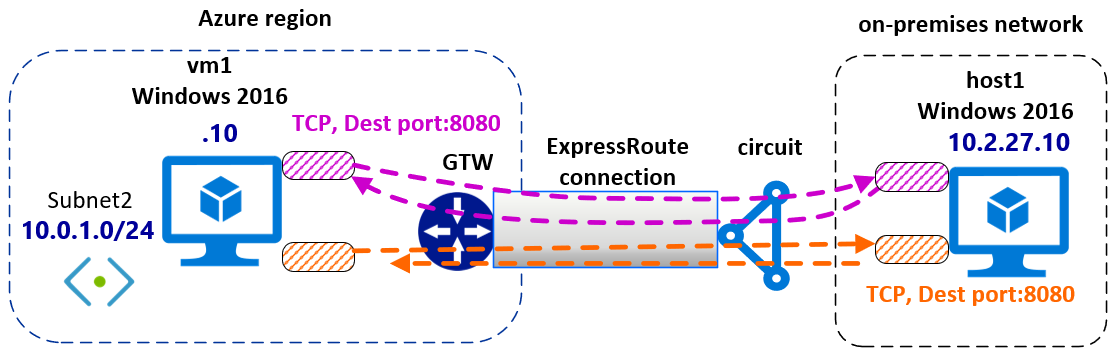

La configurazione nella procedura seguente usa una singola rete virtuale di Azure con peering privato ExpressRoute. Questa configurazione può tuttavia estendersi su altre reti virtuali di Azure e reti locali. Questo articolo illustra come definire un criterio di crittografia IPsec che è possibile applicare a un gruppo di macchine virtuali di Azure o host locali. Queste macchine virtuali di Azure o gli host locali fanno parte della stessa unità organizzativa. Viene configurata la crittografia tra macchine virtuali di Azure (vm1 e vm2) e l'host locale host1 solo per il traffico HTTP destinato alla porta 8080. In base ai requisiti, è possibile creare tipi diversi di criteri IPSec.

Uso di unità organizzative

I criteri di sicurezza associati a un'unità organizzativa vengono inviati ai computer tramite un oggetto Criteri di gruppo. Ecco alcuni vantaggi che derivano dall'usare unità organizzative al posto di applicare criteri a un singolo host:

- L'associazione di criteri a un'unità organizzativa garantisce che i computer che appartengono alla stessa unità organizzativa ottengano gli stessi criteri.

- La modifica dei criteri di sicurezza associati all'unità organizzativa applica le modifiche a tutti gli host nell'unità organizzativa.

Diagrammi

Il diagramma seguente illustra l'interconnessione e lo spazio indirizzi IP assegnato. Le macchine virtuali di Azure e l'host locale sono in esecuzione in Windows 2016. Le macchine virtuali di Azure e l'host locale host1 fanno parte dello stesso dominio. Le macchine virtuali di Azure e gli host locali possono risolvere correttamente i nomi tramite DNS.

Questo diagramma illustra i tunnel IPSec in transito nel peering privato ExpressRoute.

Uso di criteri IPSec

In Windows la crittografia è associata ai criteri IPSec. I criteri IPSec determinano il tipo di traffico IP che viene protetto e il meccanismo di sicurezza applicato ai pacchetti IP. I criteri IPSec sono composti dagli elementi seguenti: elenchi di filtri, operazioni di filtro e regole di sicurezza.

Quando si configurano i criteri IPSec, è importante comprendere la terminologia seguente:

Criteri IPSec: raccolta di regole. In un determinato momento può essere attivo ("assegnato") un solo criterio. Ogni criterio può avere una o più regole, che possono essere attive contemporaneamente. A un computer può venire assegnato solo un criterio IPSec attivo in un determinato momento. Tuttavia, all'interno di un criterio IPSec, è possibile definire più operazioni che possono essere eseguite in situazioni diverse. Ogni set di regole IPSec è associato a un elenco di filtri che influiscono sul tipo di traffico di rete a cui si applica la regola.

Elenchi di filtri: gli elenchi di filtri sono gruppi di uno o più filtri. Un elenco può contenere più filtri. Un filtro definisce se la comunicazione viene bloccata, consentita o protetta in base ai criteri seguenti: intervalli di indirizzi IP, protocolli o porte specifiche. Ogni filtro corrisponde a un particolare set di condizioni, ad esempio i pacchetti inviati da una subnet specifica a un determinato computer su una porta di destinazione specifica. Quando le condizioni di rete corrispondono a uno o più filtri, l'elenco di filtri viene attivato. Ogni filtro è definito all'interno di un elenco di filtri specifico. I filtri non possono essere condivisi tra elenchi di filtri. Un determinato elenco di filtri può tuttavia essere incorporato in diversi criteri IPSec.

Operazioni di filtro: un metodo di sicurezza definisce un set di algoritmi di sicurezza, protocolli e chiavi offerti da un computer durante le negoziazioni IKE. Le operazioni di filtro sono elenchi di metodi di sicurezza, classificati in ordine di preferenza. Quando un computer negozia una sessione IPSec, accetta o invia proposte in base all'impostazione di sicurezza archiviata nell'elenco di operazioni di filtro.

Regole di sicurezza: le regole controllano come e quando i criteri IPSec proteggono la comunicazione. Vengono usati l'elenco di filtri e le operazioni di filtro per generare una regola IPSec per creare la connessione IPSec. Ogni criterio può avere una o più regole, che possono essere attive contemporaneamente. Ogni regola contiene un elenco di filtri IP e una raccolta di operazioni di sicurezza che vengono eseguite quando si verifica una corrispondenza con tale elenco di filtri:

- Operazioni di filtro IP

- Metodi di autenticazione

- Impostazioni tunnel IP

- Tipi di connessioni

Prima di iniziare

Accertarsi che siano soddisfatti i prerequisiti seguenti:

È necessario disporre di una configurazione funzionante di Active Directory da usare per implementare le impostazioni di Criteri di gruppo. Per altre informazioni sugli oggetti Criteri di gruppo, vedere Group Policy Objects (Oggetti Criteri di gruppo).

È necessario avere un circuito ExpressRoute attivo.

- Per informazioni sulla creazione di un circuito ExpressRoute, vedere Creare un circuito ExpressRoute .

- Verificare che il circuito sia abilitato dal provider di connettività.

- Verificare che per il circuito sia configurato il peering privato Azure. Vedere l'articolo relativo alla configurazione del routing per istruzioni relative al routing.

- Verificare di disporre di una rete virtuale e di un gateway di rete virtuale e che ne sia stato effettuato il provisioning completo. Seguire le istruzioni per creare un gateway di rete virtuale per ExpressRoute. Un gateway di rete virtuale per ExpressRoute usa gatewayType ExpressRoute, non VPN.

Il gateway di rete virtuale ExpressRoute deve essere connesso al circuito ExpressRoute. Per altre informazioni, vedere Connettere una rete virtuale a un circuito ExpressRoute.

Verificare che le macchine virtuali Windows di Azure siano distribuite nella rete virtuale.

Verificare che sia presente la connettività tra gli host locali e le macchine virtuali di Azure.

Verificare che le macchine virtuali Windows di Azure e gli host locali possano usare DNS per risolvere correttamente i nomi.

Flusso di lavoro

- Creare un oggetto Criteri di gruppo e associarlo all'unità organizzativa.

- Definire un'operazione di filtro IPSec.

- Definire un elenco di filtri IPSec.

- Creare un criterio IPSec con regole di sicurezza.

- Assegnare l'oggetto Criteri di gruppo IPSec all'unità organizzativa.

Valori di esempio

Nome di dominio: ipsectest.com

Unità organizzativa: IPSecOU

Computer Windows locale: host1

Macchine virtuali Windows di Azure: vm1, vm2

1. Creare un oggetto Criteri di gruppo

Creare un nuovo oggetto Criteri di gruppo collegato a un'unità organizzativa aprendo lo snap-in gestione Criteri di gruppo. Individuare quindi l'unità organizzativa a cui viene collegato l'oggetto Criteri di gruppo. Nell'esempio il nome dell'unità organizzativa è IPSecOU.

Nello snap-in Gestione Criteri di gruppo selezionare l'unità organizzativa e fare clic con il pulsante destro del mouse. Nell'elenco a discesa selezionare "Creare un oggetto Criteri di gruppo in questo dominio e collegarlo qui...".

Assegnare all'oggetto Criteri di gruppo un nome intuitivo in modo che sia possibile individuarlo facilmente in seguito. Selezionare OK per creare e collegare l'oggetto Criteri di gruppo.

2. Abilitare il collegamento Criteri di gruppo

Per applicare l'oggetto Criteri di gruppo all'unità organizzativa, non è sufficiente che l'oggetto Criteri di gruppo sia collegato all'unità organizzativa, ma è anche necessario abilitare il collegamento.

Individuare l'oggetto Criteri di gruppo creato, fare clic con pulsante destro del mouse e scegliere Modifica dal menu a discesa.

Per applicare l'oggetto Criteri di gruppo all'unità organizzativa, selezionare Collegamento abilitato.

3. Definire l'azione di filtro IP

Nell'elenco a discesa fare clic con il pulsante destro del mouse su Criteri di sicurezza IP in Active Directory e quindi scegliere Gestisci elenchi di filtri IP e filtrare le azioni....

Nella scheda "Gestisci azioni filtro" selezionare Aggiungi.

Nella procedura guidata Filtro sicurezza IP selezionare Avanti.

Assegnare all'operazione di filtro un nome intuitivo in modo che sia possibile trovarla in seguito. In questo esempio il nome dell'operazione di filtro è myEncryption. È anche possibile aggiungere una descrizione. Quindi selezionare Avanti.

L'opzione Negozia sicurezza consente di definire il comportamento se non è possibile abilitare IPSec per la comunicazione con un altro computer. Selezionare Negozia sicurezza, quindi selezionare Avanti.

Nella pagina Comunicazione con computer che non supportano IPsec selezionare Non consentire la comunicazione non protetta, quindi selezionare Avanti.

Nella pagina Traffico IP e sicurezza selezionare Personalizzato, quindi selezionare Impostazioni....

Nella pagina Impostazioni personalizzate metodo di sicurezza selezionare Integrità dati con crittografia (ESP): SHA1, 3DES. Quindi selezionare OK.

Nella pagina Gestione operazioni filtro è possibile vedere che il filtro myEncryption è stato aggiunto correttamente. Selezionare Chiudi.

4. Definire un elenco di filtri IP

Creare un elenco di filtri che specifica il traffico HTTP crittografato destinato alla porta 8080.

Per definire il tipo di traffico che deve essere crittografato, usare un elenco di filtri IP. Nella scheda Gestisci elenchi di filtri IP selezionare Aggiungi per aggiungere un nuovo elenco di filtri IP.

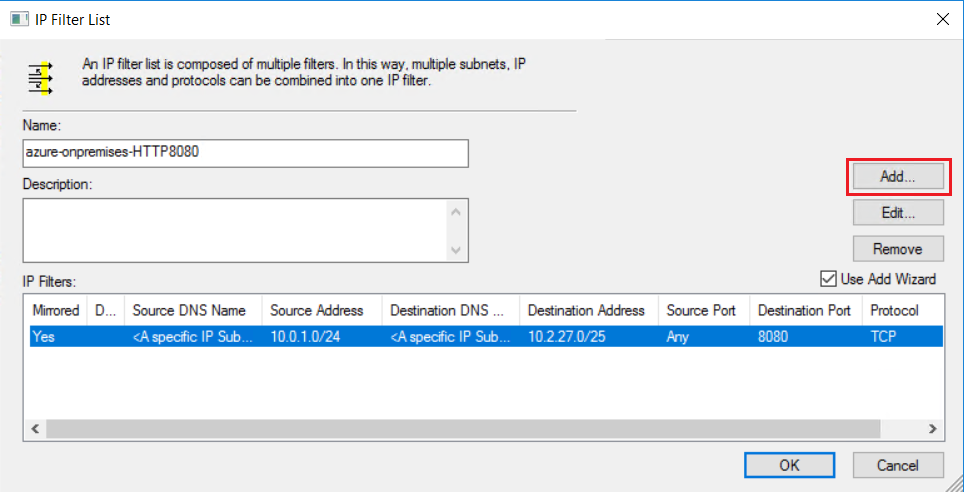

Nel campo Nome digitare un nome per l'elenco di filtri IP. Ad esempio, azure-onpremises-HTTP8080. Selezionare quindi Aggiungi.

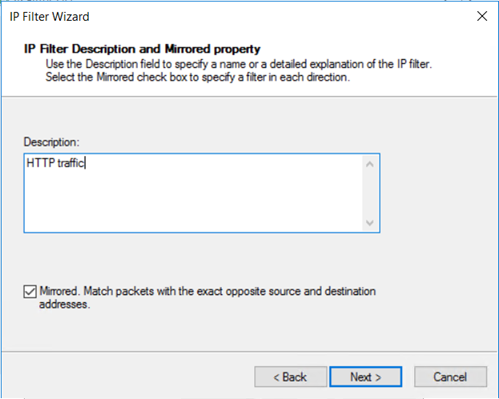

Nella pagina Descrizione filtro IP e proprietà Speculare selezionare Speculare. L'impostazione speculare consente di definire una corrispondenza con i pacchetti che viaggiano in entrambe le direzioni, permettendo la comunicazione bidirezionale. Fare quindi clic su Avanti.

Nella pagina Origine traffico IP, nell'elenco a discesa Indirizzo origine scegliere Subnet o indirizzo IP specifico.

Specificare l'indirizzo IP dell'indirizzo di origine o la subnet: del traffico IP, quindi selezionare Avanti.

Specificare il valore di Subnet o indirizzo IP in Indirizzo di destinazione. Quindi selezionare Avanti.

Nella pagina Tipo protocollo IP selezionare TCP. Quindi selezionare Avanti.

Nella pagina Porta protocollo IP selezionare Da qualsiasi porta e A questa porta. Digitare 8080 nella casella di testo. Queste impostazioni specificano solo il traffico HTTP sulla porta di destinazione 8080 viene crittografato. Quindi selezionare Avanti.

Visualizzare l'elenco di filtri IP. La configurazione dell'elenco di filtri IP azure-onpremises-HTTP8080 attiva la crittografia per tutto il traffico che soddisfa i criteri seguenti:

- Qualsiasi indirizzo di origine in 10.0.1.0/24 (Subnet2 Azure)

- Qualsiasi indirizzo di destinazione in 10.2.27.0/25 (subnet locale)

- Protocollo TCP

- Porta di destinazione 8080

5. Modificare l'elenco di filtri IP

Per crittografare lo stesso tipo di traffico dall'host locale alla macchina virtuale di Azure, è necessario un secondo filtro IP. Seguire la stessa procedura usata per configurare il primo filtro IP e creare un nuovo filtro IP. Le uniche differenze sono la subnet di origine e la subnet di destinazione.

Per aggiungere un nuovo filtro IP all'elenco di filtri IP, selezionare Modifica.

Nella pagina Elenco filtri IP selezionare Aggiungi.

Creare un secondo filtro IP usando le impostazioni nell'esempio seguente:

Dopo aver creato il secondo filtro IP, l'elenco di filtri IP sarà simile al seguente:

Se la crittografia è necessaria tra un percorso locale e una subnet di Azure per proteggere un'applicazione. Anziché modificare l'elenco di filtri IP esistenti, è possibile aggiungere un nuovo elenco di filtri IP. L'associazione di due o più elenchi di filtri IP allo stesso criterio IPsec può offrire maggiore flessibilità. È possibile modificare o rimuovere un elenco di filtri IP senza influire sugli altri elenchi di filtri IP.

6. Creare criteri di sicurezza IPsec

Creare un criterio IPSec con regole di sicurezza.

Selezionare la voce Criteri di sicurezza IP su Active Directory associata all'unità organizzativa. Fare clic con il pulsante destro del mouse e scegliere Crea criterio di sicurezza IP.

Assegnare un nome al criterio di sicurezza. Ad esempio, policy-azure-onpremises. Quindi selezionare Avanti.

Selezionare Avanti senza selezionare la casella di controllo.

Verificare che la casella di controllo Modifica proprietà sia selezionata e quindi selezionare Fine.

7. Modificare i criteri di sicurezza IPsec

Aggiungere i criteri IPSec all'elenco di filtri IP e all'operazione di filtro configurati in precedenza.

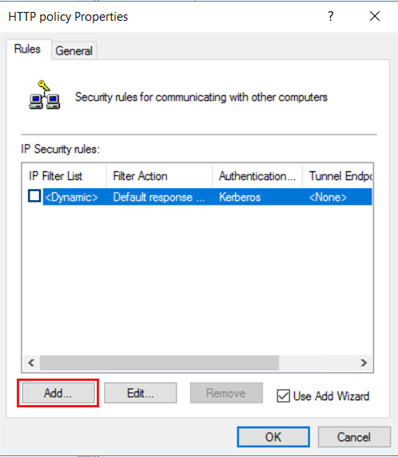

Nella scheda Regole dei criteri HTTP selezionare Aggiungi.

Nella pagina di benvenuto selezionare Avanti.

Una regola consente di definire la modalità IPSec: modalità tunnel o modalità trasporto.

In modalità tunnel, il pacchetto originale viene incapsulato con un set di intestazioni IP. La modalità tunnel protegge le informazioni di routing interne crittografando l'intestazione IP del pacchetto originale. La modalità tunnel viene spesso implementata tra i gateway in scenari VPN da sito a sito. La modalità tunnel nella maggior parte dei casi viene usata per la crittografia end-to-end tra host.

La modalità trasporto crittografa solo il payload e il trailer ESP, mentre l'intestazione IP del pacchetto originale non viene crittografata. Nella modalità trasporto, l'origine IP e la destinazione IP dei pacchetti restano invariate.

Selezionare Questa regola non specifica un tunnel e quindi selezionare Avanti.

Tipo di rete definisce la connessione di rete associata ai criteri di sicurezza. Selezionare Tutte le connessioni di rete e quindi avanti.

Selezionare l'elenco di filtri IP creato in precedenza , azure-onpremises-HTTP8080 e quindi selezionare Avanti.

Selezionare l'operazione di filtro esistente myEncryption creata in precedenza.

Windows supporta quattro tipi distinti di autenticazioni: Kerberos, certificati, NTLMv2 e chiave precondivisa. Poiché si lavora con host aggiunti a un dominio, selezionare Active Directory predefinito (protocollo Kerberos V5) e quindi selezionare Avanti.

Il nuovo criterio crea la regola di sicurezza: azure-onpremises-HTTP8080. Selezionare OK.

Il criterio IPSec richiede che tutte le connessioni HTTP sulla porta di destinazione 8080 usino la modalità trasporto IPSec. Poiché HTTP è un protocollo di testo non crittografato, avere abilitato i criteri di sicurezza, garantisce che i dati vengano crittografati durante il trasferimento tramite il peering privato di ExpressRoute. I criteri IPsec per Active Directory sono più complessi da configurare rispetto a Windows Firewall con sicurezza avanzata. Tuttavia, consente una maggiore personalizzazione della connessione IPsec.

8. Assegnare l'oggetto Criteri di gruppo IPsec all'unità organizzativa

Visualizzare il criterio. Il criterio di gruppo di sicurezza è definito ma non ancora assegnato.

Per assegnare il criterio di gruppo di sicurezza all'unità organizzativa IPSecOU, fare clic con il pulsante destro del mouse sul criterio di sicurezza e scegliere Assegna. A ogni computer appartenente all'unità organizzativa sono assegnati i criteri di gruppo di sicurezza.

Controllare la crittografia del traffico

Per testare la crittografia applicata dall'oggetto Criteri di gruppo all'unità organizzativa, installare IIS in tutte le macchine virtuali di Azure e in host1. Ogni istanza di IIS è personalizzata per rispondere alle richieste HTTP sulla porta 8080. Per verificare la crittografia, è possibile installare uno sniffer di rete (ad esempio Wireshark) in tutti i computer nell'unità organizzativa. Uno script di PowerShell funziona come client HTTP per generare richieste HTTP sulla porta 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

L'acquisizione di rete seguente mostra i risultati per l'host locale host1 con il filtro ESP in modo da attivare la corrispondenza solo con il traffico crittografato:

Se si esegue lo script di PowerShell locale (client HTTP), l'acquisizione di rete nella macchina virtuale di Azure mostra una traccia simile.

Passaggi successivi

Per altre informazioni su ExpressRoute, vedere le Domande frequenti su ExpressRoute.

di gruppo

di gruppo

selezione

selezione

destinazione

destinazione

filtri IP del

filtri IP del

elenco filtri IP

elenco filtri IP ip list-second

ip list-second

criterio IPsec

criterio IPsec

sicurezza

sicurezza

di rete

di rete IP

IP

sicurezza

sicurezza