Configurare l'accesso privato

In questa guida si apprenderà come disabilitare l'accesso pubblico all'area di lavoro Grafana gestita di Azure e configurare gli endpoint privati. La configurazione di endpoint privati in Grafana gestito di Azure aumenta la sicurezza limitando il traffico in ingresso solo a una rete specifica.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Istanza Grafana gestita di Azure esistente nel livello Standard. Crearne una se non è già stato fatto.

Disabilitare l'accesso pubblico a un'area di lavoro

L'accesso pubblico è abilitato per impostazione predefinita quando si crea un'area di lavoro di Azure Grafana. La disabilitazione dell'accesso pubblico impedisce a tutto il traffico di accedere alla risorsa a meno che non si attraversi un endpoint privato.

Nota

Quando l'accesso privato è abilitato, il ping dei grafici tramite la funzionalità Aggiungi a Grafana non funzionerà più perché l'portale di Azure non può accedere a un'area di lavoro di Grafana gestita di Azure in un indirizzo IP privato.

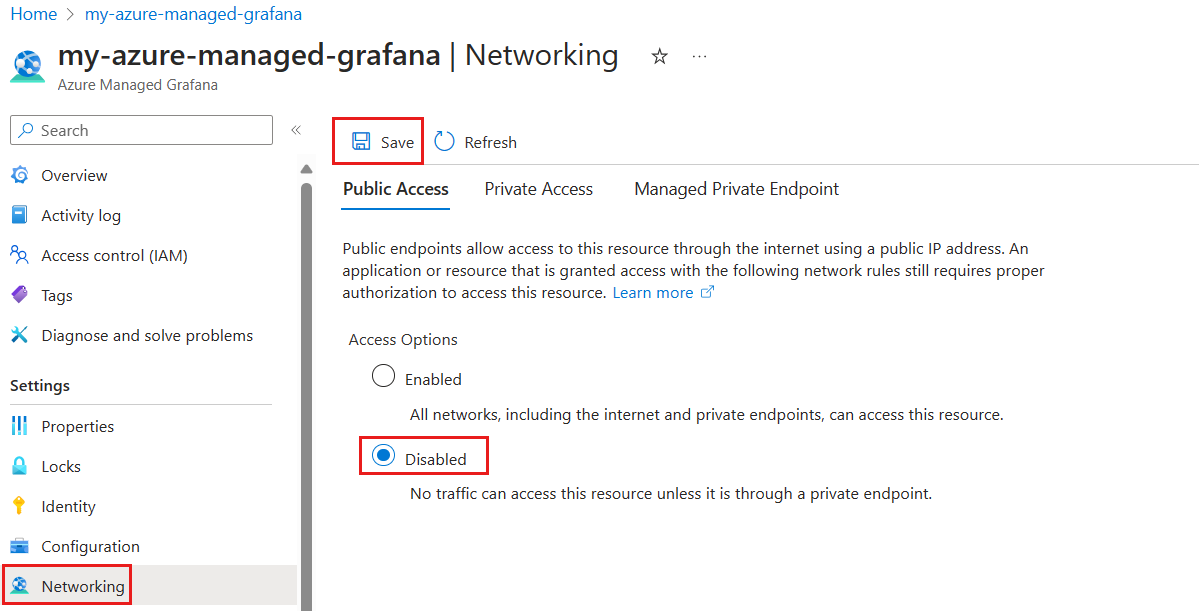

Passare all'area di lavoro Grafana gestita di Azure nella portale di Azure.

Nel menu a sinistra, in Impostazioni, selezionare Rete.

In Accesso pubblico selezionare Disabilitato per disabilitare l'accesso pubblico all'area di lavoro Grafana gestita di Azure e consentire l'accesso solo tramite endpoint privati. Se è già stato disabilitato l'accesso pubblico e si vuole abilitare l'accesso pubblico all'area di lavoro Grafana gestita di Azure, selezionare Abilitato.

Seleziona Salva.

Creare un endpoint privato

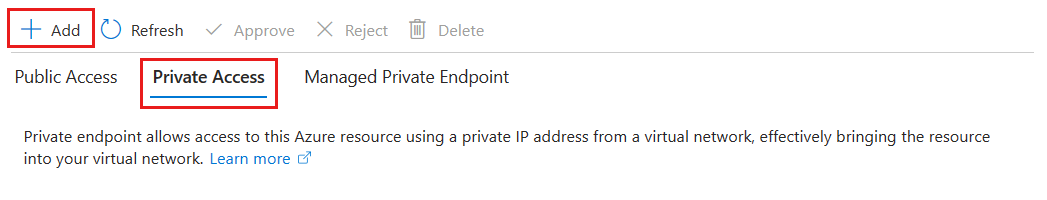

Dopo aver disabilitato l'accesso pubblico, configurare un endpoint privato con collegamento privato di Azure. Gli endpoint privati consentono l'accesso all'area di lavoro Grafana gestita di Azure usando un indirizzo IP privato da una rete virtuale.

In Rete selezionare la scheda Accesso privato e quindi Aggiungi per avviare la configurazione di un nuovo endpoint privato.

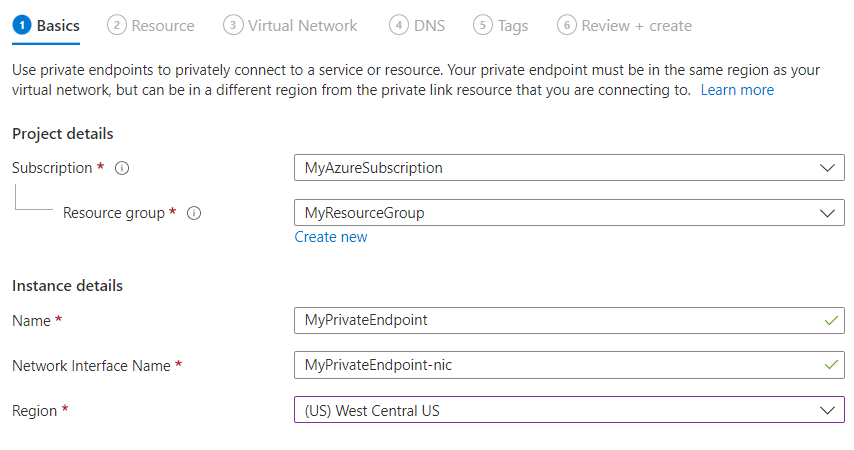

Compilare la scheda Informazioni di base con le informazioni seguenti:

Parametro Descrizione Esempio Abbonamento Selezionare una sottoscrizione di Azure. L'endpoint privato deve trovarsi nella stessa sottoscrizione della rete virtuale. Più avanti in questa guida pratica si selezionerà una rete virtuale. MyAzureSubscription Gruppo di risorse selezionare un gruppo di risorse o crearne uno nuovo. MyResourceGroup Nome Immettere un nome per il nuovo endpoint privato per l'area di lavoro Grafana gestita di Azure. MyPrivateEndpoint Nome interfaccia di rete Questo campo viene completato automaticamente. Facoltativamente, modificare il nome dell'interfaccia di rete. MyPrivateEndpoint-nic Area Scegliere un'area. L'endpoint privato deve trovarsi nella stessa area della rete virtuale. (Stati Uniti) Stati Uniti centro-occidentali

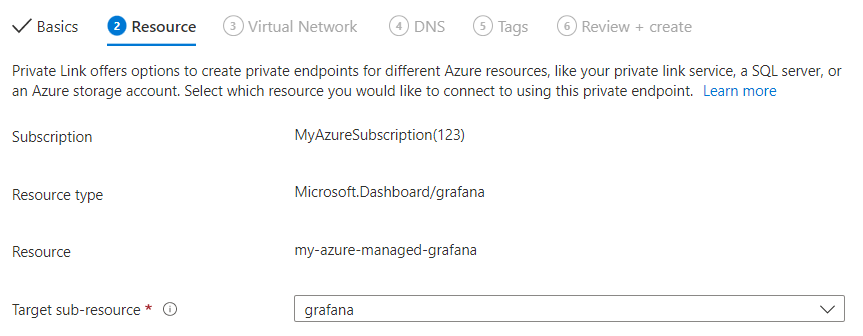

Selezionare Avanti: Risorsa >. collegamento privato offre opzioni per creare endpoint privati per diversi tipi di risorse di Azure. L'area di lavoro Grafana gestita di Azure corrente viene compilata automaticamente nel campo Risorsa .

Il tipo di risorsa Microsoft.Dashboard/grafana e la sotto-risorsa di destinazione grafana indicano che si sta creando un endpoint per un'area di lavoro Grafana gestita di Azure.

Il nome dell'area di lavoro è elencato in Risorsa.

Selezionare Avanti: Rete virtuale >.

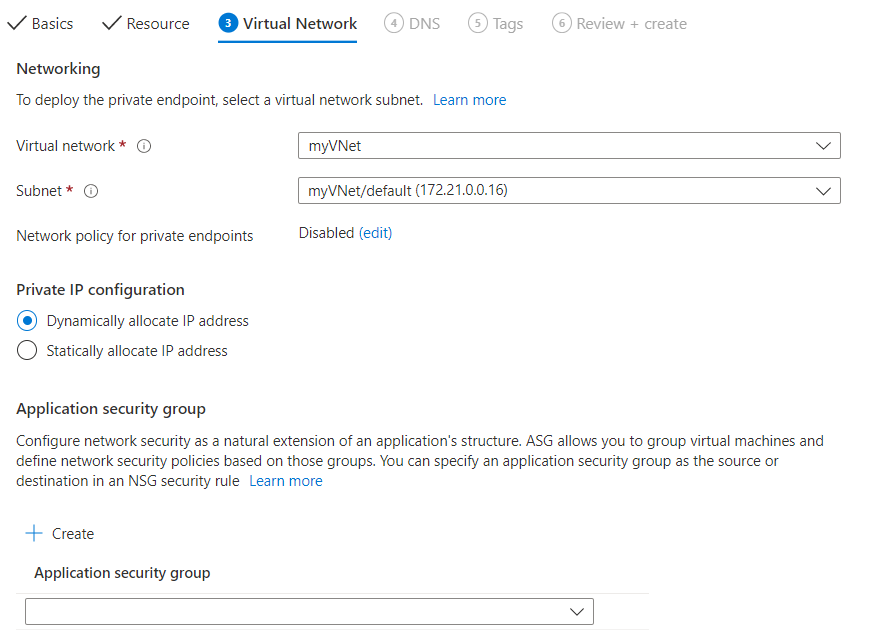

Selezionare una rete virtuale esistente in cui distribuire l'endpoint privato. Se non si ha una rete virtuale, creare una rete virtuale.

Selezionare una subnet dall'elenco.

I criteri di rete per gli endpoint privati sono disabilitati per impostazione predefinita. Facoltativamente, selezionare Modifica per aggiungere un gruppo di sicurezza di rete o un criterio tabella di route. Questa modifica influisce su tutti gli endpoint privati associati alla subnet selezionata.

In Configurazione IP privato selezionare l'opzione per allocare gli indirizzi IP in modo dinamico. Per altre informazioni, vedere Indirizzi IP privati.

Facoltativamente, è possibile selezionare o creare un gruppo di sicurezza dell'applicazione. I gruppi di sicurezza delle applicazioni consentono di raggruppare le macchine virtuali e definire i criteri di sicurezza di rete in base a tali gruppi.

Selezionare Avanti: DNS > per configurare un record DNS. Se non si desidera apportare modifiche alle impostazioni predefinite, è possibile passare alla scheda successiva.

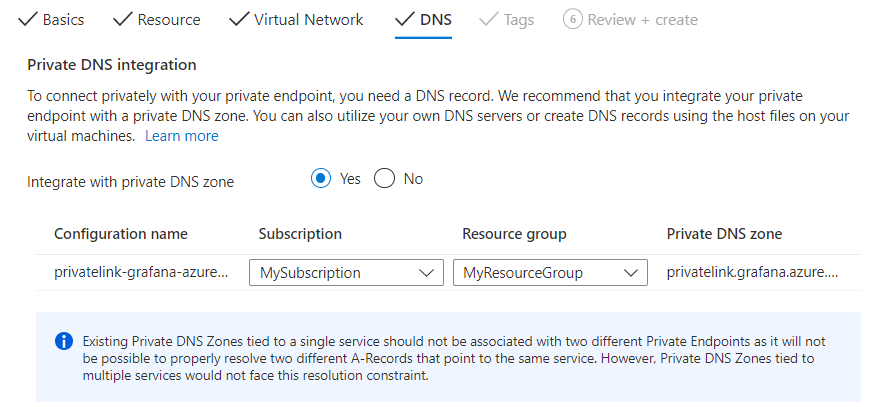

Per Integrazione con la zona DNS privata, selezionare Sì per integrare l'endpoint privato con una zona DNS privata. È anche possibile usare i propri server DNS o creare record DNS usando i file host nelle macchine virtuali.

Una sottoscrizione e un gruppo di risorse per la zona DNS privata sono preseselezionati. È possibile modificarli facoltativamente.

Per altre informazioni sulla configurazione DNS, vedere Risoluzione dei nomi per le risorse nelle reti virtuali di Azure e configurazione DNS per endpoint privati. I valori della zona DNS privato dell'endpoint privato dell'endpoint privato di Azure per Grafana gestito di Azure sono elencati nella zona DNS dei servizi di Azure.

Selezionare Avanti : Tag > e, facoltativamente, creare tag. I tag sono coppie nome-valore che consentono di classificare le risorse e visualizzare dati di fatturazione consolidati tramite l'applicazione dello stesso tag a più risorse e gruppi di risorse.

Selezionare Avanti: Rivedi e crea > per esaminare le informazioni sull'area di lavoro Grafana gestita di Azure, sull'endpoint privato, sulla rete virtuale e sul DNS. È anche possibile selezionare Scarica un modello per l'automazione per riutilizzare i dati JSON da questo modulo in un secondo momento.

Seleziona Crea.

Al termine della distribuzione, si riceverà una notifica che informa che l'endpoint è stato creato. Se è approvata automaticamente, è possibile iniziare ad accedere all'area di lavoro privatamente. In caso contrario, sarà necessario attendere l'approvazione.

Gestire una connessione di collegamento privato

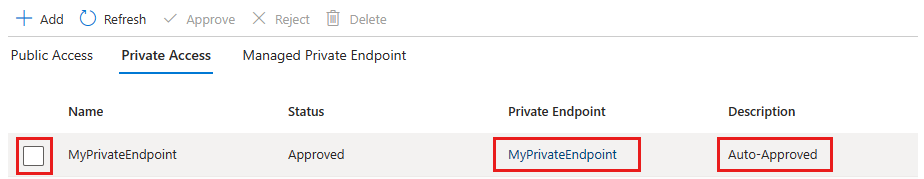

Passare a Accesso privato di rete>nell'area di lavoro Grafana gestita di Azure per accedere agli endpoint privati collegati all'area di lavoro.

Controllare lo stato della connessione al collegamento privato. Quando si crea un endpoint privato, la connessione deve essere approvata. Se la risorsa per cui si sta creando un endpoint privato si trova nella directory e si dispone di autorizzazioni sufficienti, la richiesta di connessione verrà approvata automaticamente. In caso contrario, è necessario attendere che il proprietario di tale risorsa approvi la richiesta di connessione. Per altre informazioni sui modelli di approvazione della connessione, vedere Gestire gli endpoint privati di Azure.

Per approvare manualmente, rifiutare o rimuovere una connessione, selezionare la casella di controllo accanto all'endpoint da modificare e selezionare una voce di azione dal menu in alto.

Selezionare il nome dell'endpoint privato per aprire la risorsa endpoint privato e accedere ad altre informazioni o per modificare l'endpoint privato.

Se si verificano problemi con un endpoint privato, vedere la guida seguente: Risolvere i problemi di connettività dell'endpoint privato di Azure.

Passaggi successivi

In questa guida pratica si è appreso come configurare l'accesso privato dagli utenti a un'area di lavoro Grafana gestita di Azure. Per informazioni su come configurare l'accesso privato tra un'area di lavoro gestita Grafana e un'origine dati, vedere Connessione a un'origine dati privatamente.