Informazioni sull'intelligence sulle minacce in Microsoft Sentinel

Microsoft Sentinel è una soluzione SIEM (Security Information and Event Management) nativa del cloud con la possibilità di eseguire rapidamente il pull dell'intelligence sulle minacce da numerose origini.

Importante

Microsoft Sentinel è disponibile come parte dell'anteprima pubblica per la piattaforma unificata per le operazioni di sicurezza nel portale di Microsoft Defender. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Introduzione all'intelligence sulle minacce

L'intelligence sulle minacce informatiche (CTI) è costituita da informazioni che descrivono minacce esistenti o potenziali note per sistemi e utenti. Questo tipo di conoscenza assume molte forme, da report scritti che descrivono in dettaglio le motivazioni, l'infrastruttura e la tecnologia di specifici attori di minaccia a osservazioni specifiche di indirizzi IP, domini, hash di file e altri artefatti associati a minacce informatiche note. Le organizzazioni usano la CTI per fornire un contesto essenziale ad attività insolite, in modo che il personale di sicurezza possa intervenire rapidamente per proteggere le persone, le informazioni e le risorse. La CTI può avere diverse origini, come feed di dati open source, community di condivisione di intelligence sulle minacce, feed di intelligence commerciale e intelligence locale raccolti durante le indagini sulla sicurezza all'interno di un'organizzazione.

Per soluzioni SIEM come Microsoft Sentinel, le forme più comuni di CTI sono indicatori di minaccia, noti anche come Indicatori di compromissione (IoC) o Indicatori di attacco (IoA). Gli indicatori delle minacce sono dati che associano artefatti osservati, ad esempio URL, hash di file o indirizzi IP, ad attività di minaccia note come phishing, botnet o malware. Questa forma di intelligence per le minacce è spesso detta intelligence per le minacce tattiche perché viene applicata ai prodotti di sicurezza e all'automazione su larga scala per rilevare potenziali minacce a un'organizzazione e proteggerle da tali minacce. Usare gli indicatori di minaccia in Microsoft Sentinel per rilevare attività dannose osservate nell'ambiente e fornire contesto agli investigatori della sicurezza per informare le decisioni di risposta.

Per integrare l'intelligence sulle minacce in Microsoft Sentinel, eseguire queste operazioni:

Importa l'intelligence sulle minacce in Microsoft Sentinel abilitando i connettori dati a varie piattaforme e feed di intelligence sulle minacce.

Visualizza e gestisci l'intelligence sulle minacce importata nei log e nell'area Intelligence sulle minacce di Microsoft Sentinel.

Rileva le minacce e genera avvisi di sicurezza ed eventi imprevisti usando i modelli predefiniti di regole di analisi basati sull'intelligence sulle minacce importata.

Visualizza informazioni chiave relative all'intelligence sulle minacce importata in Microsoft Sentinel usando la cartella di lavoro Intelligence sulle minacce.

Microsoft arricchisce tutti gli indicatori di intelligence sulle minacce importati con GeoLocation e i dati WhoIs, visualizzati insieme ad altri dettagli dell'indicatore.

Intelligence per le minacce offre anche un contesto utile all'interno di altre esperienze di Microsoft Sentinel, ad esempio ricerca e notebook. Per altre informazioni, vedi Jupyter Notebooks in Microsoft Sentinel ed Esercitazione: Introduzione ai notebook di Jupyter e MSTICPy in Microsoft Sentinel.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud degli Stati Uniti per enti pubblici, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per i clienti del governo degli Stati Uniti.

Importare intelligence sulle minacce con connettori dati

Analogamente a tutti gli altri dati degli eventi in Microsoft Sentinel, gli indicatori di minaccia vengono importati usando connettori dati. Ecco i connettori dati in Microsoft Sentinel forniti in modo specifico per gli indicatori di minaccia.

- Connettore dati di Microsoft Defender Threat Intelligence per inserire gli indicatori di minaccia di Microsoft

- Intelligence sulle minacce - TAXII per feed STIX/TAXII standard del settore e

- API degli indicatori di caricamento di Intelligence per le minacce per feed TI integrati e curati tramite un'API REST per la connessione

- Threat Intelligence Platform Data Connector connette anche i feed TI usando un'API REST, ma si trova nel percorso per la deprecazione

Usare uno di questi connettori dati in qualsiasi combinazione, a seconda della posizione in cui l'organizzazione origini gli indicatori di minaccia. Tutti e tre questi sono disponibili nell'hubdel contenuto come parte della soluzione Intelligence per le minacce. Per altre informazioni su questa soluzione, vedere la voce Intelligence sulle minacce di Azure Marketplace.

Vedere anche questo catalogo di integrazioni di intelligence per le minacce disponibili con Microsoft Sentinel.

Aggiungere indicatori di minaccia a Microsoft Sentinel con il connettore dati di Microsoft Defender Threat Intelligence

Inserire indicatori ad alta fedeltà di compromissione (IOC) generati da Microsoft Defender Threat Intelligence (MDTI) nell'area di lavoro di Microsoft Sentinel. Il connettore dati MDTI inserisce questi IOC con una semplice configurazione con un solo clic. Monitorare quindi, avvisare e cercare in base all'intelligence sulle minacce nello stesso modo in cui si usano altri feed.

Per altre informazioni sul connettore dati MDTI, vedere Abilitare il connettore dati MDTI.

Aggiungere indicatori di minaccia a Microsoft Sentinel con il connettore dati dell'API Degli indicatori di caricamento di Intelligence per le minacce

Molte organizzazioni usano soluzioni TIP (Threat Intelligence Platform) per aggregare feed di indicatori di minaccia da varie origini. Dal feed aggregato, i dati vengono curati per l'applicazione a soluzioni di sicurezza come dispositivi di rete, soluzioni EDR/XDR o SIEM come Microsoft Sentinel. Il connettore dati dell'API Per il caricamento degli indicatori di Intelligence per le minacce consente di usare queste soluzioni per importare gli indicatori di minaccia in Microsoft Sentinel.

Questo connettore dati usa una nuova API e offre i miglioramenti seguenti:

- I campi dell'indicatore di minaccia sono basati sul formato standardizzato STIX.

- L'applicazione Microsoft Entra richiede solo il ruolo collaboratore di Microsoft Sentinel.

- L'endpoint della richiesta API ha come ambito a livello di area di lavoro e le autorizzazioni dell'applicazione Microsoft Entra necessarie consentono l'assegnazione granulare a livello di area di lavoro.

Per altre informazioni, vedere Connessione piattaforma di intelligence per le minacce usando l'API degli indicatori di caricamento

Aggiungere indicatori sulle minacce a Microsoft Sentinel con il connettore dati per Piattaforme di intelligence sulle minacce

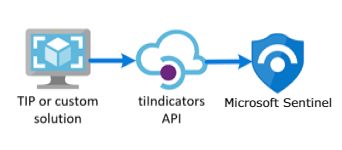

Analogamente al connettore dati DELL'API degli indicatori di caricamento esistente, il connettore dati threat intelligence Platform usa un'API che consente alla soluzione TIP o personalizzata di inviare indicatori in Microsoft Sentinel. Tuttavia, questo connettore dati è ora in un percorso per la deprecazione. È consigliabile usare nuove soluzioni per sfruttare le ottimizzazioni offerte dall'API degli indicatori di caricamento.

Il connettore dati TIP funziona con l'API TiIndicators di Microsoft Graph Security. Può essere usato anche da qualsiasi piattaforma di intelligence per le minacce personalizzata che comunica con l'API tiIndicators per inviare indicatori a Microsoft Sentinel (e ad altre soluzioni di sicurezza Microsoft come Microsoft Defender XDR).

Per altre informazioni sulle soluzioni TIP integrate con Microsoft Sentinel, vedere Integrated Threat Intelligence Platform products .For more information on the TIP solutions integrated with Microsoft Sentinel, see Integrated Threat Intelligence Platform products. Per altre informazioni, vedere Connessione piattaforma di intelligence per le minacce in Microsoft Sentinel.

Aggiungere indicatori di minaccia a Microsoft Sentinel con il connettore dati TAXII - Intelligence per le minacce

Lo standard di settore più ampiamente adottato per la trasmissione dell'intelligence sulle minacce è una combinazione del formato di dati STIX e del protocollo TAXII. Se l'organizzazione ottiene indicatori di minaccia da soluzioni che supportano la versione STIX/TAXII corrente (2.0 o 2.1), usare il connettore dati Threat Intelligence - TAXII per inserire gli indicatori di minaccia in Microsoft Sentinel. Il connettore dati Intelligence per le minacce - TAXII consente a un client TAXII predefinito in Microsoft Sentinel di importare informazioni sulle minacce dai server TAXII 2.x.

Per importare gli indicatori di minaccia in formato STIX in Microsoft Sentinel da un server TAXII:

Ottenere l'ID radice e la raccolta dell'API del server TAXII

Abilitare il connettore dati INTELLIGENCE per le minacce - TAXII in Microsoft Sentinel

Per altre informazioni, vedere Connessione Microsoft Sentinel ai feed di intelligence sulle minacce STIX/TAXII.

Visualizzare e gestire gli indicatori di minaccia

Visualizzare e gestire gli indicatori nella pagina Intelligence per le minacce. Ordinare, filtrare e cercare gli indicatori di minaccia importati senza nemmeno scrivere una query di Log Analytics. Questa funzionalità consente anche di creare indicatori di minaccia direttamente all'interno dell'interfaccia di Microsoft Sentinel, nonché di eseguire due delle attività amministrative più comuni di Intelligence per le minacce: assegnazione di tag agli indicatori e creazione di nuovi indicatori correlati alle indagini sulla sicurezza.

L'assegnazione di tag agli indicatori di minaccia è un modo semplice per raggrupparli per renderli più facili da trovare. In genere, è possibile applicare un tag agli indicatori correlati a un evento imprevisto specifico o a quelli che rappresentano minacce da un determinato attore noto o una campagna di attacco nota. Contrassegna gli indicatori di minaccia singolarmente o multi-selezione e li contrassegna tutti contemporaneamente. Di seguito è riportato uno screenshot di esempio dell'assegnazione di tag a più indicatori con un ID evento imprevisto. Poiché l'assegnazione di tag è in formato libero, è consigliabile creare convenzioni di denominazione standard per i tag degli indicatori delle minacce. Gli indicatori consentono l'applicazione di più tag.

Convalidare gli indicatori e visualizzare gli indicatori di minaccia importati correttamente dall'area di lavoro Log Analytics abilitata per Microsoft Sentinel. La tabella ThreatIntelligenceIndicator nello schema di Microsoft Sentinel è la posizione in cui vengono archiviati tutti gli indicatori di minaccia di Microsoft Sentinel. Questa tabella è la base per le query di intelligence sulle minacce eseguite da altre funzionalità di Microsoft Sentinel, ad esempio Analisi e Cartelle di lavoro.

Di seguito è riportato un esempio di visualizzazione di una query di base per gli indicatori di minaccia.

Gli indicatori TI vengono inseriti nella tabella ThreatIntelligenceIndicator dell'area di lavoro Log Analytics in sola lettura. Ogni volta che viene aggiornato un indicatore, viene creata una nuova voce nella tabella ThreatIntelligenceIndicator . Nella pagina Intelligence per le minacce viene tuttavia visualizzato solo l'indicatore più recente. Gli indicatori di deduplicazione di Microsoft Sentinel in base alle proprietà IndicatorId e SourceSystem e scelgono l'indicatore con il valore TimeGenerated[UTC]più recente.

La proprietà IndicatorId viene generata usando l'ID indicatore STIX. Quando gli indicatori vengono importati o creati da origini non STIX, l'IndicatoreId viene generato dall'originee dal modello dell'indicatore.

Per altri dettagli sulla visualizzazione e la gestione degli indicatori di minaccia, vedere Usare gli indicatori di minaccia in Microsoft Sentinel.

Visualizzare la georilevazione e gli arricchimenti dei dati whoIs (anteprima pubblica)

Microsoft arricchisce gli indicatori IP e di dominio con dati GeoLocation e WhoIs aggiuntivi, fornendo più contesto per le indagini in cui viene trovato l'indicatore selezionato di compromissione (IOC).

Visualizzare i dati di GeoLocation e WhoIs nel riquadro Intelligence per le minacce per questi tipi di indicatori di minaccia importati in Microsoft Sentinel.

Ad esempio, usare i dati georilevazione per trovare dettagli come Organization o Country per un indicatore IP e i dati WhoIs per trovare dati come Registrar e Record creation data from a domain indicator (Dati di creazione di record e registrazione da un indicatore di dominio).

Rilevare le minacce con l'analisi degli indicatori di minaccia

Il caso d'uso più importante per gli indicatori di minaccia nelle soluzioni SIEM come Microsoft Sentinel è quello di potenziare le regole di analisi per il rilevamento delle minacce. Queste regole basate su indicatori confrontano gli eventi non elaborati dalle origini dati con gli indicatori di minaccia per rilevare le minacce alla sicurezza nell'organizzazione. In Microsoft Sentinel Analytics si creano regole di analisi eseguite in base a una pianificazione e generano avvisi di sicurezza. Le regole sono guidate dalle query, insieme alle configurazioni che determinano la frequenza con cui deve essere eseguita la regola, il tipo di risultati della query che devono generare avvisi di sicurezza ed eventi imprevisti e, facoltativamente, attivare una risposta automatica.

Anche se è sempre possibile creare nuove regole di analisi da zero, Microsoft Sentinel offre un set di modelli di regole predefiniti, creati dai tecnici della sicurezza Microsoft, per sfruttare gli indicatori di minaccia. Questi modelli predefiniti di regole si basano sul tipo di indicatori di minaccia (dominio, posta elettronica, hash di file, indirizzo IP o URL) e sugli eventi dell'origine dati che si desidera associare. Ogni modello elenca le origini necessarie per il funzionamento della regola. In questo modo è facile determinare se gli eventi necessari sono già stati importati in Microsoft Sentinel.

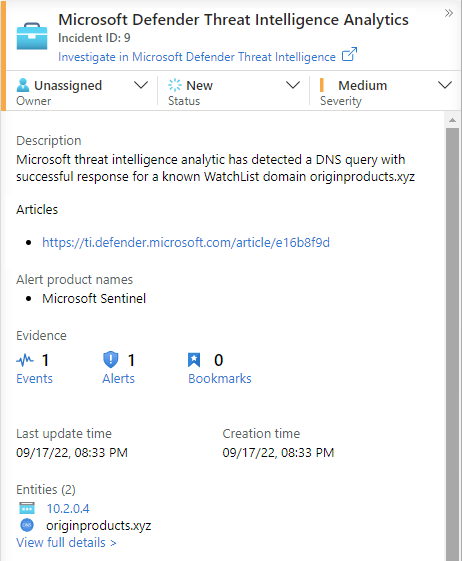

Per impostazione predefinita, quando vengono attivate queste regole predefinite, verrà creato un avviso. In Microsoft Sentinel gli avvisi generati dalle regole di analisi generano anche eventi imprevisti di sicurezza disponibili in Eventi imprevisti in Gestione delle minacce nel menu di Microsoft Sentinel. Gli eventi imprevisti sono ciò che i team delle operazioni di sicurezza valutano e analizzano per determinare le azioni di risposta appropriate. Trovare informazioni dettagliate in questa esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Per altre informazioni sull'uso degli indicatori di minaccia nelle regole di analisi, vedere Usare intelligence per le minacce per rilevare le minacce.

Microsoft fornisce l'accesso all'intelligence sulle minacce tramite la regola di Analisi delle minacce di Microsoft Defender . Per altre informazioni su come sfruttare questa regola che genera avvisi e eventi imprevisti ad alta fedeltà, vedere Usare l'analisi di corrispondenza per rilevare le minacce

Le cartelle di lavoro forniscono informazioni dettagliate sull'intelligence sulle minacce

Le cartelle di lavoro offrono dashboard interattivi potenti che forniscono informazioni dettagliate su tutti gli aspetti di Microsoft Sentinel e l'intelligence sulle minacce non fa eccezione. Usare la cartella di lavoro predefinita di Intelligence per le minacce per visualizzare le informazioni chiave sull'intelligence sulle minacce e personalizzare facilmente la cartella di lavoro in base alle esigenze aziendali. Creare nuovi dashboard che combinano molte origini dati diverse per visualizzare i dati in modi univoci. Poiché le cartelle di lavoro di Microsoft Sentinel sono basate su cartelle di lavoro di Monitoraggio di Azure, è già disponibile una documentazione completa e molti altri modelli. Un ottimo punto di partenza è questo articolo su come creare report interattivi con cartelle di lavoro di Monitoraggio di Azure.

In GitHub è disponibile anche una vasta community di cartelle di lavoro di Monitoraggio di Azure per scaricare modelli aggiuntivi e contribuire con i propri modelli.

Per altre informazioni sull'uso e la personalizzazione della cartella di lavoro intelligence sulle minacce, vedere Usare gli indicatori di minaccia in Microsoft Sentinel.

Passaggi successivi

In questo documento sono state illustrate le funzionalità di Intelligence per le minacce di Microsoft Sentinel, incluso il pannello Intelligence per le minacce. Per indicazioni pratiche sull'uso delle funzionalità di Intelligence sulle minacce di Microsoft Sentinel, vedere gli articoli seguenti:

- Connessione a Microsoft Sentinel Feed di intelligence sulle minacce STIX/TAXII.

- Connessione piattaforme di intelligence per le minacce a Microsoft Sentinel.

- Vedere quali piattaforme TIP, feed TAXII e arricchimenti possono essere facilmente integrati con Microsoft Sentinel.

- Usare gli indicatori di minaccia per tutta l'esperienza di Microsoft Sentinel.

- Rilevare le minacce con regole di analisi predefinite o personalizzate in Microsoft Sentinel

- Analizzare gli eventi imprevisti in Microsoft Sentinel.