Progettazione del Gateway VPN

È importante tenere presente che sono disponibili configurazioni diverse per le connessioni del gateway VPN. È necessario determinare la configurazione più adatta alle proprie esigenze. Nelle sezioni seguenti è possibile visualizzare le informazioni di progettazione e i diagrammi della topologia sulle connessioni gateway VPN seguenti. Usare i diagrammi e le descrizioni per selezionare la topologia di connessione più adatta alle esigenze. I diagrammi mostrano le topologie di base principali, ma è possibile creare configurazioni più complesse usando i diagrammi come linee guida.

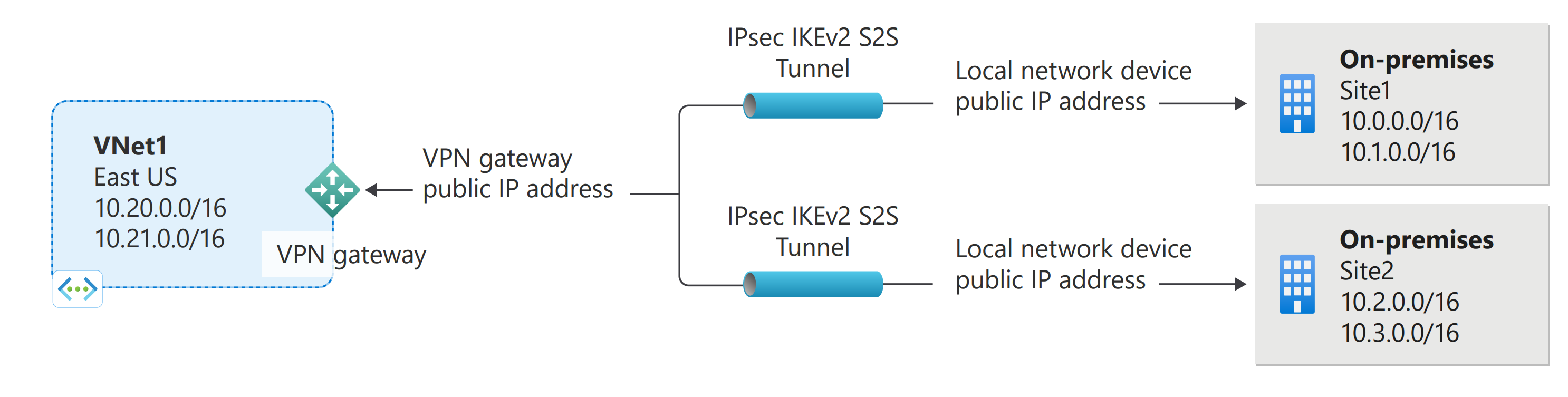

VPN da sito a sito

Una connessione gateway VPN da sito a sito (S2S) è una connessione tramite tunnel VPN IPsec/IKE (IKEv1 o IKEv2). Le connessioni S2S possono essere usate per le configurazioni cross-premise e ibride. Una connessione da sito a sito richiede la presenza in locale di un dispositivo VPN a cui è stato assegnato un indirizzo IP pubblico. Per informazioni sulla selezione di un dispositivo VPN, vedere Domande frequenti sul gateway VPN - Dispositivi VPN.

Gateway VPN può essere configurato in modalità active-standby usando un indirizzo IP pubblico o in modalità attiva-attiva usando due indirizzi IP pubblici. In modalità standby attivo, un tunnel IPsec è attivo e l'altro tunnel è in standby. In questa configurazione il traffico passa attraverso il tunnel attivo e, se si verifica un problema con questo tunnel, il traffico passa al tunnel di standby. È consigliabile configurare Gateway VPN in modalità attiva-attiva in cui entrambi i tunnel IPsec sono attivi simultaneamente, con il flusso di dati attraverso entrambi i tunnel contemporaneamente. Un ulteriore vantaggio della modalità attiva-attiva è che i clienti riscontrano velocità effettiva più elevate.

È possibile creare più connessioni VPN dal gateway di rete virtuale, in genere connettendosi a più siti locali. Quando si usano più connessioni, è necessario usare una rete VPN di tipo RouteBased (nota come gateway dinamico nell'ambito delle reti virtuali classiche). Poiché ogni rete virtuale può avere un solo gateway VPN, tutte le connessioni che usano il gateway condividono la larghezza di banda disponibile. Questo tipo di connessione viene talvolta definito una connessione "multisito".

Modelli e metodi di distribuzione per S2S

| Modello/metodo di distribuzione | Azure portal | PowerShell | Interfaccia della riga di comando di Azure |

|---|---|---|---|

| Gestione risorse | Esercitazione | Esercitazione | Esercitazione |

| Classico | Esercitazione** | Esercitazione | Non supportato |

( ** ) indica che questo metodo contiene passaggi per cui è necessario PowerShell.

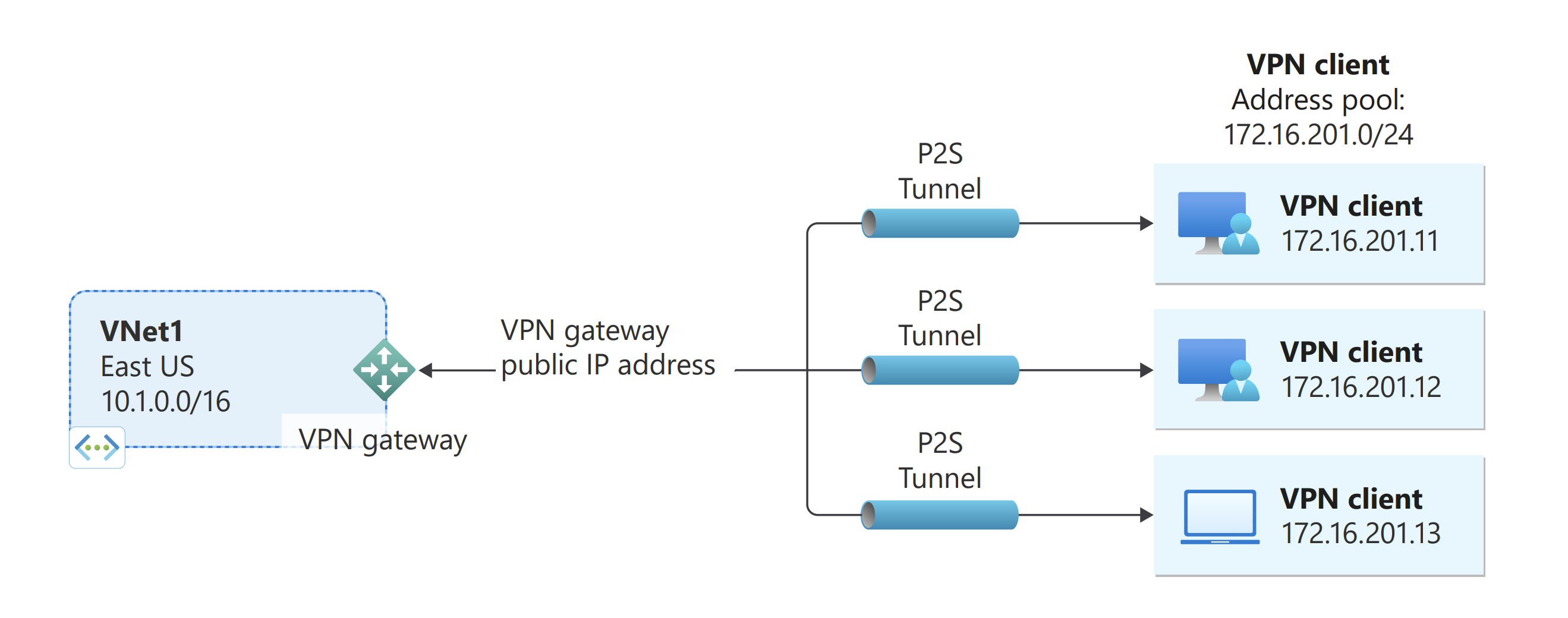

VPN da punto a sito

Una connessione gateway VPN da punto a sito permette di creare una connessione sicura alla rete virtuale da un singolo computer client. Una connessione da punto a sito viene stabilita avviandola dal computer client. Questa soluzione è utile per i telelavoratori che intendono connettersi alle reti virtuali di Azure da una posizione remota, ad esempio da casa o durante una riunione. Una VPN da punto a sito è anche una soluzione utile da usare al posto di una VPN da sito a sito quando solo pochi client devono connettersi a una rete virtuale.

A differenza delle connessioni da sito a sito, le connessioni da sito a sito non richiedono un indirizzo IP pubblico locale o un dispositivo VPN. Le connessioni da punto a sito possono essere usate con le connessioni da sito a sito attraverso lo stesso gateway VPN, purché tutti i requisiti di configurazione per entrambe le connessioni siano compatibili. Per altre informazioni sulle connessioni da punto a sito, vedere Informazioni sulla VPN da punto a sito.

Metodi e modelli di distribuzione per la connessione da punto a sito

Autenticazione del certificato nativa di Azure

| Modello/metodo di distribuzione | Azure portal | PowerShell |

|---|---|---|

| Gestione risorse | Esercitazione | Esercitazione |

| Classico | Esercitazione | Supportata |

Autenticazione RADIUS

| Modello/metodo di distribuzione | Azure portal | PowerShell |

|---|---|---|

| Gestione risorse | Supportata | Esercitazione |

| Classico | Non supportato | Non supportato |

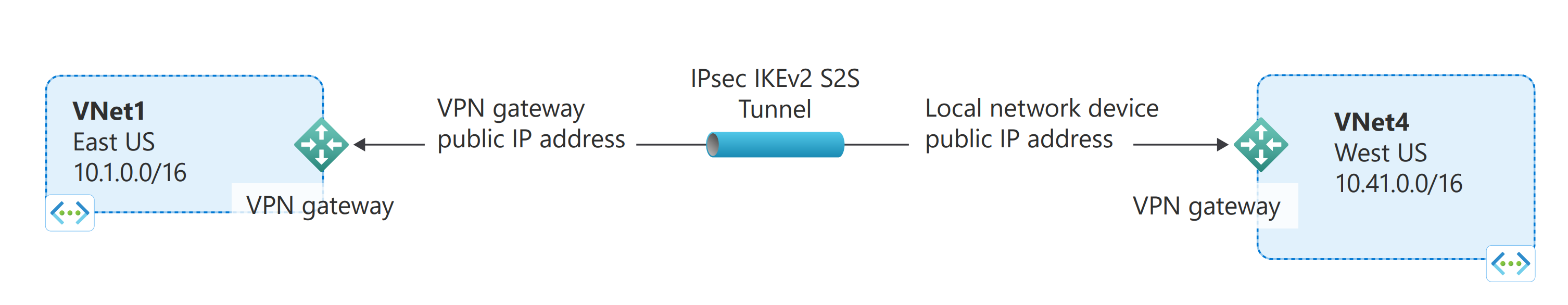

Connessioni da rete virtuale a rete virtuale (tunnel VPN IPsec/IKE)

La connessione di una rete virtuale a un'altra rete virtuale (da rete virtuale a rete virtuale) è simile alla connessione di una rete virtuale a un percorso di sito locale. Entrambi i tipi di connettività utilizzano un gateway VPN per fornire un tunnel sicuro tramite IPsec/IKE. È anche possibile combinare una comunicazione tra reti virtuali con configurazioni di connessioni multisito. Questo permette di definire topologie di rete che consentono di combinare la connettività cross-premise con la connettività tra reti virtuali.

Le reti virtuali connesse possono essere:

- Nella stessa area o in aree diverse

- Nella stessa sottoscrizione o in sottoscrizioni diverse

- Nello stesso modello di distribuzione o in modelli diversi

Connessioni tra modelli di distribuzione

Azure offre attualmente di due modelli di distribuzione: classica e Resource Manager. Se si usa Azure da qualche tempo, si dispone probabilmente di VM e istanze del ruolo di Azure in esecuzione su una rete virtuale classica. Le VM e le istanze del ruolo più recenti potrebbero invece essere in esecuzione su una rete virtuale creata in Resource Manager. Si crea una connessione tra le reti virtuali per consentire alle risorse di una rete virtuale di comunicare direttamente con le risorse di un'altra.

Peering reti virtuali

È possibile usare il peering reti virtuali per creare la connessione, purché la rete virtuale soddisfi determinati requisiti. Il peering reti virtuali non usa un gateway di rete virtuale. Per altre informazioni, vedere Peering reti virtuali.

Metodi e modelli di distribuzione per connessioni da rete virtuale a rete virtuale

| Modello/metodo di distribuzione | Azure portal | PowerShell | Interfaccia della riga di comando di Azure |

|---|---|---|---|

| Classico | Esercitazione* | Supportato | Non supportato |

| Gestione risorse | Esercitazione+ | Esercitazione | Esercitazione |

| Connessioni tra modelli di distribuzione diversi | Esercitazione* | Esercitazione | Non supportato |

(+) indica che questo metodo di distribuzione è disponibile solo per le reti virtuali nella stessa sottoscrizione.

( * ) indica che questo metodo di distribuzione richiede anche PowerShell.

Connessioni coesistenti da sito a sito ed ExpressRoute

ExpressRoute è una connessione privata diretta dalla rete WAN (non sulla rete Internet pubblica) a servizi Microsoft come Azure. Il traffico VPN da sito a sito viaggia crittografato tramite Internet pubblico. La possibilità di configurare connessioni VPN da sito a sito ed ExpressRoute per la stessa rete virtuale offre diversi vantaggi.

È possibile configurare una VPN da sito a sito come percorso di failover sicuro per ExpressRoute o usare VPN da sito a sito per connettersi a siti che non fanno parte della rete, ma connessi tramite ExpressRoute. Si noti che questa configurazione richiede due gateway di rete virtuale per la stessa rete virtuale, uno che usa il tipo di gateway "Vpn" e l'altro che usa il tipo di gateway "ExpressRoute".

Metodi e modelli di distribuzione per la coesistenza di connessioni da sito a sito ed ExpressRoute

| Modello/metodo di distribuzione | Azure portal | PowerShell |

|---|---|---|

| Gestione risorse | Supportato | Esercitazione |

| Classico | Non supportato | Esercitazione |

Connessioni a disponibilità elevata

Per la pianificazione e la progettazione di connessioni a disponibilità elevata, vedere Connessioni a disponibilità elevata.

Passaggi successivi

Per altre informazioni, vedere Domande frequenti sul gateway VPN.

Altre informazioni sulle impostazioni di configurazione di Gateway VPN.

Per Gateway VPN considerazioni su BGP, vedere Informazioni su BGP.

Informazioni su alcune altre funzionalità di rete chiave di Azure.