Connessione un gateway VPN a più dispositivi VPN basati su criteri locali

Questo articolo illustra la procedura per configurare un gateway VPN basato su route di Azure per la connessione a più dispositivi VPN basati su criteri locali sfruttando i criteri IPsec/IKE personalizzati nelle connessioni VPN da sito a sito. I passaggi descritti in questo articolo usano Azure PowerShell.

Informazioni sui gateway VPN basati su criteri e basati su route

I dispositivi VPN basati su criteri e basati su route differiscono in che modo i selettori di traffico IPsec vengono impostati in una connessione:

- I dispositivi VPN basati su criteri usano le combinazioni di prefissi di entrambe le reti per definire come crittografare/decrittografare il traffico tramite i tunnel IPsec. In genere si basa su dispositivi firewall che eseguono filtri di pacchetti. La crittografia e la decrittografia dei tunnel IPsec vengono aggiunte al filtro dei pacchetti e al motore di elaborazione.

- I dispositivi VPN basati su route usano selettori di traffico any-to-any (jolly) e consentono alle tabelle di routing/inoltro di indirizzare il traffico a tunnel IPsec diversi. In genere si basa su piattaforme router in cui ogni tunnel IPsec viene modellato come interfaccia di rete o VTI (interfaccia del tunnel virtuale).

I diagrammi seguenti evidenziano i due modelli:

Esempio di VPN basata su criteri

Esempio di VPN basata su route

Supporto di Azure per la VPN basata su criteri

Azure supporta attualmente entrambe le modalità di gateway VPN: gateway VPN basati su route e gateway VPN basati su criteri. Si basa su piattaforme interne diverse, che comportano specifiche diverse. Per altre informazioni su gateway, velocità effettiva e connessioni, vedere Informazioni sulle impostazioni di Gateway VPN.

| Tipo di gateway VPN | SKU del gateway | Versioni di IKE supportate |

|---|---|---|

| Gateway basato su criteri | Di base | IKEv1 |

| Gateway basato su route | Di base | IKEv2 |

| Gateway basato su route | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 e IKEv2 |

| Gateway basato su route | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 e IKEv2 |

In precedenza, quando si usano VPN basate su criteri, si era limitati all'uso dello SKU Basic del gateway VPN basato su criteri e poteva connettersi solo a 1 dispositivo VPN/firewall locale. Ora, usando criteri IPsec/IKE personalizzati, è possibile usare un gateway VPN basato su route e connettersi a più dispositivi VPN/firewall basati su criteri. Per stabilire una connessione VPN basata su criteri usando un gateway VPN basato su route, configurare il gateway VPN basato su route per l'uso di selettori di traffico basati su prefisso con l'opzione "PolicyBasedTrafficSelectors".

Considerazioni

Per abilitare questa connettività, i dispositivi VPN basati su criteri locali devono supportare IKEv2 per connettersi ai gateway VPN basati su route di Azure. Controllare le specifiche dei dispositivi VPN.

Le reti locali che si connettono tramite dispositivi VPN basati su criteri con questo meccanismo possono connettersi solo alla rete virtuale di Azure e non possono passare ad altre reti locali o reti virtuali tramite lo stesso gateway VPN di Azure.

L'opzione di configurazione fa parte dei criteri di connessione IPsec/IKE personalizzati. Se si abilita l'opzione dei selettori di traffico basata su criteri è necessario specificare i criteri completi (algoritmi di crittografia IPsec/IKE e di integrità, attendibilità delle chiavi e durate delle associazioni di sicurezza).

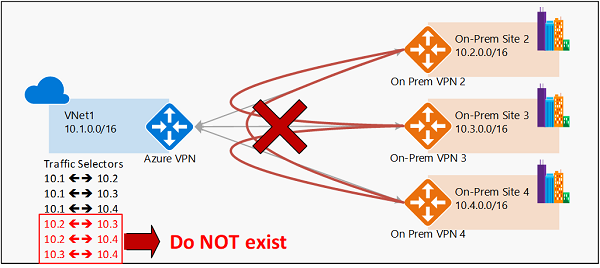

Il diagramma seguente illustra perché il routing di transito tramite gateway VPN non funziona con l'opzione basata su criteri:

Come illustrato nel diagramma, il gateway VPN di Azure ha selettori di traffico dalla rete virtuale a ogni prefisso di rete locale, ma non ai prefissi di Cross Connection. Ad esempio, il sito locale 2, il sito 3 e il sito 4 possono comunicare rispettivamente con VNet1, ma non possono connettersi tra loro tramite il gateway VPN di Azure. Il diagramma mostra i selettori di traffico con connessione incrociata non disponibili nel gateway VPN di Azure in questa configurazione.

Workflow

Le istruzioni contenute in questo articolo seguono lo stesso esempio descritto in Configurare criteri IPsec/IKE per connessioni da sito a sito o da rete virtuale a rete virtuale per stabilire una connessione VPN da sito a sito. Vedere il diagramma seguente:

Per abilitare la connettività, usare il flusso di lavoro seguente:

- Creare la rete virtuale, il gateway VPN e il gateway di rete locale per la connessione cross-premise.

- Creare un criterio IPsec/IKE.

- Applicare i criteri quando si crea una connessione da sito a sito o da rete virtuale a rete virtuale e si abilitano i selettori di traffico basati su criteri nella connessione.

- Se la connessione è già stata creata, è possibile applicare o aggiornare i criteri a una connessione esistente.

Abilitare i selettori di traffico basati su criteri

Questa sezione illustra come abilitare i selettori di traffico basati su criteri in una connessione. Assicurarsi di aver completato la parte 3 dell'articolo Configurare i criteri IPsec/IKE. I passaggi descritti in questo articolo usano gli stessi parametri.

Creare la rete virtuale, il gateway VPN e il gateway di rete locale

Connettersi alla sottoscrizione. Se si esegue PowerShell in locale nel computer, accedere usando il cmdlet Connessione-AzAccount. In alternativa, usare Azure Cloud Shell nel browser.

Dichiarare le variabili. Per questo esercizio, utilizziamo le variabili seguenti:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Crea un gruppo di risorse.

New-AzResourceGroup -Name $RG1 -Location $Location1Usare l'esempio seguente per creare la rete virtuale, TestVNet1 con tre subnet e il gateway VPN. Se si desidera sostituire i valori, è importante che la subnet gateway venga denominata sempre esattamente GatewaySubnet. Se si assegnano altri nomi, la creazione del gateway ha esito negativo.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Creare una connessione VPN da sito a sito con un criterio IPsec/IKE

Creare un criterio IPsec/IKE.

Importante

È necessario creare un criterio IPsec/IKE per abilitare l'opzione "UsePolicyBasedTrafficSelectors" nella connessione.

L'esempio seguente crea un criterio IPsec/IKE con gli algoritmi e i parametri seguenti:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS nessuno, durata dell'associazione di sicurezza 14.400 secondi e 1024 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Creare la connessione VPN da sito a sito con selettori di traffico basati su criteri e criteri IPsec/IKE e applicare i criteri IPsec/IKE creati nel passaggio precedente. Tenere presente il parametro aggiuntivo "-UsePolicyBasedTrafficSelectors $True", che abilita i selettori di traffico basati su criteri sulla connessione.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Dopo avere completato i passaggi, la connessione VPN da sito a sito userà il criterio IPsec/IKE definito e abiliterà i selettori di traffico basati su criteri nella connessione. È possibile ripetere gli stessi passaggi per aggiungere altre connessioni a dispositivi VPN basati su criteri locali aggiuntivi dallo stesso gateway VPN di Azure.

Per aggiornare i selettori di traffico basati su criteri

Questa sezione illustra come aggiornare l'opzione selettori di traffico basati su criteri per una connessione VPN da sito a sito esistente.

Ottenere la risorsa di connessione.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Visualizzare l'opzione selettori di traffico basati su criteri. La riga seguente indica se i selettori di traffico basati su criteri vengono usati per la connessione:

$connection6.UsePolicyBasedTrafficSelectorsSe la riga restituisce "True", i selettori di traffico basati su criteri sono configurati nella connessione. In caso contrario, restituirà "False".

Dopo aver ottenuto la risorsa di connessione, è possibile abilitare o disabilitare i selettori di traffico basati su criteri in una connessione.

Per abilitare

L'esempio seguente abilita l'opzione dei selettori di traffico basati su criteri, ma lascia invariato il criterio IPsec/IKE:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TruePer disabilitare

L'esempio seguente disabilita l'opzione dei selettori di traffico basati su criteri, ma lascia invariato il criterio IPsec/IKE:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Passaggi successivi

Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per i passaggi, vedere Creare la prima macchina virtuale .

Vedere anche Configure IPsec/IKE policy for S2S VPN or VNet-to-VNet connections (Configurare i criteri IPsec/IKE per le connessioni da sito a sito o da rete virtuale a rete virtuale) per altre informazioni sui criteri IPsec/IKE personalizzati.