Criteri di file nelle app di Microsoft Defender per il cloud

I criteri file consentono di applicare un'ampia gamma di processi automatizzati usando le API del provider di servizi cloud. È possibile impostare criteri per offrire analisi continuative della conformità, attività legali eDiscovery, prevenzione della perdita dei dati per contenuti sensibili condivisi pubblicamente e altri numerosi casi d'uso. Defender per il cloud Le app possono monitorare qualsiasi tipo di file in base a più di 20 filtri di metadati (ad esempio, livello di accesso, tipo di file).

Per un elenco di filtri di file che possono essere applicati, vedere Filtri file in app Microsoft Defender per il cloud.

Tipi di file supportati

I motori di Defender per il cloud Apps eseguono l'ispezione del contenuto estraendo testo da tutti i tipi di file comuni (100+) tra cui Office, Open Office, file compressi, vari formati rtf, XML, HTML e altro ancora.

Criteri

Il motore combina tre aspetti per ciascun criterio:

Analisi del contenuto basata su modelli preimpostati o espressioni personalizzate.

Filtri contesto, inclusi ruoli utente, metadati di file, livello di condivisione, integrazione dei gruppi organizzativi, contesto di collaborazione e altri attributi personalizzabili.

Azioni automatizzate per la governance e la correzione.

Nota

È garantita solo l'applicazione dell'azione di governance del primo criterio attivato. Ad esempio, se un criterio di file ha già applicato un'etichetta di riservatezza a un file, un secondo criterio file non può applicare un'altra etichetta di riservatezza.

Una volta abilitato, il criterio analizza l'ambiente cloud in modo continuativo, identifica i file che corrispondono ai filtri di contenuto e contesto e applica le azioni automatiche necessarie. Questi criteri provvedono a rilevare e correggere qualsiasi violazione per informazioni esistenti o nuovi contenuti creati. I criteri possono essere monitorati tramite avvisi in tempo reale o report generati dalla console.

Di seguito sono riportati esempi di criteri file che è possibile creare:

File condivisi pubblicamente: consente di ricevere un avviso per ogni file del cloud condiviso pubblicamente selezionando tutti i file con livello di condivisione Pubblico.

Nome file condiviso pubblicamente contiene il nome dell'organizzazione: ricevere un avviso su qualsiasi file contenente il nome dell'organizzazione e condiviso pubblicamente. Selezionare i file con un nome file contenente il nome dell'organizzazione e che sono condivisi pubblicamente.

Condivisione con domini esterni: consente di ricevere un avviso per qualsiasi file condiviso con account di proprietà di domini esterni specifici, Ad esempio, i file condivisi con il dominio di un concorrente. Selezionare il dominio esterno con cui si vuole limitare la condivisione.

Sposta in quarantena file condivisi non modificati nell'ultimo periodo: consente di ricevere un avviso per i file condivisi non modificati di recente, per metterli in quarantena o scegliere di attivare un'azione automatica. Escludere tutti i file privati che non sono stati modificati durante un intervallo di date specificato. In Google Workspace è possibile scegliere di mettere in quarantena questi file usando la casella di controllo "File di quarantena" nella pagina di creazione dei criteri.

Condivisione con utenti non autorizzati: consente di ricevere un avviso per i file condivisi con un gruppo di utenti non autorizzati all'interno dell'organizzazione. Selezionare gli utenti per cui la condivisione non è autorizzata.

Estensioni file sensibili: consente di ricevere un avviso per i file con estensioni specifiche con un'esposizione potenzialmente elevata. Selezionare l'estensione specifica (ad esempio, crt per i certificati) o il nome file ed escludere i file con livello di condivisione privato.

Nota

I criteri file sono limitati a 50 nelle app di Defender per il cloud.

Creare un nuovo criterio

Per creare un nuovo criterio file, seguire questa procedura:

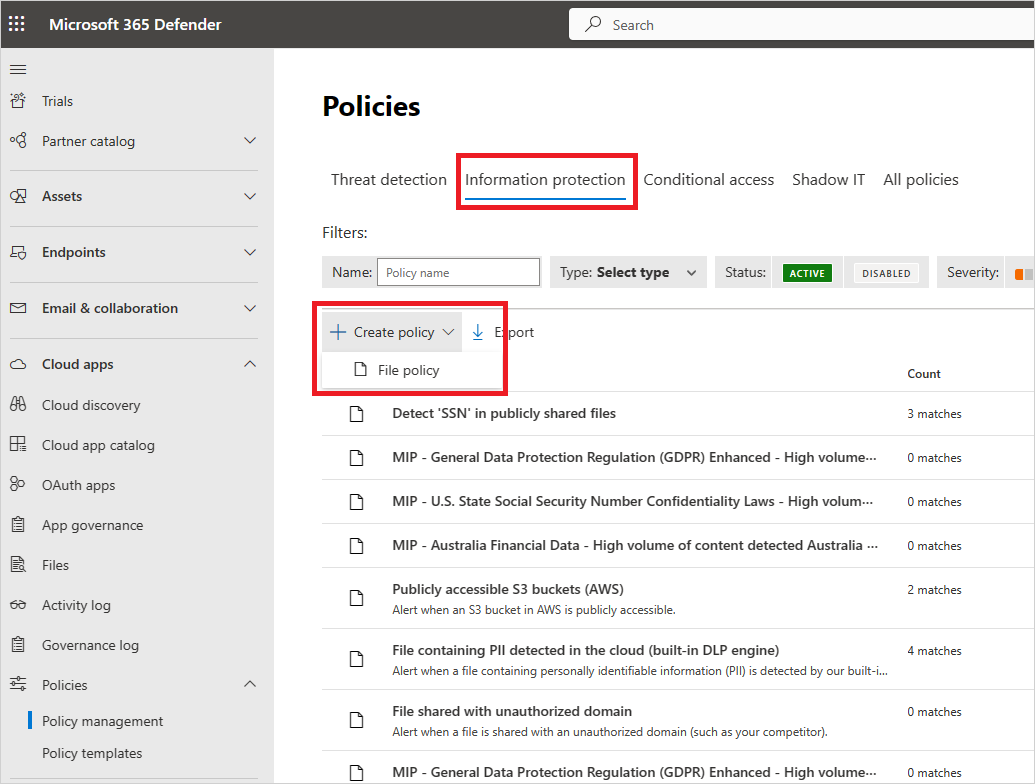

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri. Selezionare la scheda Information Protection .

Selezionare Crea criterio e selezionare Criteri file.

Assegnare al criterio un nome e una descrizione, eventualmente basandosi su un modello. Per altre informazioni sui modelli di criteri, vedere Controllare le app cloud mediante criteri.

Specificare una Gravità del criterio per il criterio. Se hai impostato Defender per le app cloud per l'invio di notifiche sulle corrispondenze dei criteri per un livello di gravità dei criteri specifico, questo livello viene usato per determinare se le corrispondenze dei criteri attivano una notifica.

In Categoria collegare il criterio al tipo di rischio più appropriato. Questo campo è solo informativo e consente di cercare i criteri specifici e gli avvisi in un secondo momento, in base al tipo di rischio. Il rischio potrebbe essere già preselezionato in base alla categoria per cui si è scelto di creare i criteri. Per impostazione predefinita, i criteri file sono impostati su DLP.

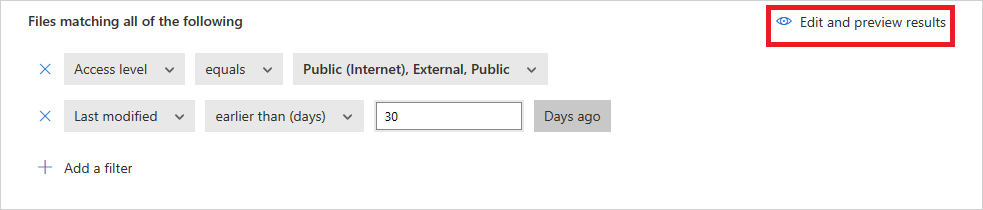

Usare Crea un filtro per i file a cui verrà applicato il criterio per specificare le app individuate che attiveranno il criterio. Limitare i filtri dei criteri fino a raggiungere un set accurato di file su cui si vuole intervenire. Essere il più restrittivi possibile per evitare falsi positivi. Ad esempio, se si desidera rimuovere le autorizzazioni pubbliche, ricordarsi di aggiungere il filtro Pubblico , se si desidera rimuovere un utente esterno, usare il filtro "Esterno" e così via.

Nota

Quando si usano i filtri dei criteri, contiene le ricerche solo per parole complete, separate da virgole, punti, spazi o caratteri di sottolineatura. Se, ad esempio, si cerca malware o virus, viene trovato virus_malware_file.exe ma non malwarevirusfile.exe. Se si cerca malware.exe, si trovano tutti i file con malware o exe nel nome file, mentre se si cerca "malware.exe" (con le virgolette) si trovano solo i file che contengono esattamente "malware.exe". L'opzione Uguale a consente di cercare soltanto una stringa completa. Se, ad esempio, si cerca malware.exe, verrà trovato malware.exe ma non malware.exe.txt.

Per altre informazioni sui filtri dei criteri file, vedere Filtri file in Microsoft Defender per il cloud App.

Nel primo filtro Applica a selezionare tutti i file esclusi le cartelle selezionate o le cartelle selezionate per Box, SharePoint, Dropbox o OneDrive, in cui è possibile applicare i criteri dei file su tutti i file nell'app o in cartelle specifiche. Si viene reindirizzati per accedere all'app cloud e quindi aggiungere le cartelle pertinenti.

Nel secondo filtro Applica a selezionare tutti i proprietari di file, proprietari di file dai gruppi utenti selezionati o tutti i proprietari di file tranne i gruppi selezionati. Selezionare quindi i gruppi di utenti pertinenti per determinare quali utenti e gruppi devono essere inclusi nei criteri.

Nel campo Metodo di ispezione del contenuto selezionare l'opzione desiderata. È possibile selezionare Criteri DLP incorporati o Servizio di classificazione dei dati. È consigliabile usare Servizio di classificazione dei dati.

Quando l'ispezione del contenuto è abilitata, è possibile scegliere se usare espressioni preimpostate o cercare altre espressioni personalizzate.

È inoltre possibile specificare un'espressione regolare per escludere un file dai risultati. Questa opzione è molto utile se si ha uno standard di parola chiave di classificazione interno che si vuole escludere dai criteri.

È possibile decidere di impostare il numero minimo di violazioni che si intende rilevare prima che il file venga considerato una violazione. Ad esempio, è possibile scegliere 10 se si desidera ricevere avvisi per i file con almeno 10 numeri di carta di credito presenti nel contenuto.

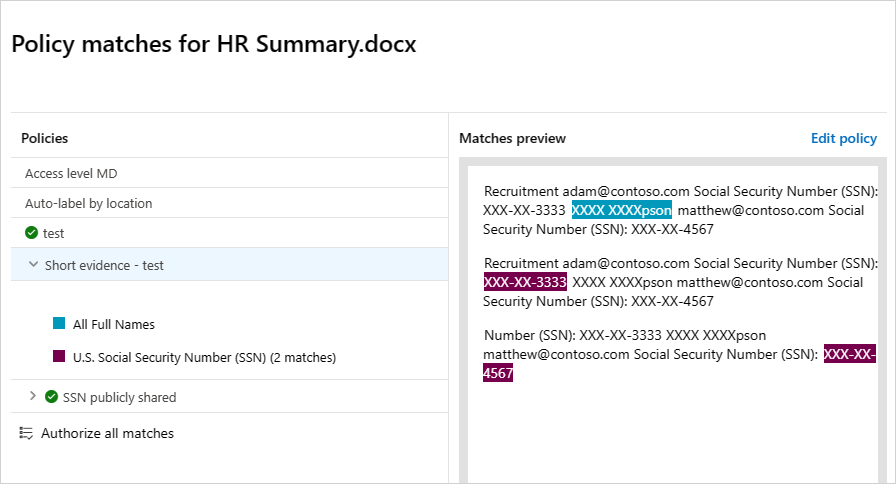

Quando il contenuto viene confrontato con l'espressione selezionata, il testo della violazione viene sostituito con caratteri "X". Per impostazione predefinita, le violazioni vengono mascherate e visualizzate nel contesto con 100 caratteri prima e dopo la violazione. I numeri nel contesto dell'espressione vengono sostituiti con caratteri "#" e non vengono mai archiviati in Defender per le app cloud. È possibile selezionare l'opzione Unmask the last four characters of a violation (Disabilita il mascheramento degli ultimi quattro caratteri della violazione) per disabilitare il mascheramento degli ultimi quattro caratteri della violazione. È necessario impostare i tipi di dati cercati dall'espressione regolare: contenuto, metadati e/o nome file. Per impostazione predefinita, esegue la ricerca nel contenuto e nei metadati.

Scegliere le azioni di governance che si desidera eseguire Defender per il cloud App quando viene rilevata una corrispondenza.

Dopo aver creato il criterio, è possibile visualizzarlo filtrando il tipo di criterio File. È sempre possibile modificare un criterio, calibrare i relativi filtri o modificare le azioni automatizzate. Il criterio viene abilitato automaticamente al momento della creazione e avvierà immediatamente l'analisi dei file cloud. Prestare particolare attenzione quando si creano azioni di governance. Tali azioni possono infatti causare la perdita irreversibile delle autorizzazioni di accesso ai file. È consigliabile restringere i filtri mediante l'uso di più campi di ricerca, in modo da rappresentare esattamente i file su cui si vuole agire. Più sono limitati i filtri, meglio è. Per indicazioni, è possibile usare il pulsante Modifica e anteprima dei risultati accanto ai filtri.

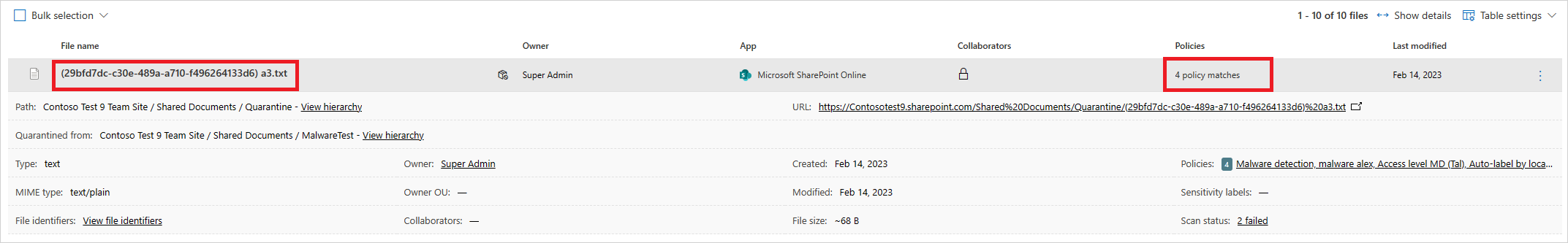

Per visualizzare le corrispondenze dei criteri dei file, i file sospetti di violare i criteri, passare a Criteri ->Gestione dei criteri. Filtrare i risultati per visualizzare solo i criteri di file tramite il filtro tipo nella parte superiore. Per altre informazioni sulle corrispondenze per ogni criterio, nella colonna Conteggio selezionare il numero di corrispondenze per un criterio. In alternativa, selezionare i tre puntini alla fine della riga per un criterio e scegliere Visualizza tutte le corrispondenze. Verrà aperto il report Criteri file. Selezionare la scheda Corrispondenza adesso per visualizzare i file che attualmente corrispondono ai criteri. Selezionare la scheda Cronologia per visualizzare una cronologia fino a sei mesi di file corrispondenti ai criteri.

Procedure consigliate per i criteri file

Evitare di reimpostare i criteri dei file (usando la casella di controllo Reimposta risultati e applicare di nuovo le azioni) negli ambienti di produzione, a meno che non sia assolutamente necessario, in quanto avvierà un'analisi completa dei file coperti dal criterio, che può avere un impatto negativo sulle prestazioni.

Quando si applicano etichette ai file in una cartella padre specifica e nelle relative sottocartelle, usare l'opzione Applica alle cartelle selezionate>. Aggiungere quindi ognuna delle cartelle padre.

Quando si applicano etichette ai file solo in una cartella specifica (escluse le sottocartelle), usare il filtro dei criteri file Parent Folder con l'operatore Equals .

I criteri di file sono più veloci quando vengono usati criteri di filtro ristretti (rispetto ai criteri wide).

Consolidare diversi criteri di file per lo stesso servizio (ad esempio SharePoint, OneDrive, Box e così via) in un singolo criterio.

Quando si abilita il monitoraggio dei file (dalla pagina Impostazioni), creare almeno un criterio file. Se non esiste alcun criterio di file o è disabilitato per sette giorni consecutivi, il monitoraggio dei file viene automaticamentedisponibile.

Informazioni di riferimento sui criteri file

Questa sezione fornisce informazioni di riferimento dettagliate sui criteri e spiegazioni relative a ogni tipo di criterio e ai campi che possono essere configurati per ogni criterio.

Un criterio file è un criterio basato su API che consente di controllare i contenuti dell'organizzazione nel cloud prendendo in considerazione oltre 20 filtri di metadati dei file (inclusi proprietario e livello di condivisione) e i risultati dell'ispezione del contenuto. In base ai risultati dei criteri, è possibile applicare azioni di governance. Il motore di ispezione del contenuto può essere esteso tramite motori DLP di terze parti e soluzioni antimalware.

Ogni criterio è costituito dalle parti seguenti:

Filtri file: consentono di creare condizioni granulari in base a metadati.

Ispezione del contenuto: consente di rendere i criteri più restrittivi in base ai risultati del motore di prevenzione della perdita dei dati. È possibile includere un'espressione personalizzata o preimpostata. È possibile impostare esclusioni e scegliere il numero di corrispondenze. È anche possibile scegliere l'anonimato mascherando il nome utente.

Azioni: i criteri mettono a disposizione un set di azioni di governance che possono essere applicate automaticamente quando vengono rilevate violazioni. Queste azioni sono suddivise in azioni di collaborazione, azioni di sicurezza e azioni di analisi.

Estensioni: l'ispezione del contenuto può essere eseguita tramite motori di terze parti per rendere più efficace la prevenzione della perdita dei dati e le funzionalità antimalware.

Query di file

Per rendere anche più semplice l'analisi, è ora possibile creare e salvare query personalizzate da usare successivamente.

Nella pagina File usare i filtri come descritto in precedenza per eseguire il drill-down nelle app in base alle esigenze.

Dopo aver completato la compilazione della query, selezionare il pulsante Salva con nome sopra i filtri.

Nella finestra popup Salva query denominare la query.

Per usare di nuovo questa query in futuro, in Query scorrere verso il basso fino a Query salvate e selezionare la query da usare.

Visualizzare i risultati dei criteri dei file

È possibile passare al Centro criteri per esaminare le violazioni dei criteri dei file.

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri e quindi selezionare la scheda Protezione delle informazioni .

Per ogni criterio di file, è possibile visualizzare le violazioni dei criteri dei file selezionando le corrispondenze.

È possibile selezionare il file stesso per ottenere informazioni sui file.

Ad esempio, è possibile selezionare Collaboratori per visualizzare chi ha accesso a questo file ed è possibile selezionare Corrispondenze per visualizzare i numeri di previdenza sociale.

Video correlati

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.