Come Defender for Cloud Apps consente di proteggere OneLogin

Come soluzione di gestione delle identità e degli accessi, OneLogin contiene le chiavi per la maggior parte dei servizi aziendali critici per le organizzazioni. OneLogin gestisce i processi di autenticazione e autorizzazione per gli utenti. Qualsiasi abuso di OneLogin da parte di un attore malintenzionato o qualsiasi errore umano può esporre gli asset e i servizi più critici a potenziali attacchi.

La connessione di OneLogin a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività di amministrazione di OneLogin e sugli accessi degli utenti gestiti e fornisce il rilevamento delle minacce per comportamenti anomali.

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Insufficiente consapevolezza della sicurezza

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

Rilevare minacce cloud, account compromessi e insider dannosi

Usare gli audit trail delle attività per indagini giudiziarie

Controllare OneLogin con i criteri

| Tipo | Nome |

|---|---|

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile Attività eseguita dall'utente terminato (richiede Microsoft Entra ID come IdP) Molteplici tentativi di accesso non riusciti Attività amministrative insolite Attività insolite rappresentate |

| Criteri attività | Creare un criterio personalizzato in base alle attività di OneLogin |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Oltre al monitoraggio delle potenziali minacce, è possibile applicare e automatizzare le seguenti azioni di governance di OneLogin per correggere le minacce rilevate:

| Tipo | Azione |

|---|---|

| Governance degli utenti | Inviare una notifica all'utente in caso di avviso (tramite Microsoft Entra ID) Richiedere all'utente di eseguire di nuovo l'accesso (tramite Microsoft Entra ID) Sospendere l'utente (tramite Microsoft Entra ID) |

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere OneLogin in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni e il blocco e la protezione del download di dati sensibili in dispositivi non gestiti o rischiosi.

Connettere OneLogin a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'app OneLogin esistente usando le API del connettore app. Questa connessione offre visibilità e controllo sull'uso di OneLogin dell'organizzazione.

Prerequisiti

- L'account OneLogin usato per l'accesso a OneLogin deve essere un utente con privilegi avanzati. Per altre informazioni sui privilegi amministrativi di OneLogin, vedere questo articolo.

Configurare OneLogin

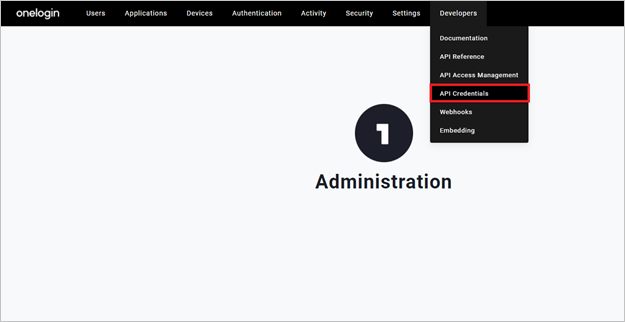

Passare al portale di amministrazione di OneLogin. Selezionare Credenziali API nel menu a discesa Sviluppatori .

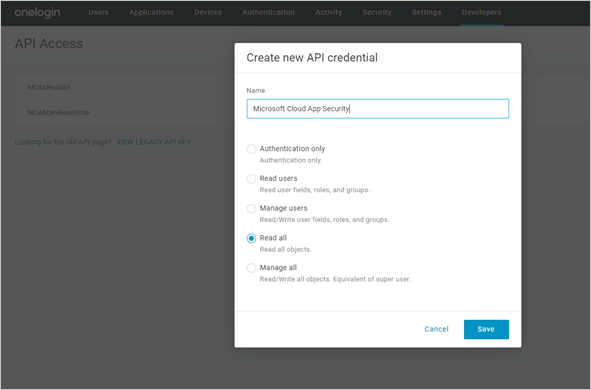

Selezionare Nuove credenziali.

Assegnare alla nuova applicazione il nome Microsoft Defender for Cloud Apps, scegliere Leggi tutte le autorizzazioni e selezionare Salva.

Copiare l'ID client e il segreto client. Saranno necessari nei passaggi seguenti.

Configurare Defender for Cloud Apps

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

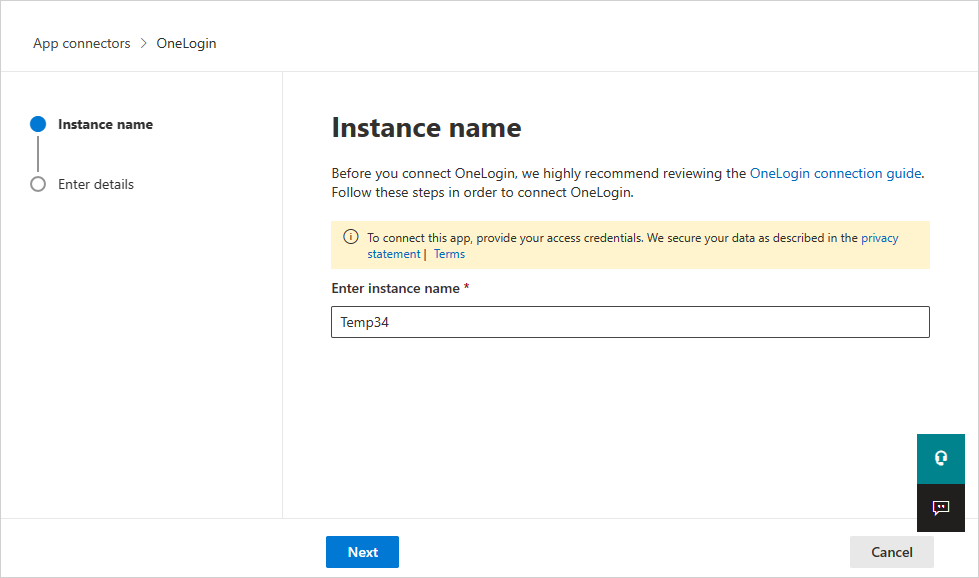

Nella pagina Connettori app selezionare +Connetti un'app, seguita da OneLogin.

Nella finestra successiva assegnare al connettore un nome descrittivo e selezionare Avanti.

Nella finestra Immettere i dettagli immettere l'ID client e il segreto client copiati e selezionare Invia.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

La prima connessione può richiedere fino a 4 ore per ottenere tutti gli utenti e le relative attività dopo la creazione del connettore.

Dopo che lo stato del connettore è stato contrassegnato come Connesso, il connettore è attivo e funzionante.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.