Individuazione dei dispositivi di rete e gestione delle vulnerabilità

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Gestione delle vulnerabilità di Defender

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Nota

Il blog sulle valutazioni delle vulnerabilità e individuazione dei dispositivi di rete (pubblicato 04-13-2021) fornisce informazioni dettagliate sulle nuove funzionalità di individuazione dei dispositivi di rete in Defender per endpoint. Questo articolo offre una panoramica della sfida che l'individuazione dei dispositivi di rete è progettata per affrontare e informazioni dettagliate su come iniziare a usare queste nuove funzionalità.

Le funzionalità di individuazione della rete sono disponibili nella sezione Inventario dispositivi del portale di Microsoft Defender e nelle console di Microsoft Defender XDR.

Un dispositivo Microsoft Defender per endpoint designato viene usato in ogni segmento di rete per eseguire analisi periodiche autenticate dei dispositivi di rete preconfigurati. Una volta individuate, le funzionalità di gestione delle vulnerabilità in Defender per endpoint forniscono flussi di lavoro integrati per proteggere commutatori, router, controller WLAN, firewall e gateway VPN individuati.

Dopo aver individuato e classificato i dispositivi di rete, gli amministratori della sicurezza possono ricevere le raccomandazioni di sicurezza più recenti ed esaminare le vulnerabilità individuate di recente nei dispositivi di rete distribuiti nelle organizzazioni.

Approccio

I dispositivi di rete non vengono gestiti come endpoint standard perché Defender per endpoint non dispone di un sensore incorporato nei dispositivi di rete stessi. Questi tipi di dispositivi richiedono un approccio senza agente in cui un'analisi remota ottiene le informazioni necessarie dai dispositivi. A seconda della topologia e delle caratteristiche di rete, un singolo dispositivo o alcuni dispositivi di cui è stato eseguito l'onboarding in Microsoft Defender per endpoint esegue analisi autenticate dei dispositivi di rete tramite SNMP (sola lettura).

Esistono due tipi di dispositivi da tenere presenti:

- Dispositivo di analisi: dispositivo già caricato usato per analizzare i dispositivi di rete.

- Dispositivi di rete: i dispositivi di rete che si prevede di analizzare e caricare.

Gestione delle vulnerabilità per i dispositivi di rete

Dopo aver individuato e classificato i dispositivi di rete, gli amministratori della sicurezza possono ricevere le raccomandazioni di sicurezza più recenti ed esaminare le vulnerabilità individuate di recente nei dispositivi di rete distribuiti nelle organizzazioni.

Sistemi operativi supportati

Sono attualmente supportati i sistemi operativi seguenti:

- Cisco IOS, IOS-XE, NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba Networking ArubaOS, AOS-CX

- HPE ArubaOS, Procurve Switch Software

- Palo Alto Networks PAN-OS

Più fornitori di rete e sistema operativo verranno aggiunti nel tempo, in base ai dati raccolti dall'utilizzo dei clienti. Pertanto, è consigliabile configurare tutti i dispositivi di rete, anche se non sono specificati in questo elenco.

Come iniziare

Il primo passaggio consiste nel selezionare un dispositivo che esegue le analisi di rete autenticate.

Decidere un dispositivo di cui è stato eseguito l'onboarding di Defender per endpoint (client o server) con una connessione di rete alla porta di gestione per i dispositivi di rete che si prevede di analizzare.

Il traffico SNMP tra il dispositivo di analisi defender per endpoint e i dispositivi di rete di destinazione deve essere consentito (ad esempio, dal firewall).

Decidere quali dispositivi di rete vengono valutati per le vulnerabilità (ad esempio, un commutatore Cisco o un firewall Palo Alto Networks).

Assicurarsi che SNMP di sola lettura sia abilitato in tutti i dispositivi di rete configurati per consentire al dispositivo di analisi di Defender per endpoint di eseguire query sui dispositivi di rete configurati. 'SNMP write' non è necessario per la funzionalità corretta di questa funzionalità.

Ottenere gli indirizzi IP dei dispositivi di rete da analizzare (o le subnet in cui vengono distribuiti questi dispositivi).

Ottenere le credenziali SNMP dei dispositivi di rete(ad esempio: Community String, noAuthNoPriv, authNoPriv, authPriv). Quando si configura un nuovo processo di analisi, è necessario specificare le credenziali.

Configurazione client proxy: non è necessaria alcuna configurazione aggiuntiva oltre ai requisiti proxy del dispositivo Defender per endpoint.

Per consentire l'autenticazione e il corretto funzionamento dello scanner, è essenziale aggiungere i domini/URL seguenti:

- login.windows.net

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

Nota

Non tutti gli URL sono specificati nell'elenco documentato di Defender per endpoint della raccolta dati consentita.

Autorizzazioni

Per configurare i processi di analisi, è necessaria l'opzione di autorizzazione utente seguente: Gestire le impostazioni di sicurezza in Defender. È possibile trovare l'autorizzazione passando a Ruoli impostazioni>. Per altre informazioni, vedere Creare e gestire ruoli per il controllo degli accessi in base al ruolo.

Prerequisito della versione di Windows per lo scanner

Lo scanner è supportato in Windows 10, versione 1903 e Windows Server, versione 1903 e successive. Per altre informazioni, vedere Windows 10, versione 1903 e Windows Server, versione 1903.

Nota

È previsto un limite di 40 installazioni di scanner per tenant.

Installare lo scanner

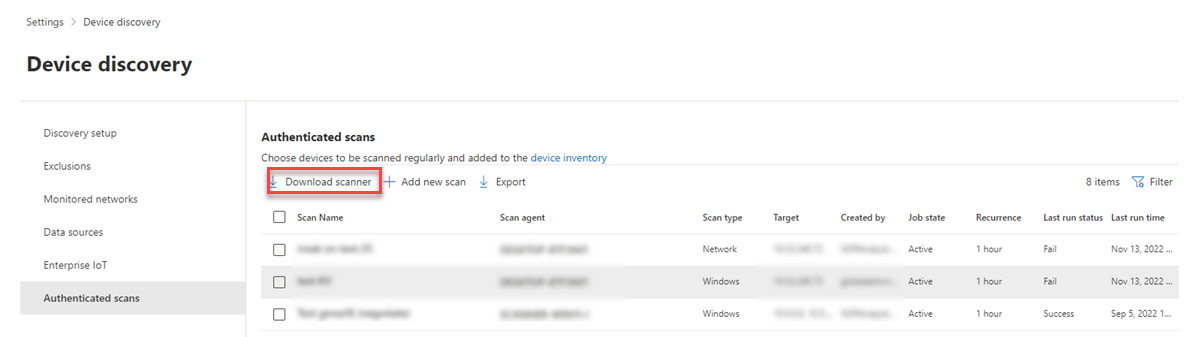

Passare aImpostazionidi sicurezza >di Microsoft 365Individuazione >del dispositivo>Scansioni autenticate.

Scaricare lo scanner e installarlo nel dispositivo di analisi di Defender per endpoint designato.

Installazione dello scanner & registrazione

Il processo di accesso può essere completato nel dispositivo di analisi designato stesso o in qualsiasi altro dispositivo (ad esempio, il dispositivo client personale).

Nota

Sia l'account con cui l'utente accede che il dispositivo usato per completare il processo di accesso devono trovarsi nello stesso tenant in cui viene eseguito l'onboarding del dispositivo in Microsoft Defender per endpoint.

Per completare il processo di registrazione dello scanner:

Copiare e seguire l'URL visualizzato nella riga di comando e usare il codice di installazione fornito per completare il processo di registrazione.

Nota

Potrebbe essere necessario modificare le impostazioni del prompt dei comandi per poter copiare l'URL.

Immettere il codice e accedere usando un account Microsoft con l'autorizzazione Defender per endpoint denominata "Gestire le impostazioni di sicurezza in Defender".

Al termine, verrà visualizzato un messaggio che conferma l'accesso.

Aggiornamenti per lo scanner

Lo scanner ha un'attività pianificata che, per impostazione predefinita, è configurata per cercare aggiornamenti regolarmente. Quando l'attività viene eseguita, confronta la versione dello scanner nel dispositivo client con la versione dell'agente nel percorso di aggiornamento. Il percorso di aggiornamento è il percorso in cui Windows cerca gli aggiornamenti, ad esempio in una condivisione di rete o da Internet.

Se viene rilevata una differenza tra le due versioni, il processo di aggiornamento determina quali sono i file diversi che devono essere aggiornati nel computer locale. Dopo aver determinato gli aggiornamenti necessari, viene avviato il download degli aggiornamenti.

Configurare un nuovo dispositivo di rete con analisi autenticata

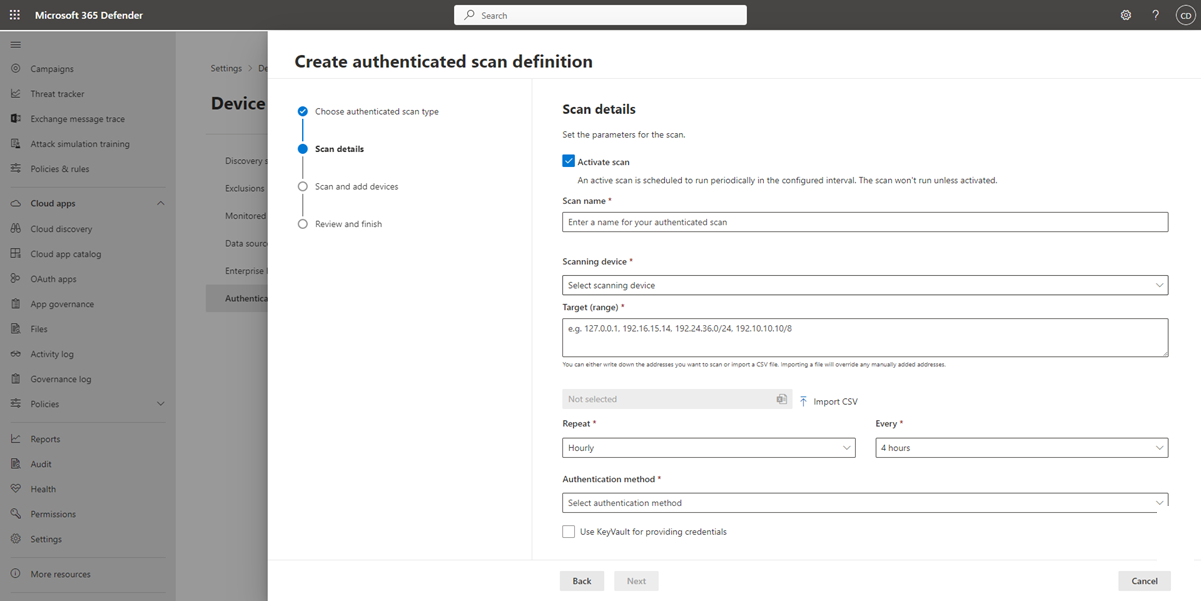

Passare a Impostazioni>Individuazione> dispositiviAnalisi autenticate nel portale di Microsoft Defender.

Selezionare Aggiungi nuova analisi e scegliere Analisi autenticata dal dispositivo di rete e selezionare Avanti.

Scegliere se attivare l'analisi.

Immettere un nome di analisi.

Selezionare il dispositivo di analisi: il dispositivo di onboarding usato per analizzare i dispositivi di rete.

Immettere target (intervallo): intervalli di indirizzi IP o nomi host da analizzare. È possibile immettere gli indirizzi o importare un file CSV. L'importazione di un file sostituisce tutti gli indirizzi aggiunti manualmente.

Selezionare l'intervallo di analisi: per impostazione predefinita, l'analisi viene eseguita ogni quattro ore, è possibile modificare l'intervallo di analisi o eseguirlo una sola volta, selezionando Non ripetere.

Scegliere il metodo di autenticazione.

È possibile selezionare Usa Azure KeyVault per fornire le credenziali: se si gestiscono le credenziali in Azure KeyVault, è possibile immettere l'URL Di Azure KeyVault e il nome del segreto Di Azure KeyVault a cui accedere dal dispositivo di analisi per fornire le credenziali. Il valore del segreto dipende dal metodo autenticato scelto, come descritto nella tabella seguente:

Metodo di autenticazione Valore del segreto KeyVault di Azure AuthPriv Nome utente; AuthPassword; PrivPassword AuthNoPriv Nome utente; AuthPassword CommunityString CommunityString Selezionare Avanti per eseguire o ignorare l'analisi di test.

Selezionare Avanti per esaminare le impostazioni e selezionare Invia per creare la nuova analisi autenticata del dispositivo di rete.

Nota

Per evitare la duplicazione del dispositivo nell'inventario dei dispositivi di rete, assicurarsi che ogni indirizzo IP sia configurato una sola volta tra più dispositivi di analisi.

Analizzare e aggiungere dispositivi di rete

Durante il processo di configurazione, è possibile eseguire un'analisi di test una tantum per verificare che:

- C'è connettività tra il dispositivo di analisi di Defender per endpoint e i dispositivi di rete di destinazione configurati.

- Le credenziali SNMP configurate sono corrette.

Ogni dispositivo di analisi può supportare fino a 1.500 indirizzi IP con esito positivo. Ad esempio, se si analizzano 10 subnet diverse in cui solo 100 indirizzi IP restituiscono risultati positivi, sarà possibile analizzare 1.400 indirizzi IP aggiuntivi da altre subnet nello stesso dispositivo di analisi.

Se sono presenti più intervalli di indirizzi IP/subnet da analizzare, la visualizzazione dei risultati dell'analisi di test richiede alcuni minuti. È disponibile un'analisi di test per un massimo di 1.024 indirizzi.

Una volta visualizzati i risultati, è possibile scegliere quali dispositivi verranno inclusi nell'analisi periodica. Se si ignora la visualizzazione dei risultati dell'analisi, tutti gli indirizzi IP configurati vengono aggiunti all'analisi autenticata del dispositivo di rete (indipendentemente dalla risposta del dispositivo). I risultati dell'analisi possono anche essere esportati.

Inventario dei dispositivi

I dispositivi appena individuati vengono visualizzati nella nuova scheda Dispositivi di rete nella pagina Inventario dispositivi . L'aggiunta di un processo di analisi può richiedere fino a due ore prima dell'aggiornamento dei dispositivi.

Risoluzione dei problemi

Installazione dello scanner non riuscita

Verificare che gli URL necessari vengano aggiunti ai domini consentiti nelle impostazioni del firewall. Assicurarsi inoltre che le impostazioni proxy siano configurate come descritto in Configurare le impostazioni di connettività Internet e proxy del dispositivo.

La pagina Web Microsoft.com/devicelogin non è stata visualizzata

Verificare che gli URL necessari vengano aggiunti ai domini consentiti nel firewall. Assicurarsi inoltre che le impostazioni proxy siano configurate come descritto in Configurare le impostazioni di connettività Internet e proxy del dispositivo.

I dispositivi di rete non vengono visualizzati nell'inventario dei dispositivi dopo diverse ore

I risultati dell'analisi devono essere aggiornati alcune ore dopo l'analisi iniziale che ha avuto luogo dopo aver completato la configurazione dell'analisi autenticata dal dispositivo di rete.

Se i dispositivi non vengono ancora visualizzati, verificare che il servizio 'MdatpNetworkScanService' sia in esecuzione nei dispositivi analizzati, in cui è stato installato lo scanner, ed eseguire un'analisi di esecuzione nella configurazione di analisi autenticata del dispositivo di rete pertinente.

Se ancora non si ottengono risultati dopo 5 minuti, riavviare il servizio.

L'ora dell'ultima visualizzazione dei dispositivi è superiore a 24 ore

Verificare che lo scanner sia in esecuzione correttamente. Passare quindi alla definizione di analisi e selezionare "Esegui test". Controllare i messaggi di errore restituiti dagli indirizzi IP pertinenti.

Lo scanner è configurato ma le analisi non sono in esecuzione

Poiché lo scanner autenticato attualmente usa un algoritmo di crittografia non conforme agli standard FIPS (Federal Information Processing Standards), lo scanner non può funzionare quando un'organizzazione applica l'uso di algoritmi conformi a FIPS.

Per consentire algoritmi non conformi a FIPS, impostare il valore seguente nel Registro di sistema per i dispositivi in cui verrà eseguito lo scanner:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy con un valore DWORD denominato Enabled e valore di 0x0

Gli algoritmi conformi a FIPS vengono usati solo in relazione ai dipartimenti e alle agenzie del governo federale Stati Uniti.

Autorizzazione utente di Defender Vulnerability Management richiesta

Registrazione completata con un errore: "Sembra che non si disponga di autorizzazioni sufficienti per l'aggiunta di un nuovo agente. L'autorizzazione necessaria è "Gestisci impostazioni di sicurezza in Defender".

Premere un tasto qualsiasi per uscire.

Chiedere all'amministratore di sistema di assegnare le autorizzazioni necessarie. In alternativa, chiedere a un altro membro pertinente di semplificare il processo di accesso fornendogli il codice di accesso e il collegamento.

Il processo di registrazione non riesce usando il collegamento fornito nella riga di comando nel processo di registrazione

Provare un browser diverso o copiare il collegamento di accesso e il codice in un dispositivo diverso.

Testo troppo piccolo o non è in grado di copiare testo dalla riga di comando

Modificare le impostazioni della riga di comando nel dispositivo per consentire la copia e la modifica delle dimensioni del testo.

Articoli correlati

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.