Nozioni fondamentali sull'amministrazione basata sui ruoli per Configuration Manager

Si applica a: Configuration Manager (Current Branch)

Con Configuration Manager si usa l'amministrazione basata sui ruoli per proteggere l'accesso che gli utenti amministratori devono usare Configuration Manager. È anche possibile proteggere l'accesso agli oggetti gestiti, ad esempio raccolte, distribuzioni e siti.

Il modello di amministrazione basato sui ruoli definisce e gestisce centralmente l'accesso di sicurezza a livello di gerarchia. Questo modello è per tutti i siti e le impostazioni del sito usando gli elementi seguenti:

I ruoli di sicurezza vengono assegnati agli utenti amministratori per concedere loro l'autorizzazione per Configuration Manager oggetti. Ad esempio, l'autorizzazione per creare o modificare le impostazioni client.

Gli ambiti di sicurezza vengono usati per raggruppare istanze specifiche di oggetti che un utente amministratore è responsabile di gestire. Ad esempio, un'applicazione che installa la console Configuration Manager.

Le raccolte vengono usate per specificare gruppi di utenti e dispositivi che l'utente amministratore può gestire in Configuration Manager.

Con la combinazione di ruoli, ambiti e raccolte, è possibile separare le assegnazioni amministrative che soddisfano i requisiti dell'organizzazione. Usati insieme, definiscono l'ambito amministrativo di un utente. Questo ambito amministrativo controlla gli oggetti visualizzati da un utente amministratore nella console di Configuration Manager e controlla le autorizzazioni di un utente per tali oggetti.

Vantaggi

Gli elementi seguenti sono i vantaggi dell'amministrazione basata sui ruoli in Configuration Manager:

I siti non vengono usati come limiti amministrativi. In altre parole, non espandere un sito primario autonomo in una gerarchia con un sito di amministrazione centrale per separare gli utenti amministrativi.

Creare utenti amministrativi per una gerarchia e assegnare la sicurezza solo una volta.

Tutte le assegnazioni di sicurezza vengono replicate e disponibili in tutta la gerarchia. Le configurazioni di amministrazione basate sui ruoli vengono replicate in ogni sito della gerarchia come dati globali e quindi vengono applicate a tutte le connessioni amministrative.

Importante

I ritardi nella replica tra siti possono impedire a un sito di ricevere modifiche per l'amministrazione basata su ruoli. Per altre informazioni su come monitorare la replica di database tra siti, vedere Trasferimenti di dati tra siti.

Sono disponibili ruoli di sicurezza predefiniti usati per assegnare le attività di amministrazione tipiche. Creare ruoli di sicurezza personalizzati per supportare i requisiti aziendali specifici.

Gli utenti amministratori visualizzano solo gli oggetti che hanno le autorizzazioni per la gestione.

È possibile controllare le azioni di sicurezza amministrativa.

Ruoli di sicurezza

Usare i ruoli di sicurezza per concedere autorizzazioni di sicurezza agli utenti amministratori. I ruoli di sicurezza sono gruppi di autorizzazioni di sicurezza assegnati agli utenti amministratori in modo che possano eseguire le attività amministrative. Queste autorizzazioni di sicurezza definiscono le azioni che un utente amministratore può eseguire e le autorizzazioni concesse per determinati tipi di oggetto. Come procedura consigliata per la sicurezza, assegnare i ruoli di sicurezza che forniscono le autorizzazioni meno necessarie per l'attività.

Configuration Manager dispone di diversi ruoli di sicurezza predefiniti per supportare raggruppamenti tipici di attività amministrative. È possibile creare ruoli di sicurezza personalizzati per supportare i requisiti aziendali specifici.

La tabella seguente riepiloga tutti i ruoli predefiniti:

| Nome | Descrizione |

|---|---|

| Amministratore dell'applicazione | Combina le autorizzazioni di Gestione distribuzione applicazioni e i ruoli autore dell'applicazione . Gli utenti amministratori in questo ruolo possono anche gestire query, visualizzare le impostazioni del sito, gestire le raccolte, modificare le impostazioni per l'affinità utente-dispositivo e gestire gli ambienti virtuali App-V. |

| Autore dell'applicazione | Può creare, modificare e ritirare applicazioni. Gli utenti amministratori in questo ruolo possono anche gestire applicazioni, pacchetti e ambienti virtuali App-V. |

| Gestione distribuzione applicazioni | Può distribuire applicazioni. Gli utenti amministratori in questo ruolo possono visualizzare un elenco di applicazioni. Possono gestire le distribuzioni per applicazioni, avvisi e pacchetti. Possono visualizzare raccolte e membri, messaggi di stato, query, regole di recapito condizionale e ambienti virtuali App-V. |

| Gestione asset | Concede le autorizzazioni per gestire il punto di sincronizzazione di Asset Intelligence, le classi di report di Asset Intelligence, l'inventario software, l'inventario hardware e le regole di misurazione. |

| Responsabile dell'accesso alle risorse aziendali | Concede le autorizzazioni per creare, gestire e distribuire profili di accesso alle risorse aziendali. Ad esempio, Wi-Fi, VPN, Exchange ActiveSync e-mail e profili certificato. |

| Responsabile delle impostazioni di conformità | Concede le autorizzazioni per definire e monitorare le impostazioni di conformità. Gli utenti amministratori in questo ruolo possono creare, modificare ed eliminare elementi di configurazione e baseline. Possono anche distribuire linee di base di configurazione nelle raccolte, avviare la valutazione della conformità e avviare la correzione per i computer non conformi. |

| Endpoint Protection Manager | Concede le autorizzazioni per creare, modificare ed eliminare criteri di Endpoint Protection. Possono distribuire questi criteri nelle raccolte, creare e modificare gli avvisi e monitorare lo stato di Endpoint Protection. |

| Amministratore completo | Concede tutte le autorizzazioni in Configuration Manager. All'utente amministratore che installa Configuration Manager viene concesso automaticamente questo ruolo di sicurezza, tutti gli ambiti e tutte le raccolte. |

| Amministratore dell'infrastruttura | Concede le autorizzazioni per creare, eliminare e modificare l'infrastruttura del server Configuration Manager ed eseguire attività di migrazione. |

| Gestione distribuzione del sistema operativo | Concede le autorizzazioni per creare immagini del sistema operativo e distribuirle nei computer, gestire pacchetti e immagini di aggiornamento del sistema operativo, sequenze di attività, driver, immagini di avvio e impostazioni di migrazione dello stato. |

| Amministratore operazioni | Concede le autorizzazioni per tutte le azioni in Configuration Manager ad eccezione delle autorizzazioni per gestire la sicurezza. Questo ruolo non può gestire utenti amministrativi, ruoli di sicurezza e ambiti di sicurezza. |

| Analista di sola lettura | Concede le autorizzazioni per visualizzare tutti gli oggetti Configuration Manager. |

| Operatore strumenti remoti | Concede le autorizzazioni per eseguire e controllare gli strumenti di amministrazione remota che consentono agli utenti di risolvere i problemi del computer. Gli utenti amministratori in questo ruolo possono eseguire il controllo remoto, l'assistenza remota e il desktop remoto dalla console di Configuration Manager. |

| Amministratore della sicurezza | Concede le autorizzazioni per aggiungere e rimuovere utenti amministrativi e per associare gli utenti amministratori a ruoli di sicurezza, raccolte e ambiti di sicurezza. Gli utenti amministratori in questo ruolo possono anche creare, modificare ed eliminare i ruoli di sicurezza e gli ambiti di sicurezza e le raccolte assegnati. |

| Gestione aggiornamenti software | Concede le autorizzazioni per definire e distribuire gli aggiornamenti software. Gli utenti amministratori in questo ruolo possono gestire gruppi di aggiornamenti software, distribuzioni e modelli di distribuzione. |

Consiglio

Se si dispone di autorizzazioni, è possibile visualizzare l'elenco di tutti i ruoli di sicurezza nella console di Configuration Manager. Per visualizzare i ruoli, passare all'area di lavoro Amministrazione , espandere Sicurezza e quindi selezionare il nodo Ruoli di sicurezza .

Non è possibile modificare i ruoli di sicurezza predefiniti, ad eccezione dell'aggiunta di utenti amministrativi. È possibile copiare il ruolo, apportare modifiche e quindi salvare queste modifiche come nuovo ruolo di sicurezza personalizzato. È anche possibile importare i ruoli di sicurezza esportati da un'altra gerarchia, ad esempio un ambiente lab. Per altre informazioni, vedere Configurare l'amministrazione basata su ruoli.

Esaminare i ruoli di sicurezza e le relative autorizzazioni per determinare se si useranno i ruoli di sicurezza predefiniti o se è necessario creare ruoli di sicurezza personalizzati.

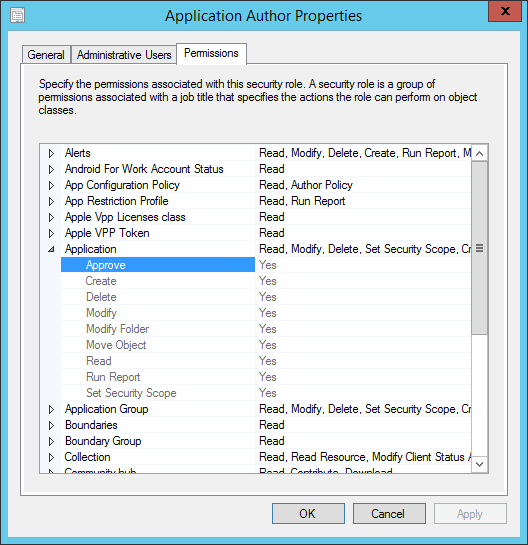

Autorizzazioni del ruolo

Ogni ruolo di sicurezza dispone di autorizzazioni specifiche per tipi di oggetto diversi. Ad esempio, il ruolo di autore dell'applicazione dispone delle autorizzazioni seguenti per le applicazioni:

- Approva

- Creare

- Elimina

- Modifica

- Modificare la cartella

- Oggetto Move

- Lettura

- Eseguire il report

- Impostare l'ambito di sicurezza

Questo ruolo dispone anche delle autorizzazioni per altri oggetti.

Per altre informazioni su come visualizzare le autorizzazioni per un ruolo o modificare le autorizzazioni per un ruolo personalizzato, vedere Configurare l'amministrazione basata su ruoli.

Pianificare i ruoli di protezione

Usare questo processo per pianificare Configuration Manager ruoli di sicurezza nell'ambiente:

Identificare le attività che gli utenti amministratori devono eseguire in Configuration Manager. Queste attività possono riguardare uno o più gruppi di attività di gestione. Ad esempio, la distribuzione di sistemi operativi e impostazioni per la conformità.

Eseguire il mapping di queste attività amministrative a uno o più ruoli predefiniti.

Se alcuni utenti amministratori eseguono le attività di più ruoli, assegnare gli utenti a più ruoli. Non creare un ruolo personalizzato che combina le autorizzazioni.

Se le attività identificate non vengono mappate ai ruoli di sicurezza predefiniti, creare e testare i ruoli personalizzati.

Per altre informazioni, vedere Creare ruoli di sicurezza personalizzati e Configurare i ruoli di sicurezza.

Raccolte

Le raccolte specificano gli utenti e i dispositivi che un utente amministratore può visualizzare o gestire. Ad esempio, per distribuire un'applicazione in un dispositivo, l'utente amministratore deve avere un ruolo di sicurezza che concede l'accesso a una raccolta che contiene il dispositivo.

Per altre informazioni sulle raccolte, vedere Introduzione alle raccolte.

Prima di configurare l'amministrazione basata sui ruoli, decidere se è necessario creare nuove raccolte per uno dei motivi seguenti:

- Organizzazione funzionale. Ad esempio, raccolte separate di server e workstation.

- Allineamento geografico. Ad esempio, raccolte separate per America del Nord ed Europa.

- Requisiti di sicurezza e processi aziendali. Ad esempio, raccolte separate per i computer di produzione e di test.

- Allineamento dell'organizzazione. Ad esempio, raccolte separate per ogni business unit.

Per altre informazioni, vedere Configurare le raccolte per gestire la sicurezza.

Ambiti di sicurezza

Usare gli ambiti di sicurezza per fornire agli utenti amministratori l'accesso agli oggetti a protezione diretta. Un ambito di sicurezza è un set denominato di oggetti a protezione diretta assegnati agli utenti amministratori come gruppo. Tutti gli oggetti a protezione diretta vengono assegnati a uno o più ambiti di sicurezza. Configuration Manager dispone di due ambiti di sicurezza predefiniti:

Tutto: concede l'accesso a tutti gli ambiti. Non è possibile assegnare oggetti a questo ambito di sicurezza.

Impostazione predefinita: questo ambito viene usato per tutti gli oggetti per impostazione predefinita. Quando si installa Configuration Manager, vengono assegnati tutti gli oggetti a questo ambito di sicurezza.

Per limitare gli oggetti che gli utenti amministratori possono visualizzare e gestire, creare ambiti di sicurezza personalizzati. Gli ambiti di sicurezza non supportano una struttura gerarchica e non possono essere annidati. Gli ambiti di sicurezza possono contenere uno o più tipi di oggetto, inclusi gli elementi seguenti:

- Sottoscrizioni di avvisi

- Applicazioni e gruppi di applicazioni

- Ambienti virtuali App-V

- Immagini di avvio

- Gruppi di limiti

- Elementi di configurazione e baseline

- Impostazioni client personalizzate

- Punti di distribuzione e gruppi di punti di distribuzione

- Pacchetti driver

- Criteri di Endpoint Protection (tutti)

- Cartelle

- Condizioni globali

- Processi di migrazione

- profili OneDrive for Business

- Immagini del sistema operativo

- Pacchetti di aggiornamento del sistema operativo

- Pacchetti

- Query

- Profili di connessione remota

- Script

- Siti

- Regole di misurazione software

- Gruppi di aggiornamento software

- Pacchetti di aggiornamenti software

- Sequenze di attività

- Elementi di configurazione dei dati e dei profili utente

- criteri Windows Update for Business

Esistono anche alcuni oggetti che non è possibile includere negli ambiti di sicurezza perché sono protetti solo dai ruoli di sicurezza. L'accesso amministrativo a questi oggetti non può essere limitato a un subset degli oggetti disponibili. Ad esempio, potrebbe essere disponibile un utente amministratore che crea gruppi di limiti usati per un sito specifico. Poiché l'oggetto limite non supporta gli ambiti di sicurezza, non è possibile assegnare a questo utente un ambito di sicurezza che consenta l'accesso solo ai limiti che potrebbero essere associati a tale sito. Poiché un oggetto limite non può essere associato a un ambito di sicurezza, quando si assegna un ruolo di sicurezza che include l'accesso agli oggetti limite a un utente, tale utente può accedere a ogni limite nella gerarchia.

Gli oggetti che non supportano gli ambiti di sicurezza includono, ma non sono limitati agli elementi seguenti:

- Foreste di Active Directory

- Utenti amministratori

- Avvisi

- Confini

- Associazioni di computer

- Impostazioni client predefinite

- Modelli di distribuzione

- Driver di dispositivo

- Mapping da sito a sito di migrazione

- Ruoli di sicurezza

- Ambiti di sicurezza

- Indirizzi del sito

- Ruoli del sistema del sito

- Aggiornamenti software

- Messaggi di stato

- Affinità utente-dispositivo

Creare ambiti di sicurezza quando è necessario limitare l'accesso a istanze separate di oggetti. Ad esempio:

Si dispone di un gruppo di utenti amministratori che devono visualizzare le applicazioni di produzione e non testare le applicazioni. Creare un ambito di sicurezza per le applicazioni di produzione e un altro per le applicazioni di test.

Un gruppo di utenti amministratori richiede l'autorizzazione di lettura per gruppi di aggiornamento software specifici. Un altro gruppo di utenti amministratori richiede autorizzazioni di modifica ed eliminazione per altri gruppi di aggiornamenti software. Creare ambiti di sicurezza diversi per questi gruppi di aggiornamenti software.

Per altre informazioni, vedere Configurare gli ambiti di sicurezza per un oggetto.

Passaggi successivi

Configurare l'amministrazione basata su ruoli per Configuration Manager