Cancellare in modo selettivo i dati usando le azioni di avvio condizionale dei criteri di protezione delle app in Intune

Le azioni di avvio condizionale nei criteri di protezione delle app di Intune offrono alle organizzazioni la possibilità di bloccare l'accesso o cancellare i dati dell'organizzazione quando non vengono soddisfatte determinate condizioni di dispositivo o app.

È possibile scegliere in modo esplicito di cancellare i dati aziendali dell'azienda dal dispositivo dell'utente finale come azione da intraprendere per la mancata conformità usando queste impostazioni. Per alcune impostazioni, è possibile configurare più azioni, ad esempio bloccare l'accesso e cancellare i dati in base a valori specificati diversi.

Creare criteri di protezione delle app usando azioni di avvio condizionale

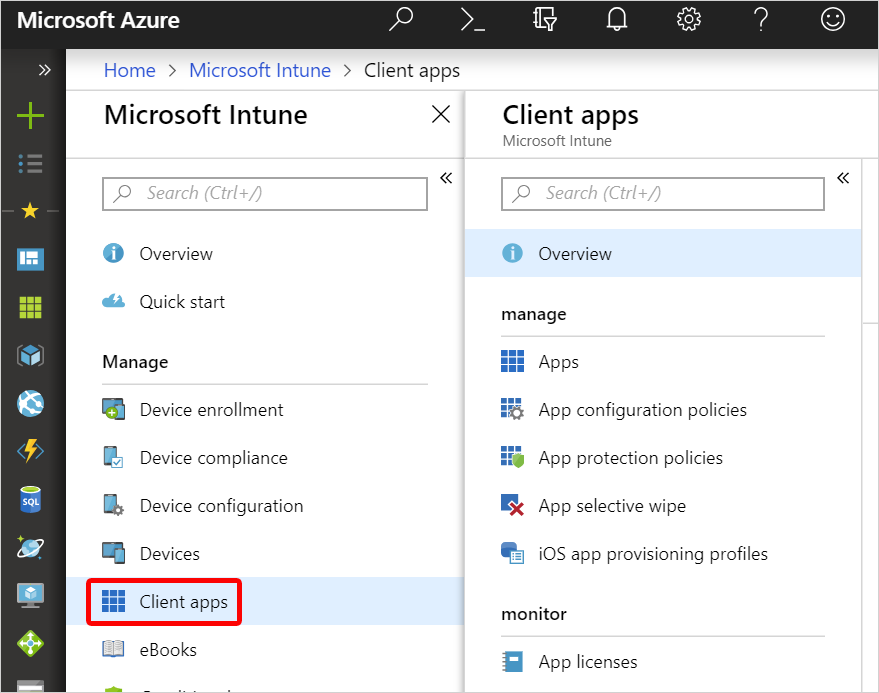

Accedere all'interfaccia di amministrazione Microsoft Intune.

Selezionare App>Protezione di app Criteri.

Selezionare Crea criterio e selezionare la piattaforma del dispositivo per i criteri.

Selezionare Configura le impostazioni necessarie per visualizzare l'elenco delle impostazioni disponibili per la configurazione per i criteri.

Scorrendo verso il basso nel riquadro Impostazioni, verrà visualizzata una sezione intitolata Avvio condizionale con una tabella modificabile.

Selezionare un'impostazione e inserire il valore che gli utenti devono soddisfare per accedere all'app aziendale.

Selezionare l'azione da eseguire se gli utenti non soddisfano i requisiti. In alcuni casi, è possibile configurare più azioni per un'unica impostazione. Per altre informazioni, vedere Come creare e assegnare criteri di protezione delle app.

Impostazioni dei criteri

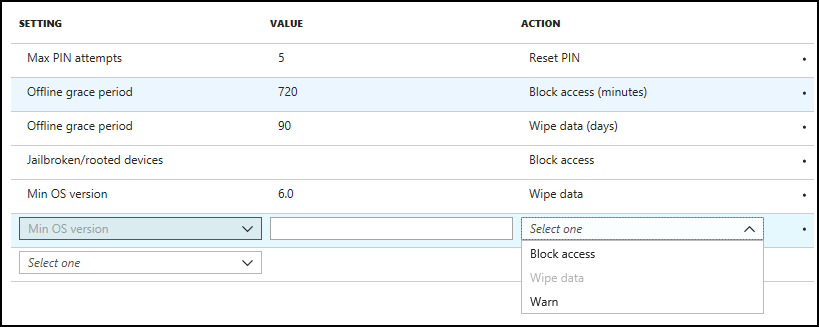

La tabella delle impostazioni dei criteri di protezione delle app include colonne per Impostazione, Valore e Azione.

Anteprima: impostazioni dei criteri di Windows

Per Windows, è possibile configurare le azioni per le impostazioni seguenti di "Controllo integrità" usando l'elenco a discesa Impostazione :

- Account disabilitato

- Versione massima del sistema operativo

- Versione minima dell'app

- Versione minima del sistema operativo

- Versione minima dell'SDK

- Periodo di prova offline

- Livello massimo di minaccia consentito per il dispositivo

Impostazioni dei criteri iOS

Per iOS/iPadOS, è possibile configurare le azioni per le impostazioni seguenti usando l'elenco a discesa Impostazione :

- Numero massimo di tentativi di PIN

- Periodo di prova offline

- Dispositivi jailbroken/rooted

- Versione massima del sistema operativo

- Versione minima del sistema operativo

- Versione minima dell'app

- Versione minima dell'SDK

- Modelli di dispositivo

- Livello massimo di minaccia consentito per il dispositivo

- Account disabilitato

Per usare l'impostazione Modello/i dispositivo , immettere un elenco di identificatori di modello iOS/iPadOS separati da punti e virgola. Questi valori non fanno distinzione tra maiuscole e minuscole. Oltre a in Intune Reporting per l'input "Modelli di dispositivo", è possibile trovare un identificatore di modello iOS/iPadOS in questo repository GitHub di terze parti.

Input di esempio: iPhone5,2; iPhone5,3

Nei dispositivi dell'utente finale, il client di Intune eseguirà un'azione in base a una semplice corrispondenza delle stringhe del modello di dispositivo specificate in Intune per i criteri di protezione delle applicazioni. La corrispondenza dipende interamente dai report del dispositivo. L'amministratore IT è invitato a verificare che il comportamento previsto si verifichi testando questa impostazione in base a diversi produttori e modelli di dispositivi e indirizzati a un piccolo gruppo di utenti. Il valore predefinito non è configurato.

Impostare una delle azioni seguenti:

- Consenti specificato (Blocco non specificato)

- Consenti specificato (cancellazione non specificata)

Cosa accade se l'amministratore IT inserisce un elenco diverso di identificatori di modello iOS/iPadOS tra criteri destinati alle stesse app per lo stesso utente di Intune?

Quando si verificano conflitti tra due criteri di protezione delle app per i valori configurati, Intune in genere adotta l'approccio più restrittivo. Di conseguenza, i criteri risultanti inviati all'app di destinazione aperta dall'utente di Intune di destinazione sarebbero un'intersezione degli identificatori del modello iOS/iPadOS elencati in Criteri A e Criteri B destinati alla stessa combinazione di app/utente. Ad esempio, i criteri A specificano "iPhone5,2; iPhone5,3", mentre il criterio B specifica "iPhone5,3", il criterio risultante a cui l'utente di Intune ha preso di mira sia il criterio A che il criterio B è "iPhone5,3".

Impostazioni dei criteri Android

Per Android, è possibile configurare le azioni per le impostazioni seguenti usando l'elenco a discesa Impostazione :

- Numero massimo di tentativi di PIN

- Periodo di prova offline

- Dispositivi jailbroken/rooted

- Versione minima del sistema operativo

- Versione massima del sistema operativo

- Versione minima dell'app

- Versione minima patch

- Produttori di dispositivi

- Verdetto integrità riproduzione

- Richiedere l'analisi delle minacce nelle app

- Versione minima Portale aziendale

- Livello massimo di minaccia consentito per il dispositivo

- Account disabilitato

- Richiedi blocco del dispositivo

Usando la versione Min Portale aziendale, è possibile specificare una versione minima specifica del Portale aziendale applicata a un dispositivo dell'utente finale. Questa impostazione di avvio condizionale consente di impostare i valori su Blocca accesso, Cancella dati e Avvisa come possibili azioni quando ogni valore non viene soddisfatto. I formati possibili per questo valore seguono il modello [Major].[ Minore], [Maggiore].[ Minore]. [Build], or [Major].[ Minore]. [Build]. [Revisione]. Dato che alcuni utenti finali potrebbero non preferire un aggiornamento forzato delle app sul posto, l'opzione "avvisa" può essere ideale quando si configura questa impostazione. Google Play Store esegue un buon lavoro per inviare solo i byte delta per gli aggiornamenti delle app. Tuttavia, può comunque trattarsi di una grande quantità di dati che l'utente potrebbe non voler utilizzare se si trovano sui dati al momento dell'aggiornamento. Forzare un aggiornamento e scaricare un'app aggiornata potrebbe comportare addebiti imprevisti per i dati al momento dell'aggiornamento. L'impostazione della versione Min Portale aziendale, se configurata, influirà su qualsiasi utente finale che ottiene la versione 5.0.4560.0 del Portale aziendale e qualsiasi versione futura del Portale aziendale. Questa impostazione non ha alcun effetto sugli utenti che usano una versione di Portale aziendale precedente alla versione con cui viene rilasciata questa funzionalità. Gli utenti finali che usano aggiornamenti automatici delle app nel dispositivo probabilmente non visualizzeranno alcuna finestra di dialogo da questa funzionalità, dato che probabilmente si troveranno nella versione più recente Portale aziendale. Questa impostazione è Android solo con protezione delle app per i dispositivi registrati e non registrati.

Per usare l'impostazione Produttore/i dispositivo , immettere un elenco di produttori Android separati da punti e virgola. Questi valori non fanno distinzione tra maiuscole e minuscole. Oltre alla creazione di report di Intune, è possibile trovare il produttore Android di un dispositivo nelle impostazioni del dispositivo.

Input di esempio: Produttore A; Produttore B

Nota

Questi sono alcuni produttori comuni segnalati dai dispositivi che usano Intune e possono essere usati come input: Asus; Mora; Bq; Gionee; Google; Hmd globale; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Affilato; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

Nei dispositivi dell'utente finale, il client di Intune eseguirà un'azione in base a una semplice corrispondenza delle stringhe del modello di dispositivo specificate in Intune per i criteri di protezione delle applicazioni. La corrispondenza dipende interamente dai report del dispositivo. L'amministratore IT è invitato a verificare che il comportamento previsto si verifichi testando questa impostazione in base a diversi produttori e modelli di dispositivi e indirizzati a un piccolo gruppo di utenti. Il valore predefinito non è configurato.

Impostare una delle azioni seguenti:

- Consenti specificato (blocco in caso di non specificato)

- Consenti specificato (cancellazione in caso di non specificato)

Cosa accade se l'amministratore IT inserisce un elenco diverso di produttori Android tra i criteri destinati alle stesse app per lo stesso utente di Intune?

Quando si verificano conflitti tra due criteri di protezione delle app per i valori configurati, Intune in genere adotta l'approccio più restrittivo. Di conseguenza, i criteri risultanti inviati all'app di destinazione aperta dall'utente di Intune di destinazione sarebbero un'intersezione tra i produttori Android elencati in Criteri A e Criteri B destinati alla stessa combinazione app/utente. Ad esempio, i criteri A specificano "Google; Samsung", mentre Il criterio B specifica "Google", il criterio risultante a cui l'utente di Intune ha preso di mira sia il criterio A che il criterio B è "Google".

Impostazioni e azioni aggiuntive

Per impostazione predefinita, la tabella contiene righe popolate come impostazioni configurate per il periodo di tolleranza Offline e numero massimo di tentativi di PIN, se l'impostazione Richiedi PIN per l'accesso è impostata su Sì.

Per configurare un'impostazione, selezionare un'impostazione nell'elenco a discesa nella colonna Impostazione . Dopo aver selezionato un'impostazione, la casella di testo modificabile viene abilitata nella colonna Valore nella stessa riga, se è necessario impostare un valore. Inoltre, l'elenco a discesa diventa abilitato nella colonna Azione con il set di azioni di avvio condizionale applicabili all'impostazione.

L'elenco seguente fornisce l'elenco comune di azioni:

- Blocca l'accesso : impedisce all'utente finale di accedere all'app aziendale.

- Cancellare i dati : cancellare i dati aziendali dal dispositivo dell'utente finale.

- Avvisa : consente di fornire la finestra di dialogo all'utente finale come messaggio di avviso.

In alcuni casi, ad esempio l'impostazione versione min del sistema operativo , è possibile configurare l'impostazione per eseguire tutte le azioni applicabili in base a numeri di versione diversi.

Dopo aver configurato completamente un'impostazione, la riga viene visualizzata in una visualizzazione di sola lettura e può essere modificata in qualsiasi momento. Inoltre, la riga sembra avere un elenco a discesa disponibile per la selezione nella colonna Impostazione . Le impostazioni configurate che non consentono più azioni non sono disponibili per la selezione nell'elenco a discesa.

Passaggi successivi

Per altre informazioni sui criteri di protezione delle app di Intune, vedere:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per