Creare e distribuire criteri di Windows Information Protection (WIP) con Intune

Nota

Microsoft Intune ha sospeso gli investimenti futuri nella gestione e distribuzione di Windows Information Protection.

Il supporto per windows Information Protection senza scenario di registrazione in Microsoft Intune è stato rimosso.

Per altre informazioni, vedere Linee guida sulla fine del supporto per Windows Information Protection.

Per informazioni su Intune MAM in Windows, vedere MAM per Windows e impostazioni dei criteri di Protezione di app per Windows.

È possibile usare i criteri di Windows Information Protection (WIP) con app Windows 10 per proteggere le app senza registrazione del dispositivo.

Prima di iniziare

Quando si aggiungono criteri WIP, è necessario comprendere alcuni concetti:

Elenco di app consentite ed esentate

App protette: Queste app sono le app che devono rispettare questo criterio.

Esentare le app: Queste app sono esenti da questo criterio e possono accedere ai dati aziendali senza restrizioni.

Tipi di app

- App consigliate: Elenco prepopolato di app (per lo più Microsoft 365 (Office)) che consentono di importare facilmente nei criteri.

- App dello Store: Puoi aggiungere qualsiasi app da Windows Store ai criteri.

- App desktop di Windows: Puoi aggiungere qualsiasi app desktop di Windows tradizionale ai criteri (ad esempio, .exe, .dll)

Prerequisiti

È necessario configurare il provider MAM prima di creare un criterio WIP. Altre informazioni su come configurare il provider MAM con Intune.

Importante

Wip non supporta più identità, può esistere una sola identità gestita alla volta. Per altre informazioni sulle funzionalità e le limitazioni di WIP, vedere Proteggere i dati aziendali con Windows Information Protection (WIP).For more information about the capabilities and limitations of WIP, see Protect your enterprise data using Windows Information Protection (WIP).

Inoltre, è necessario disporre della licenza e dell'aggiornamento seguenti:

Per aggiungere un criterio WIP

Dopo aver configurato Intune nell'organizzazione, è possibile creare criteri specifici di WIP.

Importante

I criteri di Windows Information Protection (WIP) senza registrazione sono stati deprecati. Non è più possibile creare criteri WIP per i dispositivi non registrazione.

Consiglio

Per informazioni correlate sulla creazione di criteri WIP per Intune, incluse le impostazioni disponibili e su come configurarli, vedere Creare criteri windows Information Protection (WIP) con MAM usando il portale per Microsoft Intune nella raccolta di documentazione Sicurezza di Windows.

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- Selezionare App>Protezione di app criteri>Crea criterio.

- Aggiungere i valori seguenti:

- Nome: Digitare un nome (obbligatorio) per i nuovi criteri.

- Descrizione: (Facoltativo) Digitare una descrizione.

- Piattaforma: Scegliere Windows 10 come piattaforma supportata per i criteri WIP.

- Stato di registrazione: Scegliere Senza registrazione come stato di registrazione per i criteri.

- Scegliere Crea. Il criterio viene creato e visualizzato nella tabella nel riquadro Protezione di app criteri.

Per aggiungere app consigliate all'elenco di app protette

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- Selezionare App>Criteri di protezione app.

- Nel riquadro Protezione di app criteri scegliere i criteri da modificare. Viene visualizzato il riquadro Intune Protezione app.

- Scegliere App protette nel riquadro Protezione app Intune. Viene visualizzato il riquadro App protette che mostra tutte le app già incluse nell'elenco per questo criterio di protezione delle app.

- Selezionare Aggiungi app. Le informazioni sull'aggiunta di app mostrano un elenco filtrato di app. L'elenco nella parte superiore del riquadro consente di modificare il filtro elenco.

- Selezionare ogni app che si vuole consentire l'accesso ai dati aziendali.

- Fare clic su OK. Il riquadro App protette viene aggiornato con tutte le app selezionate.

- Fare clic su Salva.

Aggiungere un'app dello Store all'elenco delle app protette

Per aggiungere un'app dello Store

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- Selezionare App>Criteri di protezione app.

- Nel riquadro Protezione di app criteri scegliere i criteri da modificare. Viene visualizzato il riquadro Intune Protezione app.

- Scegliere App protette nel riquadro Protezione app Intune. Viene visualizzato il riquadro App protette che mostra tutte le app già incluse nell'elenco per questo criterio di protezione delle app.

- Selezionare Aggiungi app. Le informazioni sull'aggiunta di app mostrano un elenco filtrato di app. L'elenco nella parte superiore del riquadro consente di modificare il filtro elenco.

- Nell'elenco selezionare App dello Store.

- Immettere i valori per Nome, Autore, Nome prodotto e Azione. Assicurarsi di impostare il valore Azione su Consenti, in modo che l'app abbia accesso ai dati aziendali.

- Fare clic su OK. Il riquadro App protette viene aggiornato con tutte le app selezionate.

- Fare clic su Salva.

Aggiungere un'app desktop all'elenco di app protette

Per aggiungere un'app desktop

- Accedere all'interfaccia di amministrazione Microsoft Intune.

- Selezionare App>Criteri di protezione app.

- Nel riquadro Protezione di app criteri scegliere i criteri da modificare. Viene visualizzato il riquadro Intune Protezione app.

- Scegliere App protette nel riquadro Protezione app Intune. Viene visualizzato il riquadro App protette che mostra tutte le app già incluse nell'elenco per questo criterio di protezione delle app.

- Selezionare Aggiungi app. Le informazioni sull'aggiunta di app mostrano un elenco filtrato di app. L'elenco nella parte superiore del riquadro consente di modificare il filtro elenco.

- Nell'elenco selezionare App desktop.

- Immettere i valori per Name, Publisher, Product Name, File, Min Version, Max Version e Action. Assicurarsi di impostare il valore Azione su Consenti, in modo che l'app abbia accesso ai dati aziendali.

- Fare clic su OK. Il riquadro App protette viene aggiornato con tutte le app selezionate.

- Fare clic su Salva.

Apprendimento wip

Dopo aver aggiunto le app che si vuole proteggere con WIP, è necessario applicare una modalità di protezione usando Wip Learning.

Prima di iniziare

Wip Learning è un report che consente di monitorare le app abilitate per WIP e le app sconosciute di WIP. Le app sconosciute sono quelle non distribuite dal reparto IT dell'organizzazione. È possibile esportare queste app dal report e aggiungerle ai criteri WIP per evitare interruzioni della produttività prima che applichino WIP in modalità "Blocca".

Oltre a visualizzare informazioni sulle app abilitate per WIP, è possibile visualizzare un riepilogo dei dispositivi con dati di lavoro condivisi con siti Web. Con queste informazioni, è possibile determinare quali siti Web devono essere aggiunti ai criteri wip di gruppo e degli utenti. Il riepilogo mostra quali URL del sito Web sono accessibili dalle app abilitate per WIP.

Quando si usano app abilitate per WIP e app sconosciute di WIP, è consigliabile iniziare con Sostituzioniinvisibile all'utente o Consenti durante la verifica con un piccolo gruppo di app corrette nell'elenco delle app protette. Al termine, è possibile passare al criterio di imposizione finale, Blocca.

Quali sono le modalità di protezione?

Blocca

WIP cerca le procedure di condivisione dei dati inappropriate e impedisce all'utente di completare l'azione. Le azioni bloccate possono includere la condivisione di informazioni tra app non protette dall'azienda e la condivisione di dati aziendali tra altre persone e dispositivi all'esterno dell'organizzazione.

Consenti sostituzioni

WIP cerca la condivisione dei dati inappropriata, avvisando gli utenti quando eseguono operazioni ritenute potenzialmente non sicure. Tuttavia, questa modalità consente all'utente di ignorare i criteri e condividere i dati, registrando l'azione nel log di controllo.

Silenzioso

Wip viene eseguito in modo invisibile all'utente, registrando la condivisione dei dati inappropriata, senza bloccare nulla che avrebbe richiesto l'interazione dei dipendenti durante la modalità Consenti sostituzione. Le azioni non consentite, ad esempio le app che tentano in modo inappropriato di accedere a una risorsa di rete o ai dati protetti da WIP, vengono ancora arrestate.

Disattivato (scelta non consigliata)

Wip è disattivato e non consente di proteggere o controllare i dati.

Dopo aver disattivato WIP, viene effettuato un tentativo di decrittografare eventuali file con tag WIP nelle unità collegate in locale. Si noti che le informazioni precedenti sulla decrittografia e sui criteri non vengono riapplicate automaticamente se si riattiva la protezione WIP.

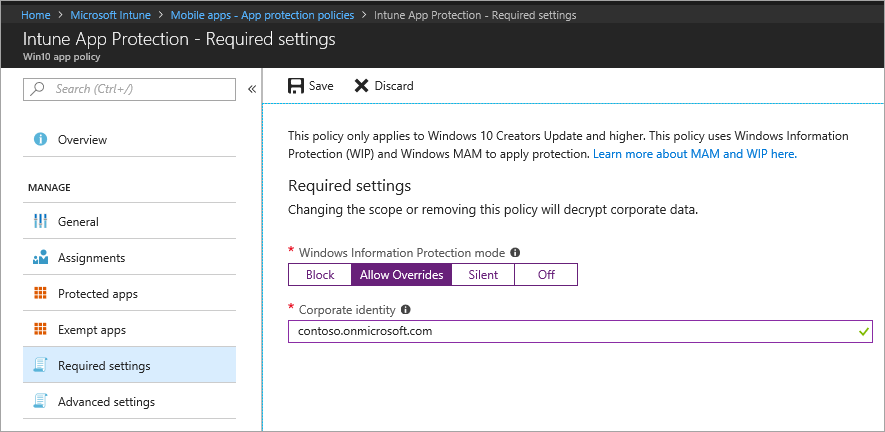

Aggiungere una modalità di protezione

Nel riquadro Criteri app scegliere il nome dei criteri e quindi scegliere Impostazioni necessarie.

Selezionare un'impostazione e quindi scegliere Salva.

Consenti a Windows Search Indexer di cercare elementi crittografati

Consente o non consente l'indicizzazione degli elementi. Questa opzione è destinata all'indicizzatore di Windows Search, che controlla se indicizza gli elementi crittografati, ad esempio i file protetti da Windows Information Protection (WIP).

Questa opzione dei criteri di protezione delle app si trova nelle impostazioni avanzate dei criteri di Windows Information Protection. I criteri di protezione delle app devono essere impostati sulla piattaforma Windows 10 e lo stato di registrazione dei criteri dell'app deve essere impostato su Con registrazione.

Quando i criteri sono abilitati, gli elementi protetti da WIP vengono indicizzati e i relativi metadati vengono archiviati in un percorso non crittografato. I metadati includono elementi come il percorso del file e la data di modifica.

Quando il criterio è disabilitato, gli elementi protetti da WIP non vengono indicizzati e non vengono visualizzati nei risultati in Cortana o in Esplora file. Può anche verificarsi un impatto sulle prestazioni delle foto e delle app Groove se nel dispositivo sono presenti molti file multimediali protetti da WIP.

Nota

Microsoft ha deprecato l'app autonoma di Windows Cortana. Il assistente di produttività cortana è ancora disponibile. Per altre informazioni sulle funzionalità deprecate nel client Windows, vedere Funzionalità deprecate per il client Windows.

Aggiungere estensioni di file crittografate

Oltre a impostare l'opzione Consenti all'indicizzatore di Windows Search di cercare elementi crittografati, è possibile specificare un elenco di estensioni di file. I file con queste estensioni vengono crittografati durante la copia da una condivisione SMB (Server Message Block) all'interno del limite aziendale, come definito nell'elenco dei percorsi di rete. Quando questo criterio non viene specificato, viene applicato il comportamento di crittografia automatica esistente. Quando questo criterio è configurato, verranno crittografati solo i file con le estensioni nell'elenco.

Distribuire i criteri di protezione delle app WIP

Importante

Queste informazioni si applicano a WIP senza registrazione del dispositivo.

Dopo aver creato i criteri di protezione delle app WIP, è necessario distribuirli nell'organizzazione usando MAM.

Nel riquadro Criteri app scegliere i criteri di protezione delle app appena creati, scegliere Gruppi di utenti>Aggiungi gruppo di utenti.

Nel riquadro Aggiungi gruppo di utenti viene visualizzato un elenco di gruppi di utenti, costituito da tutti i gruppi di sicurezza nel Microsoft Entra ID.

Scegliere il gruppo a cui applicare i criteri, quindi scegliere Seleziona per distribuire il criterio.

Passaggi successivi

Per altre informazioni su Windows Information Protection, vedere Proteggere i dati aziendali con Windows Information Protection (WIP).

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per