Informazioni dettagliate sulle impostazioni

Le informazioni dettagliate sulle impostazioni sono informazioni dettagliate personalizzate basate su un modello di Machine Learning. Questo articolo illustra il funzionamento delle informazioni dettagliate sulle impostazioni. Le informazioni dettagliate sulle impostazioni sono attualmente disponibili all'interno delle baseline di sicurezza Intune.

Una baseline di sicurezza include un set di configurazioni consigliate da esperti per proteggere dispositivi, app e servizi. Le informazioni dettagliate sulle impostazioni aggiungono informazioni dettagliate alle baseline di sicurezza che offrono fiducia nelle configurazioni adottate correttamente da organizzazioni simili.

Panoramica

La funzionalità Informazioni dettagliate sulle impostazioni offre sicurezza nelle configurazioni aggiungendo informazioni dettagliate che organizzazioni simili hanno adottato con successo. Questo articolo illustra come è possibile accedere o visualizzare informazioni dettagliate sulle impostazioni per i criteri creati o presenti nelle baseline di sicurezza Microsoft.

Ad esempio, se un'organizzazione si trova nel settore manifatturiero, verranno esaminate le attività di organizzazioni simili con profili simili e verrà preparato un piano personalizzato in base alla situazione specifica.

Questa funzionalità è ora disponibile a livello generale.

Prerequisiti

- Licenze/sottoscrizioni: è necessario disporre di una licenza Microsoft Intune Piano 1 per usare Le informazioni dettagliate sulle impostazioni. Per altre informazioni, vedere Licenze disponibili per Microsoft Intune

- Autorizzazioni: gli amministratori globali o gli amministratori di Endpoint Security possono creare un profilo usando le linee di base.

Visualizzazione di informazioni dettagliate

Accedere all'interfaccia di amministrazione Microsoft Intune.

Selezionare Baseline di sicurezza> degli endpoint per visualizzare l'elenco delle baseline disponibili.

Selezionare una delle baseline seguenti da usare e quindi selezionare Crea profilo.

- Microsoft Edge Baseline

- Microsoft 365 Apps per la baseline di sicurezza aziendale

Nella scheda Informazioni di base specificare le proprietà Nome e Descrizione .

Selezionare Avanti per passare alla scheda successiva.

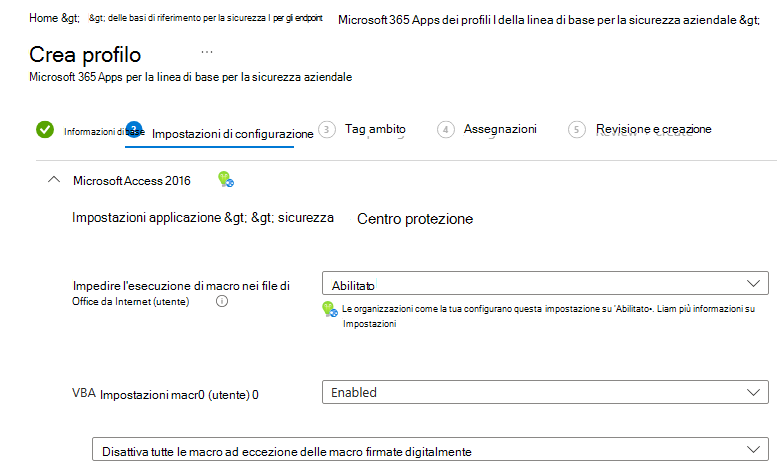

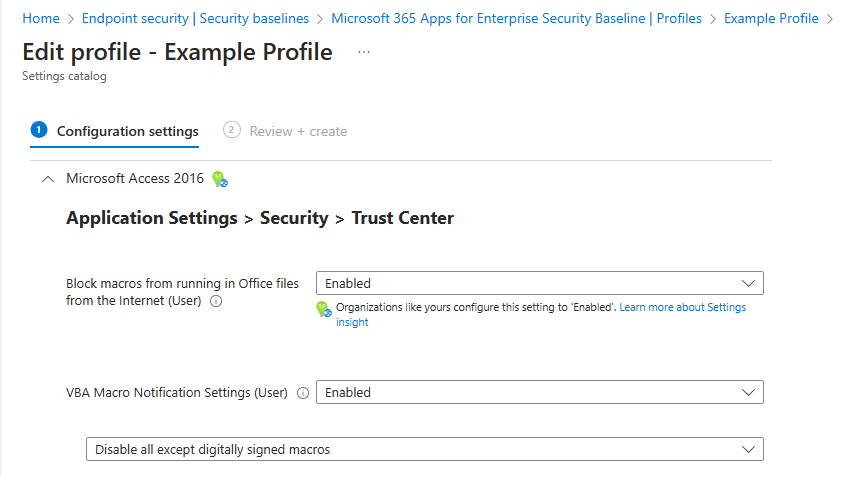

Nella scheda Impostazioni di configurazione visualizzare i gruppi di impostazioni disponibili. È possibile espandere un gruppo per visualizzare le impostazioni in tale gruppo e i valori predefiniti per tali impostazioni. Le informazioni dettagliate sono disponibili accanto ad alcune impostazioni con un'icona a lampadina.

È anche possibile visualizzare queste informazioni dettagliate durante la modifica di un profilo.

Modelli usati per classificare le organizzazioni

Organizzazioni simili vengono identificate usando un modello di clustering K-means basato sugli attributi dei clienti, ad esempio il settore, le dimensioni dell'organizzazione e così via. Gli algoritmi di clustering e gli attributi chiave vengono selezionati tramite esperimenti in modo che i clienti vengano raggruppati in modo appropriato. Il modello determina il numero ottimale di cluster in fase di esecuzione in base alle prestazioni del clustering.

Le raccomandazioni sui valori di impostazione vengono quindi effettuate per organizzazioni simili categorizzate nello stesso cluster. Le organizzazioni integre all'interno di un cluster vengono prima identificate in base ai punteggi analitici degli endpoint. Per un'impostazione comune, il valore di impostazione usato dalla maggior parte delle organizzazioni è consigliato ad altre organizzazioni simili all'interno dello stesso cluster. Il valore di impostazione consigliato è consigliato solo se è allineato al valore predefinito selezionato dalla baseline di Microsoft e funziona come rinforzo positivo.

Importante

I dati dei clienti non vengono usati nel modello. I dati di utilizzo vengono aggregati a livello di organizzazione e, quando possibile, vengono convertiti in formato categorico. Ad esempio, un attributo booleano viene usato per riflettere se il cliente ha Microsoft Exchange in uso e i dati categorici vengono usati per mostrare l'intervallo di rapporto di distribuzione anziché il rapporto di distribuzione effettivo. I dati in uso vengono firmati tramite revisioni della privacy e della sicurezza per garantire la conformità e vengono archiviati in modo sicuro con la protezione e la gestione della conservazione appropriate.

Altre misure di salvaguardia vengono applicate anche per inibire l'inferenza dei singoli clienti. Ad esempio, non viene fatta alcuna raccomandazione se il numero di clienti simili all'interno di un cluster è inferiore a una determinata soglia o quando l'impostazione non viene adottata dal numero minimo di organizzazioni richiesto. L'aggregazione dei dati e un set di soglie vengono applicate per proteggere la riservatezza delle singole organizzazioni.

L'esecuzione e le prestazioni del modello vengono monitorate attivamente per garantire qualità e affidabilità. Una serie di monitoraggi live è configurata per watch da vicino le anomalie di esecuzione e le metriche chiave delle prestazioni. Sono in atto indagini tempestive e manutenzione regolare per fornire consigli preziosi ai clienti.

Perché alcune impostazioni potrebbero non avere informazioni dettagliate

Le informazioni dettagliate sulle impostazioni sono basate su Machine Learning e si basano principalmente sui dati sottostanti usati per formulare raccomandazioni. Per le raccomandazioni affidabili, sono stati impostati notevoli guardrail per mostrare le raccomandazioni solo quando sono disponibili dati sufficienti per supportarli. Se l'amministratore non visualizza raccomandazioni per determinate impostazioni, potrebbe non essere disponibile un numero sufficiente di dati per fornire informazioni dettagliate. Tuttavia, questo potrebbe cambiare in un periodo man mano che diventano disponibili più dati.

Passaggi successivi

Per altre informazioni sulle baseline di sicurezza, vedere:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per