Configurare i criteri per Endpoint Privilege Management

Nota

Questa funzionalità è disponibile come componente aggiuntivo Intune. Per altre informazioni, vedere Usare le funzionalità del componente aggiuntivo Intune Suite.

Con Microsoft Intune Endpoint Privilege Management (EPM) gli utenti dell'organizzazione possono essere eseguiti come utente standard (senza diritti di amministratore) e completare attività che richiedono privilegi elevati. Le attività che in genere richiedono privilegi amministrativi sono le installazioni di applicazioni (ad esempio Applicazioni Di Microsoft 365), l'aggiornamento dei driver di dispositivo e l'esecuzione di determinate operazioni di diagnostica di Windows.

Endpoint Privilege Management supporta il percorso zero trust consentendo all'organizzazione di ottenere un'ampia base di utenti in esecuzione con privilegi minimi, consentendo al contempo agli utenti di eseguire ancora attività consentite dall'organizzazione per rimanere produttivi.

Le informazioni contenute in questo articolo consentono di configurare i criteri e le impostazioni riutilizzabili seguenti per EPM:

- Criteri delle impostazioni di elevazione di Windows.

- Criteri delle regole di elevazione di Windows.

- Gruppi di impostazioni riutilizzabili, che sono configurazioni facoltative per le regole di elevazione.

Si applica a:

- Windows 10

- Windows 11

Introduzione ai criteri EPM

Endpoint Privilege Management usa due tipi di criteri configurati per gestire la gestione di una richiesta di elevazione dei file. Insieme, i criteri configurano il comportamento per le elevazioni dei file quando gli utenti standard richiedono di eseguire con privilegi amministrativi.

Prima di creare criteri di gestione dei privilegi degli endpoint, è necessario concedere in licenza EPM nel tenant come componente aggiuntivo Intune. Per informazioni sulle licenze, vedere Usare le funzionalità del componente aggiuntivo Intune Suite.

Informazioni sui criteri di elevazione dei privilegi di Windows

Usare i criteri delle impostazioni di elevazione dei privilegi di Windows quando si vuole:

Abilitare Endpoint Privilege Management nei dispositivi. Per impostazione predefinita, questo criterio abilita EPM. Quando abilitato per la prima volta per EPM, un dispositivo effettua il provisioning dei componenti che raccolgono i dati di utilizzo sulle richieste di elevazione e che applicano le regole di elevazione dei privilegi.

Se un dispositivo ha EPM disabilitato, i componenti client vengono immediatamente disabilitati. Si verifica un ritardo di sette giorni prima che il componente EPM venga rimosso completamente. Il ritardo consente di ridurre il tempo necessario per ripristinare EPM se un dispositivo ha accidentalmente disabilitato EPM o i relativi criteri di elevazione non assegnati.

Risposta di elevazione predefinita : impostare una risposta predefinita per una richiesta di elevazione dei privilegi di qualsiasi file non gestito da criteri di regola di elevazione di Windows. Affinché questa impostazione abbia effetto, non può esistere alcuna regola per l'applicazione E un utente finale deve richiedere esplicitamente l'elevazione tramite il menu di scelta rapida Esegui con accesso con privilegi elevati . Per impostazione predefinita, questa opzione non è configurata. Se non viene recapitata alcuna impostazione, i componenti EPM tornano al valore predefinito predefinito, ovvero per negare tutte le richieste.

Le opzioni disponibili sono:

- Nega tutte le richieste : questa opzione blocca l'azione di richiesta elevate per i file non definiti in un criterio di elevazione delle regole di elevazione di Windows.

- Richiedi conferma utente : quando è richiesta la conferma dell'utente, è possibile scegliere tra le stesse opzioni di convalida disponibili per i criteri delle regole di elevazione di Windows.

- Richiedi approvazione del supporto : quando è necessaria l'approvazione del supporto, un amministratore deve approvare le richieste di elevazione senza una regola corrispondente prima che l'elevazione sia necessaria.

Nota

Le risposte predefinite vengono elaborate solo per le richieste provenienti dal menu di scelta rapida Esegui con accesso con privilegi elevati .

Opzioni di convalida : impostare le opzioni di convalida quando la risposta di elevazione predefinita è definita come Richiedi conferma utente.

Le opzioni disponibili sono:

- Giustificazione aziendale : questa opzione richiede all'utente finale di fornire una giustificazione prima di completare un'elevazione facilitata dalla risposta di elevazione predefinita.

- autenticazione di Windows: questa opzione richiede all'utente finale di eseguire l'autenticazione prima di completare un'elevazione facilitata dalla risposta di elevazione predefinita.

Nota

È possibile selezionare più opzioni di convalida per soddisfare le esigenze dell'organizzazione. Se non sono selezionate opzioni, l'utente deve solo fare clic su Continua per completare l'elevazione.

Invia dati di elevazione per la creazione di report : questa impostazione controlla se il dispositivo condivide i dati di diagnostica e utilizzo con Microsoft. Quando è abilitata per la condivisione dei dati, il tipo di dati viene configurato dall'impostazione ambito report .

I dati di diagnostica vengono usati da Microsoft per misurare l'integrità dei componenti client EPM. I dati di utilizzo vengono usati per visualizzare le elevazioni che si verificano all'interno del tenant. Per altre informazioni sui tipi di dati e su come vengono archiviati, vedere Raccolta dati e privacy per Endpoint Privilege Management.

Le opzioni disponibili sono:

- Sì : questa opzione invia i dati a Microsoft in base all'impostazione Ambito report .

- No : questa opzione non invia dati a Microsoft.

Ambito report : questa impostazione controlla la quantità di dati inviati a Microsoft quando l'opzione Invia dati di elevazione per la creazione di report è impostata su Sì. Per impostazione predefinita, i dati di diagnostica e tutte le elevazioni degli endpoint sono selezionati.

Le opzioni disponibili sono:

- Solo dati di diagnostica e elevazioni gestite : questa opzione invia a Microsoft dati di diagnostica relativi all'integrità dei componenti client E dati sulle elevazioni facilitate da Endpoint Privilege Management.

- Dati di diagnostica e tutte le elevazioni degli endpoint : questa opzione invia dati di diagnostica a Microsoft sull'integrità dei componenti client E sui dati relativi a tutte le elevazioni che si verificano nell'endpoint.

- Solo dati di diagnostica : questa opzione invia solo i dati di diagnostica a Microsoft sull'integrità dei componenti client.

Informazioni sui criteri di elevazione dei privilegi di Windows

Usare i profili per i criteri delle regole di elevazione dei privilegi di Windows per gestire l'identificazione di file specifici e la modalità di gestione delle richieste di elevazione dei privilegi per tali file. Ogni criterio delle regole di elevazione di Windows include una o più regole di elevazione. È con le regole di elevazione che si configurano i dettagli sul file gestito e i requisiti per l'elevazione.

Ogni regola di elevazione indica a EPM come:

Identificare il file usando:

- Nome file (inclusa l'estensione). La regola supporta anche condizioni facoltative, ad esempio una versione di compilazione minima, il nome del prodotto o il nome interno. Le condizioni facoltative vengono usate per convalidare ulteriormente il file quando viene tentata l'elevazione.

- Certificato. I certificati possono essere aggiunti direttamente a una regola o usando un gruppo di impostazioni riutilizzabili. Quando un certificato viene usato in una regola, è anche necessario che sia valido. È consigliabile usare i gruppi di impostazioni riutilizzabili perché possono essere più efficienti e semplificare una modifica futura al certificato. Per altre informazioni, vedere la sezione successiva Gruppi di impostazioni riutilizzabili.

Convalidare il file:

- Hash del file. Per le regole automatiche è necessario un hash del file. Per le regole confermate dall'utente, è possibile scegliere di usare un certificato o un hash di file, nel qual caso l'hash del file diventa facoltativo.

- Certificato. Se viene fornito un certificato, le API di Windows vengono usate per convalidare il certificato e lo stato di revoca.

- Proprietà aggiuntive. Eventuali proprietà aggiuntive specificate nelle regole devono corrispondere.

Configurare il tipo di elevazione dei file. Il tipo di elevazione identifica cosa accade quando viene effettuata una richiesta di elevazione del livello per il file. Per impostazione predefinita, questa opzione è impostata su Conferma utente, che è la nostra raccomandazione per le elevazioni.

- Utente confermato (consigliato): un utente ha confermato l'elevazione richiede sempre all'utente di fare clic su una richiesta di conferma per eseguire il file. Sono disponibili altre conferme utente che è possibile aggiungere. Uno richiede agli utenti di eseguire l'autenticazione usando le credenziali dell'organizzazione. Un'altra opzione richiede all'utente di immettere una giustificazione aziendale. Anche se il testo immesso per una giustificazione dipende dall'utente, EPM può raccoglierlo e segnalarlo quando il dispositivo è configurato per segnalare i dati di elevazione dei privilegi come parte dei criteri delle impostazioni di elevazione di Windows.

- Automatico: un'elevazione automatica viene eseguita in modo invisibile all'utente. Non esiste alcuna richiesta e nessuna indicazione che il file sia in esecuzione in un contesto con privilegi elevati.

- Supporto approvato: un amministratore deve approvare qualsiasi richiesta di elevazione richiesta dal supporto che non dispone di una regola corrispondente, prima che l'applicazione sia autorizzata a essere eseguita con privilegi elevati.

Gestire il comportamento dei processi figlio. È possibile impostare il comportamento di elevazione che si applica a tutti i processi figlio creati dal processo con privilegi elevati.

- Richiedi elevare la regola : configurare processi figlio per richiedere una propria regola prima che il processo figlio possa essere eseguito in un contesto con privilegi elevati.

- Nega tutto : tutti i processi figlio vengono avviati senza contesto con privilegi elevati.

- Consenti l'esecuzione di processi figlio con privilegi elevati : configurare un processo figlio per l'esecuzione sempre con privilegi elevati.

Nota

Per altre informazioni sulla creazione di regole complesse, vedere le linee guida per la creazione di regole di elevazione dei privilegi con Endpoint Privilege Management.

È anche possibile usare il Get-FileAttributes cmdlet di PowerShell dal modulo PowerShell di EpmTools. Questo cmdlet può recuperare gli attributi di file per un file .exe ed estrarre i relativi certificati di server di pubblicazione e ca in un percorso impostato che è possibile usare per popolare le proprietà delle regole di elevazione per una determinata applicazione.

Attenzione

È consigliabile usare l'elevazione automatica con parsimonia e solo per i file attendibili critici per l'azienda. Gli utenti finali elevano automaticamente queste applicazioni ad ogni avvio di tale applicazione.

Gruppo di impostazioni riutilizzabili

Endpoint Privilege Management supporta l'uso di gruppi di impostazioni riutilizzabili per gestire i certificati anziché aggiungere il certificato direttamente a una regola di elevazione. Come tutti i gruppi di impostazioni riutilizzabili per Intune, le configurazioni e le modifiche apportate a un gruppo di impostazioni riutilizzabili vengono passate automaticamente ai criteri che fanno riferimento al gruppo. È consigliabile usare un gruppo di impostazioni riutilizzabili quando si prevede di usare lo stesso certificato per convalidare i file in più regole di elevazione dei privilegi. L'uso di gruppi di impostazioni riutilizzabili è più efficiente quando si usa lo stesso certificato in più regole di elevazione:

- Certificati aggiunti direttamente a una regola di elevazione dei privilegi: ogni certificato aggiunto direttamente a una regola viene caricato come istanza univoca da Intune e tale istanza del certificato viene quindi associata a tale regola. L'aggiunta dello stesso certificato direttamente a due regole separate comporta il caricamento due volte. In seguito, se è necessario modificare il certificato, è necessario modificare ogni singola regola che lo contiene. Con ogni modifica della regola, Intune carica il certificato aggiornato una sola volta per ogni regola.

- Certificati gestiti tramite un gruppo di impostazioni riutilizzabili: ogni volta che un certificato viene aggiunto a un gruppo di impostazioni riutilizzabili, Intune carica il certificato una sola volta, indipendentemente dal numero di regole di elevazione dei privilegi inclusi nel gruppo. L'istanza del certificato viene quindi associata al file di ogni regola che usa tale gruppo. In seguito, qualsiasi modifica apportata al certificato può essere apportata una sola volta nel gruppo di impostazioni riutilizzabili. Questa modifica comporta Intune caricare il file aggiornato una sola volta e quindi applicare tale modifica a ogni regola di elevazione che fa riferimento al gruppo.

Criteri delle impostazioni di elevazione di Windows

Per configurare le opzioni seguenti nei dispositivi, distribuire i criteri delle impostazioni di elevazione dei privilegi di Windows agli utenti o ai dispositivi:

- Abilitare Endpoint Privilege Management in un dispositivo.

- Impostare le regole predefinite per le richieste di elevazione dei privilegi per qualsiasi file non gestito da una regola di elevazione di Endpoint Privilege Management nel dispositivo.

- Configurare le informazioni segnalate da EPM a Intune.

Un dispositivo deve avere un criterio delle impostazioni di elevazione dei privilegi che consenta il supporto per EPM prima che il dispositivo possa elaborare un criterio di elevazione delle regole o gestire le richieste di elevazione dei privilegi. Quando il supporto è abilitato, la C:\Program Files\Microsoft EPM Agent cartella viene aggiunta al dispositivo insieme a Microsoft Agent EPM, responsabile dell'elaborazione dei criteri EPM.

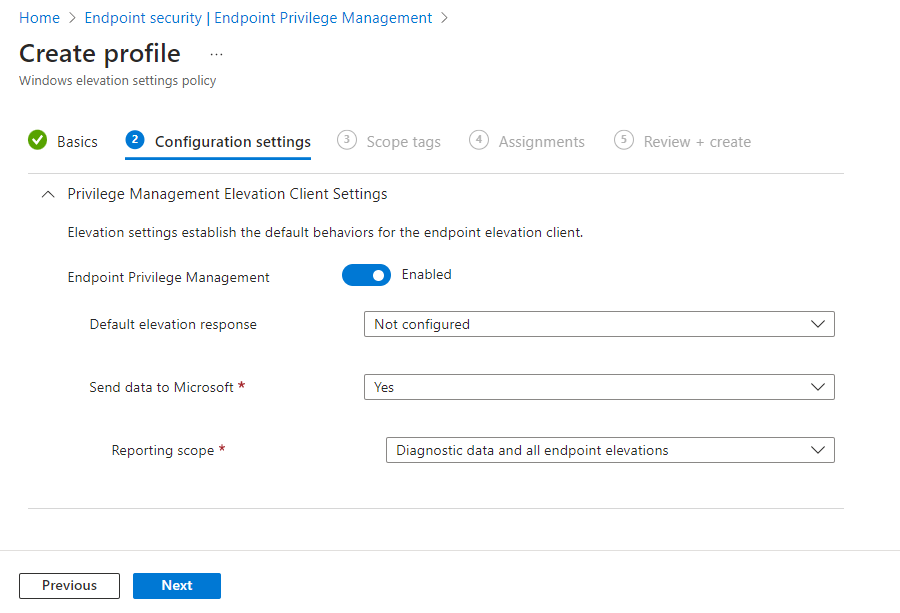

Creare un criterio delle impostazioni di elevazione di Windows

Accedere all'interfaccia di amministrazione Microsoft Intune e passare a Endpoint security>Endpoint Privilege Management> selezionare la scheda >Criteri e quindi selezionare Crea criteri. Impostare la piattaforma su Windows 10 e versioni successive, i criteri delle impostazioni di elevazioneprofilo a Windows e quindi selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Profili dei nomi in modo da poterli identificare facilmente in un secondo momento.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

Nelle impostazioni di configurazione configurare quanto segue per definire i comportamenti predefiniti per le richieste di elevazione dei privilegi in un dispositivo:

Endpoint Privilege Management: impostato su Abilitato (impostazione predefinita). Se abilitato, un dispositivo usa Endpoint Privilege Management. Se impostato su Disabilitato, il dispositivo non usa Endpoint Privilege Management e disabilita immediatamente EPM se è stato abilitato in precedenza. Dopo sette giorni, il dispositivo eseguirà il deprovisioning dei componenti per Endpoint Privilege Management.

Risposta di elevazione predefinita: configurare il modo in cui questo dispositivo gestisce le richieste di elevazione dei privilegi per i file che non sono gestiti direttamente da una regola:

- Non configurato: questa opzione funziona come Nega tutte le richieste.

- Nega tutte le richieste: EPM non facilita l'elevazione dei file e all'utente viene visualizzata una finestra popup con informazioni sulla negazione. Questa configurazione non impedisce agli utenti con autorizzazioni amministrative di usare Esegui come amministratore per eseguire file non gestiti.

- Richiedi l'approvazione del supporto: questo comportamento indica a EPM di richiedere all'utente di inviare una richiesta approvata dal supporto.

- Richiedi conferma utente: l'utente riceve una semplice richiesta per confermare la finalità di esecuzione del file. È anche possibile richiedere più richieste disponibili nell'elenco a discesa Convalida :

- Motivazione aziendale: richiedere all'utente di immettere una giustificazione per l'esecuzione del file. Non esiste un formato obbligatorio per questa giustificazione. L'input dell'utente viene salvato e può essere esaminato tramite i log se l'ambito report include la raccolta di elevazioni degli endpoint.

- autenticazione di Windows: questa opzione richiede all'utente di eseguire l'autenticazione usando le credenziali dell'organizzazione.

Inviare dati di elevazione per la creazione di report: per impostazione predefinita, questo comportamento è impostato su Sì. Se impostato su sì, è quindi possibile configurare un ambito di creazione di report. Se impostato su No, un dispositivo non segnala dati di diagnostica o informazioni sulle elevazioni dei file su Intune.

Ambito di creazione di report: scegliere il tipo di informazioni segnalate da un dispositivo per Intune:

Dati di diagnostica e tutte le elevazioni degli endpoint (impostazione predefinita): il dispositivo segnala i dati di diagnostica e i dettagli su tutte le elevazioni dei file semplificate da EPM.

Questo livello di informazioni consente di identificare altri file non ancora gestiti da una regola di elevazione che gli utenti cercano di eseguire in un contesto con privilegi elevati.

Solo dati di diagnostica e elevazioni gestite: il dispositivo segnala i dati di diagnostica e i dettagli sulle elevazioni dei file solo per i file gestiti da criteri di regola di elevazione dei privilegi. Le richieste di file per i file non gestiti e i file con privilegi elevati tramite l'azione predefinita di Windows Esegui come amministratore non vengono segnalati come elevazioni gestite.

Solo dati di diagnostica: vengono raccolti solo i dati di diagnostica per il funzionamento di Endpoint Privilege Management. Le informazioni sulle elevazioni dei file non vengono segnalate ai Intune.

Quando si è pronti, selezionare Avanti per continuare.

Nella pagina Tag ambito selezionare tutti i tag di ambito desiderati da applicare e quindi selezionare Avanti.

In Assegnazioni selezionare i gruppi che ricevono i criteri. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Selezionare Avanti.

Per Rivedi e crea, esaminare le impostazioni e quindi selezionare Crea. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. I criteri vengono visualizzati anche nell'elenco dei criteri.

Criteri delle regole di elevazione di Windows

Distribuire un criterio regole di elevazione di Windows agli utenti o ai dispositivi per distribuire una o più regole per i file gestiti per l'elevazione dei privilegi da Endpoint Privilege Management. Ogni regola aggiunta a questo criterio:

- Identifica un file per il quale si desidera gestire le richieste di elevazione dei privilegi.

- Può includere un certificato per convalidare l'integrità del file prima dell'esecuzione. È anche possibile aggiungere un gruppo riutilizzabile che contiene un certificato che viene quindi usato con una o più regole o criteri.

- Specifica se il tipo di elevazione del file è automatico (invisibile all'utente) o richiede la conferma dell'utente. Con la conferma dell'utente, è possibile aggiungere altre azioni utente che devono essere completate prima dell'esecuzione del file. Oltre a questo criterio, a un dispositivo deve essere assegnato anche un criterio delle impostazioni di elevazione dei privilegi di Windows che abilita Endpoint Privilege Management.

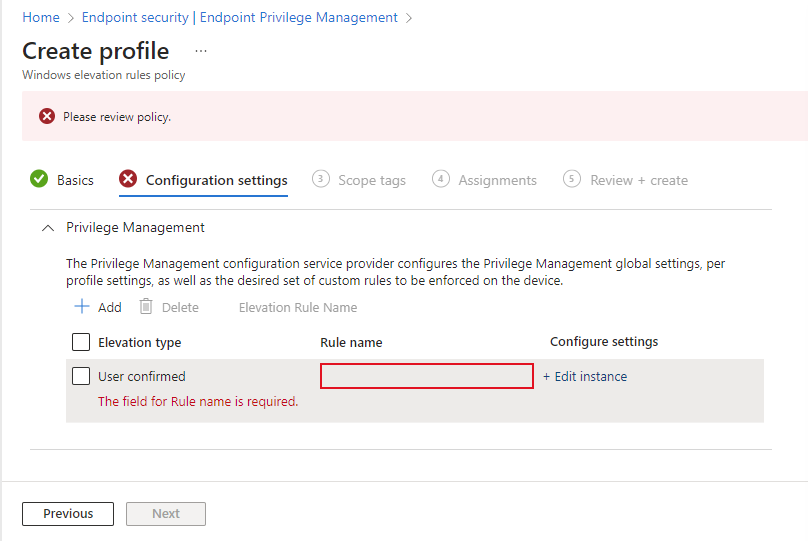

Creare un criterio regole di elevazione di Windows

Accedere all'interfaccia di amministrazione Microsoft Intune e passare a Endpoint security>Endpoint Privilege Management> selezionare la scheda >Criteri e quindi selezionare Crea criteri. Impostare la piattaforma su Windows 10 e versioni successive, i criteri Profile to Windows elevation rules (Profila su regole di elevazione di Windows) e quindi selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Profili dei nomi in modo da poterli identificare facilmente in un secondo momento.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

In Impostazioni di configurazione aggiungere una regola per ogni file gestito da questo criterio. Quando si crea un nuovo criterio, il criterio viene avviato include una regola vuota con un tipo di elevazione utente confermato e nessun nome di regola. Per iniziare, configurare questa regola e in seguito è possibile selezionare Aggiungi per aggiungere altre regole a questo criterio. Ogni nuova regola aggiunta ha un tipo di elevazione utente confermato, che può essere modificato quando si configura la regola.

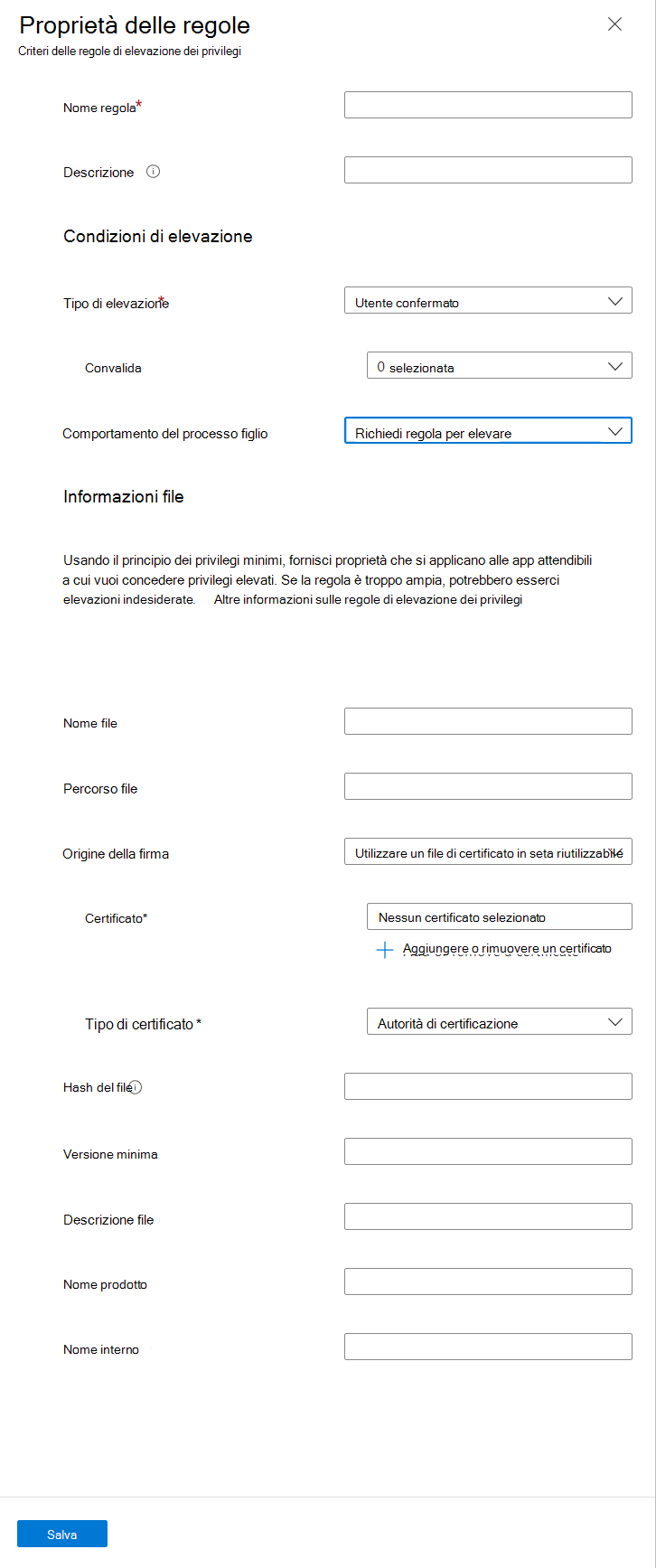

Per configurare una regola, selezionare Modifica istanza per aprire la relativa pagina Proprietà regola e quindi configurare quanto segue:

- Nome regola: specificare un nome descrittivo per la regola. Assegnare un nome alle regole in modo da poterle identificare facilmente in un secondo momento.

- Descrizione (facoltativo): immettere una descrizione per il profilo.

Le condizioni di elevazione dei privilegi sono condizioni che definiscono la modalità di esecuzione di un file e le convalide utente che devono essere soddisfatte prima di poter eseguire il file a cui si applica questa regola.

Tipo di elevazione: per impostazione predefinita, questa opzione è impostata su Conferma utente, ovvero il tipo di elevazione consigliato per la maggior parte dei file.

Conferma utente: questa opzione è consigliata per la maggior parte delle regole. Quando viene eseguito un file, l'utente riceve una semplice richiesta per confermare la finalità di esecuzione del file. La regola può includere anche altri prompt disponibili nell'elenco a discesa Convalida :

- Motivazione aziendale: richiedere all'utente di immettere una giustificazione per l'esecuzione del file. Non è disponibile alcun formato obbligatorio per la voce. L'input dell'utente viene salvato e può essere esaminato tramite i log se l'ambito report include la raccolta di elevazioni degli endpoint.

- autenticazione di Windows: questa opzione richiede all'utente di eseguire l'autenticazione usando le credenziali dell'organizzazione.

Automatico: questo tipo di elevazione esegue automaticamente il file in questione con autorizzazioni elevate. L'elevazione automatica è trasparente per l'utente, senza richiedere conferma o richiedere giustificazione o autenticazione da parte dell'utente.

Attenzione

Usare l'elevazione automatica solo per i file attendibili. Questi file verranno elevare automaticamente senza l'interazione dell'utente. Le regole non ben definite possono consentire l'elevazione delle applicazioni non approvate. Per altre informazioni sulla creazione di regole complesse, vedere le indicazioni per la creazione di regole.

Supporto approvato: questo tipo di elevazione richiede a un amministratore di approvare una richiesta prima che l'elevazione venga completata. Per altre informazioni, vedere Support approved elevation requests (Supporto delle richieste di elevazione approvate).

Importante

L'uso dell'elevazione approvata del supporto per i file richiede che gli amministratori con autorizzazioni aggiuntive rivedino e approvano ogni richiesta di elevazione dei file prima di tale file nel dispositivo con autorizzazioni di amministratore. Per informazioni sull'uso del tipo di elevazione approvata dal supporto, vedere Supporto delle elevazioni dei file approvate per Endpoint Privilege Management.

Comportamento del processo figlio: per impostazione predefinita, questa opzione è impostata su Richiedi elevare la regola, che richiede che il processo figlio corrisponda alla stessa regola del processo che lo crea. Altre opzioni includono:

- Consenti l'esecuzione con privilegi elevati di tutti i processi figlio: questa opzione deve essere usata con cautela perché consente alle applicazioni di creare processi figlio in modo incondizionato.

- Nega tutto: questa configurazione impedisce la creazione di qualsiasi processo figlio.

Le informazioni sui file sono i dettagli che identificano un file a cui si applica questa regola.

Nome file: specificare il nome del file e la relativa estensione. Ad esempio:

myapplication.exePercorso file (facoltativo): specificare il percorso del file. Se il file può essere eseguito da qualsiasi percorso o è sconosciuto, è possibile lasciare vuoto questo file. È anche possibile usare una variabile.

Origine firma: scegliere una delle opzioni seguenti:

Usare un file di certificato nelle impostazioni riutilizzabili (impostazione predefinita): questa opzione usa un file di certificato aggiunto a un gruppo di impostazioni riutilizzabili per Endpoint Privilege Management. È necessario creare un gruppo di impostazioni riutilizzabili prima di poter usare questa opzione.

Per identificare il certificato, selezionare Aggiungi o rimuovi un certificato e quindi selezionare il gruppo riutilizzabile che contiene il certificato corretto. Specificare quindi il tipo di certificato dell'autorità di pubblicazione o dell'autorità di certificazione.

Caricare un file di certificato: aggiungere un file di certificato direttamente alla regola di elevazione dei privilegi. Per Caricamento file specificare un file .cer in grado di convalidare l'integrità del file a cui si applica questa regola. Specificare quindi il tipo di certificato dell'autorità di pubblicazione o dell'autorità di certificazione.

Non configurato: usare questa opzione quando non si vuole usare un certificato per convalidare l'integrità del file. Quando non viene usato alcun certificato, è necessario fornire un hash di file.

Hash file: l'hash del file è obbligatorio quando l'origine della firma è impostata su Non configurato e facoltativa quando è impostata per l'uso di un certificato.

Versione minima: (Facoltativo) Usare il formato x.x.x.x per specificare una versione minima del file supportata da questa regola.

Descrizione file: (Facoltativo) Specificare una descrizione del file.

Nome prodotto: (Facoltativo) Specificare il nome del prodotto da cui proviene il file.

Nome interno: (Facoltativo) Specificare il nome interno del file.

Selezionare Salva per salvare la configurazione della regola. È quindi possibile aggiungere altre regole. Dopo aver aggiunto tutte le regole richieste da questo criterio, selezionare Avanti per continuare.

Nella pagina Tag ambito selezionare tutti i tag di ambito desiderati da applicare e quindi selezionare Avanti.

In Assegnazioni selezionare i gruppi che ricevono i criteri. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo. Selezionare Avanti.

In Rivedi e crea esaminare le impostazioni e quindi selezionare Crea. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. I criteri vengono visualizzati anche nell'elenco dei criteri.

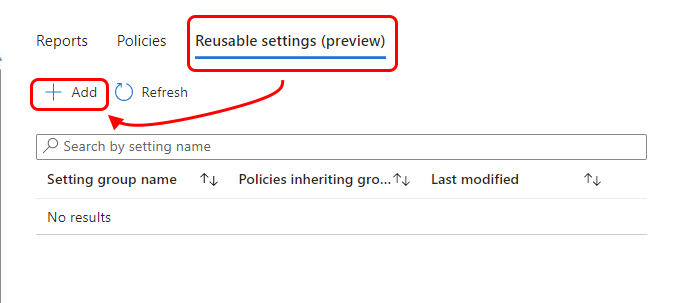

Gruppi di impostazioni riutilizzabili

Endpoint Privilege Management usa gruppi di impostazioni riutilizzabili per gestire i certificati che convalidano i file gestiti con le regole di elevazione di Endpoint Privilege Management. Come tutti i gruppi di impostazioni riutilizzabili per Intune, le modifiche apportate a un gruppo riutilizzabile vengono passate automaticamente ai criteri che fanno riferimento al gruppo. Se è necessario aggiornare il certificato usato per la convalida dei file, è necessario aggiornarlo solo una volta nel gruppo di impostazioni riutilizzabili. Intune applica il certificato aggiornato a tutte le regole di elevazione che usano tale gruppo.

Per creare il gruppo di impostazioni riutilizzabili per Endpoint Privilege Management:

Accedere all'interfaccia di amministrazione Microsoft Intune e passare a Endpoint security>Endpoint Privilege Management> selezionare la scheda >Impostazioni riutilizzabili (anteprima) e quindi selezionare Aggiungi.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il gruppo riutilizzabile. Assegnare nomi ai gruppi in modo che sia possibile identificarli facilmente in un secondo momento.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

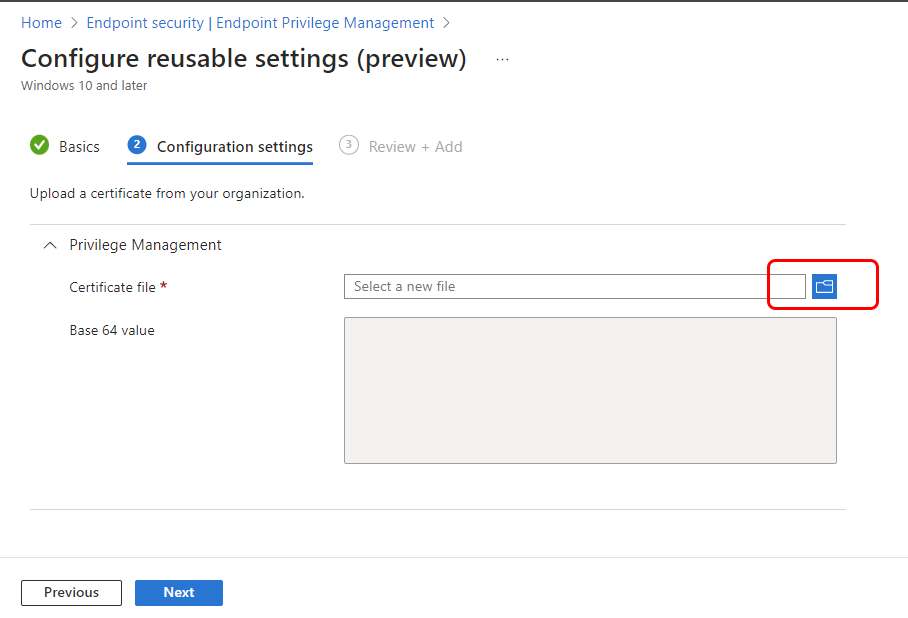

In Impostazioni di configurazione selezionare l'icona della cartella per File certificato e passare a un oggetto . File CER per aggiungerlo a questo gruppo riutilizzabile. Il campo valore Base 64 viene compilato in base al certificato selezionato.

In Rivedi e crea rivedere le impostazioni e quindi selezionare Aggiungi. Quando si seleziona Aggiungi, la configurazione viene salvata e il gruppo viene visualizzato nell'elenco di gruppi di impostazioni riutilizzabili per Endpoint Privilege Management.

Gestione dei conflitti dei criteri per Endpoint Privilege Management

Ad eccezione della situazione seguente, i criteri in conflitto per EPM vengono gestiti come qualsiasi altro conflitto di criteri.

Criteri delle impostazioni di elevazione di Windows:

Quando un dispositivo riceve due criteri di impostazioni di elevazione separati con valori in conflitto, il client EPM torna al comportamento client predefinito fino a quando il conflitto non viene risolto.

Nota

Se Enable Endpoint Privilege Management è in conflitto, il comportamento predefinito del client consiste nell'abilitare EPM. Ciò significa che i componenti client continueranno a funzionare fino a quando non viene recapitato un valore esplicito al dispositivo.

Criteri delle regole di elevazione di Windows:

Se un dispositivo riceve due regole destinate alla stessa applicazione, entrambe le regole vengono usate nel dispositivo. Quando EPM passa a risolvere le regole che si applicano a un'elevazione, usa la logica seguente:

- Le regole distribuite a un utente hanno la precedenza sulle regole distribuite in un dispositivo.

- Le regole con un hash definito vengono sempre considerate la regola più specifica .

- Se si applica più di una regola (senza hash definito), la regola con gli attributi più definiti vince (la più specifica).

- Se l'applicazione della logica precedente comporta più regole, l'ordine seguente determina il comportamento di elevazione: Utente confermato, Supporto approvato (una volta disponibile) e quindi Automatico.

Nota

Se non esiste una regola per un'elevazione e tale elevazione è stata richiesta tramite il menu di scelta rapida Esegui con accesso con privilegi elevati , verrà usato il comportamento di elevazione predefinito .

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per