Panoramica di Microsoft Cloud PKI per Microsoft Intune

Si applica a:

- Windows

- Android

- iOS

- macOS

Usare Microsoft Cloud PKI per rilasciare certificati per i dispositivi gestiti da Intune. Microsoft Cloud PKI è un servizio basato sul cloud che semplifica e automatizza la gestione del ciclo di vita dei certificati per i dispositivi gestiti da Intune. Fornisce un'infrastruttura a chiave pubblica dedicata (PKI) per l'organizzazione, senza richiedere server, connettori o hardware locali. Gestisce il rilascio, il rinnovo e la revoca del certificato per tutte le piattaforme supportate da Intune.

Questo articolo offre una panoramica delle Microsoft Cloud PKI per Intune, del suo funzionamento e della relativa architettura.

Che cos'è L'infrastruttura a chiave pubblica?

L'infrastruttura a chiave pubblica è un sistema che usa certificati digitali per autenticare e crittografare i dati tra dispositivi e servizi. I certificati PKI sono essenziali per proteggere vari scenari, ad esempio VPN, Wi-Fi, posta elettronica, Web e identità del dispositivo. Tuttavia, la gestione dei certificati PKI può essere complessa, costosa e complessa, soprattutto per le organizzazioni che hanno un numero elevato di dispositivi e utenti. È possibile usare Microsoft Cloud PKI per migliorare la sicurezza e la produttività dei dispositivi e degli utenti e accelerare la trasformazione digitale in un servizio PKI cloud completamente gestito. Inoltre, è possibile usare il servizio Cloud PKI in per ridurre i carichi di lavoro per Servizi certificati Active Directory (ADCS) o autorità di certificazione locali private.

Gestire Cloud PKI nell'interfaccia di amministrazione di Microsoft Intune

Microsoft Cloud PKI oggetti vengono creati e gestiti nell'interfaccia di amministrazione Microsoft Intune. Da qui è possibile:

- Configurare e usare Microsoft Cloud PKI per l'organizzazione.

- Abilitare Cloud PKI nel tenant.

- Creare e assegnare profili certificato ai dispositivi.

- Monitorare i certificati rilasciati.

Dopo aver creato una CA emittente Cloud PKI, è possibile iniziare a emettere certificati in pochi minuti.

Piattaforme per dispositivi supportate

È possibile usare il servizio Microsoft Cloud PKI con queste piattaforme:

- Android

- iOS/iPadOS

- macOS

- Windows

I dispositivi devono essere registrati in Intune e la piattaforma deve supportare il profilo certificato SCEP della configurazione del dispositivo di Intune.

Panoramica delle funzionalità

Nella tabella seguente sono elencate le funzionalità e gli scenari supportati con Microsoft Cloud PKI e Microsoft Intune.

| Funzionalità | Panoramica |

|---|---|

| Creare più CA in un tenant di Intune | Creare una gerarchia PKI a due livelli con ca radice ed emittente nel cloud. |

| Bring your own CA (BYOCA) | Ancorare una CA emittente di Intune a una CA privata tramite Servizi certificati Active Directory o un servizio certificati non Microsoft. Se si dispone di un'infrastruttura PKI esistente, è possibile mantenere la stessa CA radice e creare una CA emittente che si concateni alla radice esterna. Questa opzione include il supporto per gerarchie di livello CA N+ private esterne. |

| Algoritmi di firma e crittografia | Intune supporta RSA, dimensioni delle chiavi 2048, 3072 e 4096. |

| Algoritmi hash | Intune supporta SHA-256, SHA-384 e SHA-512. |

| Chiavi HSM (firma e crittografia) | Il provisioning delle chiavi viene eseguito tramite Azure Managed Hardware Security Module (Azure HSM). Le autorità di certificazione create con una suite Intune con licenza o Cloud PKI componente aggiuntivo autonomo usano automaticamente le chiavi di crittografia e firma HSM. Non è necessaria alcuna sottoscrizione di Azure per Il modulo di protezione hardware di Azure. |

| Chiavi software (firma e crittografia) | Le CA create durante un periodo di valutazione di Intune Suite o Cloud PKI componente aggiuntivo autonomo usano chiavi di crittografia e firma supportate dal software tramite System.Security.Cryptography.RSA. |

| Autorità di registrazione certificati | Fornire un'autorità di registrazione certificati cloud che supporti Simple Certificate Enrollment Protocol (SCEP) per ogni ca emittente Cloud PKI. |

| Punti di distribuzione CRL (Certificate Revocation List) | Intune ospita il punto di distribuzione CRL (CDP) per ogni CA. Il periodo di validità CRL è di sette giorni. La pubblicazione e l'aggiornamento vengono eseguiti ogni 3,5 giorni. Il CRL viene aggiornato con ogni revoca del certificato. |

| Endpoint di Authority Information Access (AIA) | Intune ospita l'endpoint AIA per ogni CA emittente. L'endpoint AIA può essere usato dalle relying party per recuperare i certificati padre. |

| Rilascio del certificato dell'entità finale per utenti e dispositivi | Noto anche come rilascio di certificati foglia . Il supporto è per il formato di certificazione e il protocollo SCEP (PKCS#7) e per i dispositivi registrati in Intune-MDM che supportano il profilo SCEP. |

| Gestione del ciclo di vita dei certificati | Emettere, rinnovare e revocare i certificati di entità finale. |

| Dashboard di creazione di report | Monitorare i certificati attivi, scaduti e revocati da un dashboard dedicato nell'interfaccia di amministrazione di Intune. Visualizzare i report per i certificati foglia emessi e altri certificati e revocare i certificati foglia. I report vengono aggiornati ogni 24 ore. |

| Controllo | Controllare l'attività di amministratore, ad esempio creare, revocare e cercare azioni nell'interfaccia di amministrazione di Intune. |

| Autorizzazioni per il controllo degli accessi in base al ruolo | Creare ruoli personalizzati con autorizzazioni Microsoft Cloud PKI. Le autorizzazioni disponibili consentono di leggere le CA, disabilitare e riabilitare le CA, revocare i certificati foglia rilasciati e creare autorità di certificazione. |

| Tag di ambito | Aggiungere tag di ambito a qualsiasi AUTORITÀ di certificazione creata nell'interfaccia di amministrazione. I tag di ambito possono essere aggiunti, eliminati e modificati. |

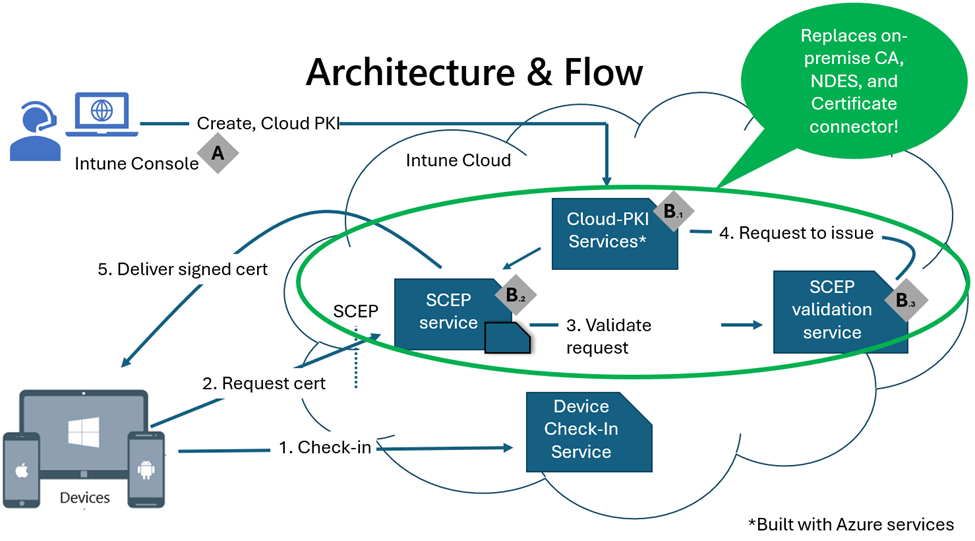

Architettura

Microsoft Cloud PKI è costituito da diversi componenti chiave che interagiscono per semplificare la complessità e la gestione di un'infrastruttura a chiave pubblica, un servizio Cloud PKI per la creazione e l'hosting di autorità di certificazione, combinato con un'autorità di registrazione certificati per gestire automaticamente le richieste di certificati in ingresso dai dispositivi registrati in Intune. L'autorità di registrazione supporta il protocollo SCEP (Simple Certificate Enrollment Protocol).

Componenti:

A - Microsoft Intune

B - servizi Microsoft Cloud PKI

- B.1 - Servizio Microsoft Cloud PKI

- B.2 - Microsoft Cloud PKI servizio SCEP

- B.3 - Microsoft Cloud PKI servizio di convalida SCEP

L'autorità di registrazione certificati costituisce B.2 e B.3 nel diagramma.

Questi componenti sostituiscono la necessità di un'autorità di certificazione locale, un connettore di certificati NDES e Intune.

Azioni:

Prima che il dispositivo eserciti l'accesso al servizio Intune, un amministratore di Intune o un ruolo di Intune con le autorizzazioni per gestire il servizio Microsoft Cloud PKI deve:

- Creare l'autorità di certificazione Cloud PKI necessaria per le CA radice ed emittenti in Microsoft Intune.

- Creare e assegnare i profili di certificato di attendibilità necessari per le CA radice e emittenti. Questo flusso non viene visualizzato nel diagramma.

- Creare e assegnare i profili di certificato SCEP specifici della piattaforma necessari. Questo flusso non viene visualizzato nel diagramma.

Nota

È necessario un Cloud PKI autorità di certificazione emittente per rilasciare certificati per i dispositivi gestiti da Intune. Cloud PKI fornisce un servizio SCEP che funge da autorità di registrazione certificati. Il servizio richiede certificati dalla CA emittente per conto dei dispositivi gestiti da Intune usando un profilo SCEP.

- Un dispositivo esegue l'accesso con il servizio Intune e riceve il certificato attendibile e i profili SCEP.

- In base al profilo SCEP, il dispositivo crea una richiesta di firma del certificato.Based on the SCEP profile, the device creates a certificate signing request (CSR). La chiave privata viene creata nel dispositivo e non lascia mai il dispositivo. La richiesta csr e la richiesta di verifica SCEP vengono inviate al servizio SCEP nel cloud (proprietà URI SCEP nel profilo SCEP). La richiesta di verifica SCEP viene crittografata e firmata usando le chiavi RA SCEP di Intune.

- Il servizio di convalida SCEP verifica la richiesta csr rispetto alla richiesta di verifica SCEP (illustrata come B.3 nel diagramma). La convalida garantisce che la richiesta provenga da un dispositivo registrato e gestito. Garantisce inoltre che la verifica non venga gestita e che corrisponda ai valori previsti dal profilo SCEP. Se uno di questi controlli ha esito negativo, la richiesta di certificato viene rifiutata.

- Dopo la convalida della richiesta csr, il servizio di convalida SCEP, noto anche come autorità di registrazione, richiede che l'autorità di certificazione emittente firmi la richiesta csr (indicata come B.1 nel diagramma).

- Il certificato firmato viene recapitato al dispositivo registrato in MDM di Intune.

Nota

La richiesta SCEP viene crittografata e firmata usando le chiavi dell'autorità di registrazione SCEP di Intune.

Requisiti di licenza

Microsoft Cloud PKI richiede una delle licenze seguenti:

- licenza Microsoft Intune Suite

- Microsoft Cloud PKI licenza autonoma dei componenti aggiuntivi di Intune

Per altre informazioni sulle opzioni di licenza, vedere Microsoft Intune licenze.

Controllo degli accessi in base al ruolo

Le autorizzazioni seguenti sono disponibili per l'assegnazione ai ruoli di Intune personalizzati. Queste autorizzazioni consentono agli utenti di visualizzare e gestire le CA nell'interfaccia di amministrazione.

- Leggere le CA: qualsiasi utente a cui è stata assegnata questa autorizzazione può leggere le proprietà di una CA.

- Creare autorità di certificazione: qualsiasi utente a cui è stata assegnata questa autorizzazione può creare una CA radice o emittente.

- Revocare i certificati foglia rilasciati: qualsiasi utente a cui è stata assegnata questa autorizzazione ha la possibilità di revocare manualmente un certificato emesso da una CA emittente. Questa autorizzazione richiede anche l'autorizzazione ca in lettura .

È possibile assegnare tag di ambito alle CA radice ed emittenti. Per altre informazioni su come creare ruoli personalizzati e tag di ambito, vedere Controllo degli accessi in base al ruolo con Microsoft Intune.

Provare Microsoft Cloud PKI

È possibile provare la funzionalità Microsoft Cloud PKI nell'interfaccia di amministrazione di Intune durante un periodo di valutazione. Le versioni di valutazione disponibili includono:

- Microsoft Intune Suite versione di valutazione

- Versione di valutazione del componente aggiuntivo autonomo

Durante il periodo di valutazione, è possibile creare fino a sei CA nel tenant. Cloud PKI autorità di certificazione create durante la versione di valutazione usano chiavi supportate dal software e usano System.Security.Cryptography.RSA per generare e firmare le chiavi. È possibile continuare a usare le CA dopo l'acquisto di una licenza Cloud PKI. Tuttavia, le chiavi rimangono supportate dal software e non possono essere convertite in chiavi supportate dal modulo di protezione hardware. Chiavi CA gestite dal servizio Microsoft Intune. Per le funzionalità del modulo di protezione hardware di Azure non è necessaria alcuna sottoscrizione di Azure.

Esempi di configurazione ca

Due livelli Cloud PKI radice & autorità di certificazione emittenti e autorità di certificazione bring-your-own possono coesistere in Intune. È possibile usare le configurazioni seguenti, fornite come esempi, per creare CA in Microsoft Cloud PKI:

- Una CA radice con cinque autorità di certificazione emittenti

- Tre CA radice con una CA emittente ognuna

- Due CA radice con una CA emittente ciascuna e due CA bring-your-own

- Sei autorità di certificazione bring your own

Problemi noti e limitazioni

Per le modifiche e le aggiunte più recenti, vedere Novità di Microsoft Intune.

- È possibile creare fino a sei CA in un tenant di Intune.

- Licenza Cloud PKI: è possibile creare un totale di 6 CA usando le chiavi mHSM di Azure.

- Cloud PKI di valutazione: è possibile creare un totale di 6 CA durante una versione di valutazione di Intune Suite o Cloud PKI componente aggiuntivo autonomo.

- I tipi di CA seguenti vengono conteggiati per la capacità della CA:

- CLOUD PKI CA radice

- Cloud PKI autorità di certificazione emittente

- AUTORITÀ di certificazione emittente BYOCA

- Le azioni della CA seguenti non sono attualmente disponibili nell'interfaccia di amministrazione, ma stiamo lavorando attivamente per fornirle.

- Eliminare o disabilitare una CA dal tenant di Intune.

Fino a quando queste azioni non diventano disponibili, è consigliabile effettuare una richiesta di supporto di Intune per eliminare una CA.

- Eliminare o disabilitare una CA dal tenant di Intune.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per