Comprendere le autorizzazioni e le informazioni a cui accedono le app Teams

A seconda delle loro funzionalità, le app Teams possono accedere o meno alle informazioni dell'utente o dell'organizzazione per funzionare come previsto.

- Alcune app non cercano l'accesso alle informazioni dell'organizzazione e quindi non richiedono alcuna approvazione. Gli utenti possono usare tali app senza l'approvazione dell'amministratore o il consenso perché le informazioni dell'organizzazione sono protette da tali app.

- Alcune app richiedono le informazioni dell'organizzazione o dell'utente per lavorare o elaborare le informazioni. Tali app non possono funzionare a meno che tu non consenta a tale app di accedere alle informazioni della tua organizzazione.

È necessario valutare le informazioni di conformità, sicurezza e gestione dei dati di un'app e anche comprendere le autorizzazioni richieste dall'app prima di consentire l'uso di un'app da parte degli utenti. A tale scopo, è necessario conoscere le autorizzazioni, il consenso e i controlli disponibili.

Le autorizzazioni consentono alle app di accedere a risorse privilegiate e di agire per conto dell'utente. Ciò consente agli sviluppatori di creare funzionalità avanzate nelle app che aumentano la produttività degli utenti. È necessario comprendere chiaramente le autorizzazioni, l'ambito e le implicazioni. Forniamo tutte le autorizzazioni di un'app e le relative informazioni dettagliate nella pagina dei dettagli dell'app nell'interfaccia di amministrazione di Teams.

Modalità di accesso alle informazioni dell'organizzazione da parte delle app tramite le autorizzazioni

Teams fornisce misure di sicurezza che consentono di non accedere alle informazioni dell'organizzazione o dell'utente senza il consenso dell'utente. Per accedere a qualsiasi informazione da parte di un'app, è necessario eseguire le azioni seguenti:

- Gli sviluppatori di app dichiarano le autorizzazioni e le funzionalità delle app quando creano app.

- Gli amministratori comprendono e analizzano le autorizzazioni richieste dall'app nei portali di amministrazione.

- L'accesso ai dati viene concesso in due modi. Quando l'app viene aggiunta a Teams, viene concesso l'accesso ad alcune funzionalità di base che possono includere l'accesso alle informazioni di base. Dopo aver concesso il consenso, un'app riceve l'accesso ad alcuni dati dell'utente e dell'organizzazione o a entrambi, in base alle autorizzazioni dell'app per cui ha richiesto il consenso.

Informazioni sull'accesso ai dati da parte delle app e sulle autorizzazioni necessarie

Un'applicazione può accedere alle informazioni di un'organizzazione nei due modi seguenti:

- Accesso delegato: un'applicazione accede alla risorsa per conto dell'utente. Questo accesso richiede autorizzazioni delegate. L'applicazione può accedere solo alle informazioni a cui l'utente può accedere autonomamente.

- Accesso all'applicazione: un'applicazione agisce autonomamente senza che un utente abbia eseguito l'accesso, quando non è consigliabile che un utente specifico acceda o quando i dati necessari non possono essere inclusi nell'ambito di un singolo utente. Autorizzazioni per le applicazioni necessarie per l'accesso. Un'applicazione, se viene concesso il consenso, è in grado di accedere ai dati a cui è associata l'autorizzazione.

| Amministrazione considerazione | Autorizzazioni delegate | Autorizzazioni applicazione |

|---|---|---|

| In che modo le app possono accedere alle informazioni | Per conto di un utente connesso. | Da soli, usando la propria identità. |

| Informazioni a cui si accede | Autorizzazioni per cui all'app viene concesso il consenso e le informazioni associate a tale autorizzazione a cui l'utente connesso ha accesso. | Tutte le informazioni a cui è associata un'autorizzazione autorizzata |

| Quali ruoli possono acconsentire | Amministratori, utenti o proprietari di gruppi a seconda della configurazione Microsoft Entra ID | Solo gli amministratori |

| Gli utenti possono acconsentire | Gli utenti possono acconsentire a seconda della configurazione Microsoft Entra ID | Solo gli amministratori possono acconsentire |

Per ogni app, le relative autorizzazioni sono elencate nella pagina dei dettagli dell'app nell'interfaccia di amministrazione.

| Tipo di autorizzazione app | Contesto di Access | Fonte dichiarazione | Quando è richiesto il consenso? | Chi tutti possono acconsentire? |

|---|---|---|---|---|

| Microsoft Entra ID per l'accesso a grafici e endpoint legacy | Delegato | Microsoft Entra ID | Accesso all'app | Amministrazione globali, cloud Amministrazione e Amministrazione applicazioni |

| Microsoft Entra ID per l'accesso a grafici e endpoint legacy | Applicazione | Microsoft Entra ID | Accesso all'app | Amministrazione globali, cloud Amministrazione e Amministrazione applicazioni |

| RSC per informazioni su team, chat e utenti | Delegato | File manifesto dell'app | Aggiunta di app a un team, chat, riunioni | Proprietario della risorsa |

| RSC per informazioni su team, chat e utenti | Applicazione | File manifesto dell'app | Aggiunta di app a un team, chat, riunioni | Proprietario della risorsa |

| Altre autorizzazioni e accesso ai dati | Delegato tramite SDK | Le proprietà manifesto la definiscono | Aggiungere un'app in un client | Il consenso è implicito all'installazione |

È consigliabile usare un ruolo con privilegi inferiori per eseguire le attività, se possibile. Usare il ruolo Amministratore globale solo se necessario.

Dove gli amministratori possono visualizzare tutte le autorizzazioni di un'app

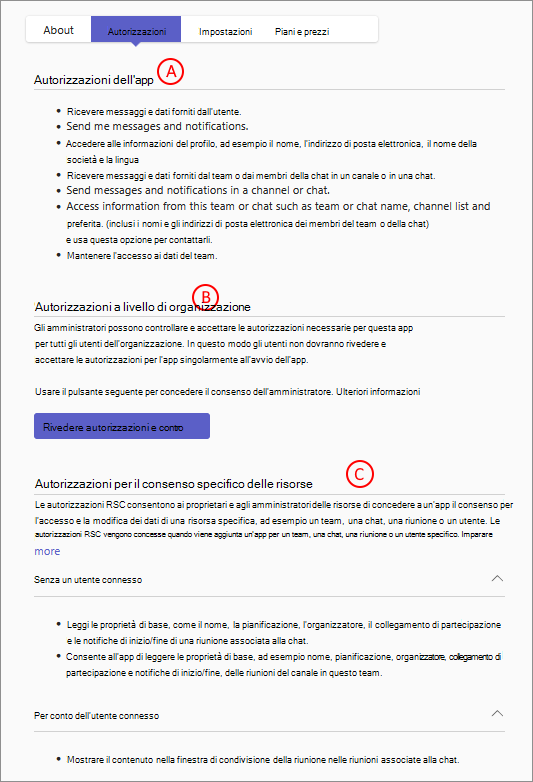

I dettagli di tutti i tipi di autorizzazioni richiesti da un'app sono disponibili nella scheda Autorizzazioni della pagina dei dettagli dell'app. Facoltativamente, è anche possibile scaricare tutte le autorizzazioni in un file di .csv per un'ulteriore analisi.

- R: Tutte le autorizzazioni dell'applicazione dell'app.

- B: Tutte le autorizzazioni delegate dell'app.

- C: Funzionalità di base e interazioni con l'utente e i dati a cui accedono le app

Per sapere come è possibile consentire l'uso di un'app, vedere Concedere e gestire il consenso per le autorizzazioni dell'app Teams.

autorizzazioni Microsoft Entra ID

Microsoft Graph consente agli sviluppatori di accedere alle informazioni e ai dati di Microsoft 365 dell'organizzazione, ma solo con le autorizzazioni di Microsoft Entra ID appropriate. Un'app dichiara queste autorizzazioni in anticipo e gli amministratori devono acconsentire a queste autorizzazioni prima che l'app possa accedere alle informazioni. Se concedi il consenso di amministratore a tale autorizzazione in un'app Teams, tutti gli utenti consentiti della tua organizzazione possono usare l'app e consentire all'app di accedere alle informazioni dell'organizzazione. Queste autorizzazioni sono definite nel portale di Microsoft Entra ID.

Gli sviluppatori di app scelgono le autorizzazioni appropriate da un'ampia gamma di API Graph in modo che le app possano ottenere le informazioni necessarie per il funzionamento. Prima di concedere il consenso a queste autorizzazioni, è possibile visualizzare le autorizzazioni specifiche richieste da un'app. Consente di valutare l'impatto della concessione del consenso alle autorizzazioni di un'app. Per visualizzare le autorizzazioni di Microsoft Entra ID, seguire questa procedura:

Accedere all'interfaccia di amministrazione di Teams e aprire la paginaGestisci appdelle app> di Teams.

Cerca l'app richiesta e seleziona il nome per aprire la pagina dei dettagli dell'app.

Seleziona la scheda Autorizzazioni e seleziona Rivedi autorizzazioni e consenso.

Nella finestra di dialogo visualizzare le autorizzazioni richieste dall'app. Per altre informazioni sulle informazioni disponibili nella finestra di dialogo, vedere le informazioni disponibili nella richiesta di consenso.

Un elenco completo di tutte le autorizzazioni possibili è documentato nel riferimento per le autorizzazioni di Microsoft Graph.

Autorizzazioni di consenso specifiche per le risorse

Le risorse in Teams possono essere un team, una chat o un utente. L'uso di queste autorizzazioni consente alle app di accedere alle informazioni solo di una risorsa specifica. Usando le autorizzazioni RSC, un'app non deve richiedere l'accesso alle informazioni a livello di organizzazione e può limitare l'ambito del suo accesso. Queste autorizzazioni RSC sono definite nel file manifesto dell'app. Solo gli utenti che hanno accesso alle risorse possono acconsentire a queste autorizzazioni. Gli sviluppatori definiscono queste autorizzazioni nell'app stessa, nel file manifesto dell'app.

Le autorizzazioni RSC consentono agli utenti di concedere il consenso alle app per informazioni specifiche dell'ambito. Tale consenso consente alle app di accedere e modificare solo le informazioni di un team o di una chat. Un'app di questo tipo non può accedere alle informazioni di una chat o di un team in cui non viene aggiunta. Esempi di autorizzazioni RSC includono la possibilità di creare ed eliminare canali, ottenere le impostazioni per un team e creare e rimuovere le schede dei canali.

Le autorizzazioni RSC limitano l'ambito delle autorizzazioni dell'app a una risorsa specifica e non alle autorizzazioni Graph a livello di organizzazione che possono consentire alle app di accedere alle informazioni a livello di organizzazione. Le risorse a cui possono essere applicate le autorizzazioni RSC sono chat e riunioni, team e canali e utenti.

Le autorizzazioni RSC sono definite nel manifesto dell'app e non in Microsoft Entra ID. Concedi il consenso alle autorizzazioni RSC quando aggiungi l'app a un team. Per altre informazioni, vedere Consenso specifico delle risorse (RSC).

Per visualizzare le autorizzazioni RSC per un'app, procedere come segue:

- Accedere all'interfaccia di amministrazione di Teams e passare alle app >di TeamsGestire le app.

- Cerca l'app desiderata, seleziona il nome dell'app per passare alla pagina dei dettagli dell'app e quindi seleziona la scheda Autorizzazioni .

- In Autorizzazioni per il consenso specifico delle risorse esaminare le autorizzazioni RSC richieste dall'app.

Cosa possono fare le app in Teams

Quando gli sviluppatori creano app di Teams, usano alcune funzionalità definite nel framework di sviluppo. Queste funzionalità sono funzionalità di alto livello che possono avere le app. Ad esempio, un'app può contenere un bot che conversa con l'utente. Quando un'app usa una funzionalità, gli vengono automaticamente concessi alcuni privilegi di base. Ad esempio, se l'app che contiene un bot è consentita per un utente, il bot può inviare e ricevere messaggi. Questi privilegi esistono nelle app in base alle funzionalità che lo sviluppatore dell'app ha aggiunto a un'app e non sono autorizzazioni che richiedono il consenso per essere efficaci. Gli sviluppatori non definiscono esplicitamente queste autorizzazioni, ma queste autorizzazioni vengono aggiunte in modo implicito quando gli sviluppatori creano qualsiasi funzionalità dell'app.

Gli amministratori gestiscono le app di Teams e non le loro funzionalità. Le app di Teams hanno funzionalità che consentono alle app di eseguire il loro caso di utilizzo principale ed eseguire alcune attività. Le funzionalità vengono fornite dagli SDK e il consenso è implicito quando l'app viene installata. Le attività che le app possono eseguire associate alle funzionalità sono diverse dalle autorizzazioni che richiedono il consenso di un amministratore. L'amministratore deve considerare cosa può fare un'app e come interagisce con gli utenti in base alle funzionalità seguenti.

Nota

Le app non possono usare tutte le funzionalità seguenti, a meno che l'app non sia un'app complessa che si rivolge a più casi d'uso. Le attività che l'app può svolgere dipendono dalle funzionalità utilizzate dallo sviluppatore dell'app.

Bot ed estensioni per la messaggistica

Considerare i tipi seguenti di interazione dell'utente, autorizzazioni richieste e accesso ai dati da parte di bot ed estensioni di messaggistica:

Un bot può ricevere messaggi dagli utenti e rispondere. I bot ricevono messaggi solo nelle chat in cui gli utenti menzionano esplicitamente un bot in base al nome. Questi dati lasciano la rete aziendale.

Dopo che un utente invia un messaggio a un bot, il bot può inviare all'utente messaggi diretti o proattivi in qualsiasi momento.

Alcuni bot inviano solo messaggi. Si chiamano bot solo di notifica e il bot non offre un'esperienza di conversazione.

Un bot aggiunto ai team può ottenere un elenco di nomi e ID dei canali in un team.

Quando lo si usa in un canale, in una chat personale o in una chat di gruppo, il bot dell'app può accedere alle informazioni di base sull'identità dei membri del team. Le informazioni includono nome, cognome, nome dell'entità utente (UPN) e indirizzo di posta elettronica.

Il bot di un'app può inviare messaggi diretti o proattivi ai membri del team anche se non hanno interagito con il bot.

A seconda delle impostazioni e del funzionamento di un'app che è un bot, può inviare e ricevere file solo nella chat personale. Non è supportato per chat o canali di gruppo.

I bot hanno accesso solo ai team a cui vengono aggiunti i bot o agli utenti che aggiungono l'app bot.

Quando un utente dialoga con un bot, se il bot archivia l'ID dell'utente, può inviare messaggi diretti all'utente in qualsiasi momento.

Se necessario, un utente o un amministratore può bloccare un bot. Microsoft può anche rimuovere un bot dallo Store. I controlli di verifica e convalida delle app assicurano che le app di alta qualità siano disponibili in Teams Store e che i bot non indesideratino gli utenti.

Un bot può recuperare e archiviare le informazioni di identità di base per i membri del team a cui viene aggiunta l'app o per singoli utenti in chat personali o di gruppo. Per ottenere ulteriori informazioni su questi utenti, il bot deve richiedere loro di accedere a Microsoft Entra ID.

I bot possono recuperare e archiviare l'elenco dei canali in un team. Questi dati lasciano la rete aziendale.

Per impostazione predefinita, i bot non hanno la possibilità di agire per conto dell'utente, ma i bot possono chiedere agli utenti di accedere. non appena l'utente accede, il bot ha un token di accesso con cui può eseguire altre attività. Le attività dipendono dal bot e da dove l'utente accede: un bot è un'app Microsoft Entra registrata in

https://apps.dev.microsoft.com/e può avere un proprio set di autorizzazioni.Quando un file viene inviato a un bot, il file lascia la rete aziendale. L'invio e la ricezione di file richiedono l'approvazione dell'utente per ogni file.

I bot vengono informati ogni volta che gli utenti vengono aggiunti o eliminati da un team.

I bot non visualizzano gli indirizzi IP degli utenti o altre informazioni di riferimento. Tutte le informazioni provengono da Microsoft. Esiste un'eccezione: se un bot implementa la propria esperienza di accesso, l'interfaccia utente di accesso visualizza gli indirizzi IP degli utenti e le informazioni sui referrer.

Le estensioni di messaggistica, invece, possono vedere gli indirizzi IP degli utenti e le informazioni sui referrer.

Nota

- Se un bot ha un proprio accesso, al primo accesso dell'utente esiste un'esperienza di consenso diversa.

- Gli utenti possono eseguire ricerche nelle app con il

botIdcontenuto disponibile nell'app. Anche se gli utenti possono visualizzare il nome dell'app, ma non possono interagire con tali bot.

Schede

Una scheda è un sito Web in esecuzione all'interno di Teams. Può essere una scheda in una riunione, una chat o un canale.

Considerare i tipi di interazione dell'utente o di accesso ai dati seguenti per le schede:

Gli utenti che aprono una scheda in un browser o in Teams sono identici. Il sito Web stesso non può avere accesso alle informazioni di qualsiasi organizzazione autonomamente.

Una scheda ottiene anche il contesto in cui è in esecuzione, inclusi il nome di accesso e l'UPN dell'utente corrente, l'ID oggetto Microsoft Entra per l'utente corrente, l'ID del gruppo di Microsoft 365 in cui risiede (se si tratta di un team), l'ID tenant e le impostazioni locali correnti dell'utente. Tuttavia, per eseguire il mapping di questi ID alle informazioni di un utente, la scheda dovrà fare in modo che l'utente acceda a Microsoft Entra ID.

Connettori

Un connettore invia messaggi a un canale quando si verificano eventi in un sistema esterno. L'autorizzazione richiesta per i connettori consiste nel poter pubblicare messaggi nel canale. Un'autorizzazione facoltativa per i connettori è l'autorizzazione per rispondere a un messaggio. Alcuni connettori supportano i messaggi su cui è possibile eseguire azioni, che consentono agli utenti di pubblicare risposte mirate al messaggio del connettore. Ad esempio, aggiungendo una risposta a un problema di GitHub o aggiungendo una data a una scheda Trello. Considerare i tipi seguenti di interazione dell'utente, autorizzazioni necessarie e accesso ai dati da parte dei connettori:

Il sistema che pubblica i messaggi dei connettori non sa a chi stanno pubblicando i messaggi o a chi lo riceve. Nessuna informazione sul destinatario viene divulgata. Microsoft è il destinatario effettivo e non l'organizzazione. Microsoft pubblica il post effettivo sul canale.

Nessun dato lascia la rete aziendale quando i connettori pubblicano messaggi in un canale.

Anche i connettori che supportano i messaggi su cui è possibile eseguire azioni non vedono le informazioni sull'indirizzo IP e sul referrer; queste informazioni vengono inviate a Microsoft e quindi indirizzate agli endpoint HTTP precedentemente registrati con Microsoft nel portale Dei connettori.

Ogni volta che viene configurato un connettore per un canale, viene creato un URL univoco per tale istanza del connettore. Se l'istanza del connettore viene eliminata, l'URL non può più essere usato.

I messaggi del connettore non possono contenere file allegati.

L'URL dell'istanza del connettore deve essere considerato segreto o riservato. Chiunque abbia l'URL può pubblicarlo. Se necessario, i proprietari del team possono eliminare l'istanza del connettore.

Se necessario, un amministratore può impedire la creazione di nuove istanze di Connector e Microsoft può bloccare tutto l'utilizzo di un'app Connector.

Webhook in uscita

I proprietari del team o i membri del team creano webhook in uscita. I webhook in uscita possono ricevere messaggi dagli utenti e rispondere. Considerare i tipi seguenti di interazione dell'utente, autorizzazioni richieste e accesso ai dati da webhook in uscita:

I webhook in uscita sono simili ai bot, ma hanno meno privilegi. Devono essere menzionati in modo esplicito, proprio come i bot.

Quando viene registrato un webhook in uscita, viene generato un segreto che consente al webhook in uscita di verificare che il mittente sia Microsoft Teams anziché un utente malintenzionato. Questo segreto deve rimanere un segreto; chiunque abbia accesso può rappresentare Microsoft Teams. Se il segreto viene compromesso, eliminare e ricreare il webhook in uscita per generare un nuovo segreto.

Anche se è possibile creare un webhook in uscita che non convalida il segreto, è consigliabile contro di esso.

Oltre a ricevere e rispondere ai messaggi, i webhook in uscita non possono fare molto: non possono inviare messaggi in modo proattivo, non possono inviare o ricevere file, non possono fare altro che ricevere e rispondere ai messaggi.