Configurare un connettore per importare dati fisici non validi

È possibile configurare un connettore dati per importare dati fisici non validi, ad esempio gli eventi di accesso fisico non elaborato del dipendente o eventuali allarmi di accesso fisico generati dal sistema di gestione dei dati non validi dell'organizzazione. Esempi di punti di accesso fisici sono una voce in un edificio o una voce nella sala server o nel data center. I dati fisici non validi possono essere usati dalla soluzione Microsoft Purview Insider Risk Management per proteggere l'organizzazione da attività dannose o furti di dati all'interno dell'organizzazione.

La configurazione di un connettore di errore fisico è costituita dalle attività seguenti:

Creazione di un'app in Microsoft Entra ID per accedere a un endpoint API che accetta un payload JSON che contiene dati fisici di errore.

Creazione del payload JSON con uno schema definito dal connettore dati con errori fisici.

Creazione di un connettore dati fisico non valido nel portale di Microsoft Purview o nel portale di conformità di Microsoft Purview.

Esecuzione di uno script per eseguire il push dei dati fisici non validi all'endpoint API.

Facoltativamente, pianificare lo script per l'esecuzione automatica per importare i dati di badging attualmente fisici.

Consiglio

Se non si è un cliente E5, usare la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione del portale di conformità di Microsoft Purview. Informazioni dettagliate sull'iscrizione e le condizioni di valutazione.

Prima di configurare il connettore

All'utente che crea il connettore di errore fisico nel passaggio 3 deve essere assegnato il ruolo di amministratore del connettore dati. Questo ruolo è necessario per aggiungere connettori nella pagina Connettori dati nel portale di Microsoft Purview o nel portale di conformità. Questo ruolo viene aggiunto per impostazione predefinita a più gruppi di ruoli. Per un elenco di questi gruppi di ruoli, vedere Ruoli in Microsoft Defender per Office 365 e Conformità a Microsoft Purview. In alternativa, un amministratore dell'organizzazione può creare un gruppo di ruoli personalizzato, assegnare il ruolo amministratore del connettore dati e quindi aggiungere gli utenti appropriati come membri. Per istruzioni, vedere:

- Autorizzazioni nel portale di Microsoft Purview

- Autorizzazioni nel portale di conformità

- Ruoli e gruppi di ruoli in Conformità di Microsoft Defender per Office 365 e Microsoft Purview

Nota

Il ruolo di amministratore del connettore dati non è attualmente supportato negli ambienti Us Government GCC High e DoD. Di conseguenza, all'utente che crea il connettore HR in ambienti GCC High e DoD deve essere assegnato il ruolo Di esportazione importazione cassette postali in Exchange Online. Per impostazione predefinita, questo ruolo non è assegnato ad alcun gruppo di ruoli in Exchange Online. È possibile aggiungere il ruolo Importazione esportazione cassette postali al gruppo di ruoli Gestione organizzazione in Exchange Online. In alternativa, è possibile creare un nuovo gruppo di ruoli, assegnare il ruolo Importazione esportazione cassette postali e quindi aggiungere gli utenti appropriati come membri. Per altre informazioni, vedere le sezioni Creare gruppi di ruoli o Modificare gruppi di ruoli nell'articolo "Gestire i gruppi di ruoli in Exchange Online".

È necessario determinare come recuperare o esportare i dati dal sistema di badging fisico dell'organizzazione (su base giornaliera) e creare un file JSON descritto nel passaggio 2. Lo script eseguito nel passaggio 4 eseguirà il push dei dati nel file JSON all'endpoint API.

Lo script di esempio eseguito nel passaggio 4 esegue il push dei dati fisici non validi dal file JSON all'API connettore in modo che possano essere usati dalla soluzione di gestione dei rischi Insider. Questo script di esempio non è supportato in alcun programma o servizio di supporto standard Microsoft. Lo script di esempio è fornito così come è senza alcun tipo di garanzia. Microsoft esclude inoltre qualsiasi garanzia implicita, tra cui, senza limitazioni, tutte le garanzie implicite di commerciabilità o idoneità per uno scopo specifico. L'utente assume tutti i rischi associati all'uso o alle prestazioni dello script di esempio e della documentazione. In nessun caso Microsoft, i suoi autori o chiunque altro coinvolto nella creazione, produzione o consegna degli script è da ritenersi responsabile per qualsiasi danno eventuale (inclusi, senza limitazione alcuna, danni riguardanti profitti aziendali, interruzione di attività, perdita di informazioni aziendali o altra perdita pecuniaria) derivanti dall'utilizzo o dall'incapacità di utilizzo degli script di esempio e della documentazione, anche nel caso in cui Microsoft sia stata avvisata della possibilità di tali danni.

Questo connettore è disponibile negli ambienti GCC nel cloud Microsoft 365 US Government. Le applicazioni e i servizi di terze parti possono comportare l'archiviazione, la trasmissione e l'elaborazione dei dati dei clienti dell'organizzazione in sistemi di terze parti esterni all'infrastruttura di Microsoft 365 e pertanto non coperti dagli impegni di Microsoft Purview e protezione dei dati. Microsoft non rilascia alcuna rappresentazione che usi questo prodotto per connettersi ad applicazioni di terze parti implica che tali applicazioni di terze parti siano conformi a FEDRAMP.

Passaggio 1: Creare un'app in Microsoft Entra ID

Il primo passaggio consiste nel creare e registrare una nuova app in Microsoft Entra ID. L'app corrisponderà al connettore di errore fisico creato nel passaggio 3. La creazione di questa app consentirà a Microsoft Entra ID di autenticare la richiesta push per il payload JSON contenente dati fisici di errore. Durante la creazione di questa app Microsoft Entra, assicurarsi di salvare le informazioni seguenti. Questi valori verranno usati nei passaggi successivi.

ID applicazione Microsoft Entra (detto anche ID app o ID client)

Segreto dell'applicazione Microsoft Entra (detto anche segreto client)

ID tenant (detto anche ID directory)

Per istruzioni dettagliate sulla creazione di un'app in Microsoft Entra ID, vedere Registrare un'applicazione con Microsoft Identity Platform.

Passaggio 2: Preparare un file JSON con dati di errore fisici

Il passaggio successivo consiste nel creare un file JSON contenente informazioni sui dati di accesso fisico dei dipendenti. Come illustrato nella sezione prima di iniziare, è necessario determinare come generare questo file JSON dal sistema di badging fisico dell'organizzazione.

Nota

Non aggiungere caratteri non inglesi al file JSON. Solo i caratteri inglesi sono supportati dal connettore; L'inserimento di dati potrebbe non riuscire se il codice JSON contiene caratteri non inglesi.

Il file JSON deve essere conforme alla definizione dello schema richiesta dal connettore. Di seguito sono riportate le descrizioni delle proprietà dello schema necessarie per il file JSON:

| Proprietà | Descrizione | Tipo di dati |

|---|---|---|

| UserId | Un dipendente può avere più identità digitali nei sistemi. L'input deve avere l'ID Microsoft Entra già risolto dal sistema di origine. | UPN o indirizzo di posta elettronica |

| AssetId | ID di riferimento dell'asset fisico o del punto di accesso fisico. | Stringa alfanumerica |

| AssetName | Nome descrittivo dell'asset fisico o del punto di accesso fisico. | Stringa alfanumerica |

| EventTime | Timestamp di accesso. | Data e ora, in formato UTC |

| AccessStatus | Valore di Success o Failed |

Stringa |

Ecco un esempio di file JSON conforme allo schema richiesto:

[

{

"UserId":"sarad@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T01:57:49",

"AccessStatus":"Failed"

},

{

"UserId":"pilarp@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T02:57:49",

"AccessStatus":"Success"

}

]

È anche possibile scaricare la definizione di schema seguente per il file JSON dalla procedura guidata quando si crea il connettore di errore fisico nel passaggio 3.

{

"title" : "Physical Badging Signals",

"description" : "Access signals from physical badging systems",

"DataType" : {

"description" : "Identify what is the data type for input signal",

"type" : "string",

},

"type" : "object",

"properties": {

"UserId" : {

"description" : "Unique identifier AAD Id resolved by the source system",

"type" : "string",

},

"AssetId": {

"description" : "Unique ID of the physical asset/access point",

"type" : "string",

},

"AssetName": {

"description" : "friendly name of the physical asset/access point",

"type" : "string",

},

"EventTime" : {

"description" : "timestamp of access",

"type" : "string",

},

"AccessStatus" : {

"description" : "what was the status of access attempt - Success/Failed",

"type" : "string",

},

}

"required" : ["UserId", "AssetId", "EventTime" "AccessStatus"]

}

Passaggio 3: Creare il connettore di creazione di errori fisici

Il passaggio successivo consiste nel creare un connettore fisico di badging nel portale di Microsoft Purview o nel portale di conformità. Dopo aver eseguito lo script nel passaggio 4, il file JSON creato nel passaggio 3 verrà elaborato ed eseguito il push nell'endpoint API configurato nel passaggio 1. In questo passaggio assicurarsi di copiare il JobId generato quando si crea il connettore. Si userà jobid quando si esegue lo script.

Selezionare la scheda appropriata per il portale in uso. Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview.

Selezionare Impostazioni>Connettori dati.

Selezionare Connettori personali e quindi Aggiungi connettore.

Nell'elenco scegliere Badging fisico.

Nella pagina Credenziali di autenticazione eseguire le operazioni seguenti e quindi selezionare Avanti:

Digitare o incollare l'ID applicazione Microsoft Entra per l'app Azure creata nel passaggio 1.

Scaricare lo schema di esempio per il riferimento per creare il file JSON.

Digitare un nome univoco per il connettore di badging fisico.

Nella pagina Rivedi esaminare le impostazioni e quindi selezionare Fine per creare il connettore.

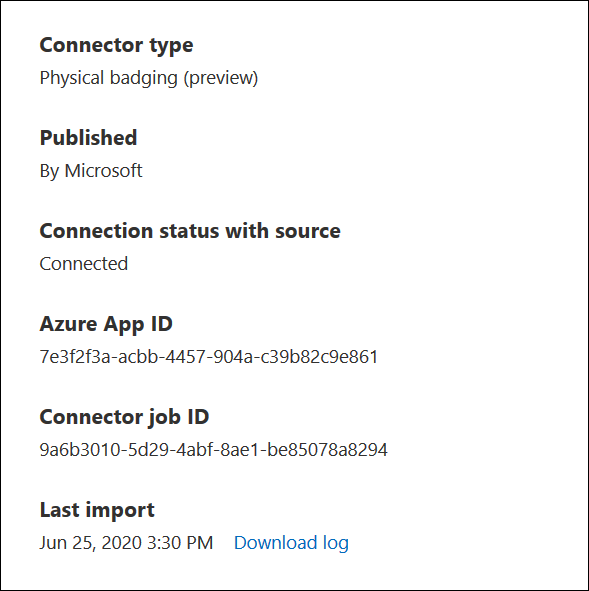

Viene visualizzata una pagina di stato che conferma che il connettore è stato creato. Questa pagina contiene anche l'ID processo. È possibile copiare l'ID processo da questa pagina o dalla pagina a comparsa del connettore. Questo ID processo è necessario durante l'esecuzione dello script.

La pagina di stato contiene anche un collegamento allo script. Fare riferimento a questo script per informazioni su come pubblicare il file JSON nell'endpoint API.

Scegliere Fine.

Il nuovo connettore viene visualizzato nell'elenco nella scheda Connettori .

Selezionare il connettore di segnalazione fisica appena creato per visualizzare la pagina del riquadro a comparsa, che contiene proprietà e altre informazioni sul connettore.

Passaggio 4: Eseguire lo script per PUBBLICARE il file JSON contenente dati di errore fisici

Il passaggio successivo nella configurazione di un connettore di badging fisico consiste nell'eseguire uno script che eseguirà il push dei dati fisici non validi nel file JSON (creato nel passaggio 2) nell'endpoint API creato nel passaggio 1. Viene fornito uno script di esempio per il riferimento ed è possibile scegliere di usarlo o creare uno script personalizzato per pubblicare il file JSON nell'endpoint API.

Dopo aver eseguito lo script, viene eseguito il push del file JSON contenente i dati fisici di errore nell'organizzazione di Microsoft 365, a cui è possibile accedere tramite la soluzione di gestione dei rischi Insider. È consigliabile pubblicare dati di badging fisici ogni giorno. A tale scopo, è possibile automatizzare il processo per generare il file JSON ogni giorno dal sistema di gestione dei problemi fisici e quindi pianificare lo script per eseguire il push dei dati.

Nota

Il numero massimo di record nel file JSON che possono essere elaborati dall'API è 50.000 record.

Passare a questo sito GitHub per accedere allo script di esempio.

Selezionare il pulsante Non elaborato per visualizzare lo script nella visualizzazione testo

Copiare tutte le righe nello script di esempio e quindi salvarle in un file di testo.

Modificare lo script di esempio per l'organizzazione, se necessario.

Salvare il file di testo come file di script di Windows PowerShell usando un suffisso di nome file di .ps1; ad esempio, PhysicalBadging.ps1.

Aprire un prompt dei comandi nel computer locale e passare alla directory in cui è stato salvato lo script.

Eseguire il comando seguente per eseguire il push dei dati fisici di badging nel file JSON nel cloud Microsoft; Per esempio:

.\PhysicalBadging.ps1 -tenantId "<Tenant Id>" -appId "<Azure AD App Id>" -appSecret "<Azure AD App Secret>" -jobId "Job Id" -jsonFilePath "<records file path>"Nella tabella seguente vengono descritti i parametri da usare con questo script e i relativi valori obbligatori. Le informazioni ottenute nei passaggi precedenti vengono usate nei valori per questi parametri.

Parametro Descrizione tenantId Si tratta dell'ID dell'organizzazione microsoft 365 ottenuto nel passaggio 1. È anche possibile ottenere il tenantId per l'organizzazione nel pannello Panoramica nell'interfaccia di amministrazione di Microsoft Entra. Questo viene usato per identificare l'organizzazione. appId Si tratta dell'ID applicazione Microsoft Entra per l'app creata in Microsoft Entra ID nel passaggio 1. Questo viene usato da Microsoft Entra ID per l'autenticazione quando lo script tenta di accedere all'organizzazione di Microsoft 365. appSecret Si tratta del segreto dell'applicazione Microsoft Entra per l'app creata in Microsoft Entra ID nel passaggio 1. Questo viene usato anche per l'autenticazione. jobId Si tratta dell'ID processo per il connettore di segnalazione fisica creato nel passaggio 3. Questo viene usato per associare i dati fisici di badging di cui viene eseguito il push nel cloud Microsoft con il connettore di badging fisico. JsonFilePath Si tratta del percorso del file nel computer locale (quello usato per eseguire lo script) per il file JSON creato nel passaggio 2. Questo file deve seguire lo schema di esempio descritto nel passaggio 3. Di seguito è riportato un esempio della sintassi per lo script del connettore con errori fisici usando i valori effettivi per ogni parametro:

.\PhysicalBadging.ps1 -tenantId d5723623-11cf-4e2e-b5a5-01d1506273g9 -appId 29ee526e-f9a7-4e98-a682-67f41bfd643e -appSecret MNubVGbcQDkGCnn -jobId b8be4a7d-e338-43eb-a69e-c513cd458eba -jsonFilePath 'C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json'Se il caricamento ha esito positivo, lo script visualizza il messaggio Caricamento completato .

Se sono presenti più file JSON, è necessario eseguire lo script per ogni file.

Passaggio 5: Monitorare il connettore di badging fisico

Dopo aver creato il connettore fisico di badging ed aver eseguito il push dei dati di errore fisici, è possibile visualizzare il connettore e caricare lo stato nel portale di Microsoft Purview o nel portale di conformità. Se si pianifica l'esecuzione automatica dello script a intervalli regolari, è anche possibile visualizzare lo stato corrente dopo l'ultima esecuzione dello script.

Selezionare la scheda appropriata per il portale in uso. Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview.

Selezionare Impostazioni>Connettori dati.

Selezionare Connettori personali, quindi selezionare il connettore di segnalazione fisica creato per visualizzare la pagina del riquadro a comparsa. Questa pagina contiene le proprietà e le informazioni sul connettore.

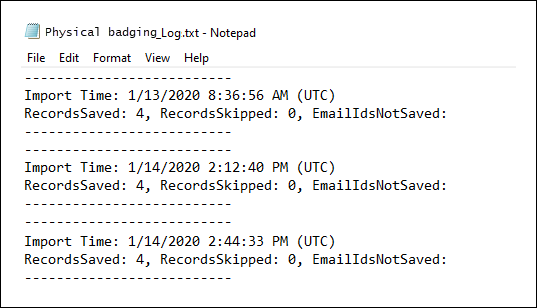

In Ultima importazione selezionare il collegamento Scarica log per aprire (o salvare) il log di stato per il connettore. Questo log contiene informazioni su ogni volta che lo script viene eseguito e carica i dati dal file JSON nel cloud Microsoft.

Il campo RecordSaved indica il numero di record nel file JSON caricati. Ad esempio, se il file JSON contiene quattro record, il valore dei campi RecordSaved è 4 se lo script ha caricato correttamente tutti i record nel file JSON. Il campo RecordsSkipped indica il numero di record nel file JSON ignorati. Prima di caricare i record nel file JSON, verranno convalidati gli ID di posta elettronica dei record. Qualsiasi record con UN ID di posta elettronica non valido verrà ignorato e l'ID di posta elettronica corrispondente verrà visualizzato nel campo EmailIdsNotSaved

Se non è stato eseguito lo script nel passaggio 4, in Ultima importazione viene visualizzato un collegamento per scaricare lo script. È possibile scaricare lo script e quindi seguire la procedura descritta nel passaggio 4 per eseguirlo.

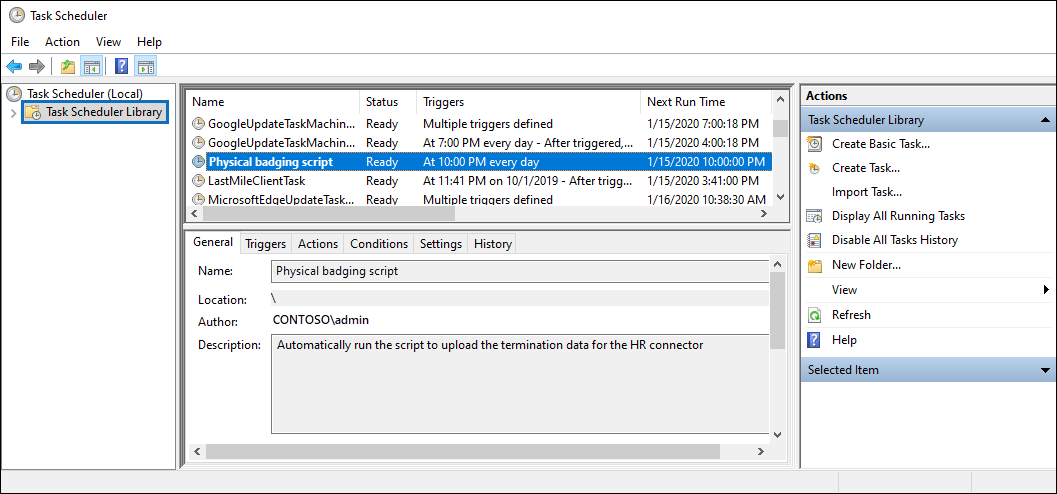

(Facoltativo) Passaggio 6: Pianificare l'esecuzione automatica dello script

Per assicurarsi che i dati fisici più recenti dell'organizzazione siano disponibili per strumenti come la soluzione di gestione dei rischi Insider, è consigliabile pianificare l'esecuzione automatica dello script su base ricorrente, ad esempio una volta al giorno. A tale scopo, è anche necessario aggiornare i dati fisici di badging al file JSON in base a una pianificazione simile (se non la stessa) in modo che contenga le informazioni più recenti sui dipendenti che lasciano l'organizzazione. L'obiettivo è caricare i dati fisici più aggiornati in modo che il connettore di gestione dei rischi fisici possa renderli disponibili per la soluzione di gestione dei rischi Insider.

È possibile usare l'app Utilità di pianificazione in Windows per eseguire automaticamente lo script ogni giorno.

Nel computer locale selezionare il pulsante Start di Windows e quindi digitare Utilità di pianificazione.

Selezionare l'app Utilità di pianificazione per aprirla.

Nella sezione Azioni selezionare Crea attività.

Nella scheda Generale digitare un nome descrittivo per l'attività pianificata; Ad esempio, script del connettore fisico non valido. È anche possibile aggiungere una descrizione facoltativa.

In Opzioni di sicurezza eseguire le operazioni seguenti:

Determinare se eseguire lo script solo quando si è connessi al computer o quando si è connessi o meno.

Assicurarsi che la casella di controllo Esegui con i privilegi più elevati sia selezionata.

Selezionare la scheda Trigger , selezionare Nuovo e quindi eseguire le operazioni seguenti:

In Impostazioni selezionare l'opzione Giornaliera e quindi scegliere una data e un'ora per eseguire lo script per la prima volta. Lo script verrà eseguito ogni giorno nello stesso momento specificato.

In Impostazioni avanzate verificare che la casella di controllo Abilitato sia selezionata.

Selezionare OK.

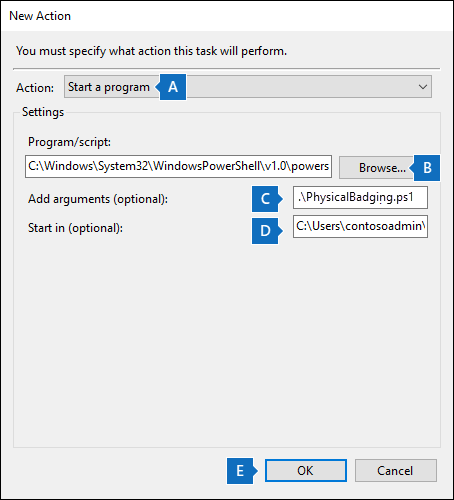

Selezionare la scheda Azioni , selezionare Nuovo e quindi eseguire le operazioni seguenti:

Nell'elenco a discesa Azione verificare che l'opzione Avvia programma sia selezionata.

Nella casella Programma/script selezionare Sfoglia, passare al percorso seguente e selezionarlo in modo che il percorso venga visualizzato nella casella: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe.

Nella casella Aggiungi argomenti (facoltativo) incollare lo stesso comando script eseguito nel passaggio 4. Ad esempio, .\PhysicalBadging.ps1-tenantId "d5723623-11cf-4e2e-b5a5-01d1506273g9" -appId "c12823b7-b55a-4989-faba-02de41bb97c3" -appSecret "MNubVGbcQDkGCnn" -jobId "e081f4f4-3831-48d6-7bb3-fcfab1581458" -jsonFilePath "C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json"

Nella casella Avvia in (facoltativo) incollare il percorso della cartella dello script eseguito nel passaggio 4. Ad esempio, C:\Users\contosoadmin\Desktop\Scripts.

Selezionare OK per salvare le impostazioni per la nuova azione.

Nella finestra Crea attività selezionare OK per salvare l'attività pianificata. Potrebbe essere richiesto di immettere le credenziali dell'account utente.

La nuova attività viene visualizzata nella raccolta utilità di pianificazione.

L'ultima volta che lo script è stato eseguito e viene visualizzata la successiva esecuzione pianificata. È possibile selezionare due volte l'attività per modificarla.

È anche possibile verificare l'ultima volta che lo script è stato eseguito nella pagina a comparsa del connettore di badging fisico corrispondente nel Centro conformità.