Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

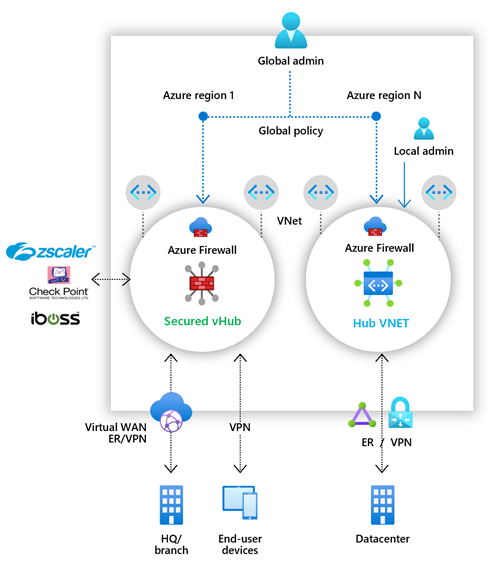

Gestione firewall di Azure è un servizio di gestione della sicurezza che offre funzionalità centralizzate di gestione dei criteri di sicurezza e delle route per i perimetri di sicurezza basati sul cloud.

Gestione firewall può fornire la gestione della sicurezza per due tipi di architettura di rete:

Hub virtuale protetto

Un hub di rete WAN virtuale di Azure è una risorsa gestita da Microsoft che consente di creare facilmente architetture hub-spoke. Quando i criteri di sicurezza e routing sono associati a tale hub, viene definito hub virtuale protetto.

Rete virtuale hub

Le reti virtuali di Azure standard che puoi creare e gestire da solo. Quando i criteri di sicurezza sono associati a un hub di questo tipo, viene definito come una rete virtuale dell'hub. Al momento, è supportato solo il criterio firewall di Azure. È possibile collegare reti virtuali spoke che contengono server e servizi relativi ai carichi di lavoro. È anche possibile gestire i firewall all'interno di reti virtuali autonome non associate a spoke.

Per un confronto dettagliato delle architetture dell'hub virtuale protetto e della rete virtuale hub , vedere Quali sono le opzioni di architettura di Gestione firewall di Azure?

Funzionalità di Gestione firewall di Azure

Gestione firewall di Azure include le funzionalità seguenti:

Distribuzione e configurazione dei Firewall di Azure centrali

È possibile distribuire e configurare in modo centralizzato più istanze di Firewall di Azure che si estendono su diverse aree e sottoscrizioni di Azure.

Criteri gerarchici (globali e locali)

È possibile usare Gestione firewall di Azure per gestire in modo centralizzato i criteri di Firewall di Azure in più hub virtuali protetti. I team IT centrali possono creare criteri firewall globali per applicare i criteri firewall dell'organizzazione a tutti i team. I criteri firewall creati localmente consentono di implementare un modello self-service DevOps per una maggiore agilità.

Integrato con la sicurezza dei partner come servizio per la sicurezza avanzata

Oltre a Firewall di Azure, è possibile integrare provider di sicurezza come servizio (SECaaS) dei partner per fornire una maggiore protezione di rete per la rete virtuale e le connessioni Internet di succursale.

Questa funzionalità è disponibile solo con le distribuzioni di tipo hub virtuale protetto.

Filtro del traffico da rete virtuale a Internet (V2I)

- Filtrare il traffico di rete virtuale in uscita con il provider di sicurezza partner preferito.

- Usa una protezione Internet avanzata in grado di riconoscere l'utente per i carichi di lavoro cloud in esecuzione su Azure.

Filtro del traffico da succursale a Internet (B2I)

Usare la connettività di Azure e la distribuzione globale per aggiungere facilmente il filtro dei partner per gli scenari di connessione delle filiali a Internet.

Per altre informazioni sui provider partner di sicurezza, vedere Che cosa sono i provider partner di sicurezza di Gestione firewall di Azure?

Gestione centralizzata delle route

È possibile instradare facilmente il traffico all'hub protetto per filtrarlo e registrarlo senza che sia necessario configurare manualmente route definite dall'utente nelle reti virtuali spoke.

Questa funzionalità è disponibile solo con le distribuzioni di tipo hub virtuale protetto.

È possibile utilizzare fornitori partner per il filtro del traffico da filiale a Internet (B2I), insieme al firewall di Azure per il traffico da filiale a rete virtuale (B2V), da rete virtuale a rete virtuale (V2V) e da rete virtuale a Internet (V2I).

Piano di protezione DDoS

È possibile associare le reti virtuali a un piano di protezione DDoS all'interno di Gestione firewall di Azure. Per altre informazioni, vedere Configurare un piano di protezione DDoS di Azure con Firewall di Azure Manager.

Gestire criteri del Web Application Firewall

È possibile creare e associare i criteri di Web application firewall (WAF) in modo centralizzato per le piattaforme di distribuzione delle applicazioni, tra cui il servizio Frontdoor di Azure e il gateway applicazione di Azure. Per altre informazioni, vedere Gestire i criteri di Web Application Firewall.

Aree di disponibilità

I criteri di Firewall di Azure possono essere usati in tutte le aree. Ad esempio, è possibile creare un criterio all'interno degli Stati Uniti occidentali e usarlo negli Stati Uniti orientali.

Problemi noti

Gestione firewall di Azure presenta i problemi noti seguenti:

| Problema | Descrizione | Mitigazione |

|---|---|---|

| Suddivisione del traffico | La suddivisione del traffico di Microsoft 365 e del traffico PaaS pubblico di Azure non è attualmente supportata. Di conseguenza, la selezione di un provider partner per V2I o B2I invia anche tutto il traffico PaaS pubblico di Azure e Microsoft 365 tramite il servizio partner. | È attualmente in corso l'analisi della suddivisione del traffico nell'hub. |

| I criteri di base devono trovarsi nella stessa area dei criteri locali | Creare tutti i criteri locali nella stessa area dei criteri di base. È comunque possibile applicare un criterio creato in un'area in un hub protetto di un'altra area. | In analisi |

| Applicazione di filtri al traffico tra hub in distribuzioni sicure degli hub virtuali | Il filtraggio della comunicazione tra hub virtuali protetti è supportato dalla funzione Routing Intent. | Abilitare la finalità di routing nell'hub rete WAN virtuale impostando Inter-hub su Abilitato in Firewall di Azure Manager. Per altre informazioni su questa funzionalità, vedere la documentazione relativa alle finalità di routing. L'unica configurazione di routing di Virtual WAN che consente il filtro del traffico tra hub è l'Intent di routing. |

| Traffico tra rami con filtri abilitati per il traffico privato | Il traffico da ramo a ramo può essere controllato da Firewall di Azure in scenari hub protetti se la finalità di routing è abilitata. | Abilita Routing Intent nel tuo hub WAN virtuale impostando Inter-hub su Abilitato in Azure Firewall Manager. Per altre informazioni su questa funzionalità, vedere la documentazione relativa alle finalità di routing. L'unica configurazione di instradamento della rete WAN virtuale che consente il traffico privato tra filiali è l'intento di routing. |

| Tutti gli hub virtuali protetti che condividono la stessa rete WAN virtuale devono risiedere nello stesso gruppo di risorse. | Questo comportamento è attualmente allineato agli hub di rete WAN virtuale. | Creare più reti WAN virtuali per consentire la creazione di hub virtuali protetti in gruppi di risorse diversi. |

| L'aggiunta in blocco di indirizzi IP non riesce | Se si aggiungono più indirizzi IP pubblici, il firewall dell'hub protetto entra in uno stato di errore. | Aggiungere incrementi più piccoli di indirizzi IP pubblici. Ad esempio, aggiungerne 10 alla volta. |

| Protezione DDoS non supportata con hub virtuali protetti | Protezione DDoS non è integrata con vWAN. | In fase di indagine È ora possibile associare un indirizzo IP pubblico creato nei tenant agli hub protetti. Gli indirizzi IP pubblici possono essere configurati con Protezione DDoS di Azure. Per altre informazioni, vedere Supporto dell'indirizzo IP pubblico fornito dal cliente negli hub protetti (anteprima). |

| I log attività non sono completamente supportati | I criteri firewall non supportano attualmente i log attività. | In fase di indagine |

| Descrizione delle regole non completamente supportate | La politica firewall non visualizza la descrizione delle regole in un'esportazione ARM. | In fase di indagine |

| Azure Firewall Manager sovrascrive le route statiche e personalizzate, causando interruzione nell'hub WAN virtuale. | Non è consigliabile usare Firewall di Azure Manager per gestire le impostazioni nelle distribuzioni configurate con route personalizzate o statiche. Gli aggiornamenti di Gestione firewall possono potenzialmente sovrascrivere le impostazioni di route statiche o personalizzate. | Se si usano route statiche o personalizzate, usare la pagina rete WAN virtuale per gestire le impostazioni di sicurezza ed evitare la configurazione tramite Firewall di Azure Manager. Per altre informazioni, vedere Scenario: Firewall di Azure - custom. |