Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

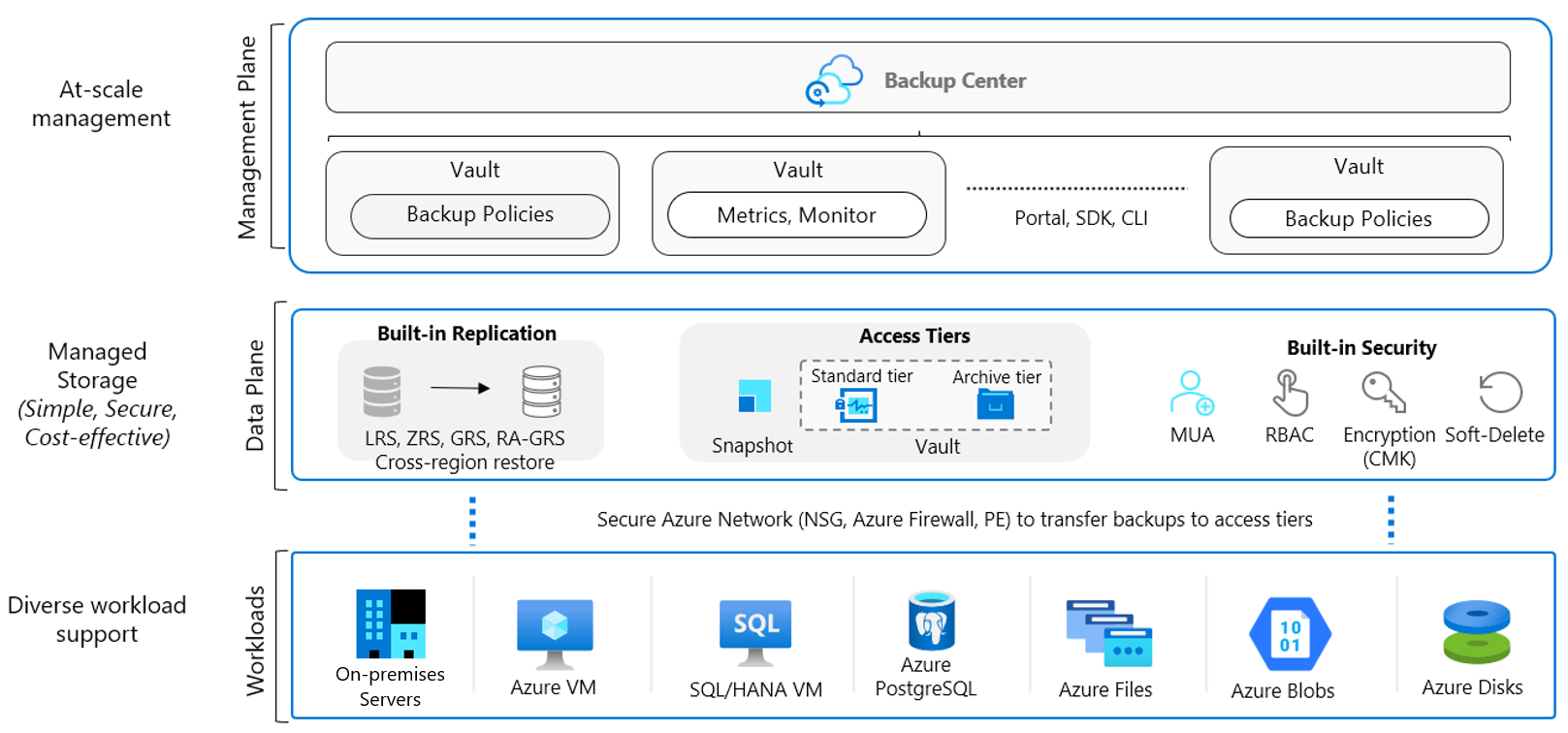

Backup di Azure protegge in modo completo gli asset di dati in Azure tramite una soluzione semplice, sicura e conveniente che non richiede alcuna infrastruttura. È la soluzione di protezione dei dati predefinita di Azure per una vasta gamma di carichi di lavoro. Consente di proteggere i carichi di lavoro cruciali in esecuzione nel cloud e garantisce che i backup siano sempre disponibili e gestiti su larga scala nell'intero patrimonio di backup.

Destinatari

Il gruppo di destinatari principale per questo articolo è costituito dagli amministratori IT e dalle applicazioni e dagli implementatori di organizzazioni di dimensioni medie e grandi, che desiderano conoscere le funzionalità della tecnologia di protezione dei dati predefinita di Azure, Backup di Azure, e attuare soluzioni per proteggere le distribuzioni in modo efficiente. L'articolo presuppone che si abbia familiarità con le principali tecnologie di Azure e i concetti di protezione dei dati ed esperienza nell'utilizzo di una soluzione di backup. Le indicazioni descritte in questo articolo possono semplificare la progettazione della soluzione di backup in Azure usando modelli stabiliti ed evitare insidie note.

Come è organizzato questo articolo

Anche se è facile iniziare a proteggere l'infrastruttura e le applicazioni in Azure, quando si garantisce che le risorse di Azure sottostanti siano configurate correttamente e vengano usate in modo ottimale, è possibile accelerare il time-to-value. Questo articolo illustra una breve panoramica delle considerazioni sulla progettazione e indicazioni per configurare in modo ottimale la distribuzione di Backup di Azure. Esamina i componenti principali (ad esempio, insieme di credenziali di Servizi di ripristino, Criteri di backup) e i concetti (ad esempio, governance) e come considerarli e le relative funzionalità con collegamenti alla documentazione dettagliata del prodotto.

Introduzione

Strategia di progettazione delle sottoscrizioni

Oltre ad avere una roadmap chiara per spostarsi nel percorso di adozione del cloud, è necessario pianificare la progettazione e la struttura degli account della distribuzione cloud in modo che corrisponda alle funzionalità di proprietà, fatturazione e gestione dell'organizzazione. Poiché l'insieme di credenziali ha come ambito una sottoscrizione, la progettazione della sottoscrizione influirà notevolmente sulla progettazione dell'insieme di credenziali. Altre informazioni sulle diverse strategie di progettazione delle sottoscrizioni e indicazioni su quando usarle.

Documentare i requisiti di backup

Per iniziare a usare Backup di Azure, pianificare le esigenze di backup. Di seguito sono riportate alcune delle domande da porsi durante la formulazione di una strategia di backup perfetta.

Quale tipo di carico di lavoro si vuole proteggere?

Per progettare gli insiemi di credenziali, verificare se è necessaria una modalità centralizzata/decentralizzata di funzionamento.

Qual è la granularità necessaria per il backup?

Determinare se deve essere coerente con l'applicazione, coerente con l'arresto anomalo del sistema o il backup del log.

Sono previsti requisiti di conformità?

Verificare se è necessario applicare gli standard di sicurezza e separare i limiti di accesso.

Qual è l'RPO, RTO richiesto?

Determinare la frequenza di backup e la velocità di ripristino.

Sono presenti vincoli di residenza dei dati?

Determinare la ridondanza dell'archiviazione per la durabilità dei dati richiesta.

Per quanto tempo si vogliono conservare i dati di backup?

Decidere la durata di conservazione dei dati di cui è stato eseguito il backup nella risorsa di archiviazione.

Architettura

Carichi di lavoro

Backup di Azure abilita la protezione dei dati per vari carichi di lavoro (locale e cloud). Si tratta di un meccanismo di protezione dei dati predefinito sicuro e affidabile in Azure. Può ridimensionare facilmente la protezione in più carichi di lavoro senza alcun sovraccarico di gestione. Esistono più canali di automazione per abilitare questa funzionalità (tramite PowerShell, interfaccia della riga di comando, modelli di Azure Resource Manager e API REST).

Archiviazione scalabile, durevole e sicura: Backup di Azure usa un'archiviazione BLOB affidabile con funzionalità di sicurezza e disponibilità elevata predefinite. È possibile scegliere archiviazioni con ridondanza locale, archiviazione con ridondanza geografica o archiviazione con ridondanza geografica e accesso in lettura per i dati di backup.

Integrazione del carico di lavoro nativa: Backup di Azure offre l'integrazione nativa con carichi di lavoro di Azure (VM, SAP HANA, SQL in macchine virtuali di Azure e anche File di Azure) senza dover gestire l'automazione o l'infrastruttura per distribuire gli agenti, scrivere nuovi script o assegnare spazio di archiviazione.

Maggiori informazioni sui carichi di lavoro supportati.

Piano dati

Gestione automatizzata dell'archiviazione: Backup di Azure automatizza il provisioning e la gestione degli account di archiviazione per i dati di backup per garantire la scalabilità man mano che aumentano i dati di backup.

Protezione dall'eliminazione dannosa: proteggersi da eventuali tentativi accidentali e dannosi di eliminare i backup tramite l'eliminazione temporanea dei backup. I dati di backup eliminati vengono archiviati gratuitamente per 14 giorni e consentono di recuperarli da questo stato.

Backup crittografati protetti: Backup di Azure garantisce che i dati di backup vengano archiviati in modo sicuro, sfruttando le funzionalità di sicurezza predefinite della piattaforma Azure, ad esempio il controllo degli accessi in base al ruolo di Azure e la crittografia.

Gestione del ciclo di vita dei dati di backup: Backup di Azure pulisce automaticamente i dati di backup meno recenti per rispettare i criteri di conservazione. È anche possibile archiviare a livelli i dati dall'archiviazione operativa all'archiviazione dell'insieme di credenziali.

Operazioni critiche protette: l'autorizzazione multiutente (MUA) per Backup di Azure consente di aggiungere un ulteriore livello di protezione alle operazioni critiche sugli insiemi di credenziali di Servizi di ripristino.

Piano di gestione

Controllo di accesso: gli insiemi di credenziali (Servizi di ripristino e insiemi di credenziali di backup) offrono le funzionalità di gestione e sono accessibili tramite il portale di Azure, resilienza, dashboard dell'insieme di credenziali, SDK, interfaccia della riga di comando e anche API REST. Si tratta anche di un limite di controllo degli accessi in base al ruolo di Azure, che consente di limitare l'accesso ai backup solo agli amministratori di backup autorizzati.

Gestione dei criteri: i criteri di Backup di Azure all'interno di ogni insieme di credenziali definiscono quando devono essere attivati i backup e la durata di conservazione. È anche possibile gestire questi criteri e applicarli a più elementi.

Monitoraggio e creazione di report: Backup di Azure si integra con Log Analytics e offre anche la possibilità di visualizzare i report tramite cartelle di lavoro.

Gestione degli snapshot: Backup di Azure crea snapshot per alcuni carichi di lavoro nativi di Azure (VM e File di Azure), gestisce questi snapshot e consente ripristini rapidi da essi. Questa opzione riduce drasticamente il tempo necessario per ripristinare i dati nella risorsa di archiviazione originale.

Considerazioni sull'insieme di credenziali

Backup di Azure usa insiemi di credenziali ( di Servizi di ripristino e di Backup) per orchestrare, gestire i backup e archiviare i dati sottoposti a backup. Una progettazione efficace dell'insieme di credenziali consente alle organizzazioni di stabilire una struttura per organizzare e gestire gli asset di backup in Azure per supportare le priorità aziendali. Quando si crea un insieme di credenziali, prendere in considerazione le linee guida seguenti.

Singoli o più insiemi di credenziali

Per usare un singolo insieme di credenziali o più insiemi di credenziali per organizzare e gestire il backup, vedere le linee guida seguenti:

Proteggere le risorse in più aree a livello globale: se l'organizzazione dispone di operazioni globali in America del Nord, Europa e Asia e le risorse vengono distribuite in Stati Uniti orientali, Regno Unito occidentale e Asia orientale. Uno dei requisiti di Backup di Azure è che gli insiemi di credenziali devono essere presenti nella stessa area della risorsa di cui eseguire il backup. È quindi necessario creare tre insiemi di credenziali separati per ogni area per proteggere le risorse.

Proteggere le risorse in diverse business unit e reparti: si consideri che le operazioni aziendali sono suddivise in tre business unit separate e ogni business unit ha un proprio set di reparti (cinque reparti - Finance, Sales, HR, R & D e Marketing). Le esigenze aziendali potrebbero richiedere a ogni reparto di gestire e accedere ai propri backup e ripristini; inoltre, consentire loro di tenere traccia dell'utilizzo individuale e delle spese di costo. Per questi scenari, è consigliabile creare un insieme di credenziali per ogni reparto in una BU. In questo modo si avranno 15 insiemi di credenziali nell'organizzazione.

Proteggere carichi di lavoro differenti: se si prevede di proteggere diversi tipi di carichi di lavoro (ad esempio 150 macchine virtuali, 40 database SQL e 70 database PostgreSQL), è consigliabile creare insiemi di credenziali separati per ogni tipo di carico di lavoro (per questo esempio, è necessario creare tre insiemi di credenziali per ogni carico di lavoro, macchine virtuali, database SQL e database PostgreSQL). Ciò permette di separare i limiti di accesso per gli utenti consentendo di concedere l'accesso (usando il controllo degli accessi in base al ruolo di Azure) agli stakeholder pertinenti.

Proteggere le risorse in esecuzione in più ambienti: se le operazioni richiedono di lavorare su più ambienti, ad esempio produzione, non di produzione e sviluppatore, è consigliabile creare insiemi di credenziali separati per ognuno di essi.

Proteggere un numero elevato (1000+) di macchine virtuali di Azure: tenere presente che sono presenti 1500 macchine virtuali di cui eseguire il backup. Backup di Azure consente di eseguire il backup solo di 1000 macchine virtuali di Azure in un insieme di credenziali. Per questo scenario, è possibile creare due insiemi di credenziali diversi e distribuire le risorse come 1000 e 500 VM nei rispettivi insiemi di credenziali o in qualsiasi combinazione considerando il limite superiore.

Proteggere un numero elevato (2000+) di carichi di lavoro differenti: durante la gestione dei backup su larga scala, si proteggeranno le macchine virtuali di Azure, insieme ad altri carichi di lavoro, ad esempio SQL e database SAP HANA in esecuzione in tali macchine virtuali di Azure. Ad esempio, sono disponibili 1300 macchine virtuali di Azure e 2500 database SQL da proteggere. I limiti dell'insieme di credenziali consentono di eseguire il backup di 2000 carichi di lavoro (con una restrizione di 1000 macchine virtuali) in ogni insieme di credenziali. Pertanto, matematicamente è possibile eseguire il backup di 2000 carichi di lavoro in un insieme di credenziali (1000 macchine virtuali + 1000 database SQL) e 1800 carichi di lavoro in un insieme di credenziali separato (300 macchine virtuali + 1500 database SQL).

Tuttavia, questo tipo di separazione non è consigliato perché non sarà possibile definire i limiti di accesso e i carichi di lavoro non saranno isolati l'uno dall'altro. Quindi, per distribuire correttamente i carichi di lavoro, creare quattro insiemi di credenziali. Due insiemi di credenziali per eseguire il backup delle macchine virtuali (1000 VM + 300 VM) e gli altri due insiemi di credenziali per eseguire il backup dei database SQL (2000 database + 500 database).

È possibile gestirli con:

- La resilienza consente di avere un unico riquadro per gestire tutte le attività di backup. Maggiori informazioni qui.

- Se sono necessari criteri coerenti tra insiemi di credenziali diversi, è possibile usare Criteri di Azure per propagare i criteri di backup tra più insiemi di credenziali. È possibile scrivere una definizione personalizzata di Criteri di Azure che usa l'effetto "deployifnotexists" per propagare un criterio di backup in più insiemi di credenziali. È anche possibile assegnare questa definizione di Criteri di Azure a un ambito specifico (sottoscrizione o RG), in modo che distribuisca una risorsa "criteri di backup" in tutti gli insiemi di credenziali di Servizi di ripristino nell'ambito dell'assegnazione di Criteri di Azure. Le impostazioni dei criteri di backup, ad esempio frequenza di backup, conservazione e così via, devono essere specificate dall'utente come parametri nell'assegnazione di Criteri di Azure.

- Man mano che aumenta il footprint dell'organizzazione, è possibile spostare i carichi di lavoro tra sottoscrizioni per i motivi seguenti: allinearsi in base ai criteri di backup, consolidare gli insiemi di credenziali, ridurre la ridondanza per risparmiare sui costi (passaggio dall'archiviazione con ridondanza geografica all'archiviazione con ridondanza locale). Backup di Azure supporta lo spostamento di un insieme di credenziali di Servizi di ripristino tra sottoscrizioni di Azure o in un altro gruppo di risorse all'interno della stessa sottoscrizione. Maggiori informazioni qui.

Verifica impostazioni predefinite

Rivedere le impostazioni predefinite di Tipo di replica di archiviazione e Impostazioni di sicurezza per soddisfare i requisiti prima di configurare i backup nell'insieme di credenziali.

Il tipo di replica dell'archiviazione è impostato sulla ridondanza geografica (archiviazione con ridondanza geografica) per impostazione predefinita. Dopo aver configurato il backup, l'opzione per modificare si disabilita. Seguire questa procedura per esaminare e modificare le impostazioni.

I carichi di lavoro non critici come non prod e dev sono adatti per la replica di archiviazione con ridondanza locale.

L'archiviazione con ridondanza della zona è un'opzione di archiviazione ottimale per una durabilità dei dati elevata insieme alla residenza dei dati.

L'archiviazione con ridondanza geografica è consigliata per carichi di lavoro cruciali, ad esempio quelli in esecuzione nell'ambiente di produzione, per evitare la perdita permanente dei dati e proteggerli in caso di interruzione completa a livello di area o di emergenza in cui l'area primaria non è recuperabile.

L'eliminazione temporanea è abilitata per impostazione predefinita nei nuovi insiemi di credenziali creati per proteggere i dati di backup da eliminazioni accidentali o dannose. Seguire questa procedura per esaminare e modificare le impostazioni.

Il ripristino tra più aree consente di ripristinare macchine virtuali di Azure in un'area secondaria, ovvero un'area abbinata ad Azure. Questa opzione consente di eseguire analisi per soddisfare i requisiti di controllo o conformità e di ripristinare la macchina virtuale o il relativo disco in caso di emergenza nell'area primaria. CRR è una funzionalità di consenso esplicito per qualsiasi insieme di credenziali con ridondanza geografica. Maggiori informazioni qui.

Prima di finalizzare la progettazione dell'insieme di credenziali, esaminare le matrici di supporto dell'insieme di credenziali per comprendere i fattori che potrebbero influenzare o limitare le scelte di progettazione.

Considerazioni sui criteri di backup

Criteri di Backup di Azure include due componenti: Pianificazione (quando eseguire il backup) e Conservazione (per quanto tempo conservare il backup). È possibile definire i criteri in base al tipo di dati di cui è stato eseguito il backup, ai requisiti RTO/RPO, alle esigenze di conformità operativa o alle normative e al tipo di carico di lavoro (ad esempio, macchina virtuale, database, file). Altre informazioni

Quando si creano criteri di backup, tenere presenti le linee guida seguenti:

Considerazioni sull'utilità di pianificazione

Durante la pianificazione dei criteri di backup, considerare i punti seguenti:

Per le risorse cruciali, provare a pianificare i backup automatizzati più frequentemente disponibili al giorno per avere un RPO più piccolo. Altre informazioni

Se è necessario eseguire più backup al giorno per la macchina virtuale di Azure tramite l'estensione, vedere le soluzioni alternative nella sezione successiva.

Per una risorsa che richiede le stesse impostazioni di inizio, frequenza e conservazione della pianificazione, è necessario raggrupparle in un singolo criterio di backup.

È consigliabile mantenere l'ora di inizio pianificata per il backup durante l'ora dell'applicazione di produzione non di picco. Ad esempio, è preferibile pianificare il backup automatico giornaliero durante la notte, intorno alle 2-3:00, anziché pianificarlo in un'ora della giornata in cui l'utilizzo delle risorse è elevato.

Per distribuire il traffico di backup, è consigliabile eseguire il backup di macchine virtuali diverse in orari diversi del giorno. Ad esempio, per eseguire il backup di 500 macchine virtuali con le stesse impostazioni di conservazione, è consigliabile creare 5 criteri diversi associandoli a 100 macchine virtuali ognuna e pianificando per loro alcune ore a parte.

Considerazioni sulla conservazione

La conservazione a breve termine può essere "giornaliera". La conservazione per i punti di backup "settimanali", "mensili" o "annuali" è chiamata "conservazione a lungo termine".

Conservazione a lungo termine:

- Pianificata (requisiti di conformità): se si sa in anticipo che i dati devono essere disponibili per anni a partire dall'ora corrente, usare la conservazione a lungo termine. Backup di Azure supporta il backup dei punti di conservazione a lungo termine nel livello archivio, insieme agli snapshot e al livello Standard. Altre informazioni sui carichi di lavoro supportati per il livello di archiviazione e la configurazione di conservazione.

- Non pianificata (requisito su richiesta): se non si sa in anticipo, è possibile usare una modalità su richiesta con impostazioni di conservazione personalizzate specifiche (queste impostazioni di conservazione personalizzate non sono influenzate dalle impostazioni dei criteri).

Backup su richiesta con conservazione personalizzata: se è necessario eseguire un backup non pianificato tramite criteri di backup, è possibile usare un backup su richiesta. Ciò può essere utile per l'esecuzione di backup che non rientrano nel backup pianificato o per l'esecuzione di backup granulari (ad esempio, nel caso di più backup di macchine virtuali IaaS al giorno poiché il backup pianificato consente un solo backup al giorno). È importante notare che i criteri di conservazione definiti nei criteri pianificati non si applicano ai backup su richiesta.

Ottimizzare i criteri di backup

Man mano che cambiano i requisiti aziendali, potrebbe essere necessario estendere o ridurre la durata della conservazione. In questo caso, è possibile prevedere quanto segue:

- Se il periodo di conservazione viene esteso, i punti di ripristino esistenti vengono contrassegnati per essere mantenuti conformi al nuovo criterio.

- Se il periodo di conservazione viene ridotto, i punti di ripristino vengono contrassegnati per l'eliminazione ed eliminati nel successivo processo di pulizia.

- Le regole di conservazione più recenti si applicano a tutti i punti di conservazione (esclusi i punti di conservazione su richiesta). Pertanto, se il periodo di conservazione viene esteso (ad esempio a 100 giorni), quando viene eseguito il backup, seguito dalla riduzione della conservazione (ad esempio da 100 a sette giorni), tutti i dati di backup verranno conservati in base all'ultimo periodo di conservazione specificato (ovvero 7 giorni).

Backup di Azure offre la flessibilità necessaria per interrompere la protezione e la gestione dei backup:

Arrestare la protezione e conservare i dati di backup. Se si ritira o si rimuove l'origine dati (VM, applicazione), ma è necessario conservare i dati per scopi di audit o conformità, è possibile usare questa opzione per impedire a tutti i processi di backup futuri di proteggere l'origine dati e di conservare i punti di ripristino di cui è stato eseguito il backup. È quindi possibile ripristinare o riprendere la protezione delle macchine virtuali.

Arrestare la protezione ed eliminare i dati di backup: Questa opzione impedirà a tutti i processi di backup futuri di proteggere la macchina virtuale ed eliminare i punti di ripristino. Non sarà possibile ripristinare la macchina virtuale né usare l'opzione Riprendi backup.

Se si riprende la protezione (di un'origine dati arrestata con i dati conservati), verranno applicate le regole di conservazione. Tutti i punti di ripristino scaduti verranno rimossi (all'ora pianificata).

Prima di completare la progettazione dei criteri, è importante tenere presenti i fattori seguenti che potrebbero influenzare le scelte di progettazione.

- Un criterio di backup ha come ambito un insieme di credenziali.

- È previsto un limite al numero di elementi per ogni criterio, ad esempio 100 macchine virtuali. Per ridimensionare, è possibile creare criteri duplicati con le stesse pianificazioni o con pianificazione diverse.

- Non è possibile eliminare in modo selettivo punti di ripristino specifici.

- Non è possibile disabilitare completamente il backup pianificato e mantenere l'origine dati in uno stato protetto. Il backup meno frequente che è possibile configurare con i criteri consiste nell'avere un backup pianificato settimanale. Un'alternativa consiste nell'arrestare la protezione con conservare i dati e abilitare la protezione ogni volta che si vuole eseguire un backup, eseguire un backup su richiesta e quindi disattivare la protezione ma conservare i dati di backup. Maggiori informazioni qui.

Considerazioni relative alla sicurezza

Per proteggere i dati di backup e soddisfare le esigenze di sicurezza dell'azienda, Backup di Azure offre garanzie di riservatezza, integrità e disponibilità contro attacchi intenzionali e abusi di dati e sistemi preziosi. Considerazione le linee guida di sicurezza seguenti per la soluzione Backup di Azure:

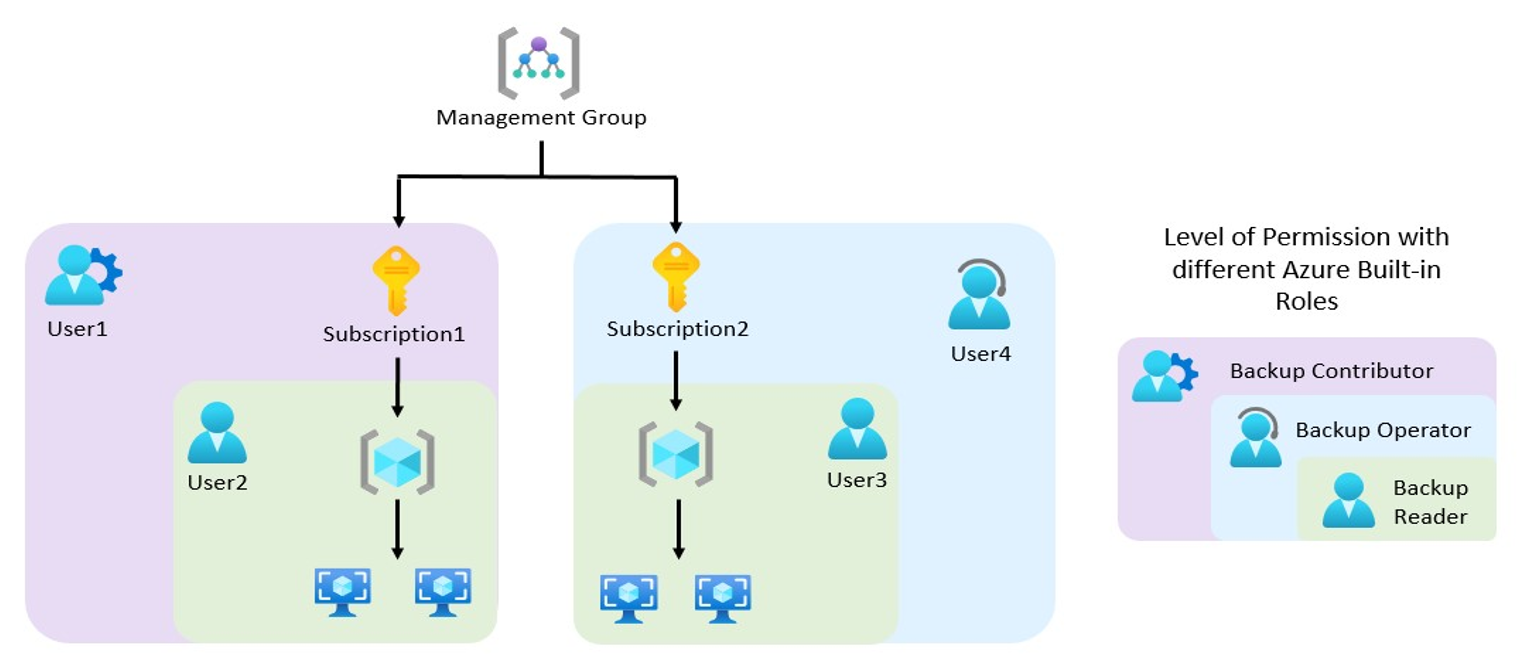

Autenticazione e autorizzazione mediante il controllo degli accessi in base al ruolo di Azure

Il controllo degli accessi in base al ruolo di Azure consente la gestione degli accessi con granularità fine, la separazione dei compiti all'interno del team e la possibilità di concedere agli utenti solo i privilegi di accesso necessari per svolgere i propri compiti. Maggiori informazioni qui.

Se sono presenti più carichi di lavoro di cui eseguire il backup, ad esempio macchine virtuali di Azure, database SQL e database PostgreSQL, ed esistono più stakeholder coinvolti nella gestione dei backup, è importante separarne le responsabilità in modo che ogni utente abbia accesso solo alle risorse di cui è responsabile. Il controllo degli accessi in base al ruolo di Azure consente la gestione granulare degli accessi, la separazione dei compiti all'interno del team e la possibilità di concedere agli utenti solo il tipo di accesso necessario per le attività che devono svolgere. Altre informazioni

È anche possibile separare i compiti fornendo l'accesso minimo necessario per eseguire una determinata attività. Ad esempio, una persona responsabile del monitoraggio dei carichi di lavoro non dovrebbe avere accesso per la modifica dei criteri di backup o l'eliminazione di elementi di backup. Backup di Azure offre tre ruoli predefiniti per controllare le operazioni di gestione del backup: Collaboratore di backup, Operatore di backup e Lettore di backup. Altre informazioni qui. Per informazioni sul ruolo minimo di Azure necessario per ogni operazione di backup per macchine virtuali di Azure, database SQL/SAP HANA e Condivisione file di Azure, vedere questa guida.

Il controllo degli accessi in base al ruolo di Azure offre anche la flessibilità necessaria per creare ruoli personalizzati in base ai propri specifici requisiti. Se non si è certi dei tipi di ruoli consigliati per una particolare operazione, è possibile usare i ruoli predefiniti forniti dal controllo degli accessi in base al ruolo di Azure e iniziare.

Il diagramma seguente illustra il funzionamento dei diversi ruoli predefiniti di Azure:

Nel diagramma precedente User2 e User3 sono lettori di backup. Hanno quindi l'autorizzazione solo per monitorare i backup e visualizzare i servizi di backup.

In termini di ambito dell'accesso,

- User2 può accedere solo alle risorse di Subscription1 e User3 può accedere solo alle risorse di Subscription2.

- User4 è un operatore di backup. Dispone dell'autorizzazione per abilitare il backup, attivare il backup su richiesta e attivare i ripristini, oltre alle capacità di un lettore di backup. In questo scenario, tuttavia, il suo ambito è limitato solo a Subscription2.

- User1 è un collaboratore di backup. Dispone dell'autorizzazione per creare insiemi di credenziali, creare/modificare/eliminare criteri di backup e interrompere i backup, oltre alle capacità di un operatore di backup. In questo scenario, tuttavia, il suo ambito è limitato solo a Subscription1.

Gli account di archiviazione usati dagli insiemi di credenziali di Servizi di ripristino sono isolati e gli utenti non possono accedervi per eventuali azioni dannose. L'accesso è consentito solo tramite le operazioni di gestione di Backup di Azure, ad esempio il ripristino.

Crittografia dei dati in transito e inattivi

La crittografia protegge i dati e consente di soddisfare gli obblighi di sicurezza e conformità dell'organizzazione.

All'interno di Azure i dati in transito tra Archiviazione di Azure e l'insieme di credenziali sono protetti con HTTPS. Questi dati rimangono all'interno della rete di Azure.

i dati di backup vengono crittografati automaticamente usando chiavi gestite da Microsoft. In alternativa, è possibile usare chiavi personalizzate, note anche come chiavi gestite dal cliente. Inoltre, l'uso della crittografia CMK per il backup non comporta costi aggiuntivi. Tuttavia, l'uso di Azure Key Vault, in cui è archiviata la chiave, comporta costi, che rappresentano una spesa ragionevole in cambio di una maggiore sicurezza dei dati.

Backup di Azure supporta il backup e il ripristino delle VM di Azure i cui dischi del sistema operativo e dei dati sono crittografati con Crittografia dischi di Azure. Altre informazioni

Protezione dei dati di backup da eliminazioni accidentali con l'eliminazione temporanea

Possono verificarsi scenari in cui sono presenti dati di backup cruciali in un insieme di credenziali e vengono eliminati accidentalmente o erroneamente. Inoltre, un attore malintenzionato potrebbe eliminare gli elementi di backup di produzione. Ricompilare tali risorse è spesso costoso e dispendioso in termini di tempo e può anche causare una perdita di dati cruciale. Backup di Azure garantisce la protezione contro l'eliminazione accidentale e dannosa con la funzionalità Eliminazione temporanea consentendo di ripristinare tali risorse dopo l'eliminazione.

Con l'eliminazione temporanea, se un utente elimina il backup (di una macchina virtuale, un database di SQL Server, una condivisione file di Azure, un database SAP HANA), i dati di backup vengono conservati per 14 giorni aggiuntivi, consentendo il ripristino di tale elemento di backup senza perdita di dati. La conservazione aggiuntiva per 14 giorni dei dati di backup nello stato di eliminazione temporanea non comporta alcun costo. Altre informazioni

Autorizzazione multiutente (MUA)

Come proteggere i dati se l'amministratore non è autorizzato e compromette il sistema

Qualsiasi amministratore che dispone dell'accesso con privilegi ai dati di backup può causare danni irreparabili al sistema. Un amministratore non autorizzato può eliminare tutti i dati aziendali critici o anche disattivare tutte le misure di sicurezza che potrebbero lasciare il sistema vulnerabile agli attacchi informatici.

Backup di Azure offre la funzionalità Autorizzazione multi-utente (MUA) per proteggere l'utente da attacchi di amministratore non autorizzato. L'autorizzazione multiutente consente di proteggersi da un amministratore non autorizzato che esegue operazioni distruttive (ovvero la disattivazione dell'eliminazione temporanea), assicurandosi che ogni operazione con privilegi/distruttivi venga eseguita solo dopo aver ottenuto l'approvazione di un amministratore della sicurezza.

Protezione ransomware

L'accesso diretto ai dati di Backup di Azure da crittografare da parte di un attore malintenzionato viene escluso, poiché tutte le operazioni sui dati di backup possono essere eseguite solo tramite l'insieme di credenziali di Servizi di ripristino o l'insieme di credenziali di Backup, che può essere protetto dal controllo degli accessi in base al ruolo di Azure e dal MUA.

Abilitando l'eliminazione temporanea sui dati di backup (che è abilitata per impostazione predefinita) i dati eliminati verranno conservati per 14 giorni (gratuitamente). La disabilitazione dell'eliminazione temporanea può essere protetta tramite MUA.

Usare la conservazione più lunga (settimane, mesi, anni) per garantire che i backup puliti (non crittografati da ransomware) non scadano prematuramente e ci sono strategie in atto per il rilevamento anticipato e la mitigazione di tali attacchi sui dati di origine.

Monitoraggio e avvisi di attività sospette

È possibile che si verifichino scenari in cui un utente tenta di violare il sistema e disattivare in modo dannoso i meccanismi di sicurezza, ad esempio la disabilitazione dell'eliminazione temporanea o i tentativi di eseguire operazioni distruttive, ad esempio l'eliminazione delle risorse di backup.

Backup di Azure garantisce la sicurezza da tali eventi imprevisti inviando avvisi critici tramite il canale di notifica preferito (posta elettronica, ITSM, Webhook, runbook e così via) creando una Regola di azione sopra l'avviso. Altre informazioni

Funzionalità di sicurezza per la protezione dei backup ibridi

Il servizio Backup di Azure usa l'agente di Servizi di ripristino di Microsoft Azure (MARS, Microsoft Azure Recovery Services) per eseguire il backup e il ripristino di file, cartelle e dello stato del volume o del sistema da un computer locale ad Azure. MARS offre ora funzionalità di sicurezza: una passphrase da crittografare prima del caricamento e della decrittografia dopo il download da Backup di Azure, i dati di backup eliminati vengono conservati per altri 14 giorni dalla data di eliminazione e l'operazione critica (ad esempio, la modifica di una passphrase) può essere eseguita solo dagli utenti con credenziali di Azure valide. Maggiori informazioni qui.

Considerazioni per la rete

Backup di Azure richiede lo spostamento dei dati dal carico di lavoro all'insieme di credenziali di Servizi di ripristino. Backup di Azure offre diverse funzionalità per proteggere i dati di backup dall'esposizione accidentale, ad esempio un attacco man-in-the-middle sulla rete. Considerare le linee guida seguenti:

Connettività Internet

Backup di macchine virtuali di Azure: tutte le comunicazioni e il trasferimento dei dati necessari tra l'archiviazione e il servizio Backup di Azure si verificano all'interno della rete di Azure senza dover accedere alla rete virtuale. Per questo motivo, il backup delle VM di Azure inserite all'interno di reti protette non richiede di consentire l'accesso a qualsiasi IP o FQDN.

Database SAP HANA in una macchina virtuale di Azure, database SQL Server in una macchina virtuale di Azure: richiede la connettività al servizio Backup di Azure, archiviazione di Azure e Microsoft Entra ID. Questa operazione può essere eseguita usando endpoint privati oppure consentendo l'accesso agli indirizzi IP pubblici o FQDN richiesti. Non consentire una connettività corretta ai servizi di Azure necessari potrebbe causare errori nelle operazioni quali l'individuazione del database, la configurazione del backup, l'esecuzione di backup e il ripristino dei dati. Per indicazioni complete sulla rete durante l'uso di tag del gruppo di sicurezza di rete, firewall di Azure e proxy HTTP, vedere questi articoli su SQL e SAP HANA.

Ibrido: l'agente MARS (Servizi di ripristino di Microsoft Azure) richiede l'accesso di rete per tutte le operazioni critiche: installare, configurare, eseguire il backup e il ripristino. L'agente MARS può connettersi al servizio Backup di Azure tramite Azure ExpressRoute usando il peering Microsoft, usando endpoint privati o tramite proxy/firewall con controlli di accesso appropriati.

Endpoint privati per un accesso sicuro

Quando si proteggono i dati critici con Backup di Azure, non si vuole che le risorse siano accessibili dalla rete Internet pubblica. In particolare, se si è una banca o un istituto finanziario, sono previsti rigorosi requisiti di conformità e sicurezza per proteggere i dati di alta influenza aziendale. Anche nel settore sanitario, esistono regole di conformità rigorose.

A tal riguardo, usare Endpoint privato di Azure, un'interfaccia di rete che connette privatamente e in modo sicuro a un servizio basato sul collegamento privato di Azure. È consigliabile usare endpoint privati per il backup e il ripristino sicuri senza la necessità di aggiungere a un elenco di indirizzi consentiti IP/FQDN per Backup di Azure o Archiviazione di Azure dalle reti virtuali.

Altre informazioni su come creare e usare endpoint privati per Backup di Azure all'interno delle reti virtuali.

Quando si abilitano gli endpoint privati per l'insieme di credenziali, vengono usati solo per il backup e il ripristino di carichi di lavoro SQL e SAP HANA in una macchina virtuale di Azure, in un agente MARS, in backup DPM/MABS. È possibile usare l'insieme di credenziali per il backup di altri carichi di lavoro, ma non richiederà però endpoint privati. Oltre al backup dei carichi di lavoro SQL e SAP HANA, il backup con l'agente MARS e il server DPM/MABS, vengono usati anche endpoint privati per eseguire il ripristino dei file in caso di backup di macchine virtuali di Azure. Maggiori informazioni qui.

Microsoft Entra ID attualmente non supporta gli endpoint privati. Pertanto, gli indirizzi IP e i nomi di dominio completi necessari per Microsoft Entra ID dovranno avere accesso in uscita per essere consentiti dalla rete protetta durante l'esecuzione del backup dei database nelle macchine virtuali di Azure e del backup tramite l'agente MARS. È anche possibile usare i tag NSG e di Firewall di Azure per consentire l'accesso a Microsoft Entra ID, se applicabile. Altre informazioni sui prerequisiti sono disponibili qui.

Considerazioni sulla governance

La governance in Azure viene implementata principalmente con Criteri di Azure e Gestione dei costi Microsoft. Criteri di Azure consente di creare, assegnare e gestire le definizioni dei criteri per applicare le regole alle risorse. Questa funzionalità consente di mantenere tali risorse conformi agli standard dell'azienda. Gestione dei costi Microsoft consente di tenere traccia dell'uso del cloud e delle spese per le risorse di Azure e altri provider di servizi cloud. Inoltre, gli strumenti seguenti, ad esempio Calcolatore prezzi di Azure e Azure Advisor, svolgono un ruolo importante nel processo di gestione dei costi.

Configurare automaticamente l'infrastruttura di backup appena sottoposta a provisioning con Criteri di Azure su larga scala

Ogni volta che viene effettuato il provisioning di una nuova infrastruttura e vengono create nuove macchine virtuali, come amministratore di backup, è necessario garantire la protezione. È possibile configurare facilmente i backup per una o due macchine virtuali. Ma diventa complesso quando è necessario configurare centinaia o persino migliaia di macchine virtuali su larga scala. Per semplificare il processo di configurazione dei backup, Backup di Azure offre un set di criteri di Azure predefiniti per gestire il patrimonio di backup.

Eseguire automaticamente il backup nelle macchine virtuali usando il criterio (modello di team di backup centrale): se l'organizzazione ha un team di backup centrale che gestisce i backup tra i team delle applicazioni, è possibile usare questo criterio per configurare il backup in un insieme di credenziali di Servizi di ripristino centrale esistente nella stessa sottoscrizione e località delle macchine virtuali. È possibile scegliere di includere/escludere macchine virtuali che contengono un determinato tag dall'ambito dei criteri. Altre informazioni.

Abilitare automaticamente il backup nelle macchine virtuali usando Criteri (in cui il backup di proprietà dei team delle applicazioni): se si organizzano le applicazioni in gruppi di risorse dedicati e si vuole eseguirne il backup tramite lo stesso insieme di credenziali, usare questo criterio per gestire automaticamente questa azione. È possibile scegliere di includere/escludere macchine virtuali che contengono un determinato tag dall'ambito dei criteri. Altre informazioni.

Criteri di monitoraggio: per generare i report di backup per le risorse, abilitare le impostazioni di diagnostica quando si crea un nuovo insieme di credenziali. Spesso, l'aggiunta manuale di un'impostazione di diagnostica per ogni insieme di credenziali può essere un'attività complessa. È quindi possibile usare un criterio predefinito di Azure che configura le impostazioni di diagnostica su larga scala a tutti gli insiemi di credenziali in ogni sottoscrizione o gruppo di risorse, con Log Analytics come destinazione.

Criteri di solo audit: Backup di Azure fornisce anche criteri di solo controllo che identificano le macchine virtuali senza alcuna configurazione di backup.

Considerazioni sul costo di Backup di Azure

Il servizio Backup di Azure offre la flessibilità necessaria per gestire in modo efficace i costi; soddisfare anche i requisiti aziendali di continuità aziendale (continuità aziendale e ripristino di emergenza). Considerare le linee guida seguenti:

Usare il calcolatore dei prezzi per valutare e ottimizzare i costi regolando varie leve. Altre informazioni

Ottimizzare i criteri di backup.

- Ottimizzare le impostazioni di pianificazione e conservazione in base agli archetipi del carico di lavoro, ad esempio mission-critical, non critici.

- Ottimizzare le impostazioni di conservazione per il ripristino istantaneo.

- Scegliere il tipo di backup appropriato per soddisfare i requisiti, mentre si accettano i tipi di backup supportati (completo, incrementale, log, differenziale) per il carico di lavoro in Backup di Azure.

Ridurre i costi di archiviazione dei backup con dischi di backup selettivo: la funzionalità Escludi disco offre una scelta efficiente e conveniente per eseguire il backup selettivo dei dati critici. Ad esempio, è possibile eseguire il backup di un solo disco quando non si vuole eseguire il backup di tutti i dischi collegati a una macchina virtuale. Ciò è utile anche quando si dispone di più soluzioni di backup. Ad esempio, per eseguire il backup dei database o dei dati con una soluzione di backup del carico di lavoro (database di SQL Server nel backup di macchine virtuali di Azure), usare il backup a livello di macchina virtuale di Azure per i dischi selezionati.

Velocizzare i ripristini e ridurre al minimo l'RTO usando la funzionalità di ripristino istantaneo: Backup di Azure acquisisce snapshot delle macchine virtuali di Azure e li archivia insieme ai dischi per aumentare la creazione del punto di ripristino e velocizzare le operazioni di ripristino. Questa operazione è denominata Ripristino istantaneo. Questa funzione consente l'operazione di ripristino da questi snapshot attraverso la riduzione dei tempi di ripristino. Riduce il tempo necessario per trasformare e copiare i dati dall'insieme di credenziali. Pertanto, verranno addebitati i costi di archiviazione per gli snapshot acquisiti durante questo periodo. Altre informazioni sulla funzionalità di ripristino istantaneo di Backup di Azure.

Scegliere il tipo di replica corretto: il tipo di replica di archiviazione dell'insieme di credenziali di Backup di Azure è impostato su Ridondanza geografica (GRS), per impostazione predefinita. Questa opzione non può essere modificata dopo l'avvio della protezione degli elementi. L'archiviazione con ridondanza geografica (GRS) offre un livello di durabilità dei dati superiore rispetto all'archiviazione con ridondanza locale, consente di usare il ripristino tra aree e ha un costo maggiore. Esaminare i compromessi tra costi inferiori e durabilità dei dati più elevata e scegliere l'opzione migliore per lo scenario in uso. Altre informazioni

Usare il livello archivio per la conservazione a lungo termine (LTR) e risparmiare sui costi: si consideri lo scenario in cui si hanno dati di backup meno recenti a cui si accede raramente, ma che devono essere archiviati per un lungo periodo (ad esempio, 99 anni) per motivi di conformità. L'archiviazione di tali dati enormi in un livello standard è costosa e non è economica. Per ottimizzare i costi di archiviazione, Backup di Azure offre il Livello archivio, che è un livello di accesso appositamente progettato per la conservazione a lungo termine dei dati di backup.

Se si protegge sia il carico di lavoro in esecuzione all'interno di una macchina virtuale che la macchina virtuale stessa, verificare se è necessaria questa doppia protezione.

Considerazioni relative a monitoraggio e avvisi

In qualità di utente o amministratore di backup, è necessario essere in grado di monitorare tutte le soluzioni di backup e ricevere notifiche su scenari importanti. Questa sezione illustra in dettaglio le funzionalità di monitoraggio e notifica fornite dal servizio Backup di Azure.

Monitorare

Backup di Azure offre un monitoraggio dei processi incorporato per operazioni come la configurazione del backup, il backup, il ripristino, l'eliminazione del backup e così via. Ha come ambito l'insieme di credenziali ed è ideale per il monitoraggio di un singolo insieme di credenziali. Maggiori informazioni qui.

Se è necessario monitorare le attività operative su larga scala, Explorer di Backup offre una visualizzazione aggregata dell'intero ambiente di backup, abilitando l'analisi drill-down dettagliata e la risoluzione dei problemi. Si tratta di una cartella di lavoro di Monitoraggio di Azure predefinita che offre un'unica posizione centrale che consente di monitorare le attività operative nell'intero ambiente di backup in Azure, che si estende su tenant, percorsi, sottoscrizioni, gruppi di risorse e insiemi di credenziali. Maggiori informazioni qui.

- Usarlo per identificare le risorse non configurate per il backup e assicurarsi di non perdere mai la protezione dei dati critici nel patrimonio in crescita.

- Il dashboard fornisce attività operative per gli ultimi sette giorni (massimo). Se è necessario conservare questi dati, è possibile esportarli come file di Excel e conservarli.

- Gli utenti di Azure Lighthouse possono visualizzare informazioni su più tenant, abilitando il monitoraggio senza limiti.

Se è necessario conservare e visualizzare le attività operative a lungo termine, usare Report. Un'esigenza comune degli amministratori del backup è quella di ottenere informazioni dettagliate sui backup in base a dati che abbracciano un periodo di tempo prolungato. I casi d'uso per una soluzione di questo tipo includono:

- Allocazione e previsione dello spazio di archiviazione cloud utilizzato.

- Controllo delle attività dii backup e ripristino.

- Identificazione delle tendenze principali a diversi livelli di granularità.

Inoltre

- È possibile inviare dati, ad esempio processi, criteri e così via, all'area di lavoro Log Analytics. Ciò consentirà alle funzionalità dei log di Monitoraggio di Azure di abilitare la correlazione dei dati con altri dati di monitoraggio raccolti da Monitoraggio di Azure, consolidare le voci di log da più sottoscrizioni e tenant di Azure in un'unica posizione per analizzarle insieme, usare le query di log per eseguire analisi complesse e ottenere informazioni approfondite sulle voci di log. Maggiori informazioni qui.

- È possibile inviare dati a un hub eventi di Azure per inviare voci esterne ad Azure, ad esempio a una soluzione SIEM (Security Information and Event Management) esterna o ad altre soluzioni di analisi dei log. Maggiori informazioni qui.

- È possibile inviare i dati a un account di archiviazione di Azure se si desidera conservare i dati di log per più di 90 giorni per il controllo, l'analisi statica o il backup. Se è necessario conservare gli eventi per non più di 90 giorni, non è necessario configurare l'archiviazione in un account di archiviazione, perché gli eventi del log attività vengono già conservati nella piattaforma Azure per 90 giorni. Altre informazioni.

Avvisi

In uno scenario in cui il processo di backup/ripristino non è riuscito a causa di un problema sconosciuto. Per assegnare un tecnico per eseguirne il debug, è consigliabile ricevere una notifica sull'errore il prima possibile. Potrebbe anche verificarsi uno scenario in cui un utente esegue un'operazione distruttiva, ad esempio l'eliminazione di elementi di backup o la disattivazione dell'eliminazione temporanea e si potrebbe avere la necessità di ricevere un messaggio di avviso per tale evento imprevisto.

È possibile configurare questi avvisi critici e indirizzarli a qualsiasi canale di notifica preferito (e-mail, gestione dei servizi IT, webhook, runbook e così via). Backup di Azure si integra con più servizi di Azure per soddisfare diversi requisiti di avviso e notifica:

Log di Monitoraggio di Azure (Log Analytics): è possibile configurare gli insiemi di credenziali affinché inviino dati a un'area di lavoro Log Analytics, scrivere query personalizzate nell'area di lavoro e configurare gli avvisi da generare in base all'output della query. È possibile visualizzare i risultati della query in tabelle e grafici; esportarli anche in Power BI o Grafana. Log Analytics è anche un componente chiave della funzionalità di creazione di report/auditing descritta nelle sezioni successive.

Avvisi di Monitoraggio di Azure: per determinati scenari predefiniti, ad esempio errori di backup, errori di ripristino, eliminazione dei dati di backup e così via, Backup di Azure invia avvisi per impostazione predefinita che vengono visualizzati usando Monitoraggio di Azure, senza che un utente debba configurare un'area di lavoro Log Analytics.

Backup di Azure offre un meccanismo di notifica degli avvisi predefinito tramite e-mail per errori, avvisi e operazioni critiche. È possibile specificare singoli indirizzi di posta elettronica o liste di distribuzione a cui inviare una notifica quando viene generato un avviso. È anche possibile scegliere se ricevere una notifica per ogni singolo avviso o raggrupparle in un digest orario e quindi ricevere una notifica.

- Gli avvisi vengono definiti dal servizio e forniscono supporto per scenari limitati: errori di backup/ripristino, arresto della protezione con conservazione dei dati/arresto della protezione con eliminazione dei dati e così via. Maggiori informazioni qui.

- Se viene eseguita un'operazione distruttiva, ad esempio arrestare la protezione con eliminazione dei dati, viene generato un avviso e viene inviato un messaggio e-mail ai proprietari, amministratori e co-amministratori della sottoscrizione anche se le notifiche non sono configurate per l'insieme di credenziali di Servizi di ripristino.

- Alcuni carichi di lavoro possono generare una frequenza elevata di errori, ad esempio SQL Server ogni 15 minuti. Per evitare di sovraccaricare gli avvisi generati per ogni occorrenza di errore, gli avvisi vengono consolidati. Maggiori informazioni qui.

- Gli avvisi predefiniti non possono essere personalizzati e sono limitati ai messaggi e-mail definiti nel portale di Azure.

Se si ha la necessità di creare avvisi personalizzati , ad esempio avvisi di processi riusciti, usare Log Analytics. In Monitoraggio di Azure è possibile creare avvisi personalizzati in un'area di lavoro Log Analytics. I carichi di lavoro ibridi (DPM/MABS) possono anche inviare dati a LA e usare LA per fornire avvisi comuni tra i carichi di lavoro supportati da Backup di Azure.

È anche possibile ottenere notifiche tramite i log attività predefiniti dell'insieme di credenziali di Servizi di ripristino. Tuttavia, supporta scenari limitati e non è adatto per operazioni come il backup pianificato, che si allineano meglio ai log delle risorse rispetto ai log attività. Per altre informazioni su queste limitazioni e su come usare l'area di lavoro Log Analytics per il monitoraggio e l'invio di avvisi su larga scala per tutti i carichi di lavoro protetti da Backup di Azure, vedere questo articolo.

Ripetizione automatica dei processi di backup non riusciti

Molti degli errori o degli scenari di interruzione sono di natura temporanea ed è possibile correggerli configurando le autorizzazioni corrette per il controllo degli accessi in base al ruolo di Azure o riattivando il processo di backup/ripristino. Poiché la soluzione a tali errori è semplice, non è necessario investire tempo in attesa che un tecnico attivi manualmente il processo o assegnare l'autorizzazione pertinente. Di conseguenza, il modo più intelligente per gestire questo scenario consiste nell'automatizzare i tentativi dei processi non riusciti. Ciò riduce al minimo il tempo impiegato per il ripristino da errori. A tale scopo, è possibile recuperare i dati di backup pertinenti tramite Azure Resource Graph (ARG) e combinarli con la procedura correttiva di PowerShell/interfaccia della riga di comando.

Guardare il video seguente per informazioni su come riattivare il backup per tutti i processi non riusciti (tra insiemi di credenziali, sottoscrizioni, tenant) usando ARG e PowerShell.

Indirizzare gli avvisi al canale di notifica preferito

Anche se è possibile correggere gli errori temporanei, alcuni errori persistenti potrebbero richiedere un'analisi approfondita e la ripetizione dei processi potrebbe non essere la soluzione percorribile. È possibile che siano presenti meccanismi di monitoraggio/ticket personalizzati per garantire che tali errori vengano rilevati correttamente e corretti. Per gestire questi scenari, è possibile scegliere di instradare gli avvisi al canale di notifica preferito (e-mail, ITSM, Webhook, runbook e così via) creando una regola di azione per l'avviso.

Guardare il video seguente per informazioni su come sfruttare Monitoraggio di Azure per configurare vari meccanismi di notifica per gli avvisi critici.

Passaggi successivi

Leggere gli articoli seguenti come punti di partenza per l'uso di Backup di Azure: