Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

Questo articolo descrive come installare e configurare il sensore di Microsoft Defender per i contenitori nei cluster di Azure Kubernetes Service (AKS), EKS e GKE usando Helm. Vengono illustrati i prerequisiti, l'abilitazione di Defender per contenitori e istruzioni dettagliate sulla distribuzione per ambienti diversi.

Defender per contenitori supporta più modelli di per la distribuzione del sensore, tra cui provisioning automatico e installazione basata su Helm. La distribuzione basata su Helm offre un maggiore controllo sulla gestione delle versioni dei sensori e sulla tempistica dell'aggiornamento, ma trasferisce alcune responsabilità operative a te. Quando si usa la distribuzione basata su Helm, tenere in considerazione quanto segue:

Aggiornamenti dei sensori: usando la distribuzione basata su Helm, è possibile gestire gli aggiornamenti dei sensori e i tempi di aggiornamento. Il provisioning automatico segue le pianificazioni di implementazione gestite da Microsoft.

Flussi di installazione automatica: quando si distribuisce il sensore usando Helm, ignorare le richieste di installazione automatica e le raccomandazioni nel portale di Azure per evitare conflitti con la distribuzione esistente.

Prerequisiti generali

Implementare tutti i requisiti dei prerequisiti per il sensore Defender per contenitori, come descritto nei requisiti di rete dei sensori di Defender.

Abilitare Defender for Containers nella sottoscrizione di destinazione o nel connettore di sicurezza:

- Sottoscrizione di Azure: abilitare Defender per contenitori sul servizio Azure Kubernetes tramite il portale

- Amazon Web Services (AWS): Abilitare Defender per contenitori in AWS (EKS) tramite il portale

- Google Cloud Project (GCP): abilitare Defender per container in GCP (GKE) tramite il portale

- Kubernetes abilitato per Arc (ARC): abilitare Defender per contenitori in Kubernetes abilitato per Arc tramite il portale

Verificare che i componenti seguenti del piano defender per contenitori siano abilitati:

- Sensore Defender

- Risultati per la sicurezza

- Accesso al Registro di sistema

Installare il grafico Helm dei sensori

A seconda del tipo di distribuzione, seguire le istruzioni pertinenti per installare il sensore defender per contenitori usando Helm:

Prerequisiti

Solo AKS Automatico: Esegui il comando seguente per AKS Automatico:

# Update Azure CLI to the latest version

az upgrade

# If you don't have the AKS preview extension installed yet

az extension add --name aks-preview

# Update the AKS extension specifically

az extension update --name aks-preview

AKS e AKS Automatico

Helm versione 3.8 o successiva (la versione disponibile supporta OCI)

Ruolo di proprietario del gruppo di risorse per il cluster di destinazione.

ID risorsa di Azure per il cluster di destinazione

Annotazioni

Per generare un elenco degli ID risorsa di Azure dei cluster AKS, usare il comando seguente con

<SUBSCRIPTION_ID>e<RESOURCE_GROUP>:az aks list \ --subscription <SUBSCRIPTION_ID> \ --resource-group <RESOURCE_GROUP> \ --query "[].id" \ -o tsvL'ambiente potrebbe avere assegnazioni di criteri che causano la distribuzione della versione generalmente disponibile del sensore. È consigliabile verificare e rimuovere i criteri in conflitto prima di procedere con l'installazione:

L'ID assegnazione della policy è

64def556-fbad-4622-930e-72d1d5589bf5.Esaminare l'elenco delle definizioni dei criteri per la sottoscrizione e cercare questa assegnazione di criteri per rimuoverla.

In alternativa, eseguire lo script delete_conflicting_policies.sh con il comando seguente:

delete_conflicting_policies.sh <CLUSTER_AZURE_RESOURCE_ID>Questo comando rimuove i criteri a livello di gruppo di risorse e sottoscrizione per configurare la versione disponibile a livello generale di Defender per contenitori. Può influire sui cluster diversi da quello che si sta configurando.

Installazione

Usare lo script install_defender_sensor_aks.sh per installare il sensore Defender per contenitori e rimuovere qualsiasi distribuzione esistente.

Eseguire lo script con il comando :

install_defender_sensor_aks.sh --id <CLUSTER_AZURE_RESOURCE_ID> --version <VERSION> [--release_train <RELEASE_TRAIN>] [--antimalware]

Sostituire il testo segnaposto <CLUSTER_AZURE_RESOURCE_ID>, <RELEASE_TRAIN> e <VERSION> con i propri valori.

Sostituire

<VERSION>con:-

latestper la versione più recente. - Versione semantica specifica.

-

Sostituire

<RELEASE_TRAIN>con:-

stable(impostazione predefinita). -

publicper la versione di anteprima.

-

Usare il flag

--antimalwareper abilitare la scansione antimalware.

Annotazioni

Questo script imposta un nuovo kubeconfig contesto e potrebbe creare un'area di lavoro Log Analytics nell'account Azure.

Verificare l'installazione

Verificare che l'installazione sia riuscita usando il comando :

helm list --namespace mdc

L'installazione ha esito positivo se il campo STATUS visualizza deployed.

Configurare le regole di sicurezza per la distribuzione controllata

Importante

Per le installazioni di Helm:

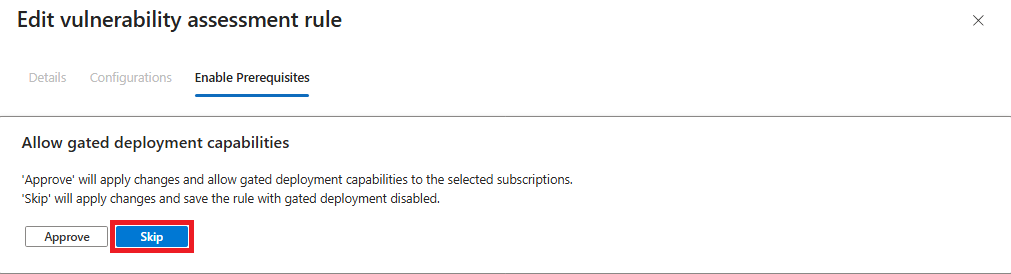

Avviso di supporto della sottoscrizione: quando si creano regole, la sottoscrizione selezionata potrebbe essere visualizzata come

not supported for Gated deployment. Questo stato si verifica perché sono stati installati i componenti di Defender per contenitori usando Helm anziché tramite l'installazione automatica del dashboard.Ignora installazione automatica: se viene richiesto di abilitare il gating nella terza scheda della finestra di modifica della regola di sicurezza, assicurarsi di selezionare Ignora. Questa opzione abilita l'installazione automatica, che è in conflitto con la distribuzione Helm esistente.

Definire le regole di sicurezza per controllare gli elementi che è possibile distribuire nei cluster Kubernetes. Queste regole consentono di bloccare o controllare le immagini del contenitore in base ai criteri di sicurezza, ad esempio immagini con troppe vulnerabilità.

Accedi al portale di Azure.

Vai alle impostazioni dell'ambiente>.

Selezionare Regole di sicurezza.

Selezionare Distribuzione controllata>Valutazione della vulnerabilità.

Selezionare una regola per modificarla o selezionare + Aggiungi regola per crearne una nuova.

Gestire le raccomandazioni esistenti

Importante

Se si configura il sensore usando Helm, ignorare le raccomandazioni esistenti.

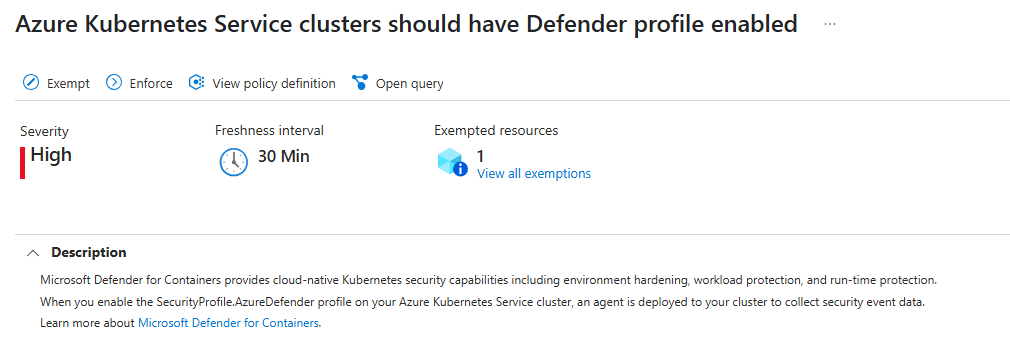

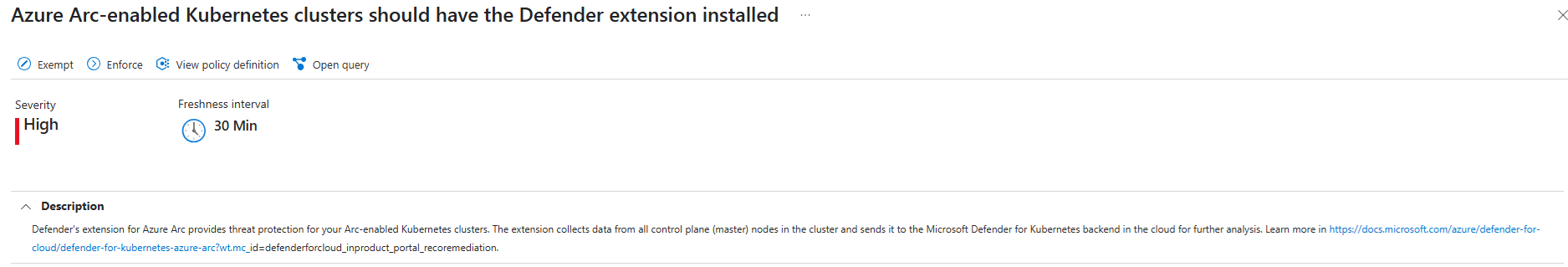

A seconda del tipo di distribuzione, selezionare la raccomandazione pertinente per visualizzare eventuali raccomandazioni esistenti nel portale di Azure:

Azure: i cluster del servizio Azure Kubernetes devono avere il profilo defender abilitato - Microsoft Azure

Aggiornare una distribuzione basata su Helm esistente

Con la distribuzione basata su Helm, si gestiscono gli aggiornamenti dei sensori. Defender for Cloud non li applica automaticamente.

Eseguire il comando seguente per aggiornare una distribuzione basata su Helm esistente:

helm upgrade microsoft-defender-for-containers \

oci://mcr.microsoft.com/azuredefender/microsoft-defender-for-containers \

--version <version> \

--reuse-values