Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

Questo articolo descrive le regole di amministrazione della sicurezza nella gestione rete virtuale di Azure. Usare le regole di amministrazione della sicurezza per definire regole di sicurezza di rete globali applicabili a tutte le reti virtuali all'interno di un gruppo di rete. Vengono fornite informazioni sulle regole di amministrazione della sicurezza, sul loro funzionamento e sul momento in cui usarle.

Cos'è una regola di amministrazione della sicurezza?

Le regole di amministrazione della sicurezza sono regole di rete globali che applicano i criteri di sicurezza definiti nella raccolta di regole sulle reti virtuali. Usare queste regole per consentire, consentire sempre o negare il traffico tra reti virtuali all'interno dei gruppi di rete di destinazione. Questi gruppi di rete possono essere costituiti solo da reti virtuali nell'ambito dell'istanza di Gestione reti virtuali. Le regole di amministrazione della sicurezza non possono essere applicate alle reti virtuali non gestite da Gestione reti virtuali.

Ecco alcuni scenari in cui è possibile usare le regole di amministrazione della sicurezza:

| Scenario | Descrizione |

|---|---|

| Limitazione dell'accesso alle porte di rete ad alto rischio | Usare le regole di amministrazione della sicurezza per bloccare il traffico su porte specifiche comunemente mirate da utenti malintenzionati, ad esempio la porta 3389 per Remote Desktop Protocol (RDP) o la porta 22 per Secure Shell (SSH). |

| Applicazione dei requisiti di conformità | Usare le regole di amministratore della sicurezza per applicare i requisiti di conformità. Ad esempio, bloccare il traffico da o verso indirizzi IP o blocchi di rete specifici. |

| Protezione dei dati sensibili | Usare le regole di amministrazione della sicurezza per limitare l'accesso ai dati sensibili bloccando il traffico da o verso indirizzi IP o subnet specifici. |

| Applicazione della segmentazione di rete | Usare le regole di amministrazione della sicurezza per applicare la segmentazione di rete bloccando il traffico tra reti virtuali o subnet. |

| Impostazione della sicurezza a livello di applicazione | Usare le regole di amministrazione della sicurezza per applicare la sicurezza a livello di applicazione bloccando il traffico da o verso applicazioni o servizi specifici. |

Usando Gestione rete virtuale di Azure, è disponibile una posizione centralizzata per gestire le regole di amministratore della sicurezza. La centralizzazione consente di definire criteri di sicurezza su larga scala e di applicarli a più reti virtuali contemporaneamente.

Note

Attualmente, le regole di amministratore della sicurezza non si applicano agli endpoint privati che rientrano nell'ambito di una rete virtuale gestita.

Funzionamento delle regole di amministrazione della sicurezza

Le regole di amministrazione della sicurezza consentono o negano il traffico su porte, protocolli e prefissi IP di origine o di destinazione specifici in una direzione specificata. Quando si definisce una regola di amministrazione della sicurezza, specificare le condizioni seguenti:

- Priorità della regola

- Azione da eseguire (consentire, negare o consentire sempre)

- Direzione del traffico (in ingresso o in uscita)

- Protocollo da usare

Per applicare i criteri di sicurezza in più reti virtuali, creare e distribuire una configurazione di amministratore della sicurezza. Questa configurazione contiene un set di raccolte di regole e ogni raccolta contiene una o più regole di amministrazione della sicurezza. Dopo la creazione, associare la raccolta regole ai gruppi di rete che richiedono regole di amministrazione della sicurezza. Le regole si applicano a tutte le reti virtuali contenute nei gruppi di rete quando si distribuisce la configurazione. Una singola configurazione offre un'applicazione centralizzata e scalabile dei criteri di sicurezza in più reti virtuali.

Importante

È possibile distribuire una sola configurazione di amministratore della sicurezza in un'area. Tuttavia, in un'area possono esistere più configurazioni di connettività. Per distribuire più configurazioni di amministratore della sicurezza in un'area, creare invece più raccolte regole in una configurazione di sicurezza.

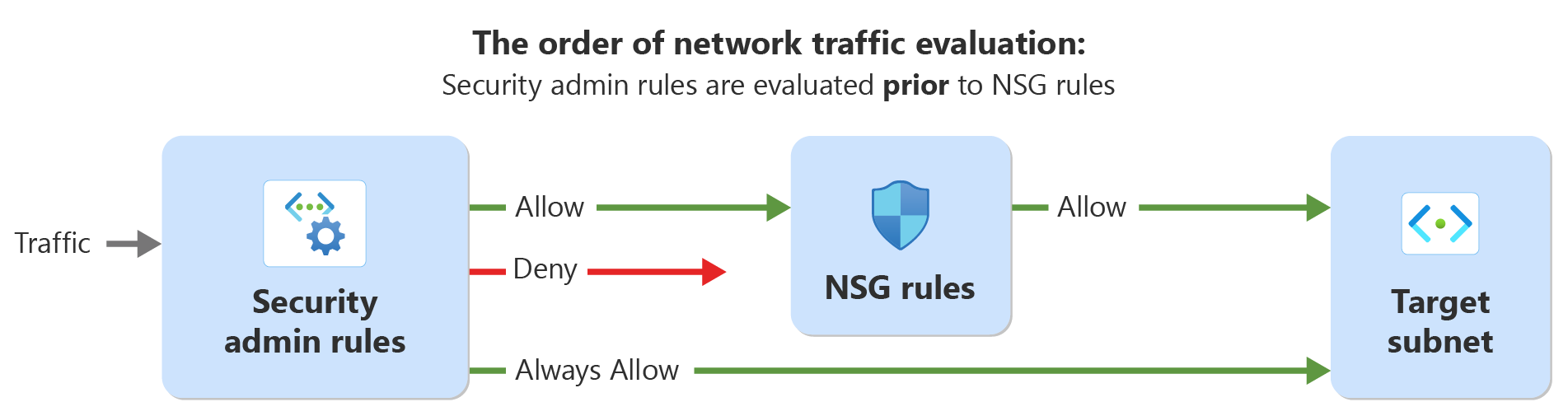

Modalità di valutazione delle regole di amministrazione della sicurezza e dei gruppi di sicurezza di rete

È possibile usare le regole di amministrazione della sicurezza e i gruppi di sicurezza di rete (NSG) per applicare i criteri di sicurezza di rete in Azure. Tuttavia, hanno ambiti e priorità diversi.

Gli amministratori di rete in un team di governance centrale usano le regole di amministrazione della sicurezza. I singoli team di applicazioni o servizi possono specificare ulteriormente la sicurezza in base alle esigenze usando i gruppi di sicurezza di rete. Le regole di amministrazione della sicurezza hanno una priorità più alta rispetto ai gruppi di sicurezza di rete e vengono valutate prima delle regole del gruppo.

I singoli team di applicazioni o servizi usano gruppi di sicurezza di rete per filtrare il traffico di rete da e verso singole subnet o interfacce di rete. I gruppi di sicurezza di rete hanno una priorità inferiore rispetto alle regole di amministratore della sicurezza e vengono valutati dopo tali regole.

Attualmente si applicano le regole di amministratore della sicurezza a livello di rete virtuale. È possibile associare gruppi di sicurezza di rete a livello di subnet e scheda di interfaccia di rete. Questa tabella illustra le differenze e le analogie seguenti:

| Tipo di regola | Destinatari | Applicato a | Ordine di valutazione | Tipi di azione | Parametri |

|---|---|---|---|---|---|

| Regole di amministrazione della sicurezza | Amministratori di rete, team di governance centrale | Reti virtuali | Priorità maggiore | Consenti, Nega, Consenti sempre | Priorità, protocollo, azione, origine, destinazione |

| Regole del gruppo di sicurezza di rete | Singoli team | Subnet, schede di interfaccia di rete | Priorità inferiore, dopo le regole di amministrazione della sicurezza | Consenti, Nega | Priorità, protocollo, azione, origine, destinazione |

Le regole di amministrazione della sicurezza possono applicare tre autorizzazioni sul traffico: Consenti, Consenti sempre e Nega. Quando si crea una regola Consenti , viene valutata per prima, seguita dalle regole del gruppo di sicurezza di rete. Questa azione consente alle regole del gruppo di sicurezza di rete di gestire il traffico in modo diverso, se necessario.

Se si crea una regola Always Allow o Deny , la valutazione del traffico termina dopo la valutazione della regola di amministrazione della sicurezza. Con una regola Consenti sempre, il traffico passa direttamente alla risorsa e termina ulteriormente (ed eventualmente in conflitto) la valutazione da parte delle regole del gruppo di sicurezza di rete. Questa azione può essere utile per applicare il traffico e impedire la negazione da parte delle regole del gruppo di sicurezza di rete. Con una regola Nega , il traffico si arresta senza essere recapitato alla destinazione. Le regole di amministrazione della sicurezza non dipendono dai gruppi di sicurezza di rete, quindi è possibile usarle per creare regole di sicurezza predefinite autonomamente.

Usando insieme regole di amministrazione della sicurezza e gruppi di sicurezza di rete, è possibile applicare i criteri di sicurezza di rete a livello globale e individuale. Questo approccio garantisce che le reti virtuali siano sicure e conformi ai criteri di sicurezza dell'organizzazione.

Importante

Quando si distribuiscono le regole di amministrazione della sicurezza, viene usato il modello di coerenza finale. Questo modello significa che le regole di amministrazione della sicurezza vengono applicate alle risorse contenute in una rete virtuale dopo un breve ritardo. Se si aggiungono risorse a una rete virtuale con regole di amministratore della sicurezza applicate, tali risorse ricevono infine le stesse regole di amministratore della sicurezza con un ritardo.

Vantaggi delle regole di amministratore della sicurezza

Le regole di amministrazione della sicurezza offrono molti vantaggi per proteggere le risorse dell'organizzazione. Usando le regole di amministratore della sicurezza, è possibile applicare il traffico consentito e impedire la negazione tramite regole del gruppo di sicurezza di rete in conflitto. È anche possibile creare regole di amministratore della sicurezza predefinite che non dipendono dai gruppi di sicurezza di rete esistenti. Queste regole predefinite possono essere particolarmente utili quando i proprietari di applicazioni non configurano correttamente o dimenticano di stabilire gruppi di sicurezza di rete. Inoltre, le regole di amministrazione della sicurezza consentono di gestire la sicurezza su larga scala, riducendo il sovraccarico operativo che comporta un numero crescente di risorse di rete.

Proteggere le porte ad alto rischio

In base allo studio del settore e ai suggerimenti di Microsoft, limitare il traffico dall'esterno usando le regole di amministrazione della sicurezza per questo elenco di porte ad alto rischio. Queste porte vengono spesso usate per la gestione delle risorse o per la trasmissione di dati non sicuri e non crittografati e non devono essere esposte a Internet. Tuttavia, alcune reti virtuali e le relative risorse devono consentire il traffico per la gestione o altri processi. È possibile creare eccezioni, se necessario. Informazioni su come bloccare le porte ad alto rischio con eccezioni per questi tipi di scenari.

| Porta | Protocollo | Descrizione |

|---|---|---|

| 20 | TCP | Traffico FTP non crittografato |

| 21 | TCP | Traffico FTP non crittografato |

| 22 | TCP | SSH. Potenziali attacchi di forza bruta |

| 23 | TCP | TFTP consente il traffico non autenticato e non crittografato |

| 69 | UDP | TFTP consente il traffico non autenticato e non crittografato |

| 111 | TCP/UDP | RPC. Autenticazione non crittografata consentita |

| 119 | TCP | NNTP per l'autenticazione non crittografata |

| 135 | TCP/UDP | Mapper di endpoint, più servizi di gestione remota |

| 161 | TCP | SNMP per l'autenticazione non protetta/senza autenticazione |

| 162 | TCP/UDP | Servizio Trap SNMP per l'autenticazione non protetta/senza autenticazione |

| 445 | TCP | SMB - vettore di attacco noto |

| 512 | TCP | Rexec in Linux - comandi remoti senza autenticazione di crittografia |

| 514 | TCP | Shell remota - comandi remoti senza autenticazione o crittografia |

| 593 | TCP/UDP | HTTP RPC EPMAP - chiamata di procedura remota non crittografata |

| 873 | TCP | Rsync - trasferimento di file non crittografato |

| 2049 | TCP/UDP | NFS (Network File System) |

| 3389 | TCP | RDP - porta di attacco di forza bruta comune |

| 5800 | TCP | Buffer dei frame remoti VNC su HTTP |

| 5900 | TCP | Buffer dei frame remoti VNC su HTTP |

| 11211 | UDP | Memcached |

Gestione su larga scala

Gestione rete virtuale di Azure consente di gestire i criteri di sicurezza su larga scala usando le regole di amministrazione della sicurezza. Quando si applica una configurazione di amministratore della sicurezza a un gruppo di rete, tutte le reti virtuali e le relative risorse contenute nell'ambito del gruppo di rete ricevono le regole di amministratore della sicurezza nei criteri.

Le nuove risorse sono protette con le risorse esistenti. Ad esempio, se si aggiungono nuove macchine virtuali a una rete virtuale nell'ambito di una regola di amministrazione della sicurezza, le macchine virtuali vengono protette automaticamente. Poco dopo la distribuzione di queste macchine virtuali, le regole di amministrazione della sicurezza li proteggono.

Quando si identificano nuovi rischi per la sicurezza, è possibile distribuire la protezione su larga scala creando una regola di amministrazione della sicurezza per proteggersi dal nuovo rischio e applicandola ai gruppi di rete. Dopo aver distribuito questa nuova regola, protegge tutte le risorse nell'ambito dei gruppi di rete ora e in futuro.

Nessuna applicazione delle regole di amministrazione della sicurezza

Nella maggior parte dei casi, le regole di amministrazione della sicurezza si applicano a tutte le reti virtuali e le subnet nell'ambito della configurazione di sicurezza applicata di un gruppo di rete. Tuttavia, alcuni servizi non applicano regole di amministratore della sicurezza a causa dei requisiti di rete del servizio. I criteri di finalità di rete del servizio applicano questi requisiti.

Nessuna applicazione delle regole di amministratore della sicurezza a livello di rete virtuale

Per impostazione predefinita, le regole di amministratore della sicurezza non vengono applicate a una rete virtuale contenente i servizi seguenti:

- Istanze gestite di SQL di Azure

- Azure Databricks

È possibile richiedere di abilitare la gestione rete virtuale di Azure per applicare le regole di amministratore della sicurezza nelle reti virtuali con questi servizi inviando una richiesta usando questo modulo.

Quando una rete virtuale contiene questi servizi, le regole di amministrazione della sicurezza la ignorano. Se si desidera applicare le regole Consenti a questa rete virtuale, creare la configurazione di sicurezza con il campo AllowRulesOnly impostato nella classe .NET securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices. Se impostato, alla rete virtuale vengono applicate solo le regole Consenti nella configurazione di sicurezza. Le regole Nega non vengono applicate a questa rete virtuale. Le reti virtuali senza questi servizi possono continuare a usare le regole Consenti e Nega .

È possibile creare una configurazione di sicurezza con solo regole di Consenti e distribuirla nelle reti virtuali usando Azure PowerShell e Azure CLI.

Note

Quando più istanze della gestione rete virtuale di Azure applicano impostazioni diverse alla classe securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices nella stessa rete virtuale, viene usata l'impostazione dell'istanza di Gestione rete con l'ambito più alto.

Si supponga di avere due gestori di rete virtuale. Il primo gestore di rete ha come ambito il gruppo di gestione radice e ha una configurazione di sicurezza impostata su AllowRulesOnly nella securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices classe . Il secondo gestore ha come ambito una sottoscrizione nel gruppo di gestione radice e usa il campo predefinito Nessuno nella configurazione di sicurezza. Quando entrambe le configurazioni applicano regole di amministratore della sicurezza alla stessa rete virtuale, l'impostazione AllowRulesOnly viene applicata alla rete virtuale.

Nessuna applicazione delle regole di amministratore della sicurezza a livello di subnet

Analogamente, alcuni servizi non applicano regole di amministratore della sicurezza a livello di subnet quando le reti virtuali delle subnet rientrano nell'ambito di una configurazione dell'amministratore della sicurezza. I servizi comprendono:

- Gateway applicazione di Azure

- Azure Bastion

- Firewall di Azure

- Server di route Azure

- Gateway VPN di Azure

- Rete WAN virtuale di Azure

- Gateway di Azure ExpressRoute

In questo caso, le regole di amministrazione della sicurezza non influiscono sulle risorse nella subnet con questi servizi. Tuttavia, ad altre subnet all'interno della stessa rete virtuale sono applicate regole di amministratore della sicurezza.

Note

Se si desidera applicare le regole di amministratore della sicurezza nelle subnet contenenti un gateway applicazione di Azure, assicurarsi che ogni subnet contenga solo i gateway di cui è stato effettuato il provisioning con isolamento della rete abilitato. Se una subnet contiene un gateway applicazione di Azure senza isolamento di rete, le regole di amministrazione della sicurezza non vengono applicate a tale subnet.

Campi di amministrazione della sicurezza

Quando si definisce una regola di amministrazione della sicurezza, sono disponibili campi obbligatori e facoltativi.

Campi obbligatori

Priorità

La priorità di una regola di amministrazione della sicurezza è un numero intero compreso tra 1 e 4.096. Minore è il valore, maggiore è la priorità della regola. Ad esempio, una regola di rifiuto con priorità 10 sostituisce una regola di autorizzazione con priorità 20.

Azione

Per una regola di sicurezza, è possibile definire una di tre azioni:

| Azione | Descrizione |

|---|---|

| Consenti | Consente il traffico sulla porta, il protocollo e i prefissi IP di origine/destinazione specifici nella direzione specificata. |

| Nega | Blocca il traffico sulla porta, il protocollo e i prefissi IP di origine/destinazione specificati nella direzione specificata. |

| Consenti sempre | Indipendentemente dalle altre regole con priorità inferiore o gruppi di sicurezza di rete definiti dall'utente, consente il traffico sulla porta, il protocollo e i prefissi IP di origine/destinazione nella direzione specificata. |

Direction

Specificare la direzione del traffico per cui viene applicata la regola. È possibile definire la direzione in ingresso o in uscita.

Protocollo

I protocolli attualmente supportati con le regole di amministratore della sicurezza sono:

- TCP

- UDP

- ICMP

- ESP

- AH

- Tutti i protocolli

Campi facoltativi

Tipi di origine e di destinazione

- Indirizzi IP: è possibile fornire indirizzi IPv4 o IPv6 o blocchi di indirizzi nella notazione CIDR. Per elencare più indirizzi IP, separare ogni indirizzo IP con una virgola.

- Tag del servizio: è possibile definire tag del servizio specifici in base alle aree oppure a un intero servizio. Per l'elenco dei tag supportati, vedere la documentazione pubblica sui tag del servizio disponibili. All'esterno di questo elenco, le regole di amministrazione della sicurezza attualmente non supportano i tag del servizio AzurePlatformDNS, AzurePlatformIMDS e AzurePlatformLKM.

Porte di origine e di destinazione

È possibile definire porte comuni specifiche da bloccare all'origine o alla destinazione. Ecco un elenco di porte TCP comuni:

| Porte | Nome servizio |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Passaggi successivi

Informazioni su come bloccare il traffico di rete usando una configurazione di amministratore della sicurezza.