Distribuire e gestire il controllo dei dispositivi in Microsoft Defender per endpoint con Microsoft Intune

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender for Business

Se si usa Intune per gestire le impostazioni di Defender per endpoint, è possibile usarlo per distribuire e gestire le funzionalità di controllo dei dispositivi. Diversi aspetti del controllo del dispositivo vengono gestiti in modo diverso in Intune, come descritto nelle sezioni seguenti.

Configurare e gestire il controllo del dispositivo in Intune

Passare all'interfaccia di amministrazione di Intune e accedere.

Passare a Riduzionedella superficie di attacco per la sicurezza> degli endpoint.

In Criteri di riduzione della superficie di attacco selezionare un criterio esistente oppure selezionare + Crea criterio per configurare un nuovo criterio usando queste impostazioni:

- Nell'elenco Piattaforma selezionare Windows 10, Windows 11 e Windows Server. Il controllo del dispositivo non è attualmente supportato in Windows Server, anche se si seleziona questo profilo per i criteri di controllo del dispositivo.

- Nell'elenco Profilo selezionare Controllo dispositivo.

Nella scheda Informazioni di base specificare un nome e una descrizione per i criteri.

Nella scheda Impostazioni di configurazione viene visualizzato un elenco di impostazioni. Non è necessario configurare tutte queste impostazioni contemporaneamente. Provare a iniziare con Controllo dispositivo.

- In Modelli amministrativi sono disponibili le impostazioni Installazione dispositivo e Accesso all'archiviazione rimovibile .

- In Defender vedere Allow Full Scan Removable Drive Scanning settings (Consenti l'analisi completa delle unità rimovibili).

- In Protezione dati vedere Consenti impostazioni di accesso diretto alla memoria .

- In Dma Guard vedere Impostazioni dei criteri di enumerazione dei dispositivi.

- In Archiviazione vedere Impostazioni di accesso in scrittura nega disco rimovibile .

- In Connettività vedere Consenti connessione USB** e Consenti impostazioni Bluetooth .

- In Bluetooth vedere un elenco di impostazioni relative alle connessioni e ai servizi Bluetooth. Per altre informazioni, vedere Policy CSP - Bluetooth( Provider di servizi di configurazione dei criteri - Bluetooth).

- In Controllo dispositivo è possibile configurare criteri personalizzati con impostazioni riutilizzabili. Per altri dettagli, vedere Panoramica del controllo del dispositivo: regole.

- In Sistema vedere Consenti impostazioni scheda di archiviazione .

Dopo aver configurato le impostazioni, passare alla scheda Tag ambito , in cui è possibile specificare i tag di ambito per i criteri.

Nella scheda Assegnazioni specificare gruppi di utenti o dispositivi per ricevere i criteri. Per altri dettagli, vedere Assegnare criteri in Intune.

Nella scheda Rivedi e crea esaminare le impostazioni e apportare le modifiche necessarie.

Quando si è pronti, selezionare Crea per creare i criteri di controllo del dispositivo.

Profili di controllo del dispositivo

In Intune ogni riga rappresenta un criterio di controllo del dispositivo. L'ID incluso è l'impostazione riutilizzabile a cui si applicano i criteri. L'ID escluso è l'impostazione riutilizzabile esclusa dai criteri. La voce per i criteri contiene le autorizzazioni consentite e il comportamento per il controllo del dispositivo che entra in vigore quando si applica il criterio.

Per informazioni su come aggiungere i gruppi riutilizzabili di impostazioni inclusi nella riga di ogni criterio di controllo dei dispositivi, vedere la sezione Aggiungere gruppi riutilizzabili a un profilo di controllo del dispositivo in Usare gruppi riutilizzabili di impostazioni con i criteri di Intune.

I criteri possono essere aggiunti e rimossi usando le + icone e - . Il nome dei criteri viene visualizzato nell'avviso per gli utenti e nella ricerca avanzata e nei report.

È possibile aggiungere criteri di controllo ed è possibile aggiungere criteri Consenti/Nega. È consigliabile aggiungere sempre un criterio Consenti e/o Nega quando si aggiungono criteri di controllo in modo che non si verifichino risultati imprevisti.

Importante

Se si configurano solo criteri di controllo, le autorizzazioni vengono ereditate dall'impostazione di imposizione predefinita.

Nota

- L'ordine nell'elenco dei criteri nell'interfaccia utente non viene mantenuto per l'imposizione dei criteri. La procedura consigliata consiste nell'usare i criteri Consenti/Nega. Assicurarsi che l'opzione Consenti/Nega criteri non si intersegua aggiungendo in modo esplicito i dispositivi da escludere. Usando l'interfaccia grafica di Intune, non è possibile modificare l'imposizione predefinita. Se si modifica l'imposizione predefinita in

Denye si crea unAllowcriterio da applicare a dispositivi specifici, tutti i dispositivi vengono bloccati ad eccezione dei dispositivi impostati neiAllowcriteri.

Definizione delle impostazioni con OMA-URI

Importante

L'uso dell'URI OMA di Intune per configurare il controllo del dispositivo richiede che il carico di lavoro Configurazione dispositivo sia gestito da Intune, se il dispositivo è co-gestito con Configuration Manager. Per altre informazioni, vedere Come passare i carichi di lavoro di Configuration Manager a Intune.

Nella tabella seguente identificare l'impostazione da configurare e quindi usare le informazioni nelle colonne URI OMA e tipo di dati & valori. Le impostazioni sono elencate in ordine alfabetico.

| Impostazione | URI OMA, tipo di dati, valori & |

|---|---|

|

Imposizione predefinita del controllo del dispositivo L'imposizione predefinita stabilisce quali decisioni vengono prese durante i controlli di accesso del controllo del dispositivo quando nessuna delle regole dei criteri corrisponde |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementNumero intero: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Tipi di dispositivo Tipi di dispositivo, identificati dai relativi ID primari, con la protezione del controllo del dispositivo attivata |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationCorda: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Abilitare il controllo del dispositivo Abilitare o disabilitare il controllo del dispositivo nel dispositivo |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledNumero intero: - Disabilita = 0- Abilita = 1 |

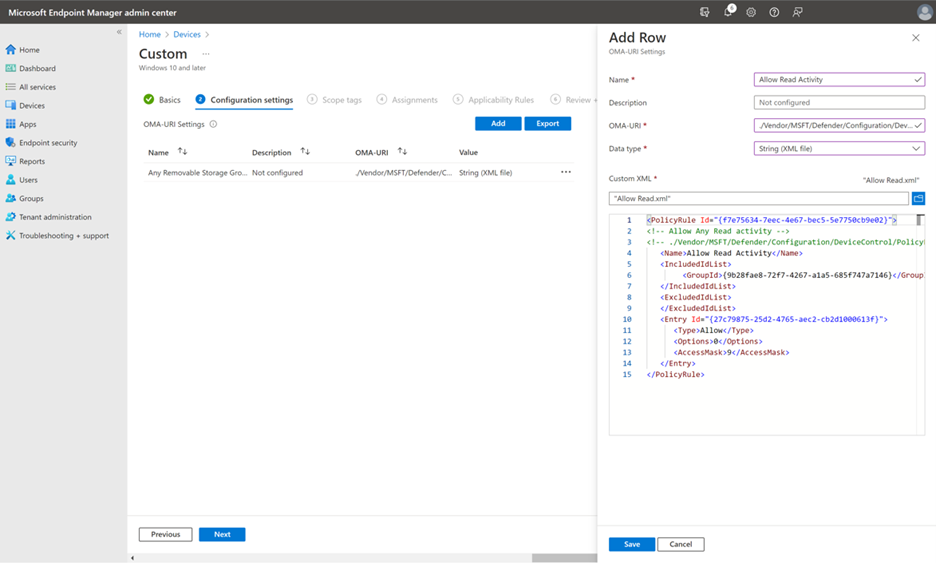

Creazione di criteri con OMA-URI

Quando si creano criteri con OMA-URI in Intune, creare un file XML per ogni criterio. Come procedura consigliata, usare il profilo di controllo del dispositivo o il profilo delle regole di controllo del dispositivo per creare criteri personalizzati.

Nel riquadro Aggiungi riga specificare le impostazioni seguenti:

- Nel campo Nome digitare

Allow Read Activity. - Nel campo URI OMA digitare

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. È possibile usare il comandoNew-GuidPowerShell per generare un nuovo GUID e sostituire[PolicyRule Id]. - Nel campo Tipo di dati selezionare Stringa (file XML) e usare XML personalizzato.

È possibile usare i parametri per impostare le condizioni per voci specifiche. Di seguito è riportato un file XML di esempio di gruppo per Consenti accesso in lettura per ogni risorsa di archiviazione rimovibile.

Nota

I commenti che usano la notazione di <!-- COMMENT --> commento XML possono essere usati nei file XML della regola e del gruppo, ma devono trovarsi all'interno del primo tag XML, non nella prima riga del file XML.

Creazione di gruppi con URI OMA

Quando si creano gruppi con URI OMA in Intune, creare un file XML per ogni gruppo. Come procedura consigliata, usare le impostazioni riutilizzabili per definire i gruppi.

Nel riquadro Aggiungi riga specificare le impostazioni seguenti:

- Nel campo Nome digitare

Any Removable Storage Group. - Nel campo URI OMA digitare

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. Per ottenere l'ID gruppo, nell'interfaccia di amministrazione di Intune passare a Gruppi e quindi selezionare Copia l'ID oggetto. In alternativa, è possibile usare il comandoNew-Guiddi PowerShell per generare un nuovo GUID e sostituire[GroupId]. - Nel campo Tipo di dati selezionare Stringa (file XML) e usare XML personalizzato.

Nota

I commenti che usano la notazione di <!-- COMMENT -- > commento XML possono essere usati nei file XML della regola e del gruppo, ma devono trovarsi all'interno del primo tag XML, non nella prima riga del file XML.

Configurare il controllo di accesso all'archiviazione rimovibile usando l'URI OMA

Passare all'interfaccia di amministrazione di Microsoft Intune e accedere.

Scegliere Profilidi configurazionedei dispositivi>. Viene visualizzata la pagina Profili di configurazione .

Nella scheda Criteri (selezionata per impostazione predefinita) selezionare + Crea e scegliere + Nuovo criterio dall'elenco a discesa visualizzato. Verrà visualizzata la pagina Crea un profilo .

Nell'elenco Piattaforma selezionare Windows 10, Windows 11 e Windows Server dall'elenco a discesa Piattaforma e scegliere Modelli dall'elenco a discesa Tipo di profilo .

Dopo aver scelto Modelli dall'elenco a discesa Tipo di profilo , viene visualizzato il riquadro Nome modello , insieme a una casella di ricerca (per cercare il nome del profilo).

Selezionare Personalizzato nel riquadro Nome modello e selezionare Crea.

Creare una riga per ogni impostazione, gruppo o criterio implementando i passaggi da 1 a 5.

Visualizzare i gruppi di controllo dei dispositivi (impostazioni riutilizzabili)

In Intune i gruppi di controllo dei dispositivi vengono visualizzati come impostazioni riutilizzabili.

Passare all'interfaccia di amministrazione di Microsoft Intune e accedere.

Passare aRiduzione della superficie degli attacchi di sicurezza> degli endpoint.

Selezionare la scheda Impostazioni riutilizzabili .