Distribuire Microsoft Defender per endpoint in iOS con Gestione applicazioni mobili

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Nota

Defender per endpoint in iOS usa una VPN per fornire la funzionalità protezione Web. Questa non è una normale VPN ed è una VPN locale/self-loop che non accetta il traffico all'esterno del dispositivo.

Configurare Microsoft Defender per endpoint segnali di rischio nei criteri di protezione delle app (MAM)

Microsoft Defender per endpoint in iOS, che protegge già gli utenti aziendali negli scenari MDM (Mobile Gestione dispositivi), ora estende il supporto a Gestione app mobili (MAM) per i dispositivi non registrati tramite Intune gestione dei dispositivi mobili (MDM). Estende anche questo supporto ai clienti che usano altre soluzioni di gestione della mobilità aziendale, pur usando Intune per la gestione delle applicazioni mobili (MAM). Questa funzionalità consente di gestire e proteggere i dati dell'organizzazione all'interno di un'applicazione.

Microsoft Defender per endpoint sulle informazioni sulle minacce iOS viene sfruttata dai criteri di protezione delle app Intune per proteggere queste app. Protezione di app criteri (APP) sono regole che garantiscono che i dati di un'organizzazione rimangano sicuri o contenuti in un'app gestita. A un'applicazione gestita sono applicati criteri di protezione delle app e possono essere gestiti da Intune.

Microsoft Defender per endpoint in iOS supporta entrambe le configurazioni di MAM

- Intune MDM + MAM: gli amministratori IT possono gestire le app solo usando i criteri di protezione delle app nei dispositivi registrati con Intune gestione dei dispositivi mobili (MDM).

- MAM senza registrazione del dispositivo: MAM senza registrazione del dispositivo o MAM-WE consente agli amministratori IT di gestire le app usando i criteri di protezione delle app nei dispositivi non registrati con Intune MDM. Ciò significa che le app possono essere gestite da Intune nei dispositivi registrati con provider EMM di terze parti. Per gestire le app che usano in entrambe le configurazioni precedenti, i clienti devono usare Intune nell'interfaccia di amministrazione Microsoft Intune

Per abilitare questa funzionalità, un amministratore deve configurare la connessione tra Microsoft Defender per endpoint e Intune, creare i criteri di protezione delle app e applicare i criteri ai dispositivi e alle applicazioni di destinazione.

Gli utenti finali devono anche eseguire operazioni per installare Microsoft Defender per endpoint nel dispositivo e attivare il flusso di onboarding.

Prerequisiti

-

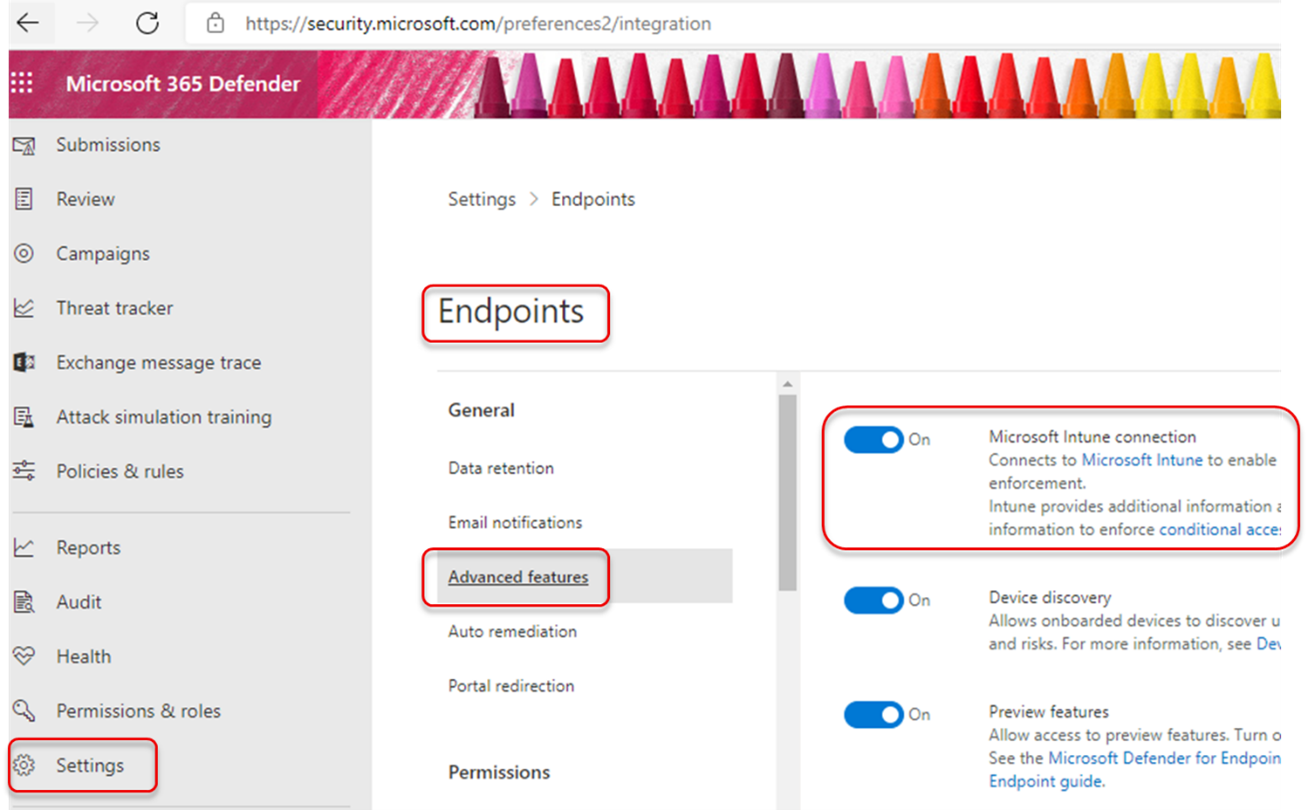

Verificare che il connettore Intune sia abilitato nel portale di sicurezza.

Nella console di sicurezza unificata passare a Impostazioni>Funzionalità avanzateendpoint> e assicurarsi che Microsoft Intune connessione sia abilitata.

-

Verificare che il connettore APP sia abilitato nel portale di Intune.

Nell'interfaccia di amministrazione Microsoft Intune passare a Endpoint Security>Microsoft Defender per endpoint e verificare che lo stato della connessione sia abilitato.

Crea criteri di protezione delle app

Bloccare l'accesso o cancellare i dati di un'app gestita in base ai segnali di rischio Microsoft Defender per endpoint creando criteri di protezione delle app. Microsoft Defender per endpoint può essere configurato per inviare segnali di minaccia da usare nei criteri di protezione delle app (APP, noto anche come MAM). Con questa funzionalità è possibile usare Microsoft Defender per endpoint per proteggere le app gestite.

- Creare un criterio

Protezione di app criteri (APP) sono regole che garantiscono che i dati di un'organizzazione rimangano sicuri o contenuti in un'app gestita. Un criterio può essere una regola applicata quando l'utente tenta di accedere o spostare dati "aziendali" o un set di azioni non consentite o monitorate quando l'utente si trova all'interno dell'app.

Aggiungere app

a. Scegliere come applicare questo criterio alle app in dispositivi diversi. Aggiungere quindi almeno un'app.

Utilizzare questa opzione per specificare se questo criterio si applica ai dispositivi non gestiti. È anche possibile scegliere di indirizzare i criteri alle app nei dispositivi con qualsiasi stato di gestione. Poiché la gestione delle app per dispositivi mobili non richiede la gestione dei dispositivi, è possibile proteggere i dati aziendali nei dispositivi gestiti e non gestiti. La gestione è incentrata sull'identità utente, che elimina il requisito per la gestione dei dispositivi. Le aziende possono usare contemporaneamente i criteri di protezione delle app con o senza MDM. Si consideri, ad esempio, un dipendente che usa sia un telefono emesso dall'azienda che il proprio tablet personale. Il telefono aziendale viene registrato in MDM e protetto dai criteri di protezione delle app, mentre il dispositivo personale è protetto solo dai criteri di protezione delle app.b. Selezionare App

Un'app gestita è un'app a cui sono applicati criteri di protezione delle app e può essere gestita da Intune. Qualsiasi app integrata con l'SDK Intune o di cui è stato eseguito il wrapping dal Intune App Wrapping Tool può essere gestita usando Intune criteri di protezione delle app. Vedere l'elenco ufficiale delle app Microsoft Intune protette compilate con questi strumenti e disponibili per l'uso pubblico.Esempio: Outlook come app gestita

Selezionare le impostazioni piattaforma, app, protezione dei dati, requisiti di accesso richiesti dall'organizzazione per i criteri.

3.Impostare i requisiti di sicurezza di accesso per i criteri di protezione.

Selezionare Impostazione > livello massimo di minaccia del dispositivo consentito in Condizioni del dispositivo di avvio > condizionale e immettere un valore. Questa operazione dovrà essere configurata su Bassa, Media, Alta o Protetta. Le azioni disponibili saranno Blocca accesso o Cancella dati. Selezionare Azione: "Blocca accesso". Microsoft Defender per endpoint in iOS condivide questo livello di minaccia del dispositivo.

4.Assegnare gruppi di utenti per i quali devono essere applicati i criteri.

Selezionare Gruppi inclusi. Aggiungere quindi i gruppi pertinenti.

Per altre informazioni sui criteri di protezione delle app o MAM, vedere Impostazioni dei criteri di protezione delle app iOS.

Distribuire Microsoft Defender per endpoint per MAM o nei dispositivi non registrazione

Microsoft Defender per endpoint in iOS abilita lo scenario dei criteri di protezione delle app ed è disponibile nell'App Store di Apple.

Quando i criteri di protezione delle app sono configurati per consentire alle app di includere segnali di rischio del dispositivo provenienti da Microsoft Defender per endpoint, gli utenti verranno reindirizzati per installare Microsoft Defender per endpoint quando usano tali app. In alternativa, gli utenti possono anche installare la versione più recente dell'app direttamente dall'App Store apple.

Assicurarsi che il dispositivo sia registrato in Authenticator con lo stesso account usato per eseguire l'onboarding in Defender per la corretta registrazione di MAM.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.