Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

1. Introduzione

Questa pagina è destinata a fungere da guida dettagliata per le licenze PlayReady che cercano conformità SL3000 per PlayReady Intermediate o Final Products. Il documento descrive il processo end-to-end per i prodotti intermedi e finali e descrive in dettaglio i requisiti per i prodotti intermedi conformi SL3000.

Questa pagina contiene due sezioni principali:

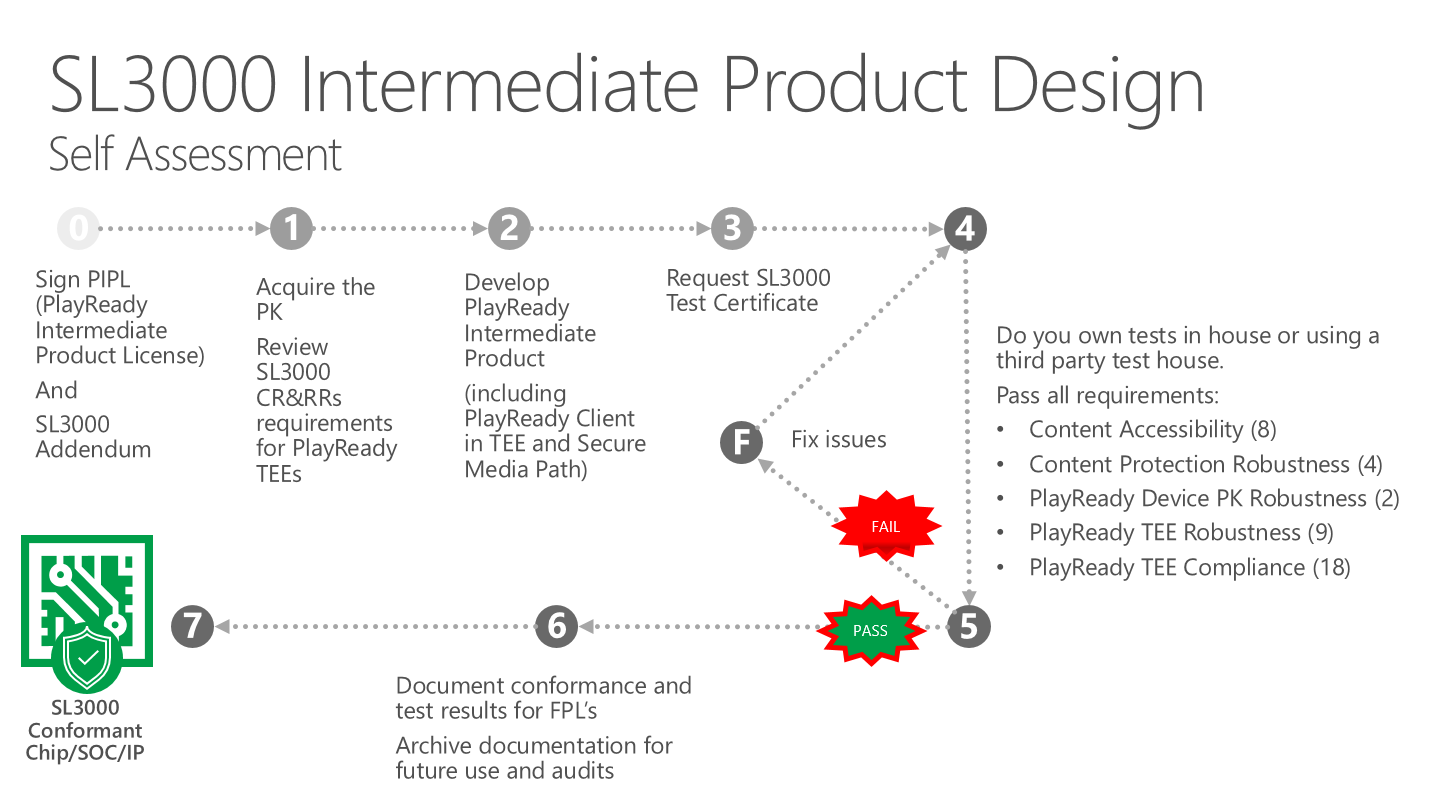

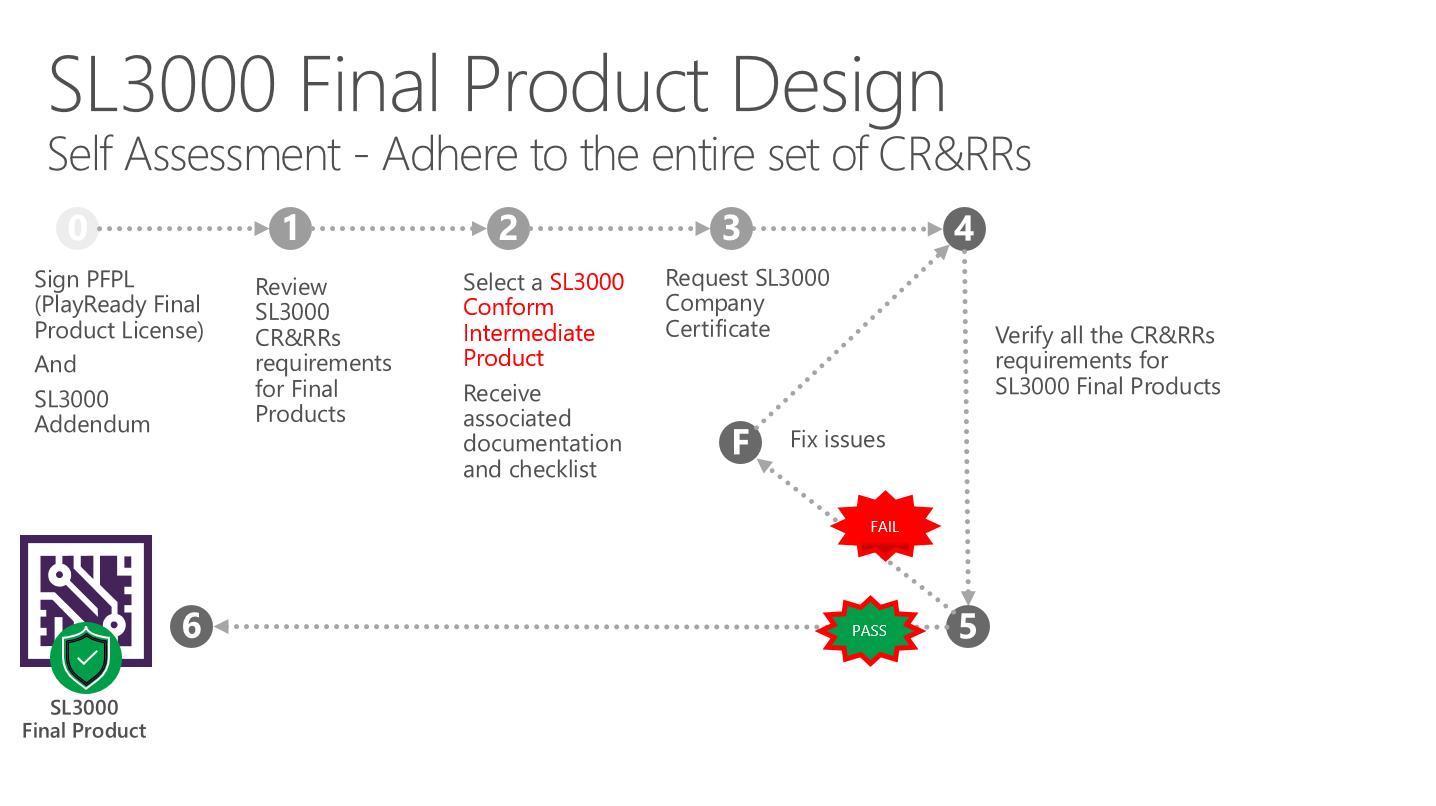

La sezione SL3000 Design Process descrive il processo end-to-end da seguire da un licenziatario PlayReady che cerca la conformità SL3000 per un prodotto intermedio o un prodotto finale PlayReady.

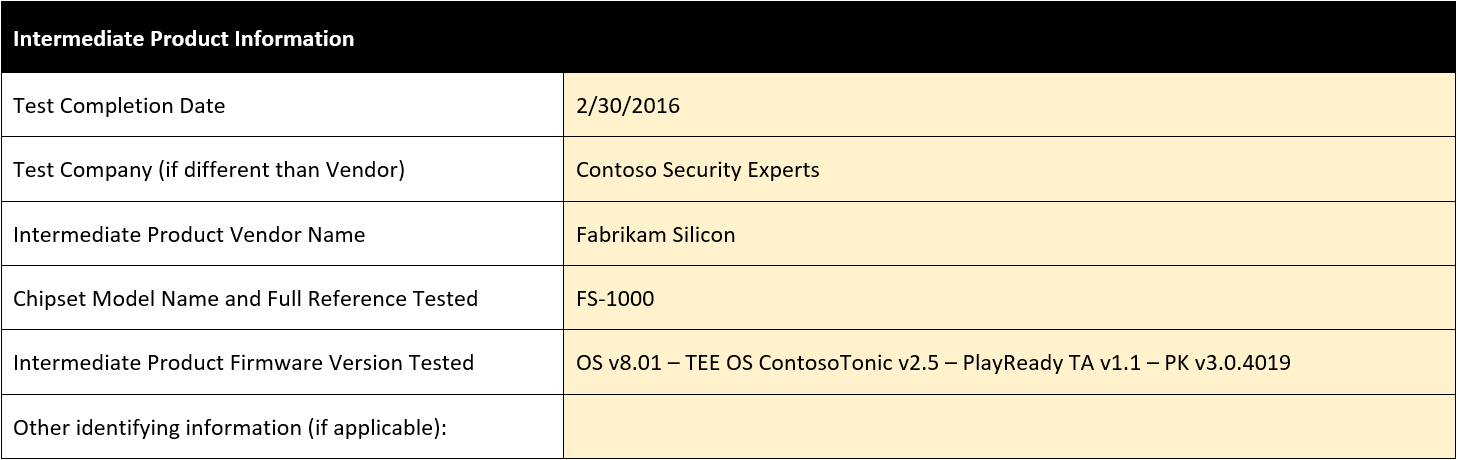

La sezione SL3000 Requirements (Requisiti SL3000) descrive in dettaglio i requisiti per i prodotti intermedi conformi a SL3000. È importante e necessario che gli IPL verifichino questi requisiti e documentino questa verifica per gli FPL sotto forma di elenco di controllo, data la natura dei requisiti: sono approfonditi nell'hardware e nell'ambiente TEE e gli FPL potrebbero non essere sempre in grado di verificarli da soli. Il rapporto o la checklist dei test forniti è uno strumento che gli IPL devono utilizzare affinché gli FPL sappiano quali test sono già stati eseguiti e superati, e possano eseguire con sicurezza i test supplementari che verificano la completa conformità del prodotto finale.

Non esiste una sezione di questo tipo che descrive in dettaglio i requisiti per i prodotti finali, perché le FPL rendono l'autovalutazione finale del prodotto finale che distribuiscono agli utenti finali e non sono tenuti a comunicare i propri test a nessuno.

2. Panoramica del processo di progettazione SL3000

Un livello di sicurezza PlayReady è una definizione pubblicamente disponibile e ampiamente comprensibile di affidabilità per i prodotti PlayReady. Anche se i prodotti possono superare i requisiti di affidabilità per un livello di sicurezza PlayReady specifico, stabilisce la barra minima che deve essere soddisfatta da un prodotto per utilizzare il contenuto che richiede il livello di protezione definito. Le regole di conformità e affidabilità di PlayReady aggiornate nell'aprile 2015 introducono il livello di sicurezza PlayReady 3000 (SL3000) e i requisiti per le implementazioni tee PlayReady per soddisfare i requisiti di sicurezza hardware per la protezione del contenuto avanzata PlayReady. PlayReady SL3000 è progettato per essere sufficiente a soddisfare gli standard di sicurezza per un'ampia gamma di produttori di contenuti, tra cui contenuti Premium Hollywood.

PlayReady SL3000 Self-Assessment è progettato per aiutare i licenziatari PlayReady a ottenere i diritti di distribuzione per UHD (4K), altri tipi di contenuto avanzato (ad esempio HDR, 3D e così via) e nuovi modelli di distribuzione di contenuti avanzati (ad esempio, finestra anticipata).

La sicurezza di un prodotto PlayReady dipende in modo critico dall'affidabilità dell'implementazione di PlayReady. Per qualificare i prodotti intermedi per SL3000, è necessaria una verifica della sicurezza, inclusa l'hardware e il firmware. La verifica della sicurezza si basa sui requisiti SL3000, descritti nella sezione 3 di questo documento. Questa verifica della sicurezza deve essere documentata e la documentazione comunicata alle aziende che creano un prodotto finale basato su questo prodotto intermedio. Questa verifica della sicurezza può essere condotta da una casa di test di terze parti o dall'implementatore stesso (LPL).

I prodotti finali PlayReady non devono essere esaminati da una casa di test di terze parti per qualificarsi per la conformità SL3000. Tuttavia, i prodotti finali che desiderano spedire con un certificato SL3000 possono farlo solo quando soddisfano i requisiti per i prodotti finali conformi SL3000. Ciò richiede che il prodotto finale usi un prodotto intermedio conforme a SL3000 e conforme alle regole SL3000 Compliance e Robustness.

3. Requisiti SL3000 per i prodotti intermedi

La sicurezza di un prodotto PlayReady dipende in modo critico dall'affidabilità dell'implementazione di PlayReady. Di conseguenza, Microsoft ha definito i requisiti nelle regole di conformità e affidabilità PlayReady che tutti i prodotti intermedi PlayReady devono soddisfare o superare prima di poter essere distribuiti alle licenze finali del prodotto. L'elenco di controllo seguente è uno strumento per i responsabili dei prodotti per documentare la revisione della sicurezza eseguita sul loro prodotto prima di distribuirlo. Questa documentazione sulla revisione della sicurezza deve essere comunicata alle aziende che creano un prodotto finale basato su questo prodotto intermedio.

I requisiti sono suddivisi in 5 categorie:

- CA: Accessibilità del contenuto

- CPR: Affidabilità della protezione del contenuto

- PKR: Robustezza del kit di porting dei dispositivi PlayReady

- TEER: Robustezza dell'ambiente di esecuzione attendibile (TEE) PlayReady

- TEEC: Conformità dell'ambiente di esecuzione attendibile PlayReady

Requisiti SL3000 per il rapporto di prova dei prodotti intermedi – Lista di controllo

| Requisito | Regola sottostante | Titolo | Requisito | Panoramica delle procedure di test e utilizzo delle risorse | Risultato |

|---|---|---|---|---|---|

| CA-1.1 | RR 2.2.1 | Progettazione del prodotto - TEE | PlayReady Product è chiaramente progettato in modo che usi un ambiente di esecuzione attendibile di PlayReady. | Revisione dell'architettura e revisione del codice | - |

| CA-1.2 | RR 2.2.1 | Progettazione del prodotto - TEE | Il prodotto PlayReady utilizza solo funzioni di protezione del contenuto implementate da un ambiente TEE PlayReady. | Revisione dell'architettura e revisione del codice | - |

| CA-2.1 | RR 2.2.2.1 | Contenuto decrittografato | Il contenuto A/V decrittografato non deve essere leggibile o inserito all'esterno dell'ambiente di esecuzione attendibile PlayReady. Il contenuto A/V decrittografato non deve essere disponibile per il codice in esecuzione all'esterno dell'ambiente tee PlayReady. | Revisione dell'architettura e revisione del codice. Test di penetrazione sotto strumenti XYZ | - |

| CA-2.2 | RR 2.2.2.2 | Segreti dell'applicazione | I segreti dell'applicazione non devono essere disponibili in memoria non crittografata contigua, tranne quando in uso per decrittografare il contenuto e/o il materiale di keying. I segreti dell'applicazione non devono essere disponibili per il codice in esecuzione all'esterno dell'ambiente di esecuzione attendibile PlayReady. | Revisione dell'architettura e revisione del codice | - |

| CA-3 | RR 2.2.3 | Trasmissione video | I prodotti PlayReady devono essere chiaramente progettati in modo che quando viene trasmessa la parte video del contenuto A/V compresso o decrittografato, tali dati sono protetti da intercettazioni non autorizzate tramite strumenti ampiamente disponibili, strumenti specializzati o strumenti software professionali e possono essere intercettati solo con strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un tipico consumatore non deve essere in grado di utilizzare strumenti hardware professionali, con o senza istruzioni, per intercettare tali dati senza rischio di gravi danni al prodotto o danni personali. | Revisione dell'architettura e revisione del codice | - |

| CPR-1.1 | RR 3.1.2 | Segreti del dispositivo, segreti del protocollo e segreti dell'applicazione | Implementazione di funzioni e caratteristiche di protezione del contenuto impostate nella sezione 1.2.1 (Individuazione, rivelazione e/o uso senza autorità i segreti del dispositivo, segreti del protocollo e/o segreti dell'applicazione) delle regole di affidabilità PlayReady: non può essere sconfitto o aggirato usando strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile PlayReady. | Revisione dell'architettura e revisione del codice. Test di penetrazione sotto gli strumenti XYZ | - |

| CPR-1.2 | RR 3.1.2 | Segreti del dispositivo, segreti del protocollo e segreti dell'applicazione | Implementate le funzioni e le caratteristiche di protezione del contenuto definite nella sezione 1.2.1 (Scoprire, rivelare e/o utilizzare senza autorizzazione i Segreti del Dispositivo, i Segreti del Protocollo e/o i Segreti dell'Applicazione) delle Regole di Affidabilità PlayReady: possano essere sconfitte o aggirate solo con difficoltà usando strumenti hardware professionali. | Revisione dell'architettura e revisione del codice | - |

| CPR-2.1 | RR 3.2 | Chiavi dei contenuti, chiavi di integrità della licenza e chiavi intermedie | Implementate le funzioni e le caratteristiche di protezione del contenuto definite nella sezione 1.2.2 (Individuare, rivelare e/o utilizzare senza autorizzazione le chiavi del contenuto, le chiavi di licenza e/o le chiavi intermedie) delle regole di affidabilità PlayReady: non possono essere sconfitte o aggirate usando strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione protetta PlayReady. | Revisione dell'architettura e revisione del codice | - |

| CPR-2.2 | RR 3.2 | Chiavi di contenuto, chiavi di integrità della licenza e chiavi intermedie | Implementazione di funzioni e caratteristiche di protezione del contenuto impostate nella sezione 1.2.2 (Individuare, rivelare e/o utilizzare senza autorizzazione le chiavi del contenuto, le chiavi di integrità della licenza e/o le chiavi intermedie) delle regole di robustezza PlayReady: può essere sconfitta o aggirata solo con difficoltà usando uno strumento hardware professionale. | Revisione dell'architettura e revisione del codice. Test di penetrazione nei strumenti XYZ | - |

| CPR-3.1 | RR 3.3.2 | Chiavi pubbliche di radice | Implementazione di funzioni e caratteristiche di protezione del contenuto impostate nella sezione 1.3.1 (Sostituire senza autorità le chiavi pubbliche radice) delle regole di affidabilità PlayReady: non possono essere sconfitte o aggirate usando strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile PlayReady. | Revisione dell'architettura e revisione del codice | - |

| CPR-3.2 | RR 3.3.2 | Chiavi pubbliche di radice | Funzioni di protezione del contenuto implementate e caratteristiche stabilite nella sezione 1.3.1 (sostituire senza autorizzazione le chiavi pubbliche radice) delle regole di affidabilità PlayReady: possono essere sconfitte o aggirate solo con difficoltà usando strumenti hardware professionali. | Altro. | - |

| CPR-4.1 | RR 3.4.1 | Informazioni riservate | Implementazione di funzioni e caratteristiche di protezione del contenuto impostate nella sezione 1.4 (Mantieni riservato) delle regole di affidabilità PlayReady, ove applicabile: non può essere sconfitta o aggirata usando strumenti ampiamente disponibili. | Altro. | - |

| CPR-4.2 | RR 3.4.1 | Informazioni riservate | Implementazione delle funzioni di protezione del contenuto e caratteristiche definite nella sezione 1.4 (Mantieni riservato) delle regole di robustezza PlayReady, laddove applicabile: può con difficoltà essere sconfitta o aggirata usando strumenti specializzati, strumenti software professionali o strumenti hardware professionali. | Altro. | - |

| PKR-1.1 | RR 5.2.2.1 | Orologio anti-rollback - Ultimo tempo valido conosciuto | Implementati valori di attendibilità e caratteristiche definiti nella sezione 5.1.2.8 (Data e ora valide note, per i prodotti finali PlayReady che implementano un orologio anti-rollback) delle regole di robustezza PlayReady: non possono essere modificate senza autorità usando strumenti ampiamente disponibili o strumenti specializzati. | Altro. | - |

| PKR-1.2 | RR 5.2.2.1 | Orologio Anti-Rollback - Ultima ora conosciuta valida | Valori di fiducia implementati e caratteristiche definiti nella sezione 5.1.2.8 (Ultima data e ora note valide, per i prodotti finali PlayReady che implementano un orologio anti-rollback) delle regole di robustezza PlayReady: possono essere modificati solo con difficoltà e senza autorizzazione usando strumenti software professionali o strumenti hardware professionali. | Altro. | - |

| PKR-2.1 | RR 5.2.4 | Stato di validazione e stato del timer | Implementati i valori di attendibilità e caratteristiche definiti nella sezione 5.1.2.5 (stato di convalida) e nella sezione 5.1.2.6 (stato timer) delle regole di affidabilità PlayReady: non possono essere modificati senza autorizzazione utilizzando strumenti ampiamente disponibili. | Altro. | - |

| PKR-2.2 | RR 5.2.4 | Stato di validazione e stato temporizzatore | Implementati i valori di fiducia e le caratteristiche definiti nella Sezione 5.1.2.5 (Stato di Convalida) e nella Sezione 5.1.2.6 (Stato Timer) delle Regole di Robustezza di PlayReady: possono essere modificati solo con difficoltà senza autorizzazione usando strumenti specializzati, strumenti software professionali o strumenti hardware professionali. | Altro. | - |

| TEER-1.1 | RR 7.2.1 | Orologio sicuro - Stato dell'orologio sicuro | Implementazione di funzioni di protezione del contenuto e caratteristiche definite nella sezione 7.1.2.3 (stato dell'orologio sicuro, per i prodotti finali PlayReady che implementano un orologio sicuro) delle regole di affidabilità PlayReady: non può essere modificata senza autorità utilizzando strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-1.2 | RR 7.2.1 | Orologio sicuro - Stato dell'orologio sicuro | Implementazione di funzioni e caratteristiche di protezione del contenuto impostate nella sezione 7.1.2.3 (stato dell'orologio sicuro, per i prodotti finali PlayReady che implementano un orologio sicuro) delle regole di affidabilità PlayReady: può essere modificata solo con difficoltà senza autorità usando gli strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità le funzioni di protezione del contenuto e le caratteristiche specificate nella sezione 7.1.2.3 (stato dell'orologio protetto, per le implementazioni dell'ambiente di esecuzione attendibile PlayReady che implementano un orologio sicuro) senza rischio di gravi danni al prodotto o al danno personale. | Altro. | - |

| TEER-2.1 | RR 7.2.2 | Segreti del dispositivo, dati di revoca, stato del timer, segreti del protocollo, insieme di lavoro e stato di protezione dell'uscita | Implementazione di valori di attendibilità e caratteristiche definiti nella sezione 7.1.2.1 (segreti del dispositivo), sezione 7.1.2.4 (dati di revoca), sezione 7.1.2.5 (stato timer, per i prodotti PlayReady che implementano un orologio sicuro), sezione 7.1.2.6 (segreti del protocollo), sezione 7.1.2.8 (working set) e sezione 7.1.2.9 (stato di protezione dell'output) delle regole di affidabilità PlayReady: non possono essere modificate senza l'autorità utilizzando strumenti ampiamente disponibili, strumenti specializzati, Strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-2.2 | RR 7.2.2 | Segreti dei dispositivi, dati di revoca, stato del timer, segreti del protocollo, insieme di lavoro e stato di protezione dell'output | Implementazione di valori di attendibilità e caratteristiche definiti nella sezione 7.1.2.1 (segreti del dispositivo), sezione 7.1.2.4 (dati di revoca), sezione 7.1.2.5 (stato timer, per i prodotti PlayReady che implementano un orologio sicuro), sezione 7.1.2.6 (segreti del protocollo), sezione 7.1.2.8 (working set) e sezione 7.1.2.9 (stato di protezione dell'output) delle regole di affidabilità PlayReady: possono essere modificate solo con difficoltà senza autorità che usano strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità i valori e le caratteristiche definiti nella sezione 7.1.2.1 (segreti del dispositivo), sezione 7.1.2.4 (dati di revoca), sezione 7.1.2.5 (stato timer, per i prodotti PlayReady che implementano un orologio sicuro), Sezione 7.1.2.6 (segreti del protocollo), sezione 7.1.2.8 (working set) e sezione 7.1.2.9 (stato di protezione dell'output) senza rischio di gravi danni al prodotto o al danno personale. | Altro. | - |

| TEER-3.1 | RR 7.2.3 | Numeri di serie | Implementazione dei valori di attendibilità e delle caratteristiche impostate nella sezione 7.1.2.2 (numero di serie) delle regole di affidabilità PlayReady: non può essere impostata specificamente usando strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-3.2 | RR 7.2.3 | Numeri di serie | Implementazione dei valori di attendibilità e delle caratteristiche stabilite nella sezione 7.1.2.2 (Numero di serie) delle regole di robustezza di PlayReady: può essere effettuata soltanto con difficoltà utilizzando strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per impostare specificamente i valori e le caratteristiche di attendibilità stabiliti nella sezione 7.1.2.2 (numero di serie) senza rischio di gravi danni al prodotto o al danno personale. | Altro. | - |

| TEER-4.1 | RR 7.2.4 | Codice Sicuro | Implementati valori di attendibilità e caratteristiche definiti nella sezione 7.1.2.7 (codice sicuro) delle regole di affidabilità PlayReady: non può essere modificato senza l'autorità utilizzando strumenti ampiamente disponibili, strumenti specializzati, strumenti professionali software o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-4.2 | RR 7.2.4 | Codice Sicuro | Implementazione dei valori di attendibilità e delle caratteristiche impostate nella sezione 7.1.2.7 (codice sicuro) delle regole di robustezza di PlayReady: non può essere modificata senza autorizzazione a causa di una transizione di stato di potenza, sia autorizzata che non autorizzata. | Altro. | - |

| TEER-4.3 | RR 7.2.4 | Codice Sicuro | Implementazione dei valori di attendibilità e delle caratteristiche definite nella sezione 7.1.2.7 (codice sicuro) delle regole di affidabilità PlayReady: non può essere modificata senza autorità a causa di una mancanza di un processo obbligatorio, incluso, ma non limitato ai processi di avvio protetto. | Altro. | - |

| TEER-4.4 | RR 7.2.4 | Codice Sicuro | Implementazione dei valori di fiducia e delle caratteristiche impostate nella sezione 7.1.2.7 (Codice Sicuro) delle regole di robustezza PlayReady: può essere modificata solo con difficoltà senza autorizzazione utilizzando strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità i valori di attendibilità e le caratteristiche stabiliti nella sezione 7.1.2.7 (Codice sicuro) senza rischio di gravi danni al prodotto o all'infortunio personale. | Altro. | - |

| TEER-5.1 | RR 7.3.1 | Processo di avvio protetto | Implementati i processi necessari definiti nella sezione 7.1.3.1 (processi di avvio protetto) delle regole di affidabilità PlayReady, inclusi i dati, i segreti e il flusso di processo utilizzati, non possono essere modificati senza autorità usando strumenti ampiamente disponibili, strumenti specializzati, strumenti professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-5.2 | RR 7.3.1 | Processo di avvio protetto | Implementati i processi necessari definiti nella sezione 7.1.3.1 (Processi di avvio protetto) delle Regole di robustezza PlayReady, inclusi i dati utilizzati, i segreti e il flusso del processo: possono essere modificati solo con grande difficoltà e senza autorizzazione utilizzando strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità i valori di attendibilità e le caratteristiche stabiliti nella sezione 7.1.3.1 (Processo di avvio protetto) senza rischi di gravi danni al prodotto o al danno personale | Altro. | - |

| TEER-6.1 | RR 7.3.2 | Processo di aggiornamento sicuro | Implementati i processi necessari definiti nella sezione 7.1.3.2 (processi di aggiornamento sicuro) delle regole di affidabilità PlayReady: non possono essere modificati senza l'autorità utilizzando strumenti ampiamente disponibili, strumenti specializzati, strumenti professionali o qualsiasi software in esecuzione all'esterno dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-6.2 | RR 7.3.2 | Processo di aggiornamento sicuro | Implementazione dei processi necessari definiti nella sezione 7.1.3.2 (processi di aggiornamento sicuro) delle regole di affidabilità PlayReady: non è possibile eseguire il rollback a uno stato precedente quando si esegue questa operazione ridurrebbe il livello di affidabilità del processo o di eventuali valori di attendibilità correlati. | Altro. | - |

| TEER-6.3 | RR 7.3.2 | Processo di aggiornamento sicuro | Applicati i processi richiesti definiti nella sezione 7.1.3.2 (Processi di Aggiornamento Sicuro) delle regole di robustezza PlayReady: possono essere modificati solo con difficoltà e senza autorizzazione utilizzando strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità i valori e le caratteristiche di attendibilità stabiliti nella sezione 7.1.3.2 (Processo di aggiornamento sicuro) senza rischio di gravi danni al prodotto o al danno personale | Altro. | - |

| TEER-7.1 | RR 7.4.1 | Configurazione remota | Implementati processi opzionali definiti nella sezione 7.1.4.1 (Provisioning Remoto) delle Norme di Robustezza: non possono essere modificati senza l'autorità che usa strumenti ampiamente disponibili, strumenti specializzati, strumenti software professionali, o qualsiasi software eseguito al di fuori dell'ambiente di esecuzione attendibile. | Altro. | - |

| TEER-7.2 | RR 7.4.1 | Provisioning remoto | Implementati i processi facoltativi previsti nella sezione 7.1.4.1 (Provisioning Remoto) delle Regole di Robustezza: possono essere modificati solo con difficoltà senza autorità utilizzando strumenti hardware professionali. Il livello di difficoltà applicabile agli strumenti hardware professionali è tale che un utente tipico non deve essere in grado di usare gli strumenti hardware professionali, con o senza istruzioni, per modificare senza autorità i valori e le caratteristiche di attendibilità stabiliti nella sezione 7.1.4.1 (Provisioning remoto) senza rischi di gravi danni al prodotto o al danno personale. | Altro. | - |

| TEER-7.3 | RR 7.4.1 | Provisioning remoto | Implementazione di processi facoltativi definiti nella sezione 7.1.4.1 (provisioning remoto) delle regole di affidabilità: non può usare i segreti del dispositivo per dimostrare l'autenticità, a meno che tali segreti non siano univoci per il dispositivo e soddisfino i requisiti nella sezione 7.2.2. | Altro. | - |

| TEEC-1.1 | CR 19.2.1 | Identificazione hardware | PlayReady Trusted Execution Environment (TEE) fornisce un identificatore hardware univoco. | Altro. | - |

| TEEC-1.2 | CR 19.2.2 | Identificazione hardware | L'identificatore hardware dell'ambiente TEE PlayReady è persistente attraverso i riavvii del dispositivo. | Altro. | - |

| TEEC-1.3 | CR 19.2.2 | Identificazione hardware | L'identificatore hardware di PlayReady TEE è persistente durante gli aggiornamenti del firmware del dispositivo. | Altro. | - |

| TEEC-2.1 | CR 19.3.1 | Definizione dell'interfaccia | Tutte le funzioni dell'interfaccia PlayReady per gli ambienti di esecuzione attendibili (PRiTEE) sono state implementate all'interno dell'ambiente tee PlayReady. | Altro. | - |

| TEEC-2.2 | CR 19.3.1 | Definizione dell'interfaccia | È stata fornita un'implementazione di sostituzione sicura per qualsiasi funzione documentata come richiesta di sostituzione nell'implementazione Microsoft. | Altro. | - |

| TEEC-2.3 | CR 19.3.3 | Definizione dell'interfaccia | PlayReady TEE non ha modificato la struttura o il contenuto dei parametri del metodo definiti da PRiTEE. | Altro. | - |

| TEEC-3.1 | CR 19.3.2 | Materiale chiave | L'ambiente di esecuzione sicura (TEE) del prodotto PlayReady fornisce una chiave simmetrica univoca per ogni cliente. | Altro. | - |

| TEEC-3.2 | CR 19.3.2 | Materiale chiave. | La chiave simmetrica del prodotto PlayReady è accessibile solo al codice in esecuzione all'interno dell'ambiente TEE PlayReady. | Altro. | - |

| TEEC-4 | CR 19.4.1 | Criteri di protezione necessari | PlayReady TEE ha implementato i controlli output, come definito nella sezione 3.6 (controlli di output) delle regole di conformità PlayReady. | Altro. | - |

| TEEC-5.1 | CR 19.5.1 | Requisiti di protezione dell'output | PlayReady TEE supporta tutti i requisiti di controllo di output disponibili nella sezione 3.6 (controlli di output) delle regole di conformità PlayReady. | Altro. | - |

| TEEC-5.2 | CR 19.5.1 | Requisiti di protezione dell'output | Tutti i requisiti di protezione dell'output vengono applicati all'interno dell'ambiente tee PlayReady indipendentemente dal livello di sicurezza minimo di qualsiasi licenza interpretata. | Altro. | - |

| TEEC-6.1 | CR 19.6.2 | Orologio sicuro | L'orologio protetto implementato all'interno di PlayReady TEE non fornisce un'ora valida al momento della reimpostazione. | Altro. | - |

| TEEC-6.2 | CR 19.6.2 | Orologio sicuro | L'orologio sicuro può essere impostato solo dall'interno del PlayReady TEE. | Altro. | - |

| TEEC-6.3 | CR 19.6.2 | Orologio sicuro | L'orologio sicuro può essere impostato regolarmente. | Altro. | - |

| TEEC-6.4 | CR 19.6.3 | Orologio sicuro | Il report PlayReady TEE indica che supporta un Orologio Sicuro e utilizza tale Orologio Sicuro per applicare la scadenza delle licenze. | Altro. | - |

| TEEC-7 | CR 19.8.1 | Storia fondamentale | Durante l'aggiornamento o la modifica di una chiave, PlayReady TEE è in grado di recuperare tutte le chiavi precedenti per decrittografare il contenuto archiviato. | Altro. | - |