Guida alle operazioni di BitLocker

Sono disponibili diversi strumenti e opzioni per gestire e gestire BitLocker:

- modulo Di PowerShell bitlocker

- Strumenti di crittografia dell'unità BitLocker

- Pannello di controllo

Gli strumenti di crittografia dell'unità BitLocker e il modulo PowerShell BitLocker possono essere usati per eseguire qualsiasi attività che può essere eseguita tramite il Pannello di controllo BitLocker. Sono appropriati per l'uso per distribuzioni automatizzate e altri scenari di scripting.

L'applet BitLocker Pannello di controllo consente agli utenti di eseguire attività di base, ad esempio attivare BitLocker in un'unità e specificare metodi di sblocco e metodi di autenticazione. L'applet BitLocker Pannello di controllo è appropriata per l'uso per le attività di base di BitLocker.

Questo articolo descrive gli strumenti di gestione di BitLocker e come usarli, fornendo esempi pratici.

Modulo Di PowerShell di BitLocker

Il modulo BitLocker PowerShell consente agli amministratori di integrare facilmente le opzioni di BitLocker negli script esistenti. Per un elenco dei cmdlet inclusi nel modulo, la relativa descrizione e sintassi, vedere l'articolo di riferimento su PowerShell di BitLocker.

Strumenti di crittografia delle unità BitLocker

Gli strumenti di crittografia delle unità BitLocker includono i due strumenti da riga di comando:

- Lo strumento di configurazione (

manage-bde.exe) può essere usato per lo scripting di operazioni BitLocker, offrendo opzioni non presenti nell'applet Pannello di controllo BitLocker. Per un elenco completo dellemanage-bde.exeopzioni, vedere le informazioni di riferimento su Manage-bde - Strumento di ripristino (

repair-bde.exe) è utile per gli scenari di ripristino di emergenza, in cui un'unità protetta bitLocker non può essere sbloccata normalmente o usando la console di ripristino di emergenza

Applet Pannello di controllo BitLocker

La crittografia dei volumi con il Pannello di controllo BitLocker (selezionare Start, immettere BitLocker, selezionare Gestisci BitLocker) indica il numero di utenti che useranno BitLocker. Il nome dell'applet Pannello di controllo BitLocker è Crittografia unità BitLocker. L'applet supporta la crittografia del sistema operativo, dei dati fissi e dei volumi di dati rimovibili. Il Pannello di controllo BitLocker organizza le unità disponibili nella categoria appropriata in base al modo in cui il dispositivo si riferisce a Windows. Solo i volumi formattati con lettere di unità assegnate vengono visualizzati correttamente nell'applet BitLocker Pannello di controllo.

Usare BitLocker in Esplora risorse

Esplora risorse consente agli utenti di avviare la Crittografia guidata unità BitLocker facendo clic con il pulsante destro del mouse su un volume e scegliendo Attiva BitLocker. Questa opzione è disponibile nei computer client per impostazione predefinita. Nei server, la funzionalità BitLocker e la funzionalità Desktop-Experience devono prima essere installate per rendere disponibile questa opzione. Dopo aver selezionato Attiva BitLocker, la procedura guidata funziona esattamente come quando viene avviata usando l'Pannello di controllo BitLocker.

Controllare lo stato di BitLocker

Per controllare lo stato di BitLocker di un determinato volume, gli amministratori possono esaminare lo stato dell'unità nell'applet Pannello di controllo BitLocker, in Esplora risorse, manage-bde.exe nello strumento da riga di comando o nei cmdlet di Windows PowerShell. Ogni opzione offre diversi livelli di dettaglio e facilità d'uso.

Seguire le istruzioni seguenti per verificare lo stato di BitLocker, selezionando lo strumento desiderato.

Per determinare lo stato corrente di un volume, è possibile usare il Get-BitLockerVolume cmdlet , che fornisce informazioni sul tipo di volume, le protezioni, lo stato di protezione e altri dettagli. Ad esempio:

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

Abilitare BitLocker

Unità del sistema operativo con protezione TPM

L'esempio seguente illustra come abilitare BitLocker in un'unità del sistema operativo usando solo la protezione TPM e nessuna chiave di ripristino:

Enable-BitLocker C: -TpmProtector

Unità del sistema operativo con protezione TPM e chiave di avvio

Nell'esempio seguente viene illustrato come abilitare BitLocker in un'unità del sistema operativo usando le protezioni TPM e della chiave di avvio .

Supponendo che la lettera dell'unità del sistema operativo sia C: e che l'unità flash USB sia lettera E:di unità, ecco il comando:

Se si sceglie di ignorare il test hardware di BitLocker, la crittografia viene avviata immediatamente senza la necessità di un riavvio.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

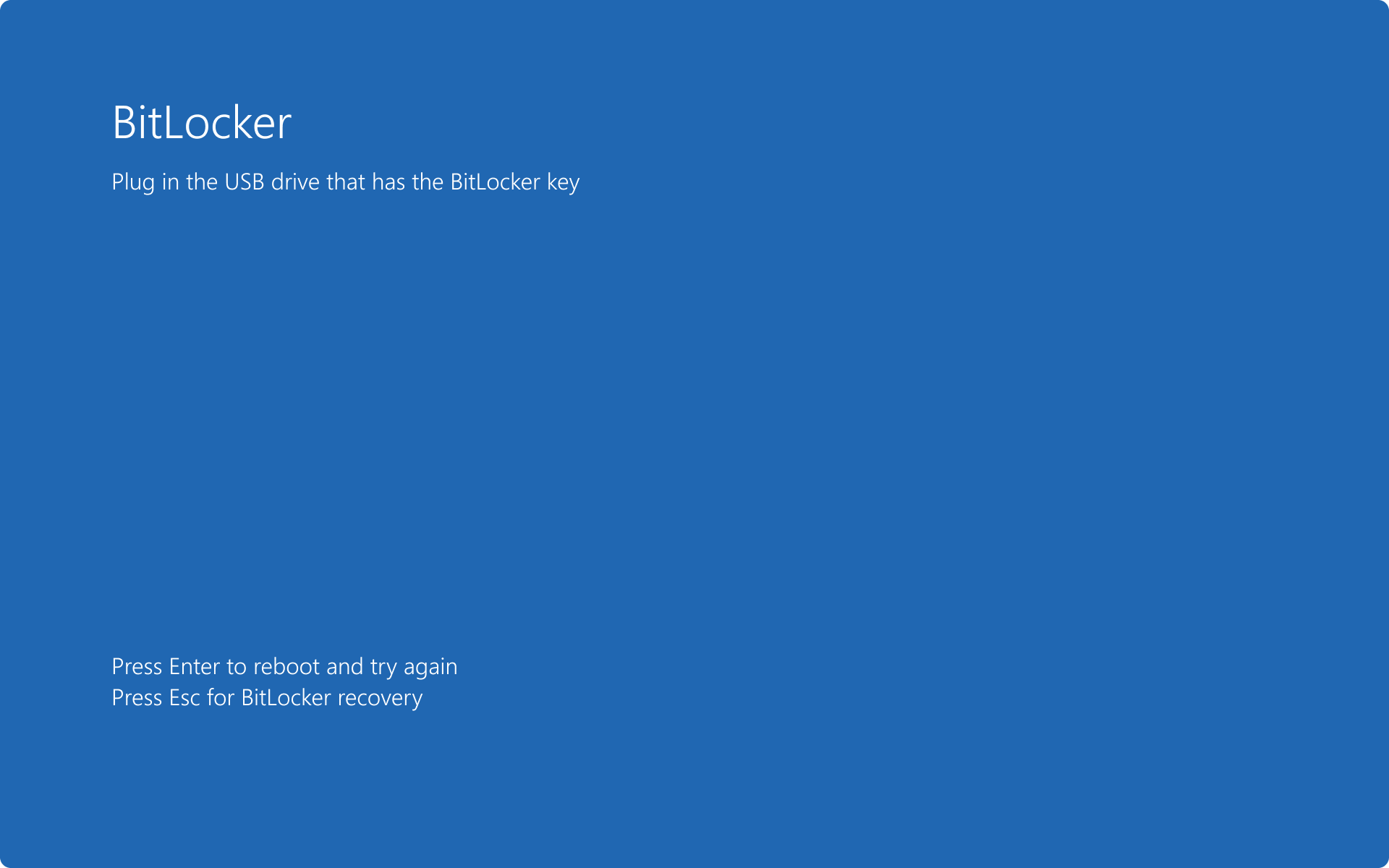

Dopo il riavvio, viene visualizzata la schermata di avvio preliminare di BitLocker e prima di avviare il sistema operativo è necessario inserire la chiave di avvio USB:

Volumi di dati

I volumi di dati usano un processo simile per la crittografia come volumi del sistema operativo, ma non richiedono protezioni per il completamento dell'operazione.

Aggiungere le protezioni desiderate prima di crittografare il volume. Nell'esempio seguente viene aggiunta una protezione password al E: volume usando la variabile $pw come password. La $pw variabile viene mantenuta come valore SecureString per archiviare la password definita dall'utente:

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

Nota

Il cmdlet BitLocker richiede l'esecuzione del GUID della protezione della chiave racchiuso tra virgolette. Assicurarsi che l'intero GUID, con parentesi graffe, sia incluso nel comando .

Esempio: Usare PowerShell per abilitare BitLocker con una protezione TPM

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

Esempio: usare PowerShell per abilitare BitLocker con una protezione TPM+PIN, in questo caso con un PIN impostato su 123456:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Gestire le protezioni BitLocker

La gestione delle protezioni BitLocker consiste nell'aggiunta, nella rimozione e nel backup delle protezioni.

Le protezioni BitLocker gestite usando le istruzioni seguenti, selezionando l'opzione più adatta alle proprie esigenze.

Elencare le protezioni

L'elenco delle protezioni disponibili per un volume (C: nell'esempio) può essere elencato eseguendo il comando seguente:

(Get-BitLockerVolume -mountpoint C).KeyProtector

Aggiungere protezioni

Aggiungere una protezione password di ripristino

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

Aggiungere una protezione password

Una protezione comune per un volume di dati è la protezione password. Nell'esempio successivo viene aggiunta una protezione password a un volume.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Aggiungere una protezione active directory

La protezione active directory è una protezione basata su SID che può essere aggiunta sia al sistema operativo che ai volumi di dati, anche se non sblocca i volumi del sistema operativo nell'ambiente di preavavio. La protezione richiede che il SID per l'account o il gruppo di dominio sia collegato alla protezione. BitLocker può proteggere un disco compatibile con il cluster aggiungendo una protezione basata su SID per l'oggetto Nome cluster (CNO) che consente al disco di eseguire correttamente il failover e lo sblocco in qualsiasi computer membro del cluster.

Importante

La protezione basata su SID richiede l'uso di una protezione aggiuntiva, ad esempio TPM, PIN, chiave di ripristino e così via, se usata nei volumi del sistema operativo.

Nota

Questa opzione non è disponibile per Microsoft Entra dispositivi aggiunti.

In questo esempio viene aggiunta una protezione basata su SID di dominio a un volume crittografato in precedenza. L'utente conosce il SID per l'account utente o il gruppo da aggiungere e usa il comando seguente:

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

Per aggiungere la protezione a un volume, sono necessari il SID di dominio o il nome del gruppo preceduto dal dominio e una barra rovesciata. Nell'esempio seguente l'account CONTOSO\Administrator viene aggiunto come protezione al volume di dati G.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

Per usare il SID per l'account o il gruppo, il primo passaggio consiste nel determinare il SID associato all'entità di sicurezza. Per ottenere il SID specifico per un account utente in Windows PowerShell, usare il comando seguente:

Get-ADUser -filter {samaccountname -eq "administrator"}

Nota

L'uso di questo comando richiede la funzionalità RSAT-AD-PowerShell.

Suggerimento

Le informazioni sull'appartenenza a gruppi e utenti connessi localmente sono disponibili usando: whoami.exe /all.

Rimuovere le protezioni

Per rimuovere le protezioni esistenti in un volume, usare il Remove-BitLockerKeyProtector cmdlet . È necessario specificare un GUID associato alla protezione da rimuovere.

I comandi seguenti restituiscono l'elenco di protezioni chiave e GUID:

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

Usando queste informazioni, la protezione della chiave per un volume specifico può essere rimossa usando il comando :

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

Nota

Il cmdlet BitLocker richiede l'esecuzione del GUID della protezione della chiave racchiuso tra virgolette. Assicurarsi che l'intero GUID, con parentesi graffe, sia incluso nel comando .

Nota

È necessario disporre di almeno un metodo di sblocco per qualsiasi unità crittografata con BitLocker.

Sospendere e riprendere

Alcune modifiche alla configurazione potrebbero richiedere la sospensione di BitLocker e quindi la ripresa dopo l'applicazione della modifica.

Sospendere e riprendere BitLocker usando le istruzioni seguenti, selezionando l'opzione più adatta alle proprie esigenze.

Sospendere BitLocker

Suspend-BitLocker -MountPoint D

Riprendi BitLocker

Resume-BitLocker -MountPoint D

Reimpostare ed eseguire il backup di una password di ripristino

È consigliabile invalidare una password di ripristino dopo l'uso. In questo esempio la protezione password di ripristino viene rimossa dall'unità del sistema operativo, viene aggiunta una nuova protezione ed è stato eseguito il backup in Microsoft Entra ID o Active Directory.

Rimuovere tutte le password di ripristino dal volume del sistema operativo:

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

Aggiungere una protezione password di ripristino di BitLocker per il volume del sistema operativo:

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

Ottenere l'ID della nuova password di ripristino:

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

Nota

Questa procedura successiva non è necessaria se l'impostazione dei criteri Scegliere come ripristinare le unità del sistema operativo protette da BitLocker è configurata per richiedere il backup di BitLocker in Active Directory Domain Services.

Copiare l'ID della password di ripristino dall'output.

Usando il GUID del passaggio precedente, sostituire {ID} nel comando seguente e usare il comando seguente per eseguire il backup della password di ripristino per Microsoft Entra ID:

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

In alternativa, usare il comando seguente per eseguire il backup della password di ripristino in Active Directory:

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Nota

Le parentesi {} graffe devono essere incluse nella stringa ID.

Disabilitare BitLocker

La disabilitazione di BitLocker decrittografa e rimuove tutte le protezioni associate dai volumi. La decrittografia deve verificarsi quando la protezione non è più necessaria e non come passaggio per la risoluzione dei problemi.

Disabilitare BitLocker usando le istruzioni seguenti, selezionando l'opzione più adatta alle proprie esigenze.

Windows PowerShell offre la possibilità di decrittografare più unità in un unico passaggio. Nell'esempio seguente l'utente dispone di tre volumi crittografati, che desidera decrittografare.

Usando il comando Disable-BitLocker, è possibile rimuovere contemporaneamente tutte le protezioni e la crittografia senza la necessità di altri comandi. Un esempio di questo comando è:

Disable-BitLocker

Per evitare di specificare singolarmente ogni punto di montaggio, usare il -MountPoint parametro in una matrice per sequenziare lo stesso comando in una riga, senza richiedere un input utente aggiuntivo. Esempio:

Disable-BitLocker -MountPoint C,D

Commenti e suggerimenti

In arrivo: Nel corso del 2024 verranno ritirati i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedi: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per