Configurare l'autenticazione reciproca con il gateway applicazione tramite il portale

Questo articolo descrive come usare il portale di Azure per configurare l'autenticazione reciproca nel gateway applicazione. Autenticazione reciproca significa che il gateway applicazione autentica il client che invia la richiesta usando il certificato client caricato nel gateway applicazione.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Operazioni preliminari

Per configurare l'autenticazione reciproca con un gateway applicazione, è necessario un certificato client da caricare nel gateway. Il certificato client verrà usato per convalidare il certificato che il client presenterà al gateway applicazione. Per eseguire dei test, è possibile usare un certificato autofirmato. Tuttavia, questo non è consigliato per i carichi di lavoro di produzione, perché sono più difficili da gestire e non sono completamente sicuri.

Per altre informazioni, in particolare sul tipo di certificati client che è possibile caricare, vedere Panoramica dell'autenticazione reciproca con il gateway applicazione.

Creare un nuovo gateway applicazione

Creare prima di tutto un nuovo gateway applicazione come sempre tramite il portale. Non sono necessari passaggi aggiuntivi durante la creazione per abilitare l'autenticazione reciproca. Per altre informazioni su come creare un gateway applicazione nel portale, vedere l'esercitazione di avvio rapido sul portale.

Configurare l'autenticazione reciproca

Per configurare un gateway applicazione esistente con l'autenticazione reciproca, è necessario andare prima nella scheda Impostazioni SSL nel portale e creare un nuovo profilo SSL. Quando si crea un profilo SSL, verranno visualizzate due schede: Autenticazione Client e Criteri SSL. La scheda Autenticazione Client è dove verranno caricati i certificati client. La scheda criteri SSL serve a configurare criteri SSL specifici del listener. Per altre informazioni, vedere Configurazione di criteri SSL specifici del listener.

Importante

Assicurarsi di caricare l'intera catena di certificati della CA client in un file e una sola catena per ogni file.

Cercare Gateway Applicazione nel portale, selezionare Gateway Applicazionee fare clic sul Gateway Applicazione già esistente.

Selezionare Impostazioni SSL dal menu a sinistra.

Fare clic sul segno più accanto a Profili SSL nella parte superiore per creare un nuovo profilo SSL.

Immettere un nome in Nome profilo SSL. In questo esempio il profilo SSL viene chiamatoapplicationGatewaySSLProfile.

Rimanere nella Scheda Autenticazione client. Caricare il certificato PEM che si intende usare per l'autenticazione reciproca tra il client e il gateway applicazione usando il pulsante Carica un nuovo certificato.

Per altre informazioni su come estrarre catene di certificati CA client attendibili da caricare qui, vedere come estrarre catene di certificati CA client fidate.

Nota

Se questo non è il primo profilo SSL e sono stati caricati altri certificati client nel gateway applicazione, è possibile scegliere di riutilizzare un certificato esistente nel gateway tramite il menu a discesa.

Selezionare la casella di Verifica DN dell'autorità di certificazione client solo se si vuole che il gateway applicazione verifichi il nome distinto dell'autorità emittente immediata del certificato client.

Considerare l'aggiunta di un criterio specifico del listener. Vedere le istruzioni in configurare criteri SSL specifici del listener.

Selezionare Aggiungi per salvare.

Associare il profilo SSL a un listener

Dopo aver creato un profilo SSL con l'autenticazione reciproca configurata, è necessario associare il profilo SSL al listener per completare la configurazione dell'autenticazione reciproca.

Passare al gateway applicazione esistente. Se sono stati appena completati i passaggi precedenti, non è necessario eseguire alcuna operazione qui.

Selezionare Listeners dal menu a sinistra.

Fare clic su Aggiungi listener se non è già stato configurato un listener HTTPS. Se si ha già un listener HTTPS, fare clic su di esso nell'elenco.

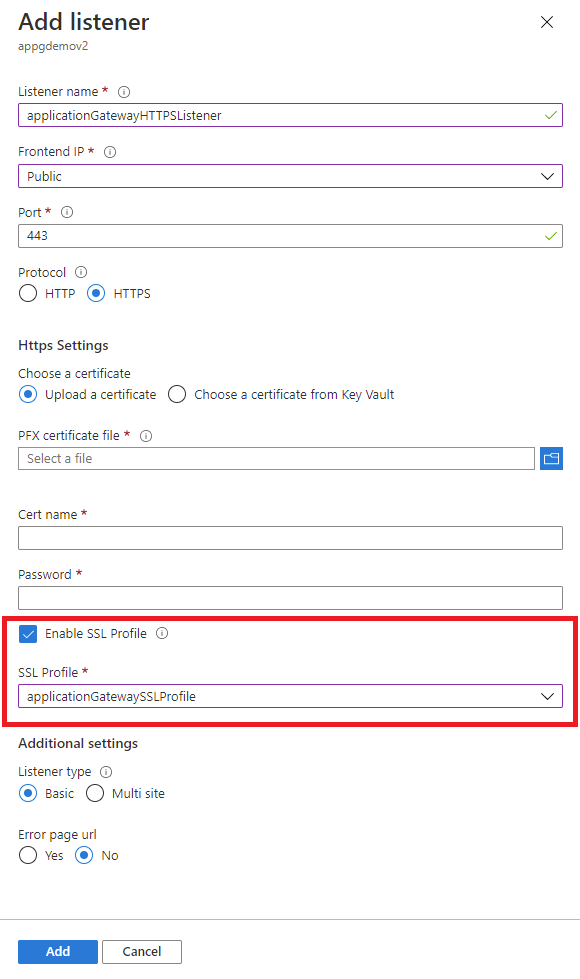

Compilare il nome del listener, IP front-end, Porta, Protocolloe altre impostazioni HTTPS in base alle esigenze.

Selezionare la casella di controllo Abilita profilo SSL in modo da poter selezionare il profilo SSL da associare al listener.

Selezionare il profilo SSL appena creato dall'elenco a discesa. In questo esempio si sceglie il profilo SSL creato nei passaggi precedenti: applicationGatewaySSLProfile.

Continuare a configurare il resto del listener in base alle esigenze.

Fare clic su Aggiungi per salvare il nuovo listener con il profilo SSL associato.

Rinnovare i certificati della CA client scaduti

Nel caso in cui il certificato della CA client sia scaduto, è possibile aggiornare il certificato nel gateway seguendo questa procedura:

Andare al gateway applicazione e poi alla scheda Impostazioni SSL nel menu a sinistra.

Selezionare i profili SSL esistenti con il certificato client scaduto.

Selezionare Carica un nuovo certificato nella scheda Autenticazione client e caricare il nuovo certificato client.

Selezionare l'icona del cestino accanto al certificato scaduto. In questo modo verrà rimossa l'associazione del certificato dal profilo SSL.

Ripetere i passaggi precedenti da 2 a 4 con qualsiasi altro profilo SSL che usa lo stesso certificato client scaduto. Sarà possibile scegliere il nuovo certificato caricato nel passaggio 3 dal menu a discesa in altri profili SSL.