Usare Collegamento privato di Azure per connettere le reti a Monitoraggio di Azure

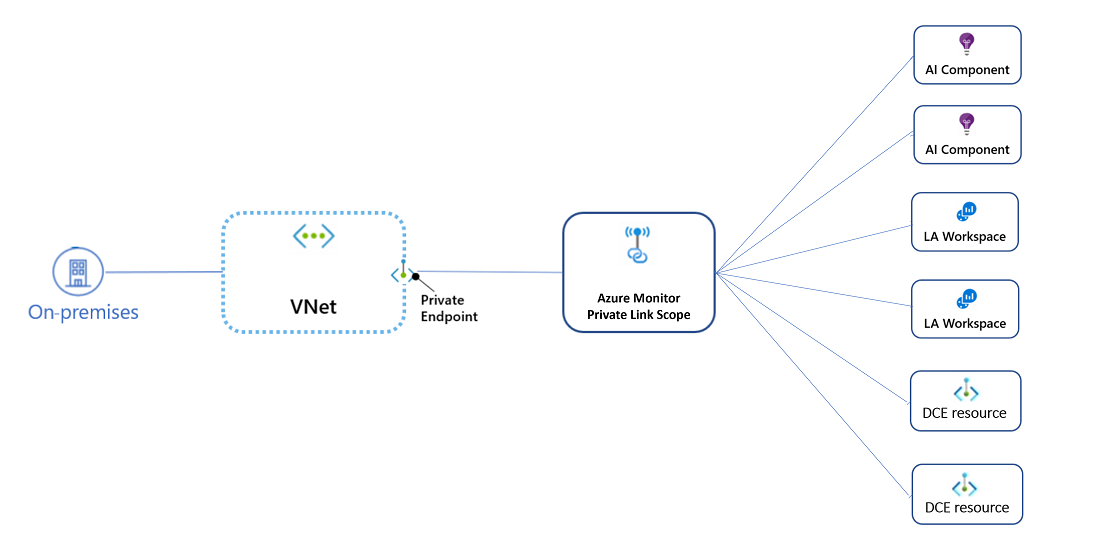

Con Collegamento privato di Azure è possibile accedere alle risorse Platform as a Service (PaaS) di Azure nella rete virtuale usando endpoint privati. Monitoraggio di Azure è un insieme di diversi servizi interconnessi che interagiscono tra loro per monitorare i carichi di lavoro. Un collegamento privato di Monitoraggio di Azure connette un endpoint privato a un set di risorse di Monitoraggio di Azure per definire i limiti della rete di monitoraggio. Questo set è denominato ambito Collegamento privato di Monitoraggio di Azure (AMPLS).

Nota

I collegamenti privati di Monitoraggio di Azure sono strutturati in modo diverso dai collegamenti privati ad altri servizi che è possibile usare. Anziché creare più collegamenti privati, uno per ogni risorsa a cui si connette la rete virtuale, Monitoraggio di Azure usa una singola connessione di collegamento privato, dalla rete virtuale a un AMPLS. AMPLS è il set di tutte le risorse di Monitoraggio di Azure a cui si connette una rete virtuale tramite un collegamento privato.

Vantaggi

Con il collegamento privato è possibile:

- Connettersi privatamente a Monitoraggio di Azure senza aprire alcun accesso alla rete pubblica.

- Assicurarsi che l'accesso ai dati di monitoraggio avvenga solo tramite reti private autorizzate.

- Impedire l'esfiltrazione di dati dalle reti private definendo specifiche risorse di Monitoraggio di Azure che si connettono tramite l'endpoint privato.

- Connettere in modo sicuro la rete locale privata a Monitoraggio di Azure usando Azure ExpressRoute e il Collegamento privato.

- Mantenere tutto il traffico all'interno della rete backbone di Azure.

Per altre informazioni, vedere Vantaggi principali del collegamento privato.

Funzionamento: Principi principali

Un collegamento privato di Monitoraggio di Azure connette un endpoint privato a un set di risorse di Monitoraggio di Azure costituite da aree di lavoro di Log Analytics e risorse di Application Insights. Tale set è denominato ambito Collegamento privato di Monitoraggio di Azure.

An AMPLS:

- Usa IP privati: l'endpoint privato nella rete virtuale consente di raggiungere gli endpoint di Monitoraggio di Azure tramite IP privati dal pool della rete, anziché usare gli indirizzi IP pubblici di questi endpoint. Per questo motivo, è possibile continuare a usare le risorse di Monitoraggio di Azure senza aprire la rete virtuale per annullare il traffico in uscita.

- Viene eseguito nel backbone di Azure: il traffico dall'endpoint privato alle risorse di Monitoraggio di Azure passa al backbone di Azure e non viene instradato alle reti pubbliche.

- Controlla le risorse di Monitoraggio di Azure che è possibile raggiungere: configurare AMPLS per la modalità di accesso preferita. È possibile consentire il traffico solo alle risorse Collegamento privato o alle risorse Collegamento privato e non private (risorse fuori dall'AMPLS).

- Controlla l'accesso di rete alle risorse di Monitoraggio di Azure: configurare ognuna delle aree di lavoro o dei componenti per accettare o bloccare il traffico dalle reti pubbliche. È possibile applicare impostazioni diverse per le richieste di inserimento e query.

I collegamenti privati di Monitoraggio di Azure si basano sul DNS

Quando si configura una connessione di collegamento privato, le zone DNS eseguono il mapping degli endpoint di Monitoraggio di Azure agli indirizzi IP privati per inviare il traffico tramite il collegamento privato. Monitoraggio di Azure usa endpoint specifici delle risorse e endpoint globali/regionali condivisi per raggiungere le aree di lavoro e i componenti nell'AMPLS.

Avviso

Poiché Monitoraggio di Azure usa alcuni endpoint condivisi (ovvero endpoint che non sono specifici delle risorse), la configurazione di un collegamento privato anche per una singola risorsa modifica la configurazione DNS che influisce sul traffico verso tutte le risorse. In altre parole, il traffico verso tutte le aree di lavoro o i componenti è interessato da un'unica configurazione del collegamento privato.

L'uso di endpoint condivisi significa anche usare un singolo AMPLS per tutte le reti che condividono lo stesso DNS. La creazione di più risorse AMPLS causerà l'override delle zone DNS di Monitoraggio di Azure e l'interruzione degli ambienti esistenti. Per altre informazioni, vedere Pianificare in base alla topologia di rete.

Endpoint globali e locali condivisi

Quando si configura il Collegamento privato anche per una singola risorsa, il traffico verso gli endpoint seguenti verrà inviato tramite gli indirizzi IP privati allocati:

- Tutti gli endpoint di Application Insights: gli endpoint che gestiscono l'inserimento, le metriche attive, il Profiler e il debugger negli endpoint di Application Insights sono globali.

- L'endpoint di query: l'endpoint che gestisce le query per le risorse di Application Insights e Log Analytics è globale.

Importante

La creazione di un collegamento privato influisce sul traffico verso tutte le risorse di monitoraggio, non solo sulle risorse in AMPLS. In effetti, tutte le richieste di query e l'inserimento nei componenti di Application Insights passano attraverso indirizzi IP privati. Non significa che la convalida del collegamento privato si applica a tutte queste richieste.

Le risorse non aggiunte ad AMPLS possono essere raggiunte solo se la modalità di accesso AMPLS è Open e la risorsa di destinazione accetta il traffico dalle reti pubbliche. Quando si usa l'indirizzo IP privato, le convalide dei collegamenti privati non si applicano alle risorse non incluse in AMPLS. Per altre informazioni, vedere Modalità di accesso al Collegamento privato.

Le impostazioni di Collegamento privato per Prometheus gestito e l'inserimento di dati nell'area di lavoro di Monitoraggio di Azure vengono configurate negli endpoint di raccolta dati per la risorsa a cui si fa riferimento. Le impostazioni per l'esecuzione di query sull'area di lavoro di Monitoraggio di Azure tramite Collegamento privato vengono eseguite direttamente nell'area di lavoro di Monitoraggio di Azure e non vengono gestite tramite AMPLS.

Endpoint specifici delle risorse

Gli endpoint di Log Analytics sono specifici dell'area di lavoro, ad eccezione dell'endpoint di query descritto in precedenza. Di conseguenza, l'aggiunta di un'area di lavoro di Log Analytics specifica ad AMPLS invierà richieste di inserimento a questa area di lavoro tramite il collegamento privato. L'inserimento in altre aree di lavoro continuerà a usare gli endpoint pubblici.

Anche gli endpoint di raccolta dati sono specifici delle risorse. È possibile usarle per configurare in modo univoco le impostazioni di inserimento per la raccolta dei dati di telemetria del sistema operativo guest dai computer (o dal set di computer) quando si usa il nuovo Agente di Monitoraggio di Azure e le regole di raccolta dati. La configurazione di un endpoint di raccolta dati per un set di computer non influisce sull'inserimento di dati di telemetria guest da altri computer che usano il nuovo agente.

Importante

A partire dal 1° dicembre 2021, la configurazione DNS degli endpoint privati userà il meccanismo di compressione degli endpoint, che alloca un singolo indirizzo IP privato per tutte le aree di lavoro nella stessa area. Migliora la scalabilità supportata (fino a 300 aree di lavoro e 1.000 componenti per AMPLS) e riduce il numero totale di indirizzi IP acquisiti dal pool IP della rete.

Modalità di accesso al Collegamento privato: solo privato e Apri

Come descritto in Collegamenti privati di Monitoraggio di Azure si basano sul DNS, è necessario creare solo una singola risorsa AMPLS per tutte le reti che condividono lo stesso DNS. Di conseguenza, le organizzazioni che usano un singolo DNS globale o regionale hanno un singolo collegamento privato per gestire il traffico a tutte le risorse di Monitoraggio di Azure, in tutte le reti globali o regionali.

Per i collegamenti privati creati prima di settembre 2021, significa:

- L'inserimento dei log funziona solo per le risorse in AMPLS. L'inserimento in tutte le altre risorse viene negato (in tutte le reti che condividono lo stesso DNS), indipendentemente dalla sottoscrizione o dal tenant.

- Le query hanno un comportamento più aperto che consente alle richieste di query di raggiungere anche le risorse non presenti in AMPLS. L'intenzione era evitare l'interruzione delle query dei clienti sulle risorse non presenti in AMPLS e consentire alle query incentrate sulle risorse di restituire il set di risultati completo.

Questo comportamento si è dimostrato troppo restrittivo per alcuni clienti perché interrompe l'inserimento nelle risorse non presenti nell'AMPLS. Ma era troppo permissivo per altri perché consente di eseguire query sulle risorse non in AMPLS.

A partire da settembre 2021, i collegamenti privati hanno nuove impostazioni AMPLS obbligatorie che impostano in modo esplicito il modo in cui devono influire sul traffico di rete. Quando si crea una nuova risorsa AMPLS, è ora necessario selezionare le modalità di accesso desiderate per l'inserimento e le query separatamente:

- Modalità solo privata: consente il traffico solo alle risorse di Collegamento privato.

- Modalità aperta: usa il Collegamento privato per comunicare con le risorse in AMPLS, ma consente anche al traffico di continuare con altre risorse. Per altre informazioni, vedere Controllare l'applicazione dei collegamenti privati alle reti.

Anche se le richieste di query di Log Analytics sono interessate dall'impostazione della modalità di accesso AMPLS, le richieste di inserimento di Log Analytics usano endpoint specifici delle risorse e non sono controllate dalla modalità di accesso AMPLS. Per garantire che le richieste di inserimento di Log Analytics non possano accedere alle aree di lavoro da AMPLS, impostare il firewall di rete per bloccare il traffico verso gli endpoint pubblici, indipendentemente dalle modalità di accesso AMPLS.

Nota

Se Log Analytics è stato configurato con Collegamento privato impostando inizialmente le regole del gruppo di sicurezza di rete per consentire il traffico in uscita da ServiceTag:AzureMonitor, le macchine virtuali connesse inviano i log tramite un endpoint pubblico. In un secondo momento, se si modificano le regole per negare il traffico in uscita da ServiceTag:AzureMonitor, le macchine virtuali connesse continuano a inviare i log fino a quando non si riavviano le macchine virtuali o si tagliano le sessioni. Per assicurarsi che la configurazione desiderata abbia effetto immediato, riavviare le macchine virtuali connesse.

Passaggi successivi

- Progettare la configurazione del Collegamento privato di Azure.

- Informazioni su come configurare un collegamento privato.

- Informazioni sull'archiviazione privata per i log personalizzati e le chiavi gestite dal cliente.