Configurazione della risposta all'analisi malware

Configurare risposte automatiche per spostare o rimuovere file dannosi o per spostare/inserire file puliti in un'altra destinazione. Selezionare l'opzione di risposta preferita adatta all'architettura dello scenario.

Con l'analisi malware, è possibile compilare la risposta di automazione usando le opzioni di risultato dell'analisi seguenti:

- Defender per il cloud avvisi di sicurezza

- Eventi di Griglia di eventi

- Tag indice del BLOB

Suggerimento

Ti invitiamo a esplorare la funzionalità analisi malware in Defender per Archiviazione tramite il lab pratico. Seguire le istruzioni di training Ninja per una guida dettagliata dettagliata su come configurare e testare l'analisi di malware end-to-end, inclusa la configurazione delle risposte ai risultati di analisi. Questo è parte del progetto "labs" che aiuta i clienti a crescere con Microsoft Defender per il cloud e fornire esperienza pratica con le sue funzionalità.

Ecco alcune opzioni di risposta che è possibile usare per automatizzare la risposta:

Bloccare l'accesso a file non a cui è stato eseguito l'analisi o a file dannosi usando il controllo degli accessi in base all'attributo

È possibile bloccare l'accesso a file dannosi e non a cui viene eseguito l'analisi con l'autorizzazione ABAC (Attribute-Control) di Microsoft Entra. Consente di impostare l'accesso condizionale ai BLOB in base ai risultati dell'analisi e consentire alle applicazioni e agli utenti di accedere solo ai file analizzati puliti.

Seguire le istruzioni nel video seguente per configurarlo.

Eliminare o spostare un BLOB dannoso

È possibile usare l'automazione del codice o del flusso di lavoro per eliminare o spostare file dannosi in quarantena.

Preparare l'ambiente per l'eliminazione o lo spostamento

Eliminare il file dannoso: prima di configurare l'eliminazione automatica, è consigliabile abilitare l'eliminazione temporanea nell'account di archiviazione. Consente di annullare l'eliminazione dei file se sono presenti falsi positivi o nei casi in cui i professionisti della sicurezza vogliono analizzare i file dannosi.

Spostare il file dannoso in quarantena : è possibile spostare i file in un contenitore di archiviazione dedicato o in un account di archiviazione considerato come "quarantena". È possibile che solo determinati utenti, ad esempio un amministratore della sicurezza o un analista SOC, dispongano dell'autorizzazione per accedere a questo contenitore o account di archiviazione dedicato.

- L'uso di Microsoft Entra ID per controllare l'accesso all'archiviazione BLOB è considerata una procedura consigliata. Per controllare l'accesso al contenitore di archiviazione di quarantena dedicato, è possibile usare le assegnazioni di ruolo a livello di contenitore usando il controllo degli accessi in base al ruolo di Microsoft Entra. Gli utenti con autorizzazioni a livello di account di archiviazione potrebbero comunque essere in grado di accedere al contenitore "quarantena". È possibile modificare le autorizzazioni in modo che siano a livello di contenitore o scegliere un approccio diverso e spostare il file dannoso in un account di archiviazione dedicato.

- Se è necessario usare altri metodi, ad esempio token di firma di accesso condiviso (firme di accesso condiviso) nell'account di archiviazione protetto, è consigliabile spostare file dannosi in un altro account di archiviazione (quarantena). È quindi consigliabile concedere a Microsoft Entra l'autorizzazione per accedere all'account di archiviazione in quarantena.

Impostazione dell'automazione

Opzione 1: App per la logica basata su Microsoft Defender per il cloud avvisi di sicurezza

Le risposte basate su app per la logica sono un approccio semplice e senza codice per configurare la risposta. Tuttavia, il tempo di risposta è più lento rispetto all'approccio basato su codice basato su eventi.

Distribuire il modello DeleteBlobLogicApp Azure Resource Manager (ARM) usando il portale di Azure.

Selezionare l'app per la logica distribuita.

Aggiungere un'assegnazione di ruolo all'app per la logica per consentire l'eliminazione di BLOB dall'account di archiviazione:

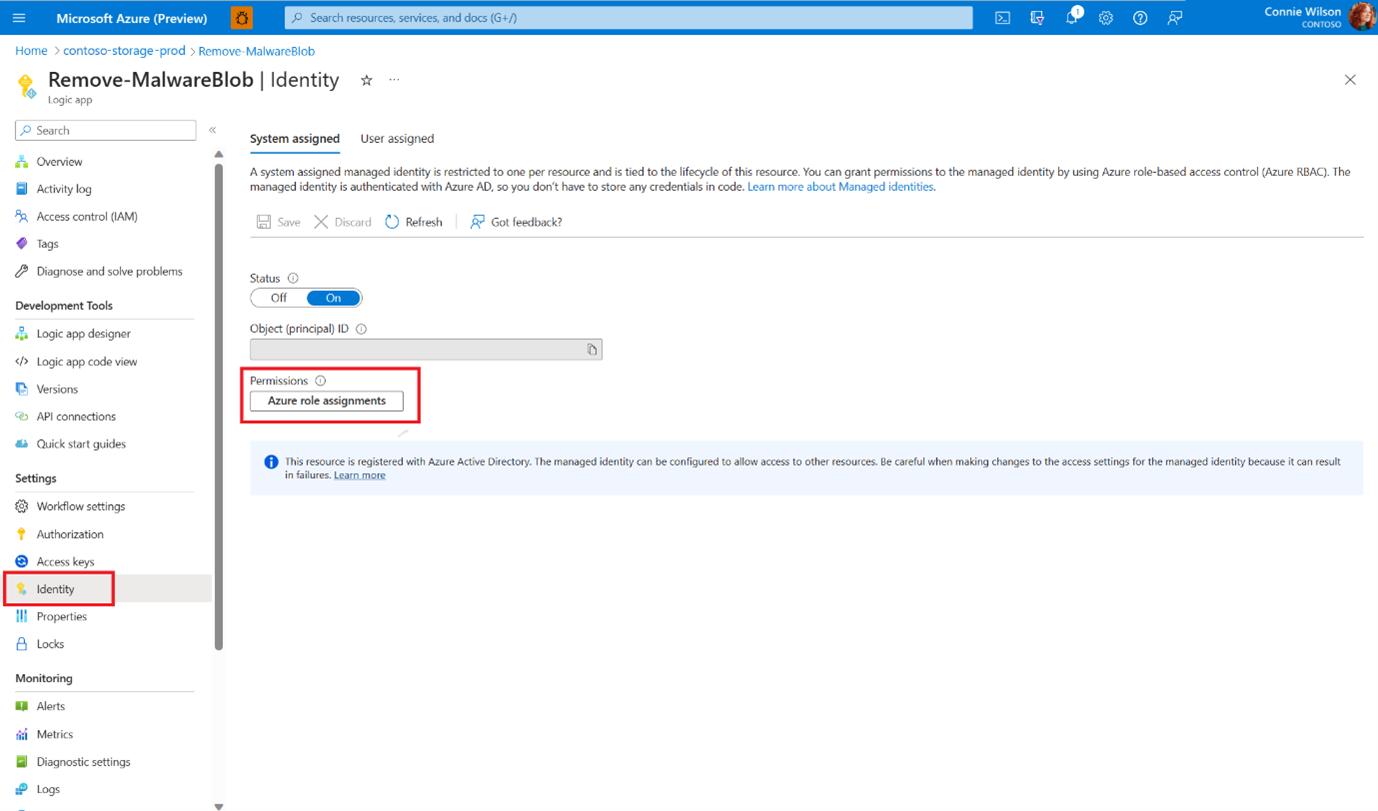

Passare a Identità nel menu laterale e selezionare Assegnazioni di ruolo di Azure.

Aggiungere un'assegnazione di ruolo a livello di sottoscrizione con il ruolo Collaboratore dati BLOB Archiviazione.

Creare l'automazione del flusso di lavoro per gli avvisi Microsoft Defender per il cloud:

- Passare a Microsoft Defender per il cloud nel portale di Azure.

- Passare a Automazione del flusso di lavoro nel menu laterale.

- Aggiungere un nuovo flusso di lavoro: nel campo Nome avviso immettere File dannoso caricato nell'account di archiviazione e scegliere l'app per la logica nella sezione Azioni.

- Seleziona Crea.

Opzione 2: App per le funzioni basata sugli eventi di Griglia di eventi

Un'app per le funzioni offre prestazioni elevate con un tempo di risposta a bassa latenza.

Creare un'app per le funzioni nello stesso gruppo di risorse dell'account di archiviazione protetto.

Aggiungere un'assegnazione di ruolo per l'identità dell'app per le funzioni.

Passare a Identità nel menu laterale, assicurarsi che lo stato identità assegnata dal sistema sia Attivato e selezionare Assegnazioni di ruolo di Azure.

Aggiungere un'assegnazione di ruolo nei livelli di sottoscrizione o account di archiviazione con il ruolo collaboratore ai dati BLOB Archiviazione.

Usare gli eventi di Griglia di eventi e connettere una funzione di Azure come tipo di endpoint.

Quando si scrive il codice della funzione di Azure, è possibile usare l'esempio di funzione pre-creato, MoveMaliciousBlobEventTrigger, oppure scrivere codice personalizzato per copiare il BLOB altrove, quindi eliminarlo dall'origine.

Per ogni risultato dell'analisi, viene inviato un evento in base allo schema seguente.

Struttura dei messaggi di evento

Il messaggio di evento è un oggetto JSON che contiene coppie chiave-valore che forniscono informazioni dettagliate su un risultato di analisi malware. Ecco una suddivisione di ogni chiave nel messaggio dell'evento:

id: identificatore univoco per l'evento.

subject: stringa che descrive il percorso della risorsa del BLOB analizzato (file) nell'account di archiviazione.

data: oggetto JSON che contiene informazioni aggiuntive sull'evento:

correlationId: identificatore univoco che può essere usato per correlare più eventi correlati alla stessa analisi.

blobUri: URI del BLOB analizzato (file) nell'account di archiviazione.

eTag: L'ETag del BLOB analizzato (file).

scanFinishedTimeUtc: timestamp UTC al termine dell'analisi.

scanResultType: risultato dell'analisi, ad esempio "Dannoso" o "Nessuna minaccia trovata".

scanResultDetails: oggetto JSON contenente dettagli sul risultato dell'analisi:

malwareNamesFound: matrice di nomi malware trovati nel file analizzato.

sha256: hash SHA-256 del file analizzato.

eventType: stringa che indica il tipo di evento, in questo caso "Microsoft.Security.MalwareScanningResult".

dataVersion: numero di versione dello schema dei dati.

metadataVersion: numero di versione dello schema dei metadati.

eventTime: timestamp UTC in cui è stato generato l'evento.

argomento: percorso della risorsa dell'argomento griglia di eventi a cui appartiene l'evento.

Ecco un esempio di messaggio di evento:

{

"id": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x8DB4C9327B08CBF",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "275A021BBFB6489E54D471899F7DB9D1663FC695EC2FE2A2C4538AABF651FD0F"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Comprendendo la struttura del messaggio di evento, è possibile estrarre le informazioni pertinenti sul risultato dell'analisi malware ed elaborarlo di conseguenza.

Rendere le applicazioni e i flussi di dati consapevoli dei risultati dell'analisi malware

L'analisi malware è quasi in tempo reale, e in genere, c'è un piccolo intervallo di tempo tra il tempo di caricamento e l'ora dell'analisi. Poiché l'archiviazione non è conforme, non esiste alcun rischio che i file dannosi vengano eseguiti nella risorsa di archiviazione. Il rischio è costituito da utenti o applicazioni che accedono a file dannosi e distribuirli in tutta l'organizzazione.

Esistono alcuni metodi per rendere le applicazioni e i flussi di dati consapevoli dei risultati dell'analisi malware e assicurarsi che non sia possibile accedere/elaborare un file prima che sia stato analizzato e il risultato sia stato utilizzato e agito su.

Le applicazioni inseriscono i dati in base al risultato dell'analisi

Opzione 1: App che controllano "Tag di indice" prima dell'elaborazione

Un modo per ottenere dati inseriti consiste nell'aggiornare tutte le applicazioni che accedono all'account di archiviazione. Ogni applicazione controlla il risultato dell'analisi per ogni file e se il risultato dell'analisi dei tag dell'indice BLOB non viene trovata alcuna minaccia, l'applicazione legge il BLOB.

Opzione 2: Connessione l'applicazione a un webhook negli eventi di Griglia di eventi

È possibile connettere l'applicazione a un webhook negli eventi di Griglia di eventi e usare tali eventi per attivare i processi pertinenti per i file che non hanno minacce trovate risultati di analisi. Altre informazioni sull'uso del recapito di eventi webhook e sulla convalida dell'endpoint.

Usare un account di archiviazione intermedio come rete perimetrale

È possibile configurare un account di archiviazione intermedio per il contenuto non attendibile (DMZ) e indirizzare il caricamento del traffico alla rete perimetrale. Nell'account di archiviazione non attendibile abilitare Analisi malware e connettere Griglia di eventi e App per le funzioni per spostare solo i BLOB analizzati con il risultato "nessuna minaccia trovata" nell'account di archiviazione di destinazione.

Passaggi successivi

Informazioni su come comprendere i risultati dell'analisi malware in Microsoft Defender per Archiviazione.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per