Altre protezioni dalle minacce in Microsoft Defender per il cloud

Oltre ai piani di protezione avanzata predefiniti, Microsoft Defender per il cloud offre anche le funzionalità di protezione dalle minacce seguenti.

Suggerimento

Per abilitare le funzionalità di protezione dalle minacce di Defender per il cloud, è necessario abilitare funzionalità di sicurezza avanzate nella sottoscrizione contenente i carichi di lavoro applicabili.

Protezione dalle minacce per il livello di rete di Azure

L'analisi a livello di rete dei Defender per Cloud si basa su dati IPFIX, di esempio, intestazioni di pacchetti raccolte dai router core di Azure. In base a questo feed di dati, Defender for Cloud usa i modelli di Machine Learning per identificare e contrassegnare le attività di traffico dannose. Defender For Cloud usa anche il database di intelligence sulle minacce di Microsoft per arricchire gli indirizzi IP.

Alcune configurazioni di rete impediscono a Defender for Cloud di generare avvisi sulle attività di rete sospette. Affinché Defender for Cloud sia in grado di generare avvisi in relazione alla rete, assicurarsi di procedere nel modo seguente:

- La macchina virtuale abbia un indirizzo IP pubblico o si trovi in un servizio di bilanciamento del carico con un indirizzo IP pubblico.

- Il traffico di rete in uscita della macchina virtuale non sia bloccato da una soluzione IDS esterna.

Per un elenco degli avvisi a livello di rete di Azure, vedere la tabella di riferimento degli avvisi.

Trasmettere avvisi di sicurezza da altri servizi Microsoft

Visualizzare gli avvisi WAF di Azure in Defender per il cloud

Il gateway applicazione di Azure offre un web application firewall (WAF) che garantisce alle applicazioni Web una protezione centralizzata da exploit e vulnerabilità comuni.

Le applicazioni Web sono sempre più vittime di attacchi che sfruttano le più comuni e note vulnerabilità. Il WAF del gateway applicazione basa sullo standard CRS (Core Rule Set) 3.2 o superiore dell'Open Web Application Security Project. Il WAF viene aggiornato automaticamente per offrire protezione dalle nuove vulnerabilità.

Se è stata creata soluzione di sicurezza WAF, gli avvisi WAF vengono trasmessi a Defender per il cloud senza altre configurazioni. Per altre informazioni sugli avvisi generati da WAF, vedere Regole e gruppi di regole CRS di Web Application Firewall.

Nota

Solo WAF v1 è supportato e funzionerà con Microsoft Defender per il cloud.

Per distribuire il WAF del gateway applicazione di Azure, seguire questa procedura:

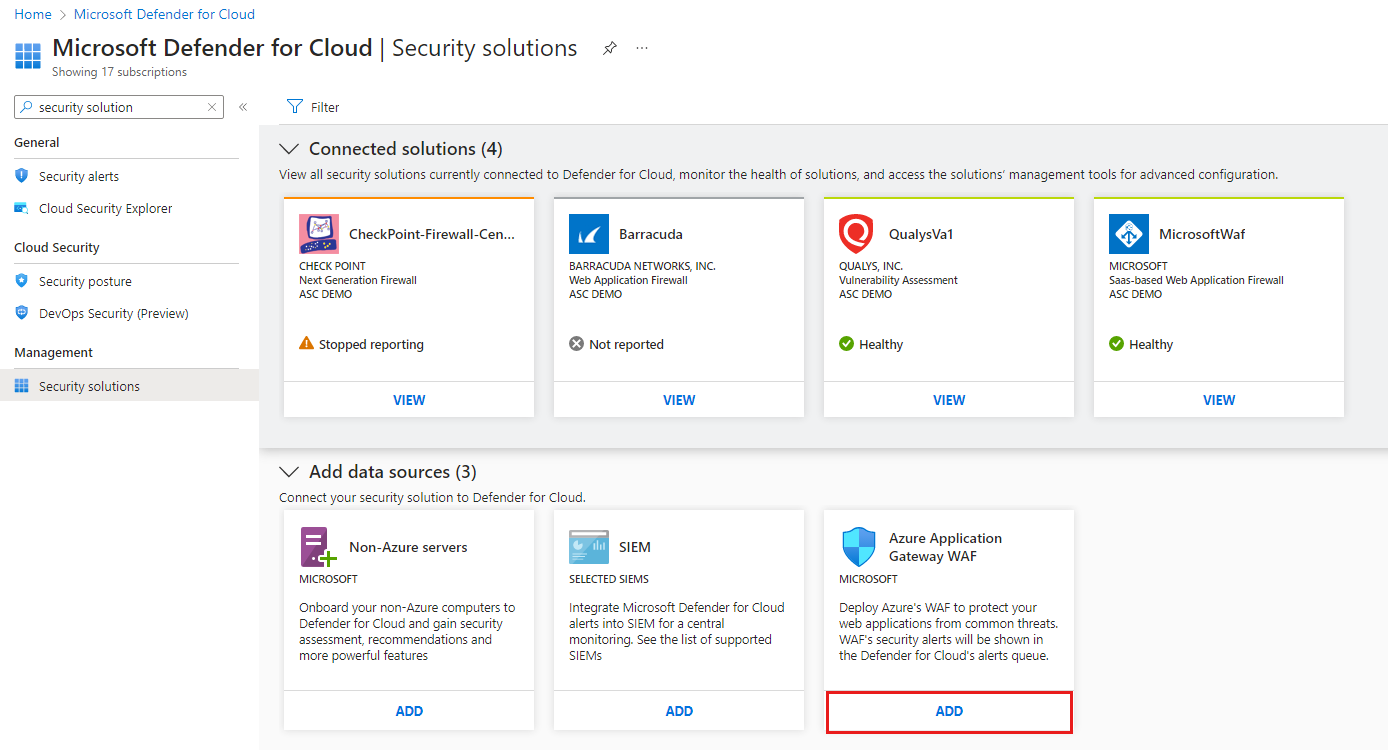

Nel portale di Azure aprire Defender per il cloud.

Nel menu di Defender per il cloud selezionare Soluzioni di sicurezza.

Nella sezione Aggiungi origini dati selezionare Aggiungi per WAF del gateway applicazione di Azure.

Visualizzare gli avvisi di Protezione DDoS di Azure in Defender per il cloud

Gli attacchi Distributed Denial of Service (DDoS) sono notoriamente facili da eseguire. Sono diventati un grosso problema di sicurezza, soprattutto se si stanno trasferendo le applicazioni nel cloud. Un attacco DDoS tenta di esaurire le risorse di un'applicazione, che quindi non risulta più disponibile per gli utenti legittimi. Gli attacchi DDoS possono avere come obiettivo qualsiasi endpoint raggiungibile tramite Internet.

Per difendersi dagli attacchi DDoS, acquistare una licenza per Protezione DDoS di Azure e attenersi alle procedure consigliate per la progettazione delle applicazioni. Protezione DDoS offre diversi livelli di servizio. Per altre informazioni, vedere Panoramica di Protezione DDoS di Azure Standard.

Se è abilitata la protezione DDoS di Azure, gli avvisi DDoS vengono trasmessi a Defender per il cloud senza altre configurazioni necessarie. Per altre informazioni sugli avvisi generati da Protezione DDoS, vedere Tabella di riferimento degli avvisi.

Gestione delle autorizzazioni di Microsoft Entra (in precedenza Cloudknox)

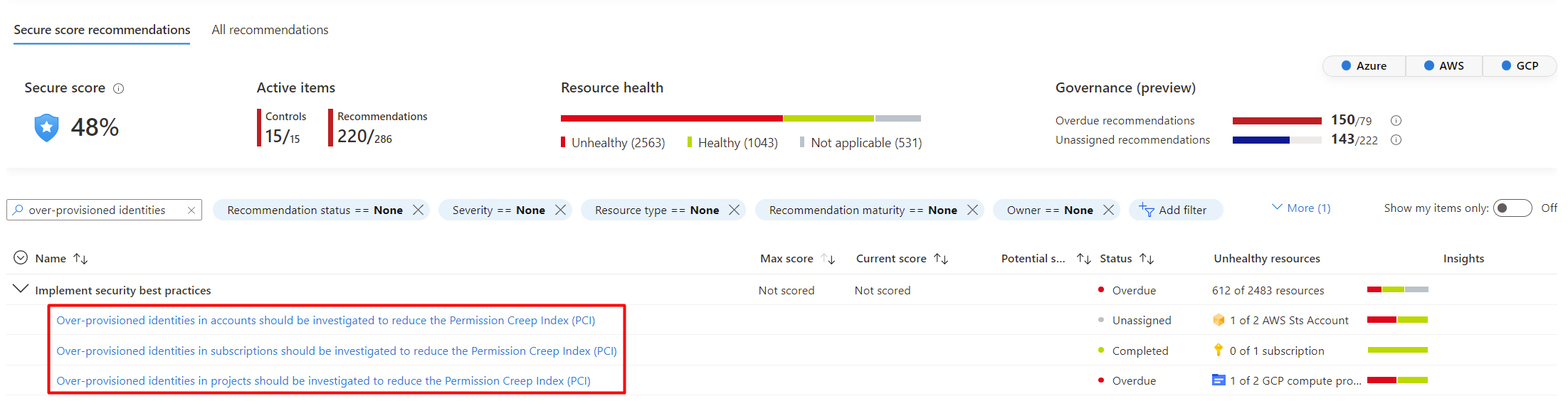

Gestione delle autorizzazioni di Microsoft Entra è una soluzione di gestione entitlement dell'infrastruttura cloud (CIEM). Microsoft Entra Permission Management offre visibilità completa e controllo sulle autorizzazioni per qualsiasi identità e risorsa in Azure, AWS e GCP.

Nell'ambito dell'integrazione, ogni sottoscrizione di Azure di cui è stato eseguito l'onboarding, l'account AWS e il progetto GCP offrono una visualizzazione dell'Indice autorizzazioni inutilizzate (PCI). PCI è una metrica aggregata che valuta periodicamente il livello di rischio associato al numero di autorizzazioni inutilizzate o eccessive tra identità e risorse. PCI misura il modo in cui le identità rischiose possono essere potenzialmente, in base alle autorizzazioni disponibili.

Passaggi successivi

Per altre informazioni sugli avvisi di sicurezza generati da queste funzionalità di protezione dalle minacce, vedere gli articoli seguenti:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per