Configurare il firewall IP per Griglia di eventi di Azure argomenti o domini

Per impostazione predefinita, l'argomento e il dominio sono accessibili da Internet purché la richiesta venga fornita con autenticazione e autorizzazione valide. Con un firewall per gli indirizzi IP, è possibile limitare ulteriormente l'accesso a un set di indirizzi IPv4 o a intervalli di indirizzi IPv4 in notazione CIDR (Classless Inter-Domain Routing). I server di pubblicazione provenienti da qualsiasi altro indirizzo IP verranno rifiutati e riceveranno una risposta 403 (Accesso negato). Per altre informazioni sulle funzionalità di sicurezza di rete supportate da Griglia di eventi, vedere Sicurezza di rete per Griglia di eventi.

Questo articolo descrive come configurare le impostazioni del firewall IP per Griglia di eventi di Azure argomenti o domini.

Usare il portale di Azure

Questa sezione illustra come usare il portale di Azure per abilitare l'accesso pubblico o privato durante la creazione di un argomento o per un argomento esistente. I passaggi illustrati in questa sezione sono relativi agli argomenti. È possibile usare passaggi simili per abilitare l'accesso pubblico o privato per i domini.

Quando si crea un argomento

Questa sezione illustra come abilitare l'accesso alla rete pubblica o privata per un argomento di Griglia di eventi o un dominio. Per istruzioni dettagliate sulla creazione di un nuovo argomento, vedere Creare un argomento personalizzato.

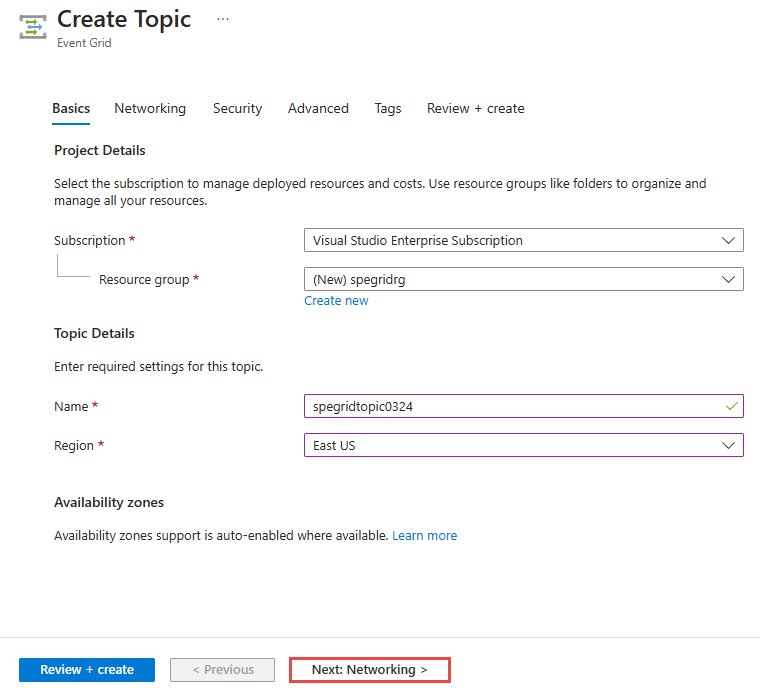

Nella pagina Informazioni di base della creazione guidata argomento selezionare Avanti: Rete nella parte inferiore della pagina dopo aver compilato i campi obbligatori.

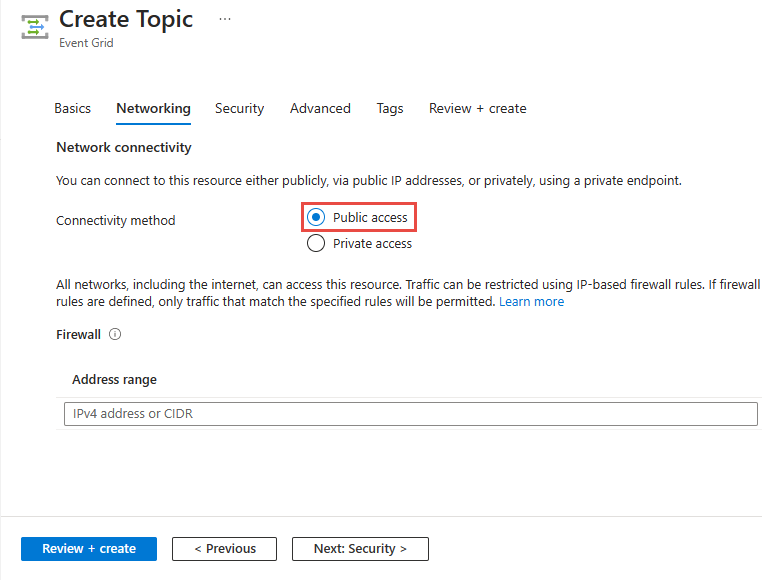

Se si vuole consentire ai client di connettersi all'endpoint dell'argomento tramite un indirizzo IP pubblico, mantenere selezionata l'opzione Accesso pubblico.

È possibile limitare l'accesso all'argomento da indirizzi IP specifici specificando i valori per il campo Intervallo di indirizzi. Specificare un singolo indirizzo IPv4 o un intervallo di indirizzi IP nella notazione CIDR (Classless inter-domain routing).

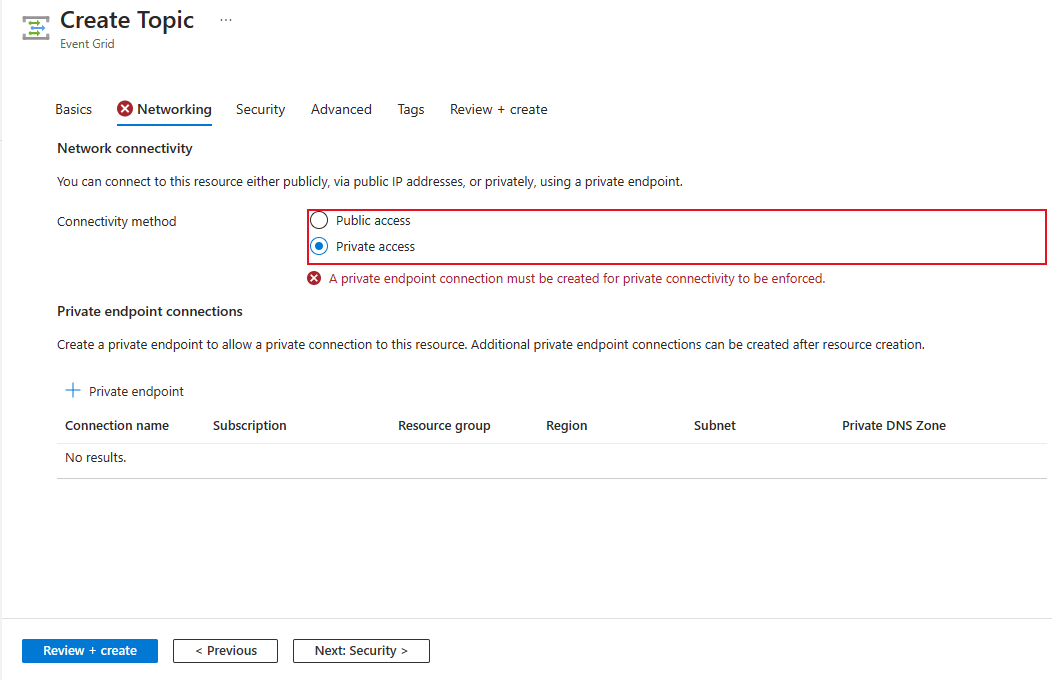

Per consentire l'accesso all'argomento di Griglia di eventi tramite un endpoint privato, selezionare l'opzione Accesso privato .

Seguire le istruzioni nella sezione Aggiungere un endpoint privato usando portale di Azure per creare un endpoint privato.

Per un argomento esistente

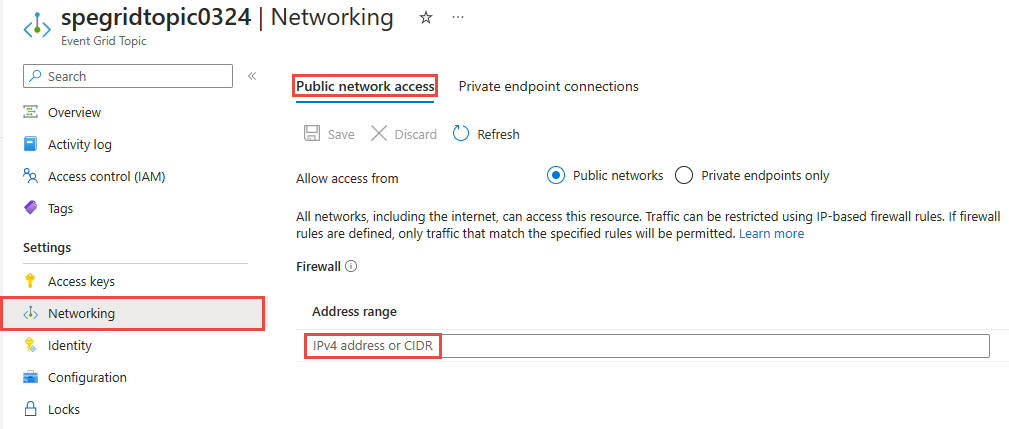

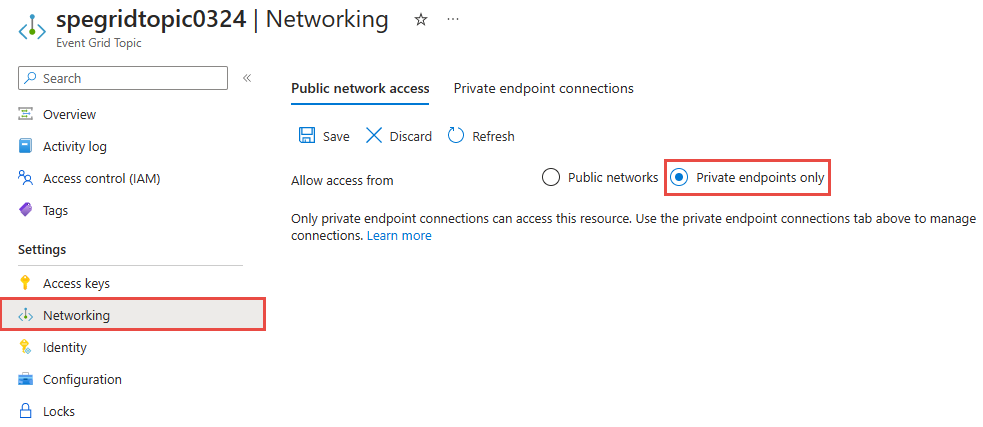

Nella portale di Azure passare all'argomento o al dominio di Griglia di eventi e passare alla scheda Rete.

Selezionare Reti pubbliche per consentire a tutte le reti, tra cui Internet, di accedere alla risorsa.

È possibile limitare l'accesso all'argomento da indirizzi IP specifici specificando i valori per il campo Intervallo di indirizzi. Specificare un singolo indirizzo IPv4 o un intervallo di indirizzi IP nella notazione CIDR (Classless inter-domain routing).

Selezionare Endpoint privati solo per consentire solo le connessioni endpoint private per accedere a questa risorsa. Usare la scheda Connessioni endpoint privato in questa pagina per gestire le connessioni.

Per istruzioni dettagliate sulla creazione di una connessione endpoint privato, vedere Aggiungere un endpoint privato usando portale di Azure.

Sulla barra degli strumenti selezionare Salva.

Utilizzare l'interfaccia della riga di comando di Azure

Questa sezione illustra come usare i comandi dell'interfaccia della riga di comando di Azure per creare argomenti con regole IP in ingresso. I passaggi illustrati in questa sezione sono relativi agli argomenti. È possibile usare passaggi simili per creare regole IP in ingresso per i domini.

Abilitare o disabilitare l'accesso alla rete pubblica

Per impostazione predefinita, l'accesso alla rete pubblica è abilitato per argomenti e domini. È anche possibile abilitarlo in modo esplicito o disabilitarlo. È possibile limitare il traffico configurando le regole del firewall IP in ingresso.

Abilitare l'accesso alla rete pubblica durante la creazione di un argomento

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled

Disabilitare l'accesso alla rete pubblica durante la creazione di un argomento

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access disabled

Nota

Quando l'accesso alla rete pubblica è disabilitato per un argomento o un dominio, il traffico su Internet pubblico non è consentito. Solo le connessioni endpoint private saranno autorizzate ad accedere a queste risorse.

Abilitare l'accesso alla rete pubblica per un argomento esistente

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled

Disabilitare l'accesso alla rete pubblica per un argomento esistente

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access disabled

Creare un argomento con una singola regola IP in ingresso

Il comando dell'interfaccia della riga di comando di esempio seguente crea un argomento di Griglia di eventi con regole IP in ingresso.

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

Creare un argomento con più regole IP in ingresso

Il comando dell'interfaccia della riga di comando di esempio seguente crea un argomento di Griglia di eventi due regole IP in ingresso in un unico passaggio:

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Aggiornare un argomento esistente per aggiungere regole IP in ingresso

Questo esempio crea prima un argomento di Griglia di eventi e quindi aggiunge regole IP in ingresso per l'argomento in un comando separato. Aggiorna anche le regole IP in ingresso impostate nel secondo comando.

# create the event grid topic first

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location

# add inbound IP rules to an existing topic

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

# later, update topic with additional ip rules

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Rimuovere una regola IP in ingresso

Il comando seguente rimuove la seconda regola creata nel passaggio precedente specificando solo la prima regola durante l'aggiornamento dell'impostazione.

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow

Usare PowerShell

Questa sezione illustra come usare i comandi Azure PowerShell per creare Griglia di eventi di Azure argomenti con regole del firewall IP in ingresso. I passaggi illustrati in questa sezione sono relativi agli argomenti. È possibile usare passaggi simili per creare regole IP in ingresso per i domini.

Per impostazione predefinita, l'accesso alla rete pubblica è abilitato per argomenti e domini. È anche possibile abilitarlo in modo esplicito o disabilitarlo. È possibile limitare il traffico configurando le regole del firewall IP in ingresso.

Abilitare l'accesso alla rete pubblica durante la creazione di un argomento

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled

Disabilitare l'accesso alla rete pubblica durante la creazione di un argomento

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess disabled

Nota

Quando l'accesso alla rete pubblica è disabilitato per un argomento o un dominio, il traffico su Internet pubblico non è consentito. Solo le connessioni endpoint private saranno autorizzate ad accedere a queste risorse.

Creare un argomento con l'accesso alla rete pubblica e le regole IP in ingresso

Il comando dell'interfaccia della riga di comando di esempio seguente crea un argomento di Griglia di eventi con accesso alla rete pubblica e regole IP in ingresso.

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" }

Aggiornare un argomento esistente con l'accesso alla rete pubblica e le regole IP in ingresso

Il comando dell'interfaccia della riga di comando di esempio seguente aggiorna un argomento di Griglia di eventi esistente con regole IP in ingresso.

Set-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" } -Tag @{}

Disabilitare l'accesso alla rete pubblica per un argomento esistente

Set-AzEventGridTopic -ResourceGroup MyResourceGroupName -Name Topic1 -PublicNetworkAccess disabled -Tag @{} -InboundIpRule @{}

Passaggi successivi

- Per informazioni sul monitoraggio dei recapiti degli eventi, vedere Monitorare il recapito dei messaggi di Griglia di eventi di Azure.

- Per altre informazioni sulla chiave di autenticazione, vedere Sicurezza e autenticazione di Griglia di eventi.

- Per altre informazioni sulla creazione di una sottoscrizione di Griglia di eventi di Azure, vedere Schema di sottoscrizione per Griglia di eventi.

- Per risolvere i problemi di connettività di rete, vedere Risolvere i problemi di connettività di rete