Set di regole dei criteri di Firewall di Azure

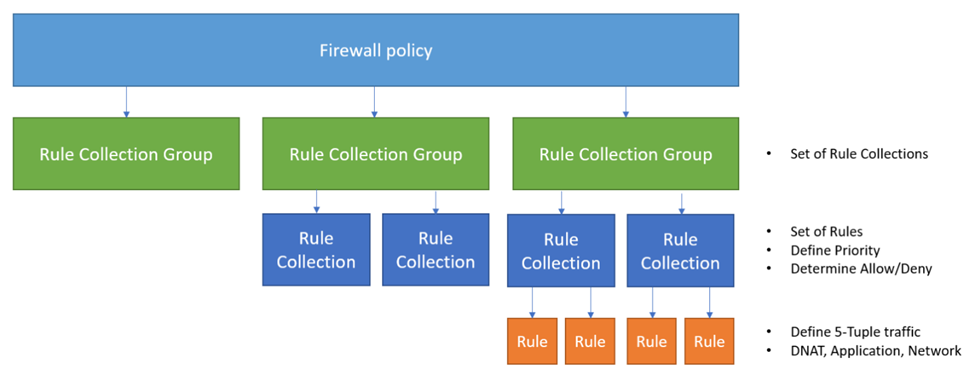

Criteri firewall è una risorsa di primo livello che contiene impostazioni operative e di sicurezza per Firewall di Azure. È possibile usare i criteri firewall per gestire i set di regole usati da Firewall di Azure per filtrare il traffico. I criteri del firewall organizzano, assegnano priorità ed elaborano i set di regole in base a una gerarchia con i componenti seguenti: gruppi di raccolte regole, raccolte regole e regole.

Gruppi di raccolta regole

Un gruppo di raccolta regole viene usato per raggruppare le raccolte regole. Sono la prima unità che il firewall elabora e seguono un ordine di priorità in base ai valori. Esistono tre gruppi di raccolta regole predefiniti e i relativi valori di priorità sono preimpostati per impostazione predefinita. Vengono elaborati nell'ordine seguente:

| Nome del gruppo di raccolta regole | Priorità |

|---|---|

| Gruppo di raccolta regole DNAT predefinito (Destination Network Address Translation) | 100 |

| Gruppo di raccolta regole di rete predefinito | 200 |

| Gruppo di raccolta regole applicazione predefinito | 300 |

Anche se non è possibile eliminare i gruppi di raccolta regole predefiniti né modificarne i valori di priorità, è possibile modificarne l'ordine di elaborazione in modo diverso. Se è necessario definire un ordine di priorità diverso dalla progettazione predefinita, è possibile creare gruppi di raccolta regole personalizzate con i valori di priorità desiderati. In questo scenario non si usano affatto i gruppi di raccolta regole predefiniti e si usano solo quelli creati per personalizzare la logica di elaborazione.

I gruppi di raccolta regole contengono una o più raccolte regole, che possono essere di tipo DNAT, rete o applicazione. Ad esempio, è possibile raggruppare le regole appartenenti agli stessi carichi di lavoro o a un virtuale in un gruppo di raccolta regole.

Per i limiti delle dimensioni del gruppo di raccolte regole, vedere sottoscrizione di Azure e limiti, quote e vincoli dei servizi.

Raccolte di regole

Una raccolta regole appartiene a un gruppo di raccolta regole e contiene una o più regole. Sono la seconda unità elaborata dal firewall e seguono un ordine di priorità in base ai valori. Le raccolte regole devono avere un'azione definita (consenti o nega) e un valore di priorità. L'azione definita si applica a tutte le regole all'interno della raccolta regole. Il valore di priorità determina l'ordine in cui vengono elaborate le raccolte regole.

Sono disponibili tre tipi di raccolte di regole:

- DNAT (Canale DNAT)

- Rete

- Applicazione

I tipi di regola devono corrispondere alla categoria della raccolta di regole padre. Ad esempio, una regola DNAT può far parte solo di una raccolta di regole DNAT.

Regole

Una regola appartiene a una raccolta regole e specifica il traffico consentito o negato nella rete. Sono la terza unità che il firewall elabora e non seguono un ordine di priorità in base ai valori. La logica di elaborazione per le regole segue un approccio dall'alto verso il basso. Il firewall usa regole definite per valutare tutto il traffico che passa attraverso il firewall per determinare se corrisponde a una condizione di autorizzazione o negazione. Se non esiste alcuna regola che consenta il traffico, il traffico viene negato per impostazione predefinita.

La raccolta di regole dell'infrastruttura predefinita elabora il traffico per le regole dell'applicazione prima di negarlo per impostazione predefinita.

In ingresso e in uscita

Una regola del firewall in ingresso protegge la rete da minacce provenienti dall'esterno della rete (il traffico proveniente da Internet) e tenta di infiltrarsi nella rete verso l'interno.

Una regola del firewall in uscita protegge dal traffico poco intenso che ha origine internamente (il traffico proveniente da un indirizzo IP privato all'interno di Azure) e viaggia verso l'esterno. Questo è in genere il traffico proveniente dalle risorse di Azure reindirizzate tramite il firewall prima di raggiungere una destinazione.

Tipi di regola

Esistono tre tipi di regole:

- DNAT (Canale DNAT)

- Rete

- Applicazione

Regole DNAT

Le regole DNAT consentono o negano il traffico in ingresso attraverso uno o più indirizzi IP pubblici del firewall. È possibile usare una regola DNAT quando si vuole convertire un indirizzo IP pubblico in un indirizzo IP privato. Gli indirizzi IP pubblici di Firewall di Azure possono essere usati per ascoltare il traffico in ingresso da Internet, filtrare il traffico e traslarlo in risorse interne in Azure.

Regole di rete

Le regole di rete consentono o negano il traffico in ingresso, in uscita e da est a ovest in base al livello rete (L3) e al livello trasporto (L4).

È possibile usare una regola di rete quando si vuole filtrare il traffico in base a indirizzi IP, porte e protocolli.

Regole di applicazione

Le regole dell'applicazione consentono o negano il traffico in uscita e verso est-ovest in base al livello applicazione (L7). È possibile usare una regola dell'applicazione quando si vuole filtrare il traffico in base a nomi di dominio completi (FQDN), URL e protocolli HTTP/HTTPS.

Passaggi successivi

- Altre informazioni sull'elaborazione delle regole di Firewall di Azure: Configurare le regole di Firewall di Azure.