Filtro basato sull'intelligence sulle minacce del firewall di Azure

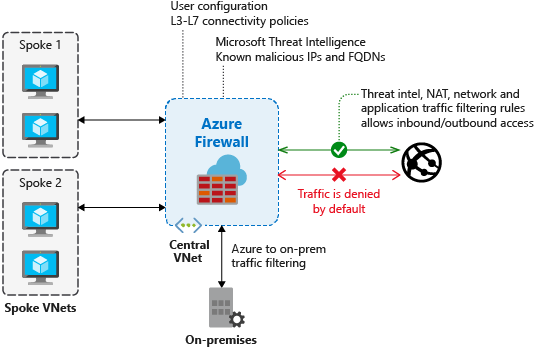

È possibile abilitare il filtro basato sulle minacce per il firewall per avvisare e negare il traffico da/verso indirizzi IP dannosi noti, FQDN e URL. Gli indirizzi IP, i domini e gli URL vengono originati dal feed Microsoft Threat Intelligence, che include più origini, tra cui il team di Microsoft Cyber Security. Intelligent Security Graph supporta Microsoft Threat Intelligence e usa più servizi, tra cui Microsoft Defender per il cloud.

Se è stato abilitato il filtro basato su intelligence sulle minacce, il firewall elabora le regole associate prima di una delle regole NAT, delle regole di rete o delle regole dell'applicazione.

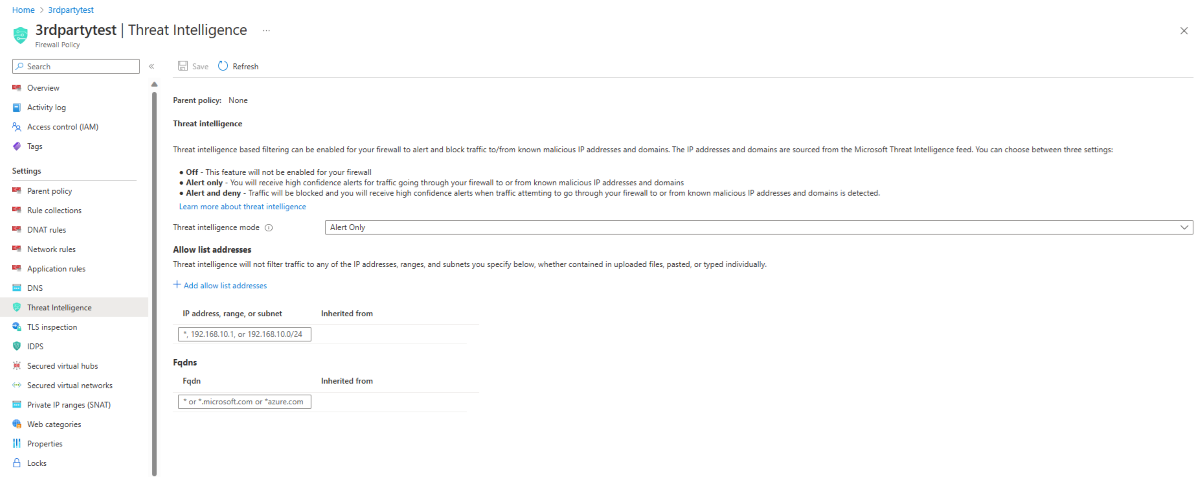

Quando si attiva una regola, è possibile scegliere di registrare solo un avviso oppure scegliere la modalità di avviso e negazione.

Per impostazione predefinita, il filtro basato sull'intelligence sulle minacce è in modalità di avviso. Non è possibile disattivare questa funzionalità o cambiare la modalità finché l'interfaccia del portale non diventa disponibile nella propria area.

È possibile definire elenchi di indirizzi consentiti in modo che l'intelligence sulle minacce non filtra il traffico a uno qualsiasi dei nomi di dominio completi, indirizzi IP, intervalli o subnet elencati.

Per un'operazione batch, è possibile caricare un file CSV con un elenco di indirizzi IP, intervalli e subnet.

Registri

L'estratto di log seguente mostra una regola attivata:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Test

Test in uscita: gli avvisi del traffico in uscita dovrebbero essere un evento raro, poiché indicano che l'ambiente è compromesso. Per testare il funzionamento degli avvisi in uscita, esiste un FQDN di test che attiva un avviso. Usare

testmaliciousdomain.eastus.cloudapp.azure.comper i test in uscita.Per prepararsi ai test e per assicurarsi di non ottenere un errore di risoluzione DNS, configurare gli elementi seguenti:

- Aggiungere un record fittizio al file host nel computer di test. Ad esempio, in un computer che esegue Windows, è possibile aggiungere

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comal fileC:\Windows\System32\drivers\etc\hosts. - Assicurarsi che la richiesta HTTP/S testata sia consentita usando una regola dell'applicazione, non una regola di rete.

- Aggiungere un record fittizio al file host nel computer di test. Ad esempio, in un computer che esegue Windows, è possibile aggiungere

Test in ingresso: è possibile prevedere di visualizzare avvisi sul traffico in ingresso se il firewall dispone di regole DNAT configurate. Verranno visualizzati avvisi anche se il firewall consente solo origini specifiche sulla regola DNAT e il traffico viene altrimenti negato. Firewall di Azure non invia avvisi su tutti gli scanner di porta noti, ma solo su quelli che sono anche coinvolti in attività dannose.