Esperienze di gestione tra tenant

I provider di servizi possono usare Azure Lighthouse per gestire le risorse di Azure dei clienti dal tenant di Microsoft Entra. Molte attività e svariati diversi comuni possono essere eseguiti in diversi tenant gestiti.

Suggerimento

Azure Lighthouse può essere usato anche all'interno di un'azienda con più tenant Microsoft Entra propri per semplificare l'amministrazione tra tenant.

Informazioni sui tenant e sulla delega

Un tenant Microsoft Entra è una rappresentazione di un'organizzazione. Si tratta di un'istanza dedicata di Microsoft Entra ID che un'organizzazione riceve quando crea una relazione con Microsoft iscrivendosi ad Azure, Microsoft 365 o ad altri servizi. Ogni tenant di Microsoft Entra è distinto e separato dagli altri tenant di Microsoft Entra e ha un proprio ID tenant (un GUID). Per altre informazioni, consultare Che cos'è Microsoft Entra ID?

In genere, per gestire risorse di Azure per un cliente, i provider di servizi devono accedere al portale di Azure usando un account associato al tenant del cliente. In questo scenario, un amministratore nel tenant del cliente dovrà creare e gestire gli account dell'utente per il provider di servizi.

Con Azure Lighthouse, il processo di onboarding specifica gli utenti nel tenant del provider di servizi a cui sono assegnati ruoli nelle sottoscrizioni e nei gruppi di risorse delegati nel tenant del cliente. Questi utenti possono quindi accedere al portale di Azure usando le loro credenziali e lavorare sulle risorse che appartengono a tutti i clienti a cui hanno accesso. Gli utenti nel tenant di gestione possono vedere tutti i clienti visitando la pagina Clienti personali nel portale di Azure. Possono anche lavorare sulle risorse direttamente nel contesto della sottoscrizione del cliente, nel portale di Azure o tramite API.

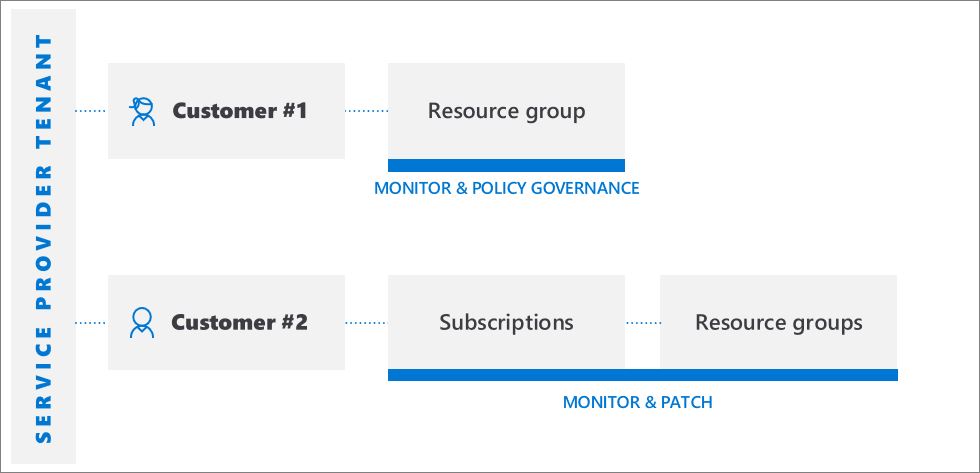

Azure Lighthouse fornisce una maggiore flessibilità nella gestione delle risorse per più clienti senza dover accedere ad account diversi in tenant diversi. Un provider di servizi, ad esempio, può avere due clienti, con responsabilità e livelli di accesso diversi. Usando Azure Lighthouse, gli utenti autorizzati possono accedere al tenant del provider di servizi e a tutte le risorse delegate tra questi clienti, in base ai ruoli assegnati per ogni delega.

Supporto delle API e degli strumenti di gestione

È possibile eseguire le attività di gestione nelle risorse delegate nel portale di Azure, oppure usare le API e gli strumenti di gestione, ad esempio l'interfaccia della riga di comando di Azure e Azure PowerShell. Sulle risorse delegate è possibile utilizzare tutte le API esistenti, purché la funzionalità sia supportata per la gestione tra tenant e l'utente disponga delle autorizzazioni appropriate.

Get-AzSubscription cmdlet di Azure PowerShell mostra TenantId per il tenant di gestione per impostazione predefinita. Gli attributi HomeTenantId e ManagedByTenantIds per ogni sottoscrizione consentono di identificare se una sottoscrizione restituita appartiene a un tenant gestito o al tenant di gestione.

Analogamente, i comandi dell'interfaccia della riga di comando di Azure, ad esempio az account list, mostrano gli attributi homeTenantIde managedByTenants. Se, quando si usa l'interfaccia della riga di comando di Azure, questi valori non vengono visualizzati, provare a cancellare la cache eseguendo az account clear seguito da az login --identity.

Nell'API REST di Azure, i comandi Subscriptions - Get e Subscriptions - List includono ManagedByTenant.

Nota

Oltre alle informazioni del tenant correlate ad Azure Lighthouse, i tenant mostrati da queste API potrebbero anche riflettere i tenant dei partner di Azure Databricks o le applicazioni gestite di Azure.

Sono anche fornite API specifiche per l'esecuzione di attività di Azure Lighthouse. Per altre informazioni, vedere la sezione Riferimento.

Scenari e servizi avanzati

La maggior parte delle attività e dei servizi di Azure possono essere usati con le risorse delegate nei tenant gestiti, supponendo che siano concessi i ruoli appropriati. Seguono alcuni scenari chiave in cui la gestione tra tenant può essere particolarmente efficace.

- Gestire server ibridi su larga scala: Server abilitati per Azure Arc:

- Eseguire l'onboarding dei server per le sottoscrizioni e/o i gruppi di risorse delegati dei clienti in Azure

- Gestire computer Windows Server o Linux esterni ad Azure che sono connessi alle sottoscrizioni delegate

- Gestire computer connessi usando costrutti di Azure, ad esempio Criteri di Azure e assegnazione di tag

- Verificare che lo stesso set di criteri sia applicato negli ambienti ibridi dei clienti

- Usare Microsoft Defender per il cloud per monitorare la conformità negli ambienti ibridi dei clienti

- Gestire i cluster ibridi Kubernetes su larga scala: Kubernetes abilitato per Azure Arc:

- Connettere i cluster Kubernetes alle sottoscrizioni e/o ai gruppi di risorse delegati

- Usare GitOps per distribuire le configurazioni ai cluster connessi

- Eseguire attività di gestione come l'applicazione di criteri nei cluster connessi

- Usare gli account di Automazione per accedere alle risorse delegate e usarle

- Eseguire il backup e il ripristino dei dati dei clienti usando Backup di Azure. Al momento, sono supportati i carichi di lavoro seguenti di Azure: Macchine virtuali di Microsoft Azure, File di Azure, SQL Server su macchine virtuali di Azure, SAP HANA su macchine virtuali di Azure. I carichi di lavoro che sfruttano insieme di credenziali di backup (come Database di Azure per PostgreSQL, Blob di Azure, Disco gestito di Azure e Servizi Azure Kubernetes) al momento non sono supportati.

- Visualizzare i dati per tutte le risorse delegate dei clienti nel Centro backup

- Usare l'Explorer di Backup per visualizzare le informazioni operative degli elementi di backup (incluse le risorse di Azure non ancora configurate per il backup) e le informazioni di monitoraggio (processi e avvisi) per le sottoscrizioni delegate. L'Explorer di Backup è attualmente disponibile solo per i dati delle macchine virtuali di Azure.

- Usare i report di Backup tra sottoscrizioni delegate per tenere traccia delle tendenze cronologiche, analizzare l'utilizzo dello spazio di archiviazione dei backup e controllare i backup e i ripristini.

- Usare Azure Blueprints per gestire la distribuzione dei modelli delle risorse e altri artefatti (richiede un accesso aggiuntivo per preparare la sottoscrizione del cliente)

Gestione dei costi e fatturazione di Azure:

- Dal tenant di gestione, i partner CSP possono visualizzare, gestire e analizzare i costi di consumo al lordo delle imposte (acquisti non inclusi) per i clienti con un piano di Azure. I costi si basano sulle tariffe al dettaglio e sull'accesso tramite controllo degli accessi in base al ruolo di Azure di cui dispone il partner per la sottoscrizione del cliente. Al momento, è possibile visualizzare i costi di utilizzo basati sui prezzi al dettaglio per ogni singola sottoscrizione del cliente basata sull'accesso tramite controllo degli accessi in base al ruolo.

- Creare insiemi di credenziali delle chiavi nei tenant dei clienti

- Usare un'identità gestita per creare insiemi di credenziali delle chiavi nei tenant dei clienti

Servizio Azure Kubernetes (AKS):

- Gestire gli ambienti Kubernetes ospitati e distribuire e gestire le applicazioni in contenitori nei tenant dei clienti

- Distribuire e gestire i cluster nei tenant dei clienti

- Usare Monitoraggio di Azure per consentire ai contenitori di monitorare le prestazioni nei tenant dei clienti

- Creare progetti di migrazione nel tenant del cliente ed eseguire la migrazione di macchine virtuali

- Visualizzare avvisi per le sottoscrizioni delegate, con la possibilità di visualizzare e aggiornare gli avvisi in tutte le sottoscrizioni

- Visualizzare i dettagli del log attività per le sottoscrizioni delegate

- Analisi dei log: eseguire una query sui dati da aree di lavoro remote in più tenant (tenere presente che gli account di automazione usati per accedere ai dati da aree di lavoro in tenant personalizzati devono essere creati nello stesso tenant)

- Creare, visualizzare e gestire gli avvisi nei tenant dei clienti

- Creare avvisi nei tenant dei clienti che attivano l'automazione, ad esempio runbook di Automazione di Azure o Funzioni di Azure, nel tenant di gestione tramite i webhook

- Creare impostazioni di diagnostica nelle aree di lavoro create nei tenant dei clienti per inviare log delle risorse alle aree di lavoro nel tenant di gestione

- Per i carichi di lavoro SAP, monitorare le metriche delle soluzioni SAP con una vista aggregata dei tenant del cliente

- Per Azure Active Directory B2C, instradare l'accesso e i log di controllo per differenziare le soluzioni di monitoraggio

- Distribuire e gestire Rete Virtuale di Azure e schede di interfaccia di rete virtuale nei tenant gestiti

- Distribuire e configurare il Firewall di Azure per proteggere le risorse della rete virtuale dei clienti

- Gestire i servizi di connettività, ad esempio la rete WAN virtuale di Azure, Azure ExpressRoute e Gateway VPN

- Usare Azure Lighthouse per supportare gli scenari principali per il programma Rete di Azure MSP

- Creare e modificare le definizioni dei criteri in sottoscrizioni delegate

- Distribuire definizioni pubbliche e assegnazioni dei criteri in più tenant

- Assegnare le definizioni dei criteri definite dal cliente nelle sottoscrizioni delegate

- I clienti visualizzano i criteri creati dal provider di servizi insieme ai criteri che hanno creato personalmente

- È possibile correggere deployIfNotExists o modificare le assegnazioni nel tenant gestito

- Tenere presente che la visualizzazione dei dettagli di conformità per le risorse non conformi nei tenant dei clienti al momento non è supportata

- Vedere l'ID tenant nei risultati delle query restituiti, consentendo di determinare se una sottoscrizione appartiene a un team gestito

Integrità dei servizi di Azure:

- Monitorare l'integrità delle risorse dei clienti con Integrità risorse di Azure

- Tenere traccia dell'integrità dei servizi di Azure usati dai clienti

- Gestire le opzioni di ripristino di emergenza per le macchine virtuali di Azure nei tenant dei clienti (tenere presente che non è possibile usare gli account

RunAsper copiare le estensioni delle macchine virtuali)

- Usare le estensioni delle macchine virtuali di Azure per fornire attività di configurazione e automazione post-distribuzione sulle macchine virtuali di Azure

- Usare la diagnostica di avvio per risolvere i problemi delle macchine virtuali di Azure

- Accedere alle macchine virtuali con console seriale

- Integrare le macchine virtuali con Azure Key Vault per password, segreti o chiavi per la crittografia del disco usando l'identità gestita tramite criteri, assicurando che i segreti vengano archiviati in un insieme di credenziali delle chiavi nei tenant del cliente

- Tenere presente he non è possibile usare Microsoft Entra ID per l'accesso remoto alle macchine virtuali

Microsoft Defender per il cloud:

- Visibilità tra tenant

- Monitorare la conformità ai criteri di sicurezza e garantire la copertura della sicurezza tra le risorse di tutti i tenant

- Monitoraggio continuo della conformità alle normative tra più tenant in una singola visualizzazione

- Monitorare, valutare e classificare in ordine di priorità le raccomandazioni sulla sicurezza di utilità pratica con il calcolo del punteggio di sicurezza

- Gestione del comportamento di sicurezza tra tenant

- Gestire i criteri di sicurezza

- Intervenire sulle risorse non conformi alle raccomandazioni sulla sicurezza di utilità pratica

- Raccogliere e archiviare i dati relativi alla sicurezza

- Rilevamento e protezione dalle minacce tra tenant

- Rilevare le minacce nelle risorse dei tenant

- Applicare controlli avanzati di protezione dalle minacce, ad esempio l'accesso JIT alle macchine virtuali

- Rafforzare la configurazione dei gruppi di sicurezza di rete con Protezione avanzata adattiva per la rete

- Assicurarsi che i server eseguano solo le applicazioni e i processi che devono eseguire con i controlli applicazione adattivi

- Monitorare le modifiche apportate a file e voci del Registro di sistema importanti con Monitoraggio dell'integrità dei file

- Tenere presente che tutta la sottoscrizione deve essere delegata al tenant di gestione; gli scenari di Microsoft Defender per il cloud non sono supportati con i gruppi di risorse delegati

- Gestire le risorse di Microsoft Sentinel nei tenant dei clienti

- Tenere traccia degli attacchi e visualizzare gli avvisi di sicurezza in più tenant

- Visualizzare gli eventi imprevisti tra più aree di lavoro Microsoft Sentinel distribuite tra i tenant

Richieste di supporto:

- Aprire le richieste di supporto dal pannello Guida e supporto nel portale di Azure per le risorse delegate (selezionando il piano di supporto disponibile per l'ambito delegato)

- Usare l'API Quota di Azure per visualizzare e gestire le quote del servizio di Azure per le risorse delegate dei clienti

Limitazioni correnti

In tutti gli scenari, tenere presente le limitazioni correnti seguenti:

- Le richieste gestite da Azure Resource Manager possono essere eseguite usando Azure Lighthouse. Gli URI delle operazioni per queste richieste iniziano con

https://management.azure.com. Tuttavia, le richieste gestite da un'istanza di un tipo di risorsa (ad esempio l'accesso ai segreti di Key Vault o l'accesso ai dati di archiviazione) non sono supportate con Azure Lighthouse. Gli URI delle operazioni per queste richieste iniziano in genere con un indirizzo univoco per l'istanza, ad esempiohttps://myaccount.blob.core.windows.netohttps://mykeyvault.vault.azure.net/. Il secondo è in genere usato per le operazioni di dati invece che per le operazioni di gestione. - Le assegnazioni di ruolo devono usare i ruoli predefiniti di Azure. Tutti i ruoli predefiniti sono attualmente supportati con Azure Lighthouse, ad eccezione del ruolo Proprietario e dei ruoli predefiniti con l'autorizzazione

DataActions. Il ruolo Amministratore Accesso utenti è supportato solo per uso limitato nell'assegnazione di ruoli a identità gestite. I ruoli personalizzati e i ruoli di amministratore della sottoscrizione classica non sono supportati. Per altre informazioni, vedere Supporto dei ruoli per Azure Lighthouse. - Per gli utenti nel tenant gestito, le assegnazioni di ruolo effettuate tramite Azure Lighthouse non vengono visualizzate nel Servizio di controllo di accesso (Gestione delle identità e degli accessi) o con strumenti dell'interfaccia della riga di comando come

az role assignment list. Queste assegnazioni sono visibili solo nel portale di Azure alla sezione Deleghe di Azure Lighthouse, o tramite l'API Azure Lighthouse. - Sebbene sia possibile caricare sottoscrizioni che utilizzano Azure Databricks, gli utenti nel tenant di gestione non possono avviare le aree di lavoro Azure Databricks in una sottoscrizione delegata.

- Sebbene sia possibile eseguire l'onboarding di sottoscrizioni e gruppi di risorse con blocchi di risorse, tali blocchi non impediranno l'esecuzione di azioni da parte degli utenti nel tenant di gestione. Le assegnazioni di rifiuto che proteggono le risorse gestite dal sistema (assegnazioni di rifiuto assegnate dal sistema), ad esempio quelle create dalle applicazioni gestite di Azure o Azure Blueprints, impediscono agli utenti del tenant di gestione di agire su tali risorse. Tuttavia, gli utenti nel tenant personalizzato non possono creare le loro assegnazioni di rifiuto.

- La delega di sottoscrizioni in un cloud nazionale e il cloud pubblico di Azure, o in due cloud nazionali separati, non è supportata.

Passaggi successivi

- Eseguire l'onboarding dei clienti in Azure Lighthouse usando i modelli di Azure Resource Manager o pubblicando un'offerta di servizi gestiti privata o pubblica in Azure Marketplace.

- Visualizzare e gestire i clienti passando a Clienti personali nel portale di Azure.

- Altre informazioni sull'architettura di Azure Lighthouse.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per