Autenticazione di Microsoft Entra per Database di Azure per MySQL - Server flessibile

SI APPLICA A: Database di Azure per MySQL - Server flessibile

Database di Azure per MySQL - Server flessibile

L'autenticazione di Microsoft Entra è un meccanismo di connessione al Database di Azure per MySQL - Server flessibile tramite identità definite in Microsoft Entra ID. Con l'autenticazione Microsoft Entra è possibile gestire le identità degli utenti del database e di altri servizi Microsoft semplificando la gestione delle autorizzazioni.

Vantaggi

- Autenticazione degli utenti nei servizi di Azure in modo uniforme

- Gestione dei criteri delle password e della rotazione delle password in un'unica posizione

- Più forme di autenticazione supportate da Microsoft Entra ID eliminando la necessità di archiviare le password

- I clienti possono gestire le autorizzazioni del database tramite gruppi (Microsoft Entra ID) esterni.

- L'autenticazione di Microsoft Entra usa gli utenti di un database MySQL per autenticare le identità a livello di database

- Supporto dell'autenticazione basata su token per le applicazioni che si connettono al database di Azure per MySQL - Server flessibile

Seguire i passaggi di seguito per configurare e usare l’autenticazione di Microsoft Entra

Selezionare il metodo di autenticazione preferito per accedere al server flessibile. Per impostazione predefinita, l'autenticazione selezionata è impostata solo sull'autenticazione MySQL. Selezionare solo l’autenticazione di Microsoft Entra o MySQL e l’autenticazione Microsoft Entra per abilitare l'autenticazione di Microsoft Entra.

Selezionare l'identità gestita dall'utente (UMI) con i privilegi seguenti per configurare l'autenticazione di Microsoft Entra:

- User.Read.All: consente l'accesso alle informazioni utente di Microsoft Entra.

- GroupMember.Read.All: consente l'accesso alle informazioni del gruppo di Microsoft Entra.

- Application.Read.ALL: consente l'accesso alle informazioni dell'entità servizio (applicazione) di Microsoft Entra.

Aggiungere l’amministratore di Microsoft Entra. Può trattarsi di utenti o gruppi di Microsoft Entra con accesso a un server flessibile.

Creare gli utenti di database nel database di cui è stato eseguito il mapping alle identità di Microsoft Entra.

Connettersi al database recuperando un token per un'identità di Mi ed eseguendo l'accesso.

Nota

Per istruzioni dettagliate su come configurare l'autenticazione di Microsoft Entra con il server flessibile di Database di Azure per MySQL, vedere Informazioni su come configurare l'autenticazione di Microsoft Entra per il server flessibile di Database di Azure per MySQL

Architettura

Le identità gestite sono necessarie per l'autenticazione di Microsoft Entra. Inoltre, quando viene un'identità assegnata dall'utente viene collegata al server flessibile, il provider di risorse di Identità gestita (MSRP) emette un certificato a livello interno per tale identità. Quando l'identità gestita viene eliminata, l'entità servizio corrispondente viene rimossa automaticamente.

Il servizio usa l'identità gestita per richiedere i token di accesso per i servizi che supportano l'autenticazione di Microsoft Entra. Attualmente, il Database di Azure supporta solo un'identità gestita assegnata dall'utente (UMI) per il server flessibile di Database di Azure per MySQL. Per altre informazioni, vedere Tipi di identità gestita in Azure.

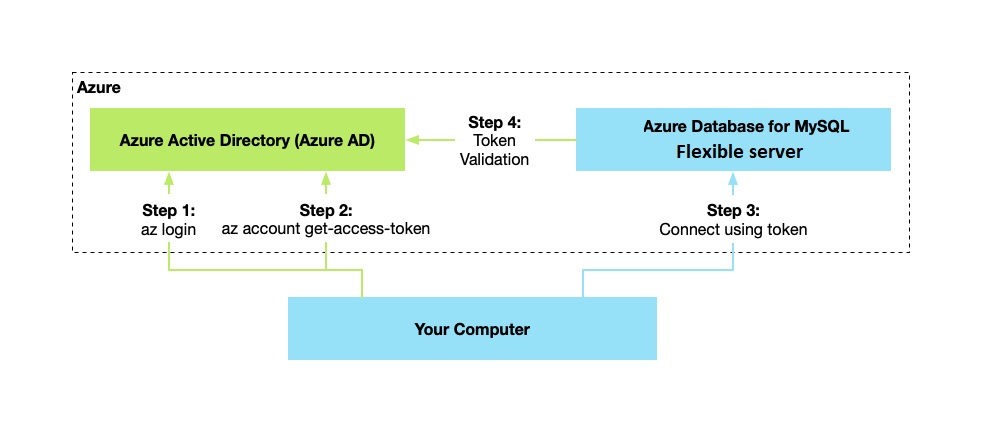

Il diagramma generale seguente riepiloga il funzionamento dell'autenticazione con l'autenticazione di Microsoft Entra con il server flessibile di Database di Azure per MySQL. Le frecce indicano i percorsi di comunicazione.

- L'applicazione può richiedere un token dall'endpoint dell'identità del servizio metadati dell'istanza di Azure.

- Quando si usa l’ID client e il certificato, viene eseguita una chiamata a Microsoft Entra ID per richiedere un token di accesso.

- Microsoft Entra ID restituisce un token di accesso JSON Web (token JWT). L'applicazione invia il token di accesso in una chiamata al server flessibile.

- Il server flessibile convalida il token con Microsoft Entra ID.

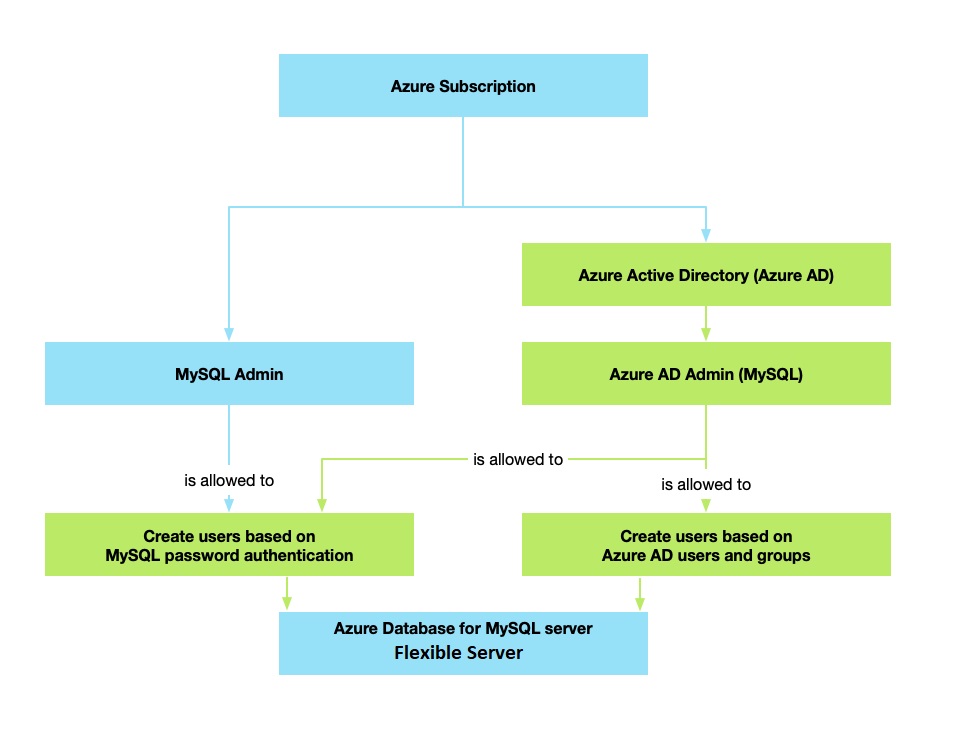

Struttura dell'account amministratore

Quando si usa l'autenticazione di Microsoft Entra, sono disponibili due account amministratore per il server flessibile di Database di Azure per MySQL: l'amministratore MySQL originale e l'amministratore di Microsoft Entra.

Solo l'amministratore basato su un account Microsoft Entra può creare il primo utente di database indipendente di Microsoft Entra ID in un database utente. L'accesso dell’amministratore di Microsoft Entra può essere un utente di Microsoft Entra o un gruppo Microsoft Entra. Quando l'amministratore è un account di gruppo, può essere usato da qualsiasi membro del gruppo, abilitando più amministratori di Microsoft Entra per il server flessibile. L'uso di un account di gruppo come amministratore migliora la gestibilità, perché consente di aggiungere e rimuovere a livello centrale i membri del gruppo in Microsoft Entra ID senza apportare modifiche a utenti o autorizzazioni nel server flessibile. È possibile configurare un solo amministratore di Microsoft Entra (utente o gruppo) alla volta.

I metodi di autenticazione per l'accesso al server flessibile includono:

Solo autenticazione mySQL: questa è l'opzione predefinita. Per accedere al server flessibile è possibile usare solo l'autenticazione MySQL nativa con accesso e password MySQL.

Solo l'autenticazione di Microsoft Entra: l'autenticazione nativa mySQL è disabilitata e gli utenti possono eseguire l'autenticazione usando solo l'utente e il token Microsoft Entra. Per abilitare questa modalità, il parametro del server aad_auth_only è impostato su ON.

Autenticazione con MySQL e Microsoft Entra ID: sono supportate sia l'autenticazione MySQL nativa sia l'autenticazione Microsoft Entra. Per abilitare questa modalità, il parametro del server aad_auth_only è impostato su OFF.

Autorizzazioni

Per consentire alla messaggistica unificata di leggere da Microsoft Graph come identità del server, sono necessarie le autorizzazioni seguenti. In alternativa, assegnare all'identità gestita assegnata dall'utente il ruolo Lettori directory.

Importante

Solo un utente con almeno il ruolo di amministratore ruolo con privilegi può concedere queste autorizzazioni.

- User.Read.All: consente l'accesso alle informazioni utente di Microsoft Entra.

- GroupMember.Read.All: consente l'accesso alle informazioni del gruppo di Microsoft Entra.

- Application.Read.ALL: consente l'accesso alle informazioni dell'entità servizio (applicazione) di Microsoft Entra.

Per indicazioni su come concedere e usare le autorizzazioni, vedere Informazioni generali sulle autorizzazioni di Microsoft Graph

Dopo aver concesso le autorizzazioni alla messaggistica unificata, queste vengono abilitate per tutti i server creati con la messaggistica unificata assegnata come identità del server.

Convalida dei token

L'autenticazione di Microsoft Entra nel server flessibile di Database di Azure per MySQL garantisce che l'utente sia presente nel server MySQL e controlla la validità del token convalidandone il contenuto. Vengono eseguiti i passaggi di convalida del token seguenti:

- Il token è firmato da Microsoft Entra ID e non è stato manomesso.

- Il token è stato rilasciato da Microsoft Entra ID per il tenant associato al server.

- Il token non è scaduto.

- Il token è relativo alla risorsa del server flessibile (e non a un'altra risorsa di Azure).

Connettersi con le identità di Microsoft Entra

L'autenticazione di Microsoft Entra supporta i metodi seguenti per la connessione a un database con le identità di Microsoft Entra:

- Password di Microsoft Entra

- Integrato in Microsoft Entra

- Autenticazione universale di Microsoft Entra con MFA

- Uso di certificati dell'applicazione o segreti client di Active Directory

- Identità gestita

Dopo avere eseguito l'autenticazione con Active Directory, recuperare un token. Questo token è la password per l'accesso.

Nota

L’operazione di gestione, ad esempio l'aggiunta di nuovi utenti, è supportata solo per i ruoli utente di Microsoft Entra.

Nota

Per altre informazioni su come connettersi con un token di Active Directory, vedere Configurare e accedere con Microsoft Entra ID per il database di Azure per MySQL - Server flessibile.

Altre considerazioni

È possibile configurare un solo amministratore di Microsoft Entra per il server flessibile in qualsiasi momento.

Inizialmente solo un amministratore di Microsoft Entra per MySQL può connettersi al Server flessibile usando un account Microsoft Entra. L'amministratore di Active Directory può configurare gli utenti del database di Microsoft Entra successivi o un gruppo Microsoft Entra. Quando l'amministratore è un account di gruppo, può essere usato da qualsiasi membro del gruppo, abilitando più amministratori di Microsoft Entra per il server flessibile. L'uso di un account di gruppo come amministratore migliora la gestibilità, perché consente di aggiungere e rimuovere a livello centrale i membri del gruppo in Microsoft Entra ID senza apportare modifiche a utenti o autorizzazioni nel server flessibile.

Se un utente viene eliminato da Microsoft Entra ID, non può più eseguire l'autenticazione con Microsoft Entra ID. Pertanto, tale utente non può più acquisire un token di accesso. Anche se l'utente corrispondente sarà ancora nel database, non sarà possibile connettersi al server con tale utente.

Nota

L'account di accesso con l'utente di Microsoft Entra eliminato può ancora essere eseguito fino alla scadenza del token (fino a 60 minuti dall'emissione del token). Se si rimuove l'utente anche dal server flessibile di Database di Azure per MySQL, questo accesso verrà revocato immediatamente.

Se l'amministratore di Microsoft Entra viene rimosso dal server, il server non è più associato a un tenant di Microsoft Entra e pertanto tutti gli account di accesso di Microsoft Entra vengono disabilitati per il server. L'aggiunta di un nuovo amministratore di Microsoft Entra dallo stesso tenant abilita nuovamente gli account di accesso di Microsoft Entra.

Un server flessibile associa i token di accesso agli utenti del server flessibile di Database di Azure per MySQL usando l'ID utente univoco di Microsoft Entra dell'utente invece del nome utente. Ciò significa che se un utente di Microsoft Entra viene eliminato in Microsoft Entra ID e viene creato un nuovo utente con lo stesso nome, il server flessibile lo considera un utente diverso. Se pertanto un utente viene eliminato da Microsoft Entra ID e successivamente viene aggiunto un nuovo utente con lo stesso nome, il nuovo utente non può connettersi con l'utente esistente.

Nota

Le sottoscrizioni di un server flessibile con l'autenticazione Microsoft Entra abilitata non possono essere trasferite a un altro tenant o a un altro elenco.

Passaggi successivi

- Per informazioni su come configurare Microsoft Entra ID con il server flessibile di Database di Azure per MySQL, vedere Configurare l'autenticazione di Microsoft Entra per il server flessibile di Database di Azure per MySQL