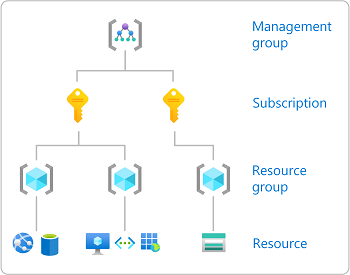

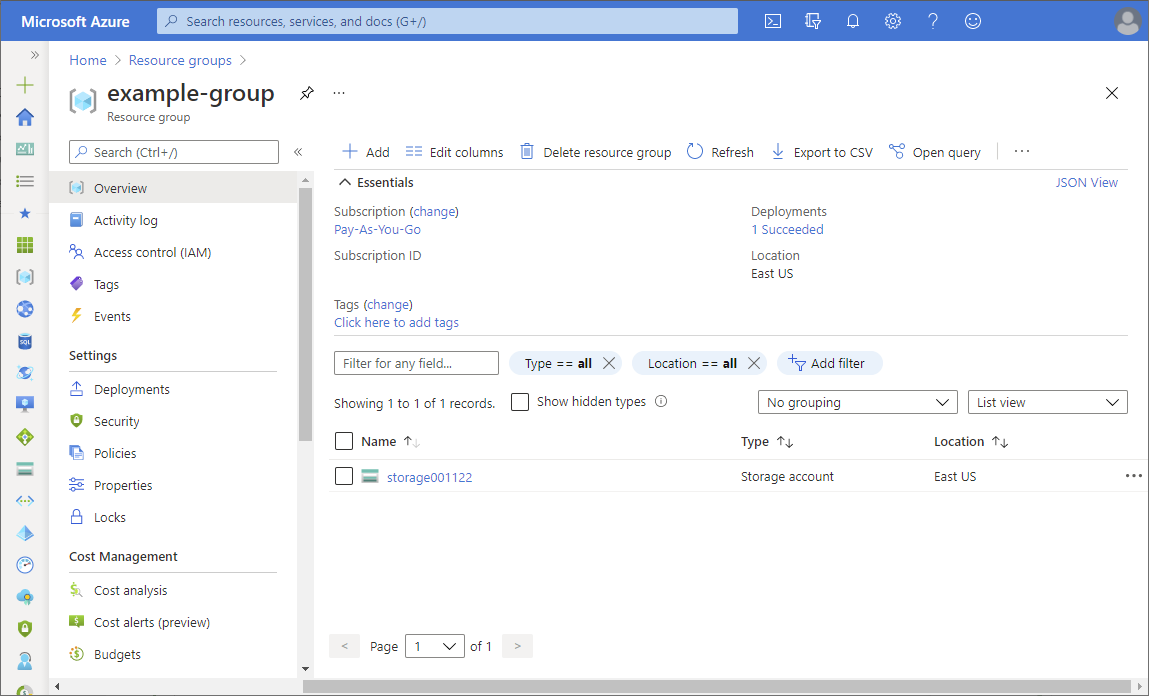

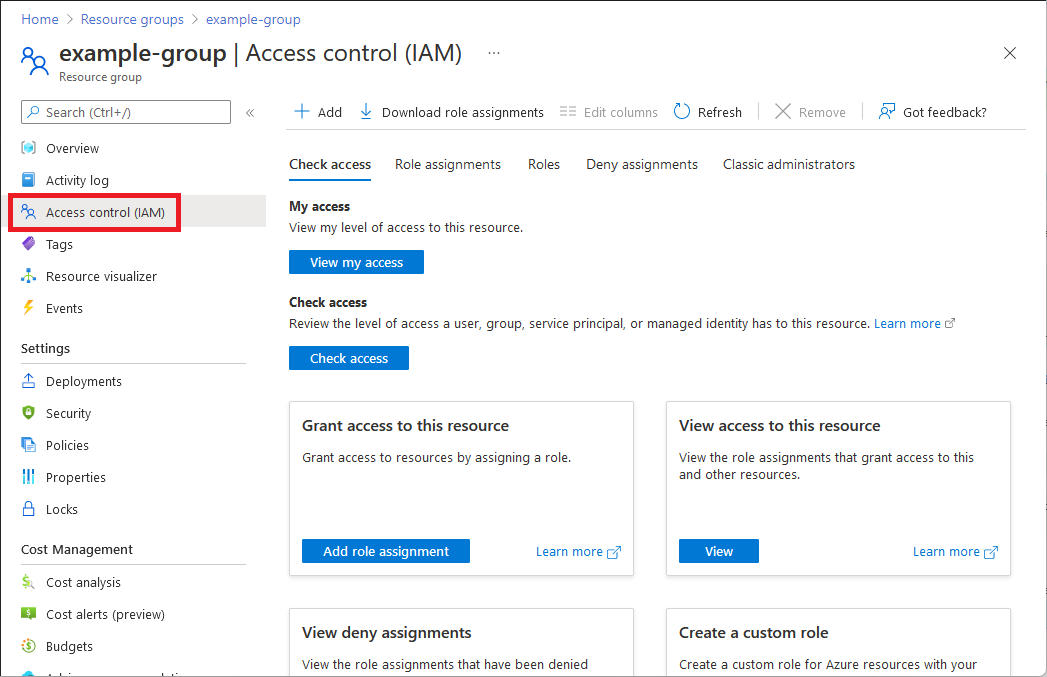

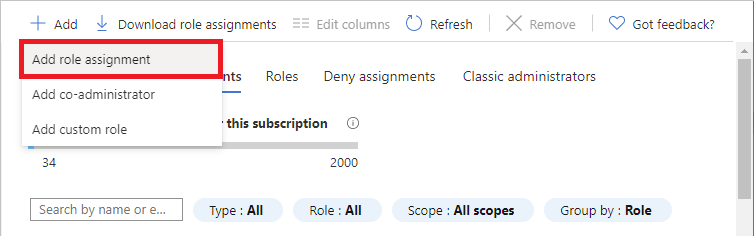

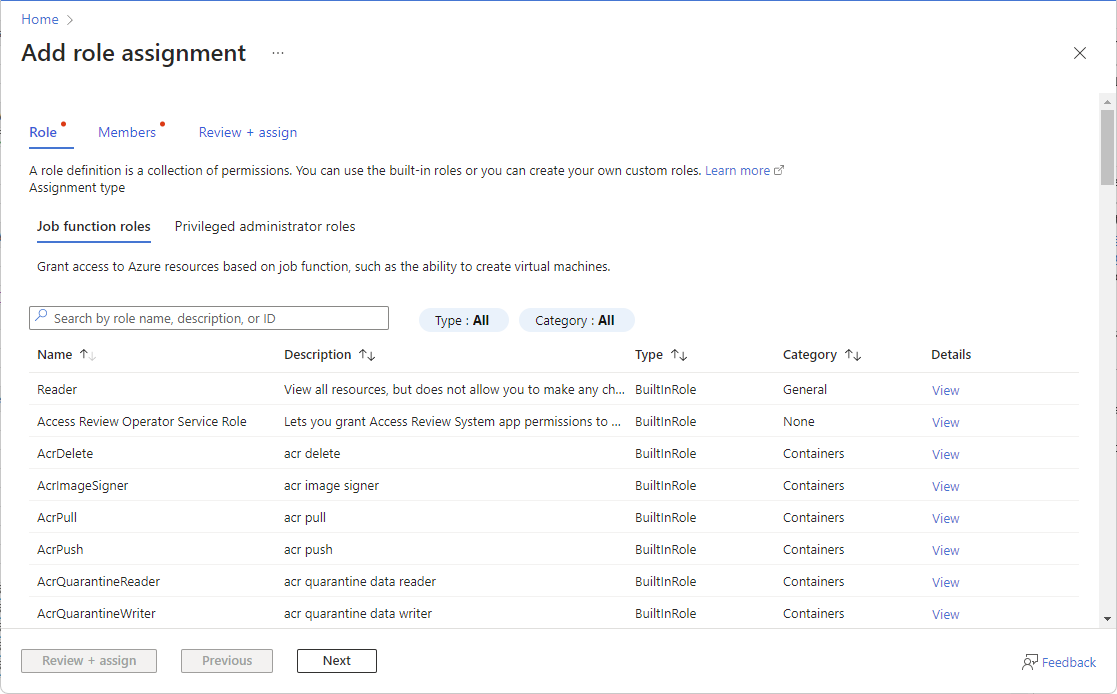

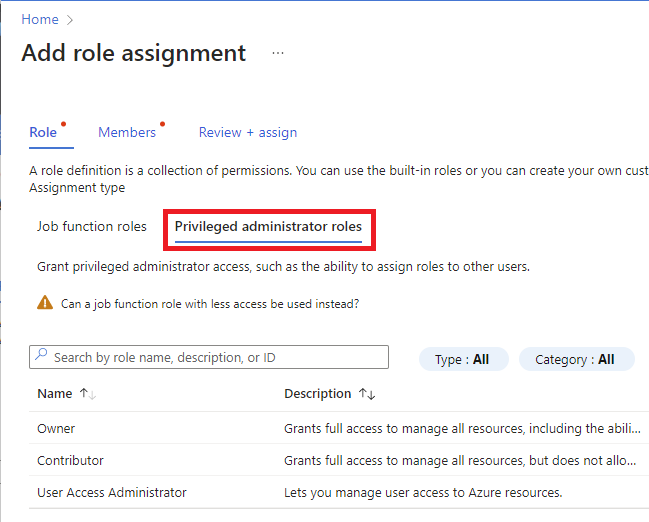

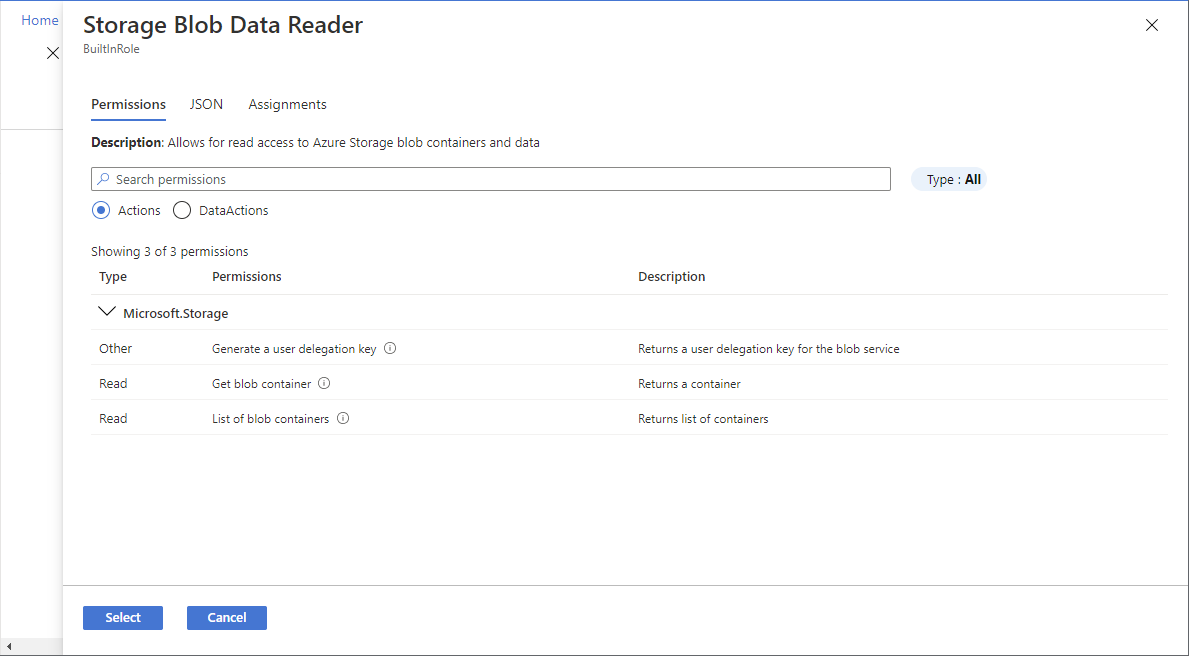

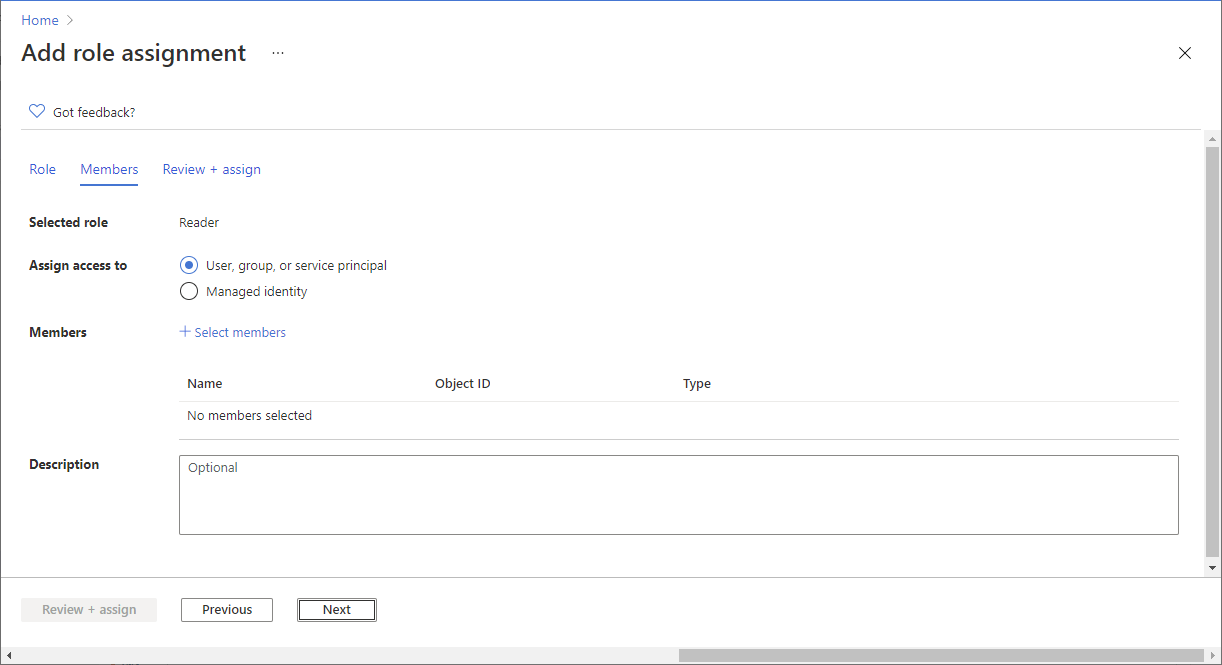

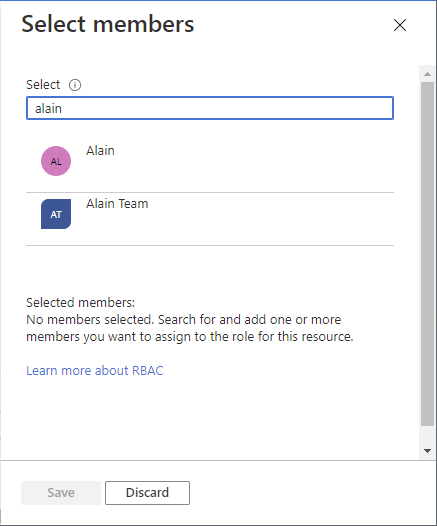

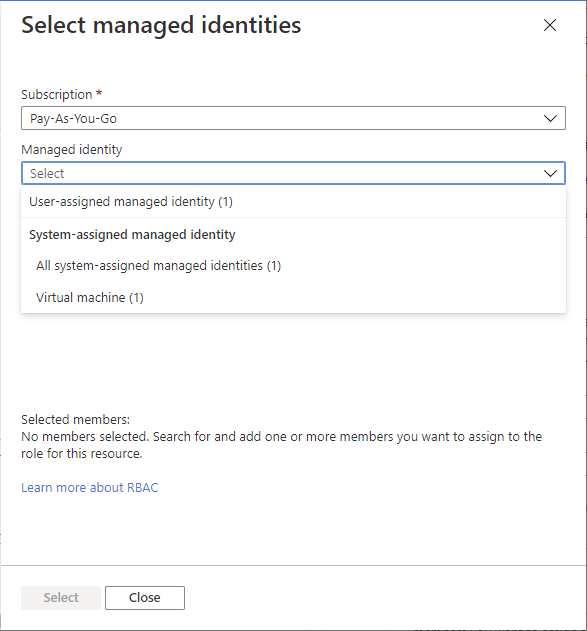

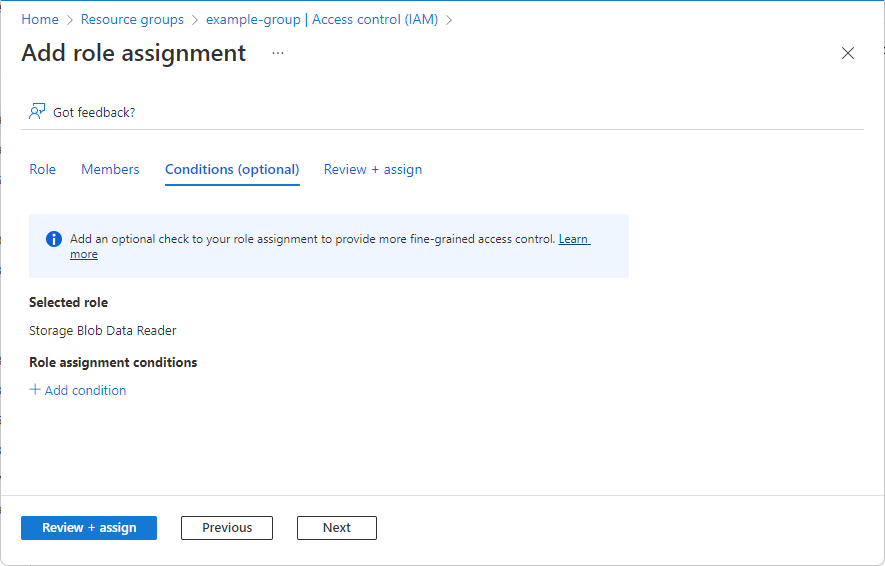

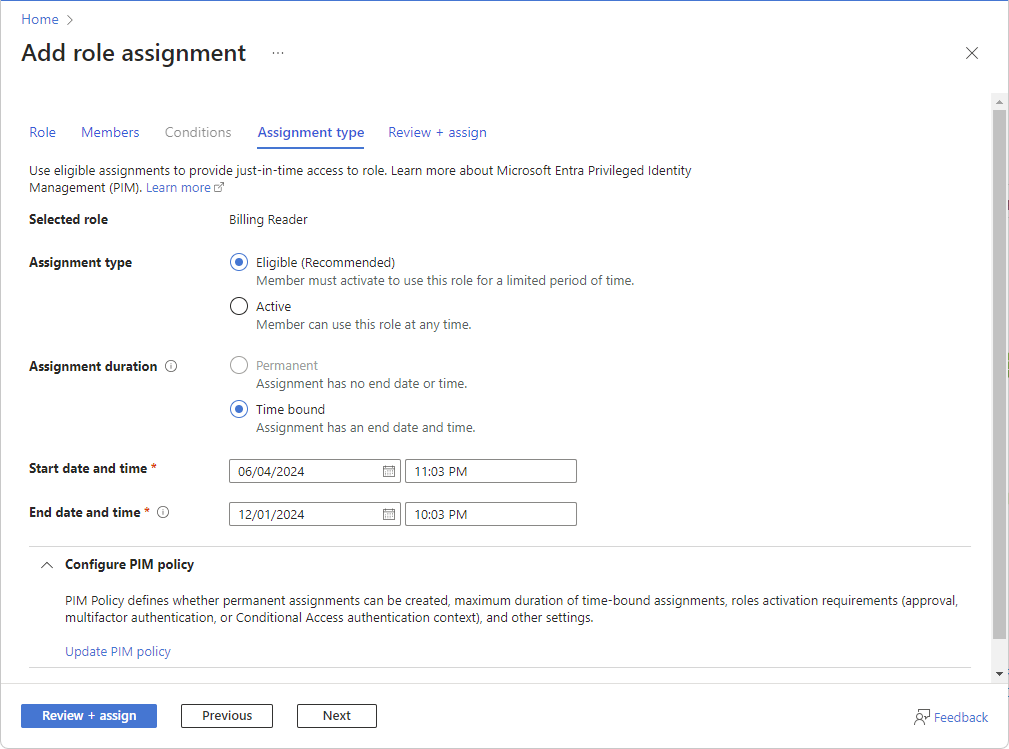

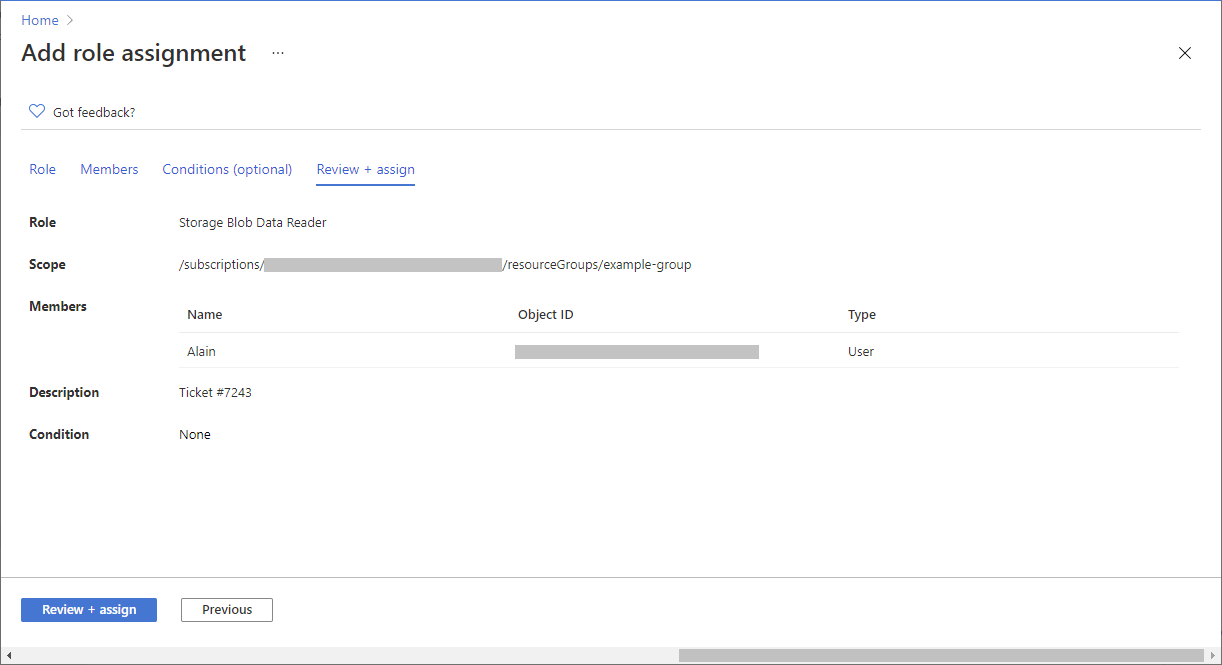

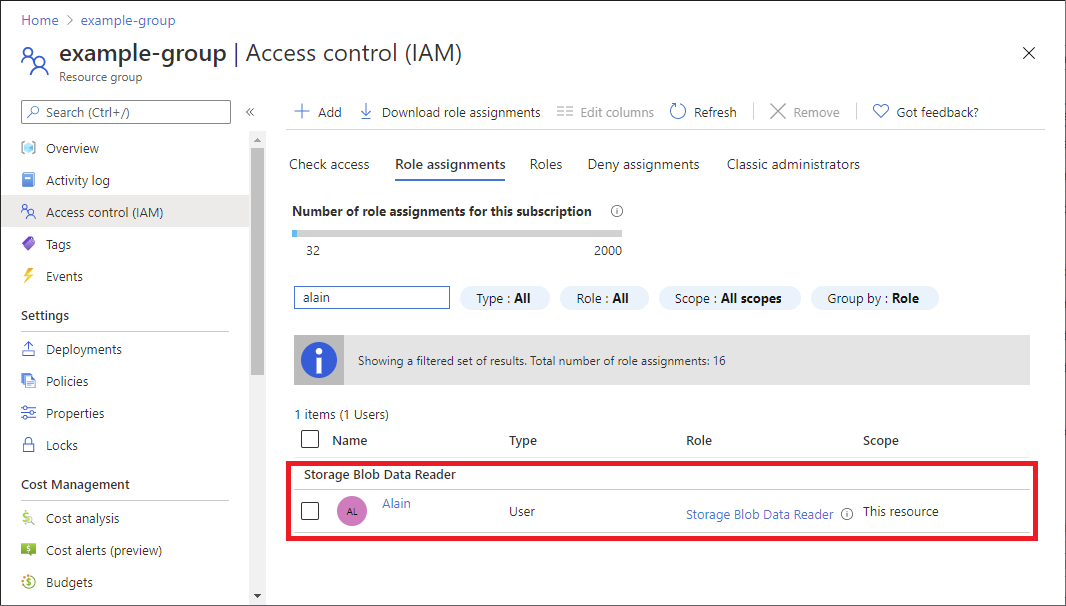

Il controllo degli accessi in base al ruolo di Azure è il sistema di autorizzazione che si usa per gestire l'accesso alle risorse di Azure. Per concedere l'accesso, assegnare ruoli a utenti, gruppi, entità servizio o identità gestite in un ambito specifico. Questo articolo descrive come assegnare ruoli usando il portale di Azure.

Se è necessario assegnare ruoli di amministratore in Microsoft Entra ID, vedere Assegnare ruoli di Microsoft Entra agli utenti.