Gestire i falsi positivi in Microsoft Sentinel

Regole di analisi di Microsoft Sentinel notificare quando si verifica un evento sospetto nella rete. Nessuna regola di analisi è perfetta ed è necessario ottenere alcuni falsi positivi che richiedono la gestione. Questo articolo descrive come gestire i falsi positivi, usando l'automazione o modificando le regole di analisi pianificata.

Cause e prevenzione dei falsi positivi

Anche in una regola di analisi compilata correttamente, i falsi positivi spesso derivano da entità specifiche come utenti o indirizzi IP che devono essere esclusi dalla regola.

Gli scenari comuni includono:

- Le normali attività da parte di determinati utenti, in genere entità servizio, mostrano un modello che sembra sospetto.

- L'attività di analisi della sicurezza intenzionale proveniente da indirizzi IP noti viene rilevata come dannosa.

- Una regola che esclude gli indirizzi IP privati deve anche escludere alcuni indirizzi IP interni che non sono privati.

Questo articolo descrive due metodi per evitare falsi positivi:

- Regole di automazione creare eccezioni senza modificare le regole di analisi.

- Modifiche alle regole di analisi pianificata consentono eccezioni più dettagliate e permanenti.

Nella tabella seguente vengono descritte le caratteristiche di ogni metodo:

| metodo | Caratteristica |

|---|---|

| Regole di automazione |

|

| Modifiche alle regole di analisi |

|

Aggiungere eccezioni usando le regole di automazione

Il modo più semplice per aggiungere un'eccezione consiste nell’aggiungere una regola di automazione quando viene visualizzato un evento imprevisto falso positivo.

Per aggiungere una regola di automazione per gestire un falso positivo:

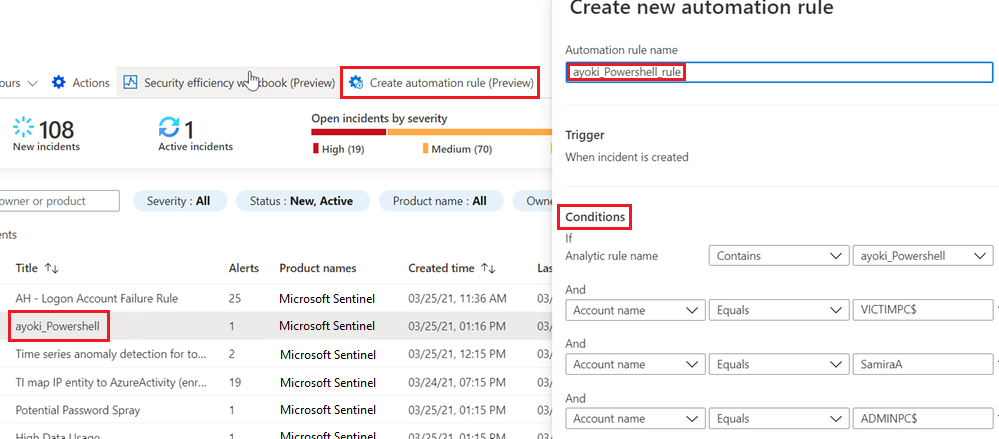

In Microsoft Sentinel, in eventi imprevistiselezionare l'evento imprevisto per cui si vuole creare un'eccezione.

Selezionare Crea regola di automazione.

Nella barra laterale Creare una nuova regola di automazione, modificare facoltativamente il nuovo nome della regola per identificare l'eccezione, anziché solo il nome della regola di avviso.

In Condizioniaggiungere facoltativamente altri nomi della regola di Analisi a cui applicare l'eccezione. Selezionare la casella a discesa contenente il nome della regola di analisi e selezionare altre regole di analisi dall'elenco.

La barra laterale presenta le entità specifiche nell'evento imprevisto corrente che potrebbero aver causato il falso positivo. Mantenere i suggerimenti automatici o modificarli per ottimizzare l'eccezione. Ad esempio, è possibile modificare una condizione in un indirizzo IP da applicare a un'intera subnet.

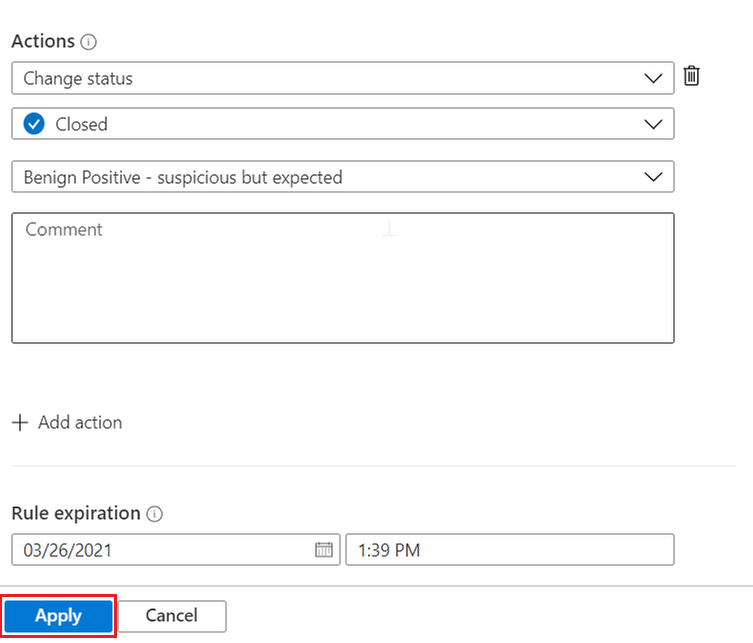

Dopo aver soddisfatto le condizioni, è possibile continuare a definire le operazioni che la regola esegue:

- La regola è già configurata per chiudere un evento imprevisto che soddisfi i criteri di eccezione.

- È possibile mantenere il motivo di chiusura specificato così come è oppure modificarlo se un altro motivo è più appropriato.

- È possibile aggiungere un commento all'evento imprevisto chiuso automaticamente che spiega l'eccezione. Ad esempio, è possibile specificare che l'evento imprevisto ha avuto origine da attività amministrative note.

- Per impostazione predefinita, la regola è impostata per scadere automaticamente dopo 24 ore. Questa scadenza potrebbe essere quella desiderata e riduce la probabilità di errori falsi negativi. Se si desidera un'eccezione più lunga, impostare scadenza regola su un'ora successiva.

Se si desidera, è possibile aggiungere altre azioni. Ad esempio, è possibile aggiungere un tag all'evento imprevisto oppure eseguire un playbook per inviare un messaggio di posta elettronica o una notifica o per eseguire la sincronizzazione con un sistema esterno.

Selezionare Applica per attivare l'eccezione.

Suggerimento

È anche possibile creare una regola di automazione da zero, senza iniziare da un evento imprevisto. Selezionare Automazione dal menu di spostamento a sinistra di Microsoft Sentinel e quindi selezionare Crea>Aggiungi nuova regola. Altre informazioni sulle regole di automazione.

Aggiungere eccezioni modificando le regole di analisi

Un'altra opzione per l'implementazione delle eccezioni consiste nel modificare la query della regola di analisi. È possibile includere le eccezioni direttamente nella regola o preferibilmente, quando possibile, usare un riferimento a una watchlist. È quindi possibile gestire l'elenco di eccezioni nell'elenco di controllo.

Modificare la query

Per modificare le regole di analisi esistenti, selezionare Automazione dal menu di spostamento a sinistra di Microsoft Sentinel. Selezionare la regola da modificare e quindi selezionare Modifica in basso a destra per aprire la Procedura guidata delle regole di analisi.

Per istruzioni dettagliate sull'uso della Procedura guidata delle regole di analisi per creare e modificare le regole di analisi, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Per implementare un'eccezione in un preambolo tipico di una regola, è possibile aggiungere una condizione come where IPAddress !in ('<ip addresses>') all'inizio della query della regola. Questa riga esclude indirizzi IP specifici dalla regola.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Questo tipo di eccezione non è limitato agli indirizzi IP. È possibile escludere utenti specifici usando il campo UserPrincipalName o escludere app specifiche usando AppDisplayName.

È anche possibile escludere più attributi. Ad esempio, per escludere gli avvisi dall'indirizzo IP 10.0.0.8 o dall'utente user@microsoft.com, usare:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Per implementare un'eccezione con granularità più fine quando applicabile e ridurre la probabilità di falsi negativi, è possibile combinare gli attributi. L'eccezione seguente si applica solo se entrambi i valori vengono visualizzati nello stesso avviso:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Escludere le subnet

L'esclusione degli intervalli IP usati da un'organizzazione richiede l'esclusione della subnet. Nell'esempio seguente viene illustrato come escludere le subnet.

L'operatore ipv4_lookup è un operatore di arricchimento, non un operatore di filtro. La riga where isempty(network) esegue effettivamente il filtro, controllando gli eventi che non mostrano una corrispondenza.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Usare le watchlist per gestire le eccezioni

È possibile usare un watchlist per gestire l'elenco di eccezioni esterne alla regola stessa. Se applicabile, questa soluzione presenta i seguenti vantaggi:

- Un analista può aggiungere eccezioni senza modificare la regola, che meglio segue le procedure consigliate SOC.

- La stessa watchlist può essere applicata a diverse regole, abilitando la gestione centrale delle eccezioni.

L'uso di una watchlist è simile all'uso di un'eccezione diretta. Usare _GetWatchlist('<watchlist name>') per chiamare la watchlist:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

È anche possibile filtrare le subnet usando una watchlist. Ad esempio, nel codice di esclusione delle subnet precedenti è possibile sostituire la definizione delle subnet datatable con una watchlist:

let subnets = _GetWatchlist('subnetallowlist');

Per altre informazioni sugli elementi seguenti usati negli esempi precedenti, vedere la documentazione di Kusto:

- istruzione let

- Operatore where

- Operatore project

- Operatore datatable

- Operatore evaluate plugin

- Funzione ago()

- Funzione isempty()

- plug-in ipv4_lookup

Per altre informazioni su KQL, vedere panoramica di Linguaggio di query Kusto (KQL).

Altre risorse:

Esempio: Gestire le eccezioni per la Soluzione Microsoft Sentinel per le applicazioni SAP®

La soluzione Microsoft Sentinel per le applicazioni SAP® fornisce funzioni che è possibile usare per escludere utenti o sistemi dall'attivazione degli avvisi.

Escludere gli utenti. Usare la funzione di SAPUsersGetVIP per:

- Chiamare i tag per gli utenti da escludere dall'attivazione degli avvisi. Contrassegnare gli utenti nella watchlist SAP_User_Config, usando asterischi (*) come caratteri jolly per contrassegnare tutti gli utenti con una sintassi di denominazione specificata.

- Elencare ruoli e/o profili SAP specifici da escludere dall'attivazione degli avvisi.

Escludere i sistemi. Usare le funzioni che supportano il parametro SelectedSystemRoles per determinare che solo tipi specifici di sistemi attivano avvisi, inclusi solo sistemi di produzione, solo sistemi di test di accettazione utente o entrambi.

Per altre informazioni, vedere Riferimento dati della soluzione Microsoft Sentinel per applicazioni SAP®.

Contenuto correlato

Per altre informazioni, vedi: