Rilevamento delle minacce avanzate con analisi del comportamento degli utenti e delle entità (UEBA) in Microsoft Sentinel

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Identificare le minacce all'interno dell'organizzazione e il loro potenziale impatto, che sia un'entità compromessa o un insider malintenzionato, è sempre stato un processo che richiede tempo e lavoro. Passare al setaccio gli avvisi, unire i puntini e la ricerca attiva si traducono in un'enorme quantità di tempo e di sforzi spesi con ritorni minimi e con la possibilità che minacce sofisticate sfuggano semplicemente all’individuazione. Minacce particolarmente elusive come zero-day, mirate e avanzate minacce persistenti possono essere le più pericolose per l'organizzazione, rendendo il loro rilevamento più critico.

La funzionalità UEBA in Microsoft Sentinel elimina la fatica e l'incertezza dai carichi di lavoro degli analisti e fornisce intelligence utile e affidabile, in modo che possano concentrarsi sull'indagine e la correzione.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Tutti i vantaggi di UEBA sono disponibili nella piattaforma operativa di sicurezza unificata nel portale di Microsoft Defender.

Cos’è l'analisi del comportamento degli utenti e delle entità (UEBA)?

Quando Microsoft Sentinel raccoglie log e avvisi da tutte le origini dati connesse, li analizza e crea profili comportamentali di base delle entità dell'organizzazione, come utenti, host, indirizzi IP e applicazioni, basati sul tempo e su gruppi peer. L'uso di varie tecniche e funzionalità di Machine Learning permette a Microsoft Sentinel di identificare le attività anomale e determinare se una risorsa è stata compromessa. Inoltre, può determinare la sensibilità relativa di risorse specifiche, identificare gruppi peer di risorse e valutare l'impatto potenziale di qualsiasi risorsa compromessa: il cosiddetto raggio di attacco. Con queste informazioni, è possibile classificare in ordine di priorità l'indagine e la gestione degli eventi imprevisti in modo efficace.

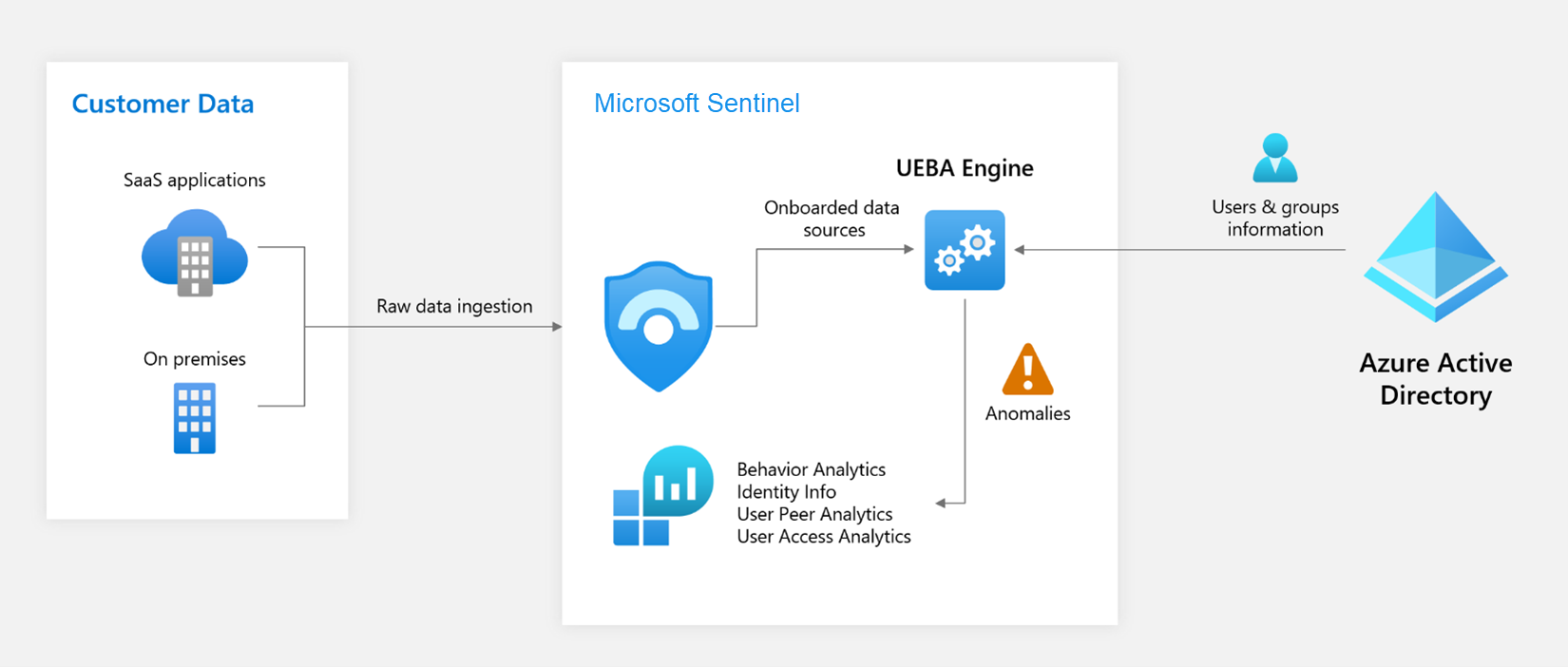

Architettura di analisi UEBA

Analisi basata sulla sicurezza

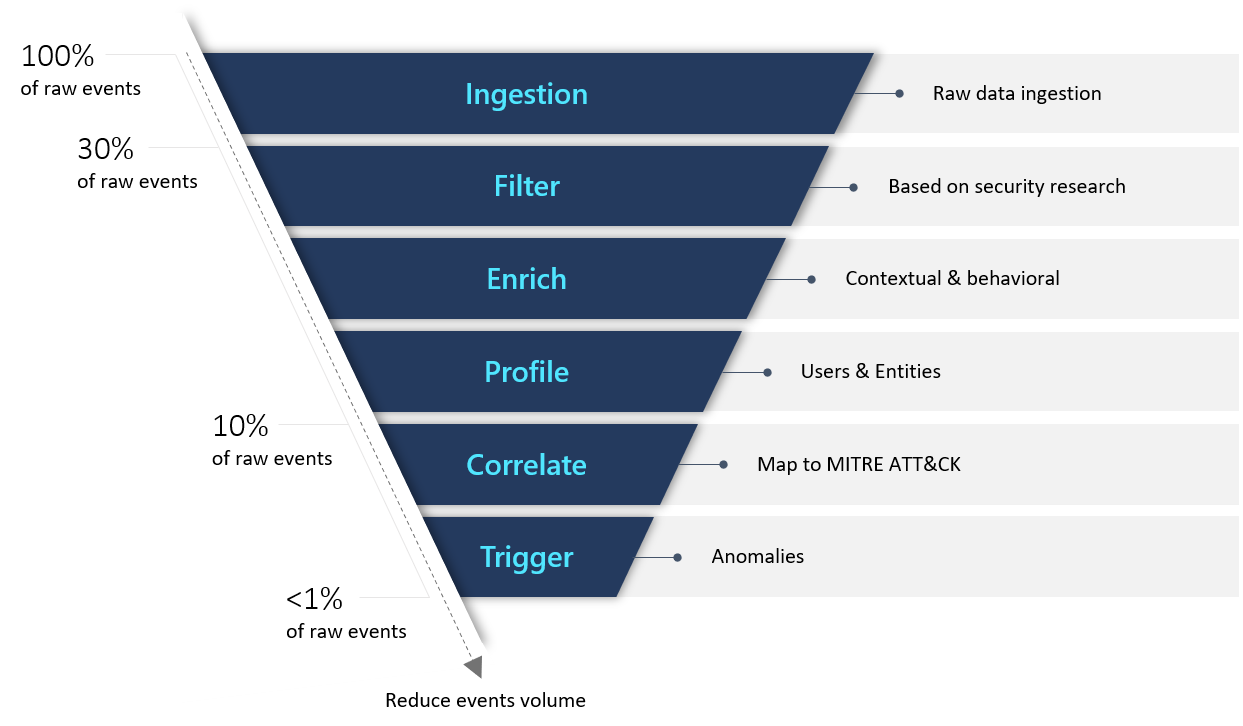

Ispirandosi al paradigma di Gartner per le soluzioni UEBA, Microsoft Sentinel offre un approccio "da esterno a interno" basato su tre quadri di riferimento:

Casi d'uso: Assegnando priorità a vettori di attacco e scenari pertinenti in base alla ricerca sulla sicurezza allineata al framework MITRE ATT&CK di tattiche, tecniche e sub-tecniche che inserisce varie entità come vittime, responsabili o punti pivot nella kill chain; Microsoft Sentinel è incentrato in particolare sui log più importanti che ogni origine dati può fornire.

Origini dati: supportano innanzitutto le origini dati di Azure, Microsoft Sentinel seleziona in modo accurato anche origini dati di terze parti per fornire dati corrispondenti agli scenari delle minacce.

Analisi: usando diversi algoritmi di apprendimento automatico (ML), Microsoft Sentinel identifica le attività anomale e presenta le prove in modo chiaro e conciso sotto forma di arricchimenti contestuali. Di seguito sono riportati alcuni esempi.

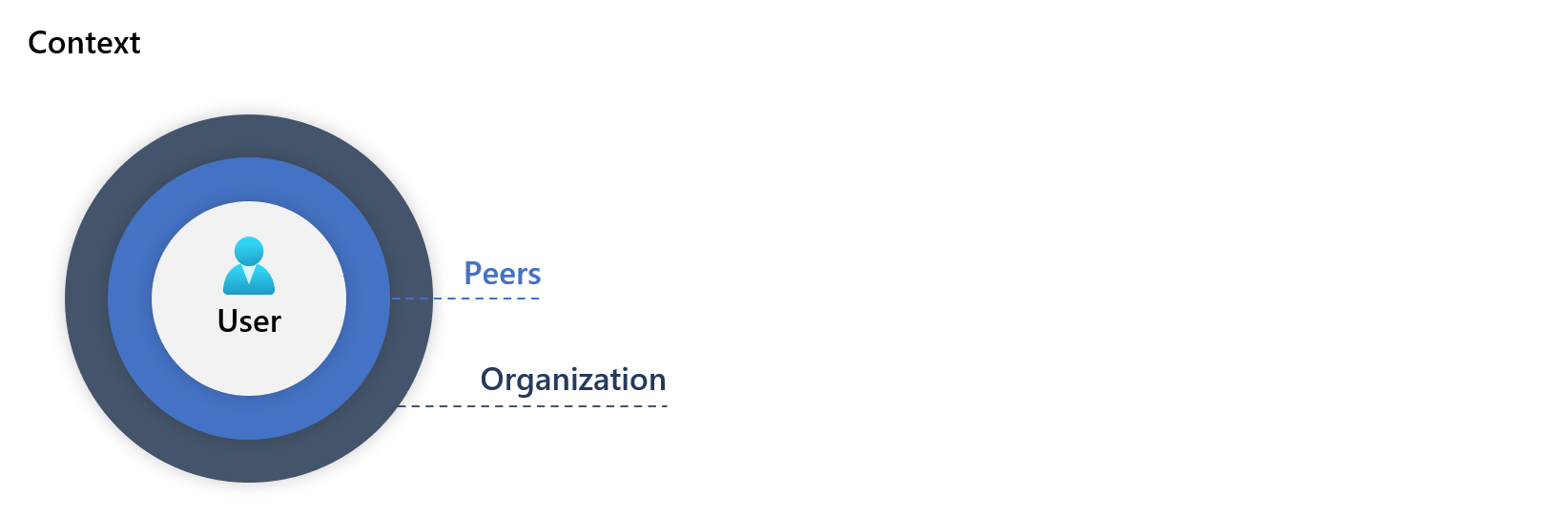

Microsoft Sentinel presenta artefatti che consentono agli analisti della sicurezza di comprendere chiaramente le attività anomale nel contesto e rispetto al profilo di base dell'utente. Le azioni eseguite da un utente, un host o un indirizzo vengono valutate in modo contestuale e un risultato "true" indica che è stata identificata un'anomalia:

- in posizioni geografiche, dispositivi e ambienti;

- negli orizzonti temporali e di frequenza, rispetto alla cronologia dell'utente;

- rispetto al comportamento dei pari;

- rispetto al comportamento dell'organizzazione.

Le informazioni sull'entità utente usate da Microsoft Sentinel per compilare i profili utente provengono da Microsoft Entra ID (e/o da Active Directory locale, ora in anteprima). Quando si abilita UEBA, sincronizza l'ID Microsoft Entra con Microsoft Sentinel, archiviando le informazioni in un database interno visibile tramite la tabella IdentityInfo.

- In Microsoft Sentinel nel portale di Azure eseguire una query sulla tabella IdentityInfo in Log Analytics nella pagina Log.

- Nella piattaforma operativa di sicurezza unificata in Microsoft Defender eseguire una query in questa tabella in Ricerca avanzata.

Ora in anteprima, è anche possibile sincronizzare le informazioni sull'entità utente di Active Directory locale usando Microsoft Defender per identità.

Vedere Abilitare l'analisi del comportamento degli utenti e delle entità in Microsoft Sentinel per informazioni su come abilitare UEBA e sincronizzare le identità utente.

Punteggio

Ogni attività viene valutata con “il punteggio di priorità di indagine” che determina la probabilità di un utente specifico che esegue un'attività specifica, in base all'apprendimento comportamentale dell'utente e dei peer. Le attività identificate come più anomale ricevono un punteggio più alto, su una scala da 0 a 10.

Per un esempio di funzionamento, vedere come viene usata l'analisi del comportamento in Microsoft Defender for Cloud Apps.

Altre informazioni sulle entità in Microsoft Sentinel e vedere l'elenco completo di entità e identificatori supportati.

Pagine sulle entità

Le informazioni sulle pagine delle entità sono ora disponibili nelle Pagine delle entità in Microsoft Sentinel.

Esecuzione di query sui dati di analisi del comportamento

Usando KQL, è possibile eseguire una query sulla tabella BehaviorAnalytics.

Ad esempio, se si vogliono trovare tutti i casi di un utente che non è riuscito ad accedere a una risorsa di Azure, in cui è stato il primo tentativo dell'utente di connettersi da un determinato paese/area geografica e le connessioni da tale paese/area geografica non sono comuni anche per i peer dell'utente, è possibile usare la query seguente:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- In Microsoft Sentinel nel portale di Azure eseguire una query sulla tabella BehaviorAnalytics in Log Analytics nella pagina Log.

- Nella piattaforma operativa di sicurezza unificata in Microsoft Defender eseguire una query in questa tabella in Ricerca avanzata.

Metadati peer utente - tabella e notebook

I metadati dei peer utente forniscono un contesto importante nei rilevamenti delle minacce, nell'analisi di un evento imprevisto e nella ricerca di una potenziale minaccia. Gli analisti della sicurezza possono osservare le normali attività dei peer di un utente per determinare se le attività dell'utente sono insolite rispetto a quelle dei peer.

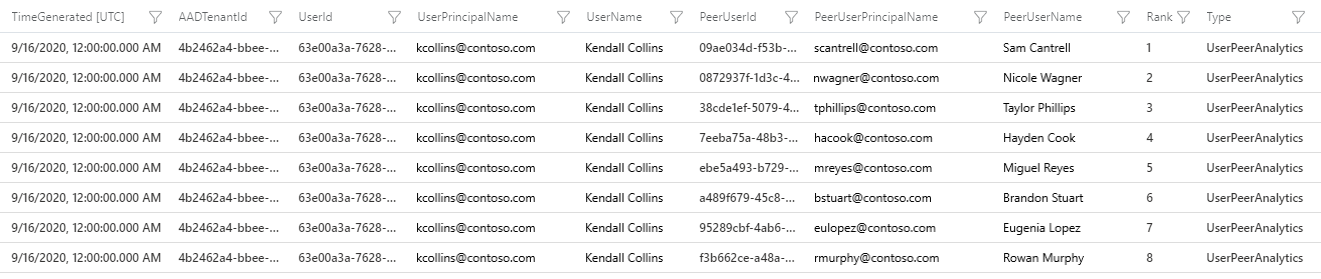

Microsoft Sentinel calcola e classifica i peer di un utente in base all'appartenenza al gruppo di sicurezza Microsoft Entra dell'utente, alla lista di distribuzione e così via e archivia i peer classificati da 1 a 20 nella tabella UserPeerAnalytics. Lo screenshot seguente mostra lo schema della tabella UserPeerAnalytics e visualizza i primi otto peer classificati dell'utente Kendall Collins. Microsoft Sentinel usa l'algoritmo frequenza dei documenti inversa (TF-IDF) per normalizzare la pesatura per calcolare la classificazione: più piccolo è il gruppo, maggiore è il peso.

È possibile usare il Notebook Jupyter fornito nel repository GitHub di Microsoft Sentinel per visualizzare i metadati dei peer utente. Per istruzioni dettagliate su come usare il notebook, vedere il notebook Analisi guidata - Metadati di sicurezza utente.

Nota

La tabella UserAccessAnalytics è stata deprecata.

Ricerca di query e query di esplorazione

Microsoft Sentinel offre un set predefinito di query di ricerca, query di esplorazione e l’analisi del comportamento degli utenti e delle entità, basata sulla tabella BehaviorAnalytics. Questi strumenti presentano dati arricchiti, incentrati su casi d'uso specifici, che indicano un comportamento anomalo.

Per altre informazioni, vedi:

Man mano che gli strumenti di difesa legacy diventano obsoleti, le organizzazioni possono avere un patrimonio digitale così vasto e poroso che diventa ingestibile ottenere un’immagine completa del rischio e della posizione che potrebbero affrontare il proprio ambiente. Basandosi su sforzi reattivi, ad esempio l'analisi e le regole, consentono agli attori malintenzionati di imparare a eludere tali sforzi. Questo è il momento in cui l'UEBA entra in gioco, fornendo metodologie e algoritmi di assegnazione dei punteggi ai rischi per capire cosa sta realmente accadendo.

Passaggi successivi

In questo documento sono state illustrate le funzionalità di analisi del comportamento delle entità di Microsoft Sentinel. Per materiale sussidiario pratico sull'implementazione e per usare le informazioni dettagliate acquisite, vedere gli articoli seguenti:

- Abilitare l'analisi del comportamento delle entità in Microsoft Sentinel.

- Vedere l'elenco delle anomalie rilevate dal motore UEBA.

- Analizzare gli incidenti con i dati UEBA.

- Rilevare minacce per la sicurezza.

Per altre informazioni, vedere anche le informazioni di riferimento UEBA di Microsoft Sentinel.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per